![]() Sicherheitsforscher von Proofpoint haben in Phishing-Kampagnen zur Verbreitung des Banking-Trojaner Dridex eine neue Angriffsmethode gefunden. Weiter entwickelte Makros erkennen, ob der Client "riskant ist". Dann wird der Trojaner nicht ausgerollt.

Sicherheitsforscher von Proofpoint haben in Phishing-Kampagnen zur Verbreitung des Banking-Trojaner Dridex eine neue Angriffsmethode gefunden. Weiter entwickelte Makros erkennen, ob der Client "riskant ist". Dann wird der Trojaner nicht ausgerollt.

Anzeige

Zu diesem Zweck lesen die Makros die öffentliche IP-Adresse des Clients aus. Gehört diese zu einem Sicherheitsanbieter, zu bestimmten Cloud-Diensten oder läuft der Client in einer Sandbox, verzichtet das Makro auf die Infizierung des Client durch die Schadsoftware.

Zudem unterscheiden die Makros, in welcher Region der Client des zu infizierenden Systems läuft. Der unter dem Alias TA530 fungierende Akteur versucht unterschiedliche Varianten seiner Trojaner auf die Clients zu bringen. Der Dridex-Trojaner zielt mit dem Botnet ID 124 auf Banken in der Schweiz, während die Trojaner Nymaim und Ursnif Nordamerika bzw. Australien über eigene Botnetze ins Visier nehmen.

(Quelle: Proofpoint)

(Quelle: Proofpoint)

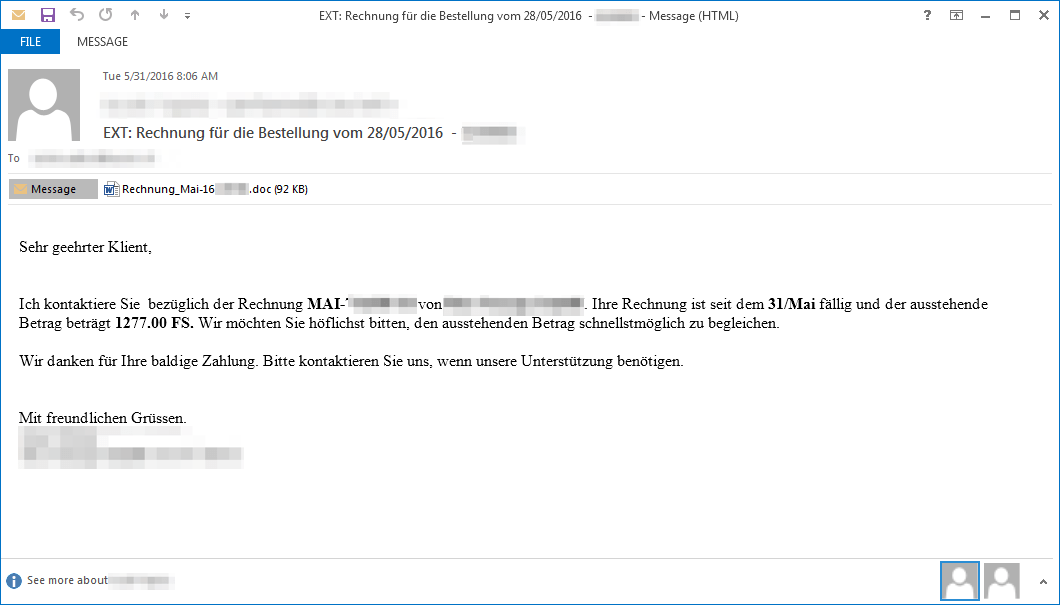

Ausgang für die Infektion sind Phishing-Kampagnen, die per angepasster Mail (z.B. vorgebliche Rechnungen, die die Makros enthalten) die potentiellen Opfer ködern. Eine detaillierter Behandlung des Themas findet sich im ProofPoint-Blog.

2015

2015