![]() [English]Die Hackergruppe Shadow Brokers hat wohl das erste Paket an gesammelten Exploits an zahlende Abonnenten rausgeschickt. Zudem versucht man die Identität eines früheren NSA-Hackers zu lüften.

[English]Die Hackergruppe Shadow Brokers hat wohl das erste Paket an gesammelten Exploits an zahlende Abonnenten rausgeschickt. Zudem versucht man die Identität eines früheren NSA-Hackers zu lüften.

Anzeige

Lieferung für Zero-Day-Exploits Abonnenten

Die Hackergruppe Shadow Brokers sitzt wohl auf einem größeren Fundus an gestohlenen NSA-Hacking-Tools und Informationen über Zero-Day-Exploits. Im Blog-Beitrag Sicherheitsinfos (20. August 2016) hatte ich erstmals über das Thema berichtet.

Ursprünglich wollten die Shadow Brokers das Paket über Untergrundforen für etwas mehr als 8,2 Millionen US Dollar verkaufen. Dieser Vorgang war aber gescheitert, weil niemand diese Summe zu zahlen bereit war (es kamen wohl nur 24.000 US % auf dem Bitcoin-Konto an).

Nachdem der Verkauf des Pakets gescheitert war, kam eine andere Strategie zum Tragen. Die Shadow Brokers veröffentlichten einige Teile aus dem erbeuteten Material, welches zu Malware-Kampagnen wie WannaCry oder NotPetya führte. Ich berichtete im Artikel Tschüssikowski: Shadow Broker stellt NSA-Tools online. Mit häppchenweiser Veröffentlichung von Informationen hielten sich die Shadow Brokers im medialen Fokus und die Sicherheitsindustrie in Atem.

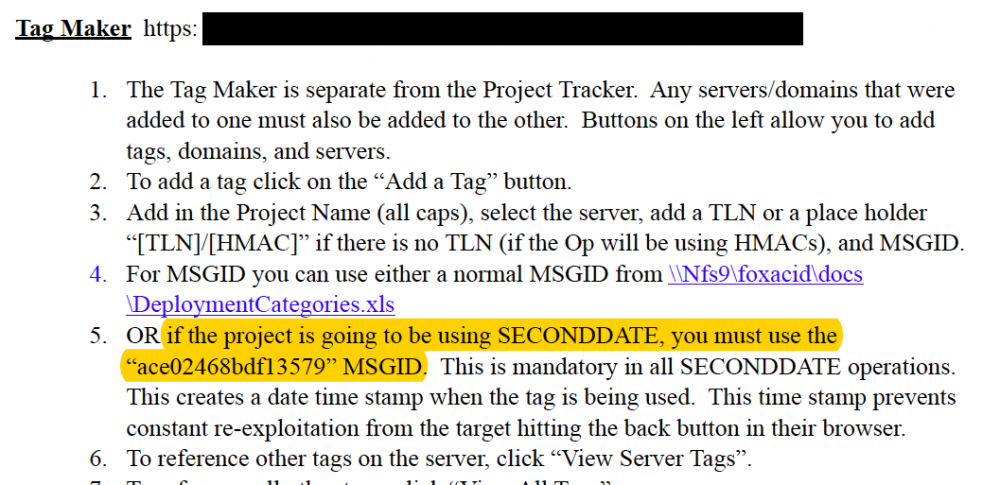

Kürzlich folgte die Ankündigung, ab Juni 2017 neue Zero-Day-Exploits im Monats-Rhythmus zu veröffentlichen. Darunter sollen sich auch zahlreiche Windows 10-Lücken befinden. Ich hatte das Thema im Blog-Beitrag Shadow Brokers starten Zero-Day-Abo für 21.000 US $ thematisiert. Für 21.000 US $ konnte man dabei sein, wenn die nächste Tranche an Exploits freigegeben wird. Die Details für das 'Angebot' TheShadowBrokers Monthly Dump Service bekannt geworden.

- #1 – Between 06/01/2017 and 06/30/2017 send 100 ZEC (Zcash) to this z_address:

- zcaWeZ9j4DdBfZXQgHpBkyauHBtYKF7LnZvaYc4p86G7jGnVUq14KSxsnGmUp7

Kh1Pgivcew1qZ64iEeG6vobt8wV2siJiq - #2 – Include a "delivery email address" in the "encrypted memo field" when sending Zcash payment

- #3 – If #1 and #2 then a confirmation email will be sent to the "delivery email address" provided

- #4 – Between 07/01/2017 and 07/17/2017 a "mass email" will be send to the "delivery email address" of all "confirmed subscribers" (#1, #2, #3)

- #5 – The "mass email" will contain a link and a password for the June 2017 dump

Diesem securityaffairs.co-Blog-Beitrag entnehme ich, dass die Shadow Brokers letzten Mittwoch die 'Juni-Aussendung' des NSA-Dumps ankündigten und nun im Juli 2017 geliefert haben. Die Original-Ankündigung vor 4 Tagen lässt sich hier nachlesen.

Another global cyber attack is fitting end for first month of theshadowbrokers dump service. There is much theshadowbrokers can be saying about this but what is point and having not already being said? So to business! Time is still being left to make subscribe and getting June dump. Don't be let company fall victim to next cyber attack, maybe losing big bonus or maybe price on stock options be going down after attack. June dump service is being great success for theshadowbrokers, many many subscribers, so in July theshadowbrokers is raising price.

Damals war ja noch Juni und die Hacker spielen wohl in der Nachricht auf WannaCry und NotPetya an. Gleichzeitig wird geteased, dass 'man noch am Juni-Abo teilnehmen könne'. Was man in diesem Paket, auf Grund vorheriger Ankündigungen erwarten kann:

- Hinweise auf Lücken in Web Browsern, Routern, Smartphone Exploits und Tools

- Ausgewählte Teile aus neueren 'Ops Disks' (inklusive neueren Windows 10-Exploits)

- Kompromittierte Netzwerkdaten von SWIFT-Providern und Zentralbanken

- Kompromittierte Netzwerkdaten von russischen, chinesischen, iranischen oder nordkoreanischen (Atom-)Bomben und Raketenprogrammen

Die Hackergruppe behauptet (gemäß obigem Text), viele Abonnenten zu haben, was auf Grund der Vorankündigungen kein Wunder ist. Es dürfte demnächst wohl die nächsten Ransomware-Wellen geben.

Anzeige

Juli-Abo-Angebot teurer …

Gleichzeitig wurde den bisherigen Abonnenten das Juli-Dump-Abo (welches im August ausgeliefert wird) angeboten. Dabei haben die Hacker die Preise, wegen großer Nachfrage (siehe), erhöht. Es sind jetzt 200 ZEC oder 1,000 XMR (Monero) fällig (entspricht 46.504 Euro, siehe), wenn jemand auf den nächsten Batch für Juli zugreifen möchte. Teuflisches Spiel, was die Hacker dort treiben – und ich gehe davon aus, dass die Erfolg haben, falls die Juni-Dumps halten, was in den Ankündigungen versprochen wurde.

(TheShadowBrokers July dump is 200 ZEC or 1000 XMR. Using same addresses as June same instructions.")

Es gab mal die Idee von Sicherheitsforschern, einen Monatsbetrag per Crowd-Funding einzusammeln, den Dump nach Erhalt zu veröffentlichen, um auf Sicherheitslücken hinzuweisen. Der Ansatz wurde aber wegen rechtlicher Bedenken fallen gelassen.

… und VIP-Service angekündigt

Weiterhin haben die Shadow Brokers einen "VIP Service" für Abonnenten angekündigt. Laut Eigenaussage werden die Hacker von Leuten 'gefragt', ob man dieses oder jenes im Angebot habe. Darauf reagiert man nun. Der 'VIP-Dienst' richtet sich an Leute, die Interesse an spezifischen Sicherheitslücken oder wertvollen Informationen zu bestimmten Organisationen haben (der Blog-Beitrag spricht von 'intel on a certain organization', was für 'information of military or political value' also Information von militärischen oder politischem Nutzen steht). Der VIP Service wird für eine Einmalzahlung von 400 ZEC (entspricht ca. 93.000 Euro) angeboten. Damit erkauft sich der Interessent die Option, dass die Hacker überhaupt auf seine spezifischen Anfragen reagieren. Die Zahler haben aber keine Garantie, dass da überhaupt was geliefert wird – und wenn was geliefert wird, soll der Preis individuell ausgehandelt werden. Die Hacker haben verlautbaren lassen, dass es bereits Mitglieder in diesem 'exklusiven Club' gebe.

Drohung an NSA-Hacker

Gleichzeitig adressieren die Shadow Brokers eine Nachricht an eine Person, die unter dem Alias "doctor" auf Twitter aktiv ist. Die Hacker glauben, dass es sich um einen Ex-NSA-Mitarbeiter/Hacker der Equation Group handele. Der folgende Text richtet sich an diese Person.

"TheShadowBrokers is having special invitation message for "doctor" person theshadowbrokers is meeting on Twitter. "Doctor" person is writing ugly tweets to theshadowbrokers not unusual but "doctor" person is living in Hawaii and is sounding knowledgeable about theequationgroup. Then "doctor" person is deleting ugly tweets, maybe too much drinking and tweeting? Is very strange, so theshadowbrokers is doing some digging.

TheShadowBrokers is thinking "doctor" person is former EquationGroup developer who built many tools and hacked organization in China. TheShadowBrokers is thinking "doctor" person is co-founder of new security company and is having much venture capital. TheShadowBrokers is hoping "doctor" person is deciding to subscribe to dump service in July.

If theshadowbrokers is not seeing subscription payment with corporate email address of doctor@newsecuritycompany.com then theshadowbrokers might be taking tweets personally and dumping data of "doctor" persons hacks of China with real id and security company name. TheShadowBrokers is thinking this outcome may be having negative financial impact on new security companies international sales, so hoping "doctor" person and security company is making smart choice and subscribe. But is being "doctor" persons choice. Is not being smart choice to be making ugly tweets with enough personal information to DOX self AND being former equation group AND being co-founder of security company.

Die Hacker glauben, dass die betreffende Person ein Sicherheitsunternehmen mit begründet habe und fordern ihn auf, das Juli-Abo zu zeichnen. Andernfalls werde man seine Daten offen legen. Inzwischen hat sich jemand mit dem Twitter-Namen @drwolff geoutet, bestreitet aber die obigen Angaben.

To protect the innocent and prevent further false accusations, I will dox myself tomorrow. Nobody makes me bleed my own blood except me 4/4

— Daniel R. Wolfford (@drwolfff) 28. Juni 2017

I'm here to say now that all of you are wrong. I do not have a security startup. I'm not even in United States. My name is not Mark. 3/n

— Daniel R. Wolfford (@drwolfff) 28. Juni 2017

Man muss jetzt sehen, was sich dort weiteres tut – die Antwort der Hacker findet sich hier. Gleichzeitig lassen die Hacker verlauten, dass sie wohl kleinere Zahlungen über hidden URLs erhalten haben. Es wird vermutet, dass da das FBI dahinter stecken könnte, um die Shadow Brokers zu identifizieren.

Insgesamt eine spannende, aber auch sehr erschreckende Geschichte, die da zur Zeit abgeht. Ich fürchte, wir gehen stürmischen Zeiten entgegen – und das Fabulieren so mancher Manager über Industrie 4.0, IoT und Digitalisierung wird Firmen und Gesellschaft in eine technologische Sackgasse mit unkalkulierbaren Sicherheitsrisiken führen. Die Mär, dass man nur seine Anstrengungen erhöhen und alles 'sicher planen müsse' wird sich als Fata Morgana entpuppen – denn irgend eine Sicherheitslücke findet sich immer – und wenn ein gefeuerter Mitarbeiter die Schwachstelle ist.

2015

2015