![]() Eine Hackergruppe greift Jenkins-Server an und installiert einen Monero-Miner. Bisher haben die Cyber-Kriminellen 3 Millionen US $ an Kryptogeld geschürft.

Eine Hackergruppe greift Jenkins-Server an und installiert einen Monero-Miner. Bisher haben die Cyber-Kriminellen 3 Millionen US $ an Kryptogeld geschürft.

Anzeige

Vorab: Das Thema tangiert private Nutzer eher nicht, da Jenkins-Server im Umfeld der Softwareentwicklung eingesetzt werden.

Was sind Jenkins-Server?

Die Wikipedia hält eine Beschreibung bereit: Es ist ein erweiterbares, webbasierendes Software-System zur kontinuierlichen Integration von Komponenten zu einem Anwendungsprogramm. Oder in 'modernem Deutsch': Jenkins ist eine kontinuierliche Integrations-/Deployment-Webanwendung in Java, die es Entwicklerteams ermöglicht, automatisierte Tests durchzuführen und verschiedene Operationen auf der Grundlage von Testergebnissen auszuführen, einschließlich der Bereitstellung von neuem Code auf Produktionsservern. Aus diesem Grund sind Jenkins-Server sowohl bei freiberuflichen Webentwicklern als auch bei großen Unternehmen äußerst beliebt. Auf entwickler.de findet sich hier eine Einführung. Das Ganze ist ein Fork der Software Hudson, welche heute bei Oracle segelt. Jenkins setzt auf JAVA auf.

Angriff auf Jenkins-Server

Hacker greifen seit Monaten solche Jenkins-Server an, wie Bleeping Computer hier berichtet. Das Ganze wurde Freitag durch die israelische Sicherheitsfirma Check Point publik, die die groß angelegte Hacker-Aktion aufgedeckt hat. Die Kampagne zielt auf Jenkins-Server, die mit dem Internet verbunden sind.

Angreifer nutzten die Schwachstelle CVE-2017-1000353 in der Jenkins Java-Deserialisierungsimplementierung aus. Diese ermöglicht es Angreifern, bösartigen Code remote auszuführen, ohne sich vorher authentifizieren zu müssen. Die Experten von Check Point haben das Ganze hier veröffentlicht (deren Server ist momentan extrem langsam).

Nach der Injektion von Code lädt der Jenkins-Servers (per PowerShell) einen Monero-Miner (minerxmr.exe) von einer IP-Adresse, die in China dem Huaian Government Network zugeordnet ist. Es ist unklar, ob es sich dabei um den Server des Angreifers oder um einen kompromittierten Server handelt, auf dem der Miner im Namen der Hacker gehostet wird.

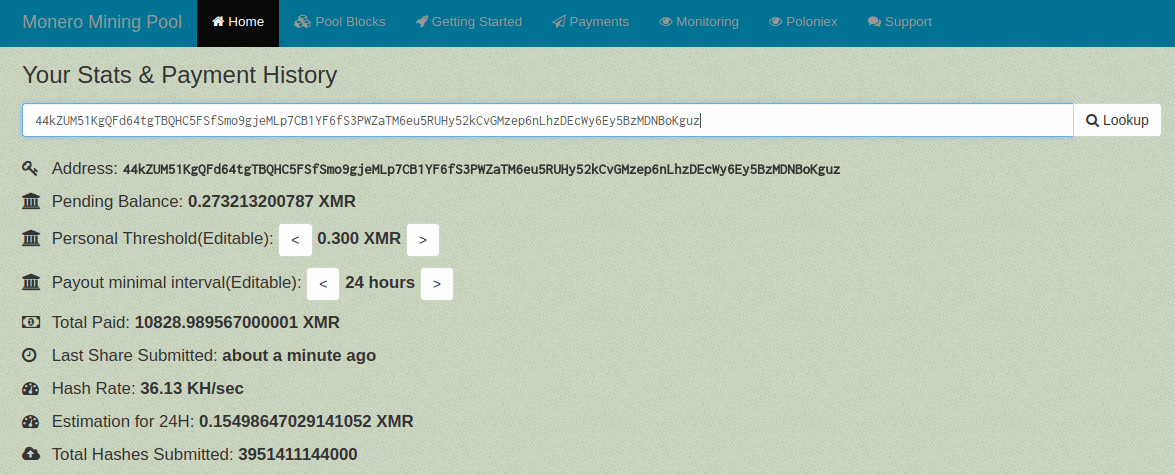

Die Angreifer sind seit Monaten aktiv. Dies hat es ihnen ermöglicht, bereits über 10.800 Monero im Wert von momentan 3,4 Millionen Dollar zu schürfen und zur Auszahlung zu bringen.

(Quelle: Check Point/Bleeping Computer)

Mehr als 25.000 Jenkins-Server online

Die große Zahl der Jenkins-Server, die online verfügbar sind, locken auch andere Hacker an. Mitte Januar veröffentlichte der Sicherheitsforscher Mikail Tunç eine Studie, in der er hervorhob, dass zum Zeitpunkt seiner Veröffentlichung mehr als 25.000 Jenkins-Server online im Internet errreichbar waren.

Anzeige

Ebenfalls am Freitag veröffentlichte FireEye neue Forschungsergebnisse zu anderen Hackern, die den Fehler CVE-2017-10271 nutzen, um Oracle WebLogic-Server mit Malware zu infizieren. Diese Sicherheitslücke wird seit Anfang Dezember 2017 aktiv ausgenutzt, und eine Gruppe hat bereits mehr als 226.000 Dollar verdient.

Neben Jenkins und Oracle WebLogic-Servern zielen Hacker auch auf Ruby on Rails, PHP- und IIS-Server und setzen auch Monero-Mining-Malware ein. Monero-Mining-Malware ist bereits der größte Malware-Trend bzw. das größte Malware-Problem in diesem Jahr. Zahlreiche Malware-Verteilungskampagnen verbreiten solche Nutzlasten auf jeden ungesicherten Computer/Server-Betrüger. Vielleicht ist die Info für den einen oder anderen Blog-Leser hilfreich.

2015

2015