Zum Ende der Woche noch eine kurze Information zu einer Sicherheitsmeldung, die mir untergekommen ist. Das US-Unternehmen F5 war seit Monaten durch einen staatlichen Akteur gehackt und diverse Systeme waren infiltriert. Es wurde Daten samt Quellcode aus der Entwicklungsabteilung abgezogen. Nun hat der Hersteller ein Update für seine Produkte wie BIG-IP herausgebracht

Zum Ende der Woche noch eine kurze Information zu einer Sicherheitsmeldung, die mir untergekommen ist. Das US-Unternehmen F5 war seit Monaten durch einen staatlichen Akteur gehackt und diverse Systeme waren infiltriert. Es wurde Daten samt Quellcode aus der Entwicklungsabteilung abgezogen. Nun hat der Hersteller ein Update für seine Produkte wie BIG-IP herausgebracht

Wer ist F5?

F5, Inc. ist ein US Technologieunternehmen, das auf Anwendungssicherheit, Multi-Cloud-Management, Online-Betrugsprävention, Application Delivery Networking (ADN), Anwendungsverfügbarkeit und -leistung sowie Netzwerksicherheit, -zugriff und -autorisierung spezialisiert ist.

F5 seit Monaten gehackt

Zum 15. Oktober 2025 hat das Unternehmen eine Meldung zu einem gravierenden Sicherheitsvorfall veröffentlicht (und es gibt diese FORM 8-K Behördenmitteilung). Zum 9. August 2025 erfuhr das Unternehmen, dass ein (mutmaßlich) staatlicher Akteur über einen längeren Zeitraum (ich habe irgendwo ein Jahr gelesen) hinweg kontinuierlichen Zugriff auf bestimmte F5-Systeme hatte und Dateien von diesen heruntergeladen hat. Zu diesen kompromittierten Systemen gehörten die BIG-IP-Produktentwicklungsumgebung und Plattformen für das Wissensmanagement im Bereich Engineering.

Zugriff auf Systeme der Entwicklungsabteilung

Nach Auswertung der Protokolldateien ist klar, dass der Angreifer Dateien aus der BIG-IP-Produktentwicklungsumgebung und den Plattformen für das Wissensmanagement im Bereich Engineering entwendet hat. Diese Dateien enthielten einen Teil des BIG-IP-Quellcodes sowie Informationen über nicht veröffentlichte Schwachstellen, an denen bei BIG-IP gearbeitet wurde.

Bisher hat das Unternehmen keine Kenntnis von nicht veröffentlichten kritischen oder Remote-Code-Schwachstellen und F5 ist keine aktive Ausnutzung von nicht veröffentlichten F5-Schwachstellen bekannt. Es gibt auch keine Hinweise darauf, dass Daten aus den CRM-, Finanz-, Support-Case-Management- oder iHealth-Systemen abgerufen oder exfiltriert wurden.

Konfigurationen aus Wissensmanagement-Plattform abgeflossen

Einige der aus der F5 Wissensmanagement-Plattform entwendeten Dateien enthielten jedoch Konfigurations-/Implementierungsinformationen für einen kleinen Prozentsatz von F5-Kunden. F5 überprüft derzeit diese Dateien und will gegebenenfalls direkt mit den betroffenen Kunden Kontakt aufnehmen.

Lieferkette angeblich nicht betroffen

F5 gibt an, keine Hinweise auf Manipulationen an der Software-Lieferkette, einschließlich unseres Quellcodes und unserer Build- und Release-Pipelines zu haben. Diese Einschätzung sei durch Überprüfungen der Cybersicherheitsforschungsunternehmen NCC Group und IOActive bestätigt worden.

Zugriff angeblich unterbunden

Es wurden umfangreiche Maßnahmen ergriffen, um die Zugriffe des Akteurs einzudämmen. So wurden Anmeldedaten rotiert und verstärkte Zugriffskontrollen in allen Systemen eingeführt. Seit Beginn dieser Aktivitäten hat F5 keine neuen unbefugten Aktivitäten festgestellt und geht davon aus, dass die Eindämmungsmaßnahmen erfolgreich waren.

Gleichzeitig wurden CrowdStrike, Mandiant und andere Cybersicherheitsexperten mit der Unterstützung dieser Arbeit beauftragt. Der Hersteller versichert, aktiv mit Strafverfolgungsbehörden und der US-Regierung zusammen zu arbeiten.

Notfall-Updates für BIG-IP & Co.

F5 hat als Folge dieser Erkenntnisse Updates für BIG-IP, F5OS, BIG-IP Next für Kubernetes, BIG-IQ und APM-Clients veröffentlicht. Weitere Informationen finden sich in der Sicherheitsmitteilung vom Oktober 2025. F5 empfiehlt dringend, so schnell wie möglich auf diese neuen Versionen zu aktualisieren.

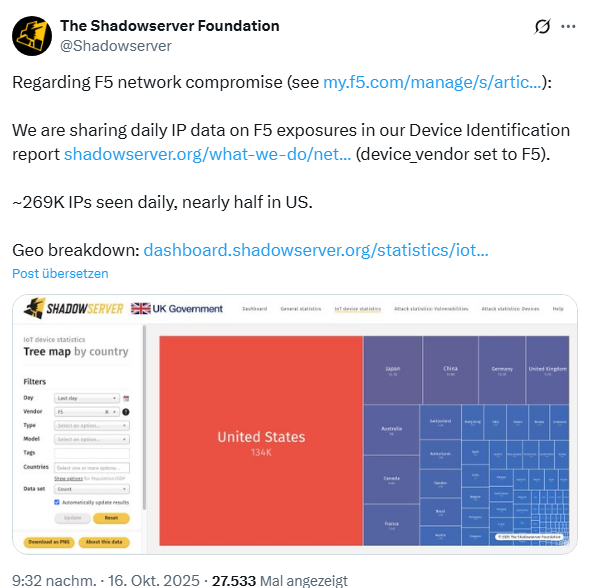

The Shadow Server Foundation befasst sich in obigem Tweet mit der Thematik und hat einen Device Identification Report veröffentlicht. Es sind eine Menge Geräte per Internet erreichbar, die gepatcht werden sollten. In diesem Dokument warnt das britische National Cybersecurity Security Center NCSC ebenfalls vor Sicherheitsproblemen und empfiehlt Administratoren, die Produkte unverzüglich mit den Sicherheitsupdates zu aktualisieren.

MVP: 2013 – 2016

MVP: 2013 – 2016

Plot Twist: Jedes "Sicherheits"unternehmen ist durch staatliche(n) Akteur(e) gehackt oder gebackdoort, jedes, ohne Ausnahme, alle, jeder, seit Jahrzehnten…

Für Ami-Unternehmen vermute ich das auch als zutreffend, aber ob das global so pauschalisiert zutrifft?

Neben der Kompromittierung der BIG- und anderen Produkte sollte man auch beachten, dass F5 auch nginx betreut. Dieser Webserver ist weit verbreitet und wird auch von uns genutzt.

Ja, aber "wir" sind zwar ein globaler Teil, stellen jedoch nicht die Globalität dar.

Das oben definitiv von Dir Postulierte verhält sich sicherlich adäquat ebenso bei chin. Herstellern sowie von anderen Nationen und ist – trotz des sicherlich damit erheblichen Globalanteils – dennoch nicht pauschal gleichbedeutend mit "global". 😉

Puh, die Frage ist, kann man F5 und deren Produkte jetzt noch trauen? Wurde nur Code entwendet, oder auch Backdoors eingebaut? Der Laden ist doch jetzt verbrannt! Eigentlich müsste man jetzt alles von F5 aus dem Rack reißen und durch andere Lösungen ersetzen.

Natürlich kannst du denen trauen.

Sicherheitslücken gibt es in jedem System.

Mir passieren jedenfalls täglich Fehler und dir bestimmt auch.

Du kannst niemandem trauen. Keinem Produkt, keiner Lösung.

Alle sind verbrannt.

Eine harte Erkenntnis, die aber jeder früher oder später haben wird, der sich längerfristig ersthaft im IT Security Umfeld und seinen grauen Nebenschauplätzen bewegt.