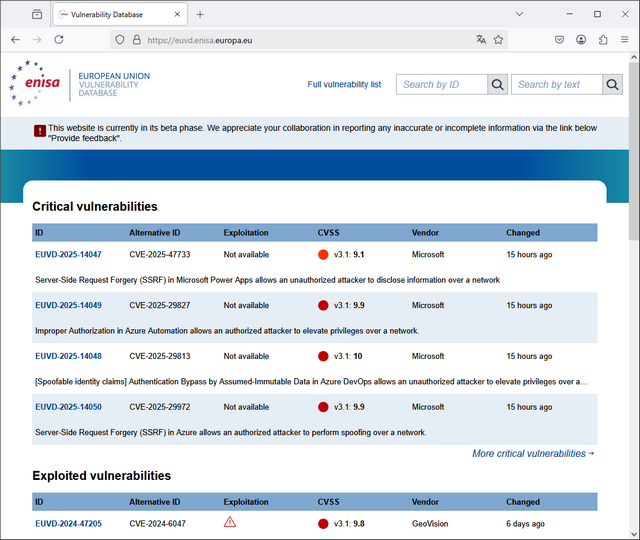

Die im Juni 2024 (im Rahmen eines Mandats der EU-Richtlinie für Netz- und Informationssicherheit 2) angekündigte Europäische Datenbank für Schwachstellen (European Vulnerability Database, EUVD) ist seit Dienstag, den 13. Mai 2025 voll einsatzfähig.

Die im Juni 2024 (im Rahmen eines Mandats der EU-Richtlinie für Netz- und Informationssicherheit 2) angekündigte Europäische Datenbank für Schwachstellen (European Vulnerability Database, EUVD) ist seit Dienstag, den 13. Mai 2025 voll einsatzfähig.

Es handelt sich um eine optimierte Plattform, auf der kritische und aktiv ausgenutzte Sicherheitslücken öffentlich bekannt gegeben werden. Die EuVD ist auf dieser Webseite abrufbar.

"Die EU ist nun mit einem wichtigen Instrument ausgestattet, das das Management von Schwachstellen und den damit verbundenen Risiken erheblich verbessern soll", zitiert The Register eine Erklärung von ENISA-Exekutivdirektor Juhan Lepassaar, in der die EUVD angekündigt wurde.

"Die Datenbank gewährleistet Transparenz für alle Nutzer der betroffenen IKT-Produkte und -Dienste und wird als effiziente Informationsquelle für die Suche nach Abhilfemaßnahmen dienen", so Lepassaar weiter.

Die EuVD dürfte eine Alternative zur US-Mitre CVE-Seite werden. Die Schwachstellen-Datenbank der US-Behörde CISA/MITRE kämpft dagegen mit Finanzierungsfragen zum Betrieb der CVE-Datenbank. Ich hatte dies kürzlich im Beitrag Sicherheits-Desaster: Trump stoppt mit DOGE die MITRE-Finanzierung; CVE-Datenbank eingestellt? Update: Es geht doch weiter angesprochen.

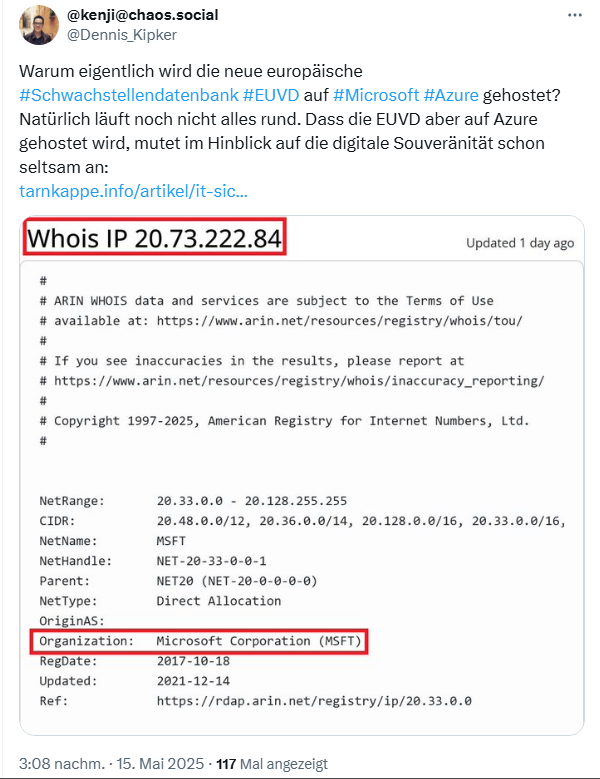

Es gibt ja nachfolgend die Diskussion, dass die Schwachstellendatenbank EUVD auf Microsoft Azure gehostet wird. In obigem Post macht sich Dennis Kipker über diesen Umstand ebenfalls einige Gedanken.

MVP: 2013 – 2016

MVP: 2013 – 2016

Ob Hosting auf Azure wirklich ideal ist für kritische Infrastruktur, die von den USA unabhängig sein will?

Am besten auch mal direkt bei der ENISA nachfragen, die bekommen das sonst gar nicht mit im Elfenbeinturm?

"Europäische Datenbank" auf Microsoft Azure. Huh, unabhängig von den USA? Einfach keine digitale Souveränität in der EU.

Aso, na dann…

ja, dass hat mich auch gewundert. Warum muss man das in Azure oder irgendeiner anderen US Cloud abbilden, gibt ja genug andere Lösungen. Blos nicht den "Anschluss" an US Systemen verlieren wie es scheint.

ohne "Schützenhilfe" kriegt die EU halt nix gebacken… verwundert dich das echt?

Und der ach so selbstlos Helfende hat damit gleich Einblick in die aktuellen EU Daten, natürlich auch in die eigentragenen aber noch nicht veröffentlichten, das kann hier und da praktisch sein.

Sind dann halt kurze Wege zu MS :-)

Ich kann nicht beurteilen, ob es die Umsetzung gut oder brauchbar ist, die Entwicklung geht aber zumindest schonmal in die richtige Richtung!

ENISA erlaubt auch automatisiertes Parsen per API, einfache Beispiele ( https… davor ):

# URL-alias ?fromScore=9&toScore=10

euvdservices.enisa.europa.eu/api/criticalvulnerabilities

# URL-alias ?exploited=1

euvdservices.enisa.europa.eu/api/exploitedvulnerabilities

Damit sind nette Automatismen in Webpage oder per generierter Mail machbar. Vorarbeit für die Links leistete Christopher von Heise [Grüße], Details zu Endpoints und Parametern finden sich auf Github hier: product= ; vendor= ; text= ; fromDate= ; toDate= ; …

Das ist nett. Kann man sich auch in aufsteigender Form nach Alter sortiert die CVEs der letzten 24 Stunden, der letzten X Tage anzeigen lassen? Die Dokumentierten Parameter geben das nicht her, oder übersehe ich was?

Zwar geht das nicht in aufsteigender Reihenfolge, jedoch bekommt sehr gutes JSON und man könnte das dann sehr einfach Clientseitig filtern. das zeitliche Limit ist möglich.

Die API Docs gibts hier: https://euvd.enisa.europa.eu/apidoc

Orientiere Dich zB an Standard-Queries. REST-API Syntax bei Datum scheint zu greifen. So ergibt sich die Abfrage "für den heutigen Tag" oder seit gestern wie folgt (mit https.. davor):

Mehrere Filter wurden hier noch nicht getestet. Sortieren würde ich auf das Ergebnis anwenden. Vollständige Doku sah ich noch nicht, recherchier doch mit – packe Deine Erkenntnisse dann hier hin oder schick sie Christopher Kunz.

Bei den Beispielen muss man aber jeden Tag das Datum neu setzen, das lässt sich dann schlecht irgendwo statisch einbauen, man müsste den Link immer per Script erneuern lassen, was wieder zusätzliche Komplexität in die Choose rein bringt.

Um ein Fetch und Script kommt man mE nicht herum. Was verhindert, das Datum mit Variable automatisch zu generieren?

Linux: HEUTE=$( date +%Y"-"%M"-"%d)

-> HEUTE = 2025-05-14

-> Query-Part von URL für curl = ?fromDate=$HEUTET01:00:00.000Z

Oder ahne ich ein "ich möchte fertiges Copy-Paste für meine statische Website ohne Arbeit"? Dann bette einfach einen Teil der Seite enisa.europa.eu ein (Schauen mal im html mit "Untersuchen". Queries sind dort ebenso zu finden. Allerdings natürlich nach deren Struktur.

Das ist keine API das ist ein Witz… es wird kein richtiger Content-Type für JSON gesetzt. Responses sind limitiert auf 8 bzw. maximal 100 Datensätze. Azure Hosting und Zwang für Javascript.

Da ist deutlich Luft nach oben…

…hast ja recht @Thomas, aber nicht nur schimpfen. Immerhin geht schon Etwas. Der Profi nennt das "Sandwich-Strategie": Lob-Kritik-Lob (um Andere nicht zu demotivieren). 2 Parameter gleichzeitig gehen bei mir per API auch einfach nicht – oder ich denke falsch… bin jedoch bisher nur am "spielen"…

Danke übrigens für Dein "defendnot" letztens.

"You need to enable JavaScript to run this app."

So viel zum Thema systemunabhängig und für alle Geräte im Internet verfügbar.

Auch diese europäische Seite steht im Widerspruch zu aktuellen Empfehlungen zur Gestaltung von Websites mit der gebotenen Trennung von HTML, CSS und JavaScript, die einen Zugriff mit allen Systemen ermöglichen würde.

Beschreibungen sind beim W3C [1] und Selfhtml [2] verfügbar.

[1] [https://]www.w3.org/TR/ethical-web-principles/#render

[2] [https://]wiki.selfhtml.org/wiki/HTML/Tutorials/Trennung_von_Inhalt,_Pr%C3%A4sentation_und_Verhalten

Ich bin wohl nicht allein, auch bei Fefe [1] hat sich jemand zum Thema gemeldet.

[1] [https://]blog.fefe.de/?ts=96daaff1

War da bei Azure nicht mal irgendwas? Störende Solarwinde oder so? ;)

Ist ja offensichtlich die beste Grundlage für so eine Plattform.

woher kommt die Information, dass die Plattform azure ist?

z.B. aus den HTTP Headern und Textinhalten der Antworten bei manchen API-Anfragen die Fehlermeldungen verursachen:

Beispiel: hXXps://euvdservices.enisa.europa.eu/api/enisaid?id=%22

Die Info findet sich auch im oben auf die bei Fefe verlinkten Blog-Seite, der die IP-Adresse bei Azure verortet hat.

Ach ja, man möchte sich von bestehenden Instanzen abgrenzen…. OK

Doch wenn ich mit anschaue, dass z.b CVE-2025-32756 vom Hersteller am 13.05.25 veröffentlicht wurde, dies auch am selben Tag bei cve.org bereitgestellt wurde, Heise.de am 14.05 um 15:00 Uhr einen Artikel geschrieben hatte und DAS TOLLE, NEUE und viiiiel bessere (verzeiht mir meinen Sarkasmus) EU-Gedöns erst am 14.05 gegen 23:00 Uhr mit keinerlei zusätzlicher Info gegenüber cve.org bereitstellt, dann stelle ich die Sinnhaftigkeit in Frage….

Kurze und dennoch sehr informative Vorstellung durch "The Morpheus Tutorials" ->

https://www.youtube.com/watch?v=K9ow2IQSXgc