[English]Administratoren in Unternehmen, die Conditional Access-Richtlinien für Azure DevOps Sign-ins in Microsoft Entra verwenden, müssen reagieren. Microsoft Entra wird ab dem 2. September 2025 die Anwendung von Richtlinien für bedingten Zugriff über Azure Resource Manager für Azure DevOps-Anmeldungen einstellen. Die vollständige Umsetzung erfolgt bis zum 18. September 2025.

[English]Administratoren in Unternehmen, die Conditional Access-Richtlinien für Azure DevOps Sign-ins in Microsoft Entra verwenden, müssen reagieren. Microsoft Entra wird ab dem 2. September 2025 die Anwendung von Richtlinien für bedingten Zugriff über Azure Resource Manager für Azure DevOps-Anmeldungen einstellen. Die vollständige Umsetzung erfolgt bis zum 18. September 2025.

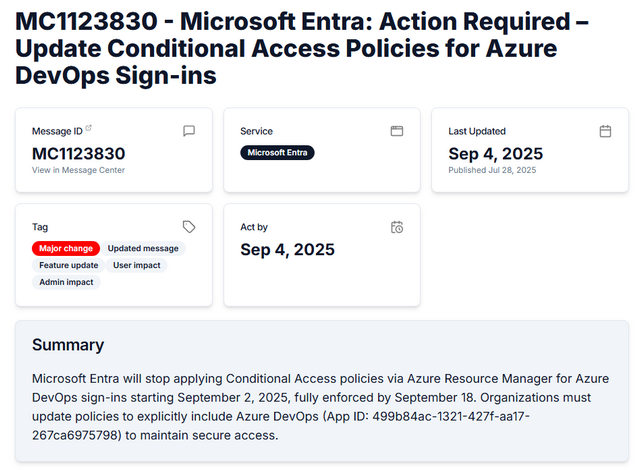

Dies hat Microsoft zum 28. Juli 2025 angekündigt und zum 4. September 2025 im Microsoft 365 Message Center-Beitrag MC1123830 – Microsoft Entra: Action Required – Update Conditional Access Policies for Azure DevOps Sign-ins aktualisiert.

Administratoren in Unternehmen müssen ihre Conditional Access-Richtlinien aktualisieren und Azure DevOps (App-ID: 499b84ac-1321-427f-aa17-267ca6975798) ausdrücklich einbeziehen, um einen sicheren Zugriff zu gewährleisten.

Azure DevOps wird bei der Anmeldung oder der Aktualisierung von Token nicht mehr auf die Azure Resource Manager (ARM)-Ressource zurückgreifen. Diese Änderung stellt sicher, dass Zugriffskontrollen direkt auf Azure DevOps angewendet werden. Unternehmen müssen ihre Richtlinien für bedingten Zugriff aktualisieren und Azure DevOps ausdrücklich einbeziehen, um einen sicheren Zugriff zu gewährleisten.

Diese Änderung tritt am 2. September 2025 in Kraft und wird bis zum 18. September 2025 (zuvor 4. September) in allen Umgebungen vollständig umgesetzt sein. Werden Conditional Access-Richtlinien verwendet, die auf die Windows Azure Service Management API (App-ID: 797f4846-ba00-4fd7-ba43-dac1f8f63013) abzielen, gelten diese Richtlinien ab dem genannten Datum nicht mehr für Azure DevOps-Anmeldungen. Dies kann zu ungeschütztem Zugriff führen, sofern diese Richtlinien nicht aktualisiert werden, um Azure DevOps (App-ID: 499b84ac-1321-427f-aa17-267ca6975798) einzubeziehen.

Zugriffskontrollen wie MFA oder Anforderungen an konforme Geräte können möglicherweise nicht durchgesetzt werden, sofern die Richtlinien nicht aktualisiert werden. Nur wer bereits über eine Conditional Access-Richtlinie verfügt, die für alle Benutzer und alle Cloud-Apps gilt und Azure DevOps nicht ausdrücklich ausschließt, braucht keine Maßnahmen zu ergreifen. Anmeldungen bei Azure DevOps sind dann in dieser Umgebung weiterhin geschützt.

Die Anmeldeaktivitäten können mithilfe der Anmeldelogbücher von Microsoft Entra ID überwacht werden. Zur Verwendung der Conditional Access-Richtlinie sind Microsoft Entra ID P1 oder P2 Lizenzen erforderlich, wobei es keine funktionalen Unterschiede zwischen den Lizenztypen gibt.

MVP: 2013 – 2016

MVP: 2013 – 2016

Stimmen für Zeiten?

am 2. September wird es eingestellt und am 04. September wurde erst mittels Beitrag informiert?

also rückwirkend? 🧐😵💫

Bitte den Text nochmals genau lesen – ich denke, die Frage ist dort beantwortet.