Hier im Blog habe ich mehrfach vor Angriffen auf Salesforce-Instanzen gewarnt. Kürzlich gelang es Angreifern Tokens aus einer Chatbot-Integration mit Salesforce zu erbeuten und dann unbemerkt Kundendaten aus der Plattform zu exfiltrieren. Von Check Point Research liegt mir eine kurze Analyse dieses Angriffs auf, der auf eine kritische Schwachstelle in der SaaS-Integration hinweist. Ich stelle die Informationen mal hier im Blog ein.

Hier im Blog habe ich mehrfach vor Angriffen auf Salesforce-Instanzen gewarnt. Kürzlich gelang es Angreifern Tokens aus einer Chatbot-Integration mit Salesforce zu erbeuten und dann unbemerkt Kundendaten aus der Plattform zu exfiltrieren. Von Check Point Research liegt mir eine kurze Analyse dieses Angriffs auf, der auf eine kritische Schwachstelle in der SaaS-Integration hinweist. Ich stelle die Informationen mal hier im Blog ein.

Rückblick auf den Salesloft Drift-Hack

Hackern ist es gelungen, zwischen dem 8. und 18. August 2025 in die Drift-Salesforce-Integration von Salesloft einzudringen. Sie haben den Zugriff genutzt, um Daten wie AWS-Schlüssel und Snowflake-Tokens zu stehlen. Ich hatte im Beitrag Schwachstellen in Fortinet FortiWeb; Directus, Hack bei Salesloft und mehr darüber berichtet.

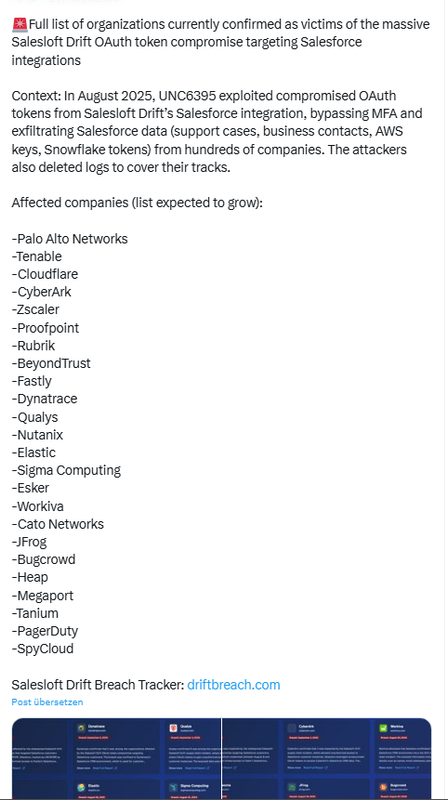

Inzwischen werden immer mehr Opfer dieses Hacks bekannt (siehe meinen Beitrag Desaster Salesloft / Salesforce-Hack: Google, Cloudflare & Co. unter den Opfern). Mir ist die Tage obiger Tweet von Hackmanac untergekommen, der die Liste an bisher bekannten Opfern offen legt.

Check Point-Analyse zum Vorfall

Marco Eggerling, Global CISO bei Check Point Software Technologies schreibt in einer Stellungnahme, die mir zugegangen ist, dass ein "SaaS-Sicherheitsalbtraum für IT-Manager in aller Welt wurde kürzlich wahr wurde, nachdem Hacker legitime OAuth-Tokens aus der Drift-Chatbot-Integration von Salesloft mit Salesforce nutzten, um unbemerkt Kundendaten von der beliebten CRM-Plattform zu exfiltrieren." Er meint, dass der ausgeklügelte Angriff einen kritischen toten Winkel aufdeckt , von dem die meisten Sicherheits-Teams nicht einmal wissen, dass sie von ihm betroffen sind.

Wenn SaaS-Integrationen zu Angriffsvektoren werden

Zwischen dem 8. und 18. August 2025 nahm der von Google als UNC6395 bezeichnete Angreifer die OAuth-basierte Verbindung zwischen Drift und Salesforce ins Visier – eine Integration, auf die sich Tausende von Vertriebsleuten täglich verlassen, um Marketinggespräche und Lead-Daten zu synchronisieren.

Der Angreifer habe eine wichtige Tatsache über moderne Unternehmen verstanden, so Marco Eggerling: Viele Teile laufen über SaaS-Integrationen, nicht nur einzelne Anwendungen. Denn OAuth-Tokens funktionieren wie digitale Schlüssel zwischen SaaS-Anwendungen. Sobald sie kompromittiert worden sind, ermöglichen sie einen dauerhaften Zugriff, ohne typische Benutzerauthentifizierungswarnungen auszulösen.

Was diesen Angriff so problematisch machte, war die Verwendung legitimer Tools: Keine ungewöhnlichen Anmeldemuster, keine verdächtigen Dateidownloads, sondern normale API-Aufrufe mit gültigen Integrationstokens. Salesloft und Salesforce haben nun alle aktiven Zugriffs- und Aktualisierungs-Tokens mit der Drift-Anwendung widerrufen und Salesforce hat die Drift-Anwendung bis zum Abschluss der Untersuchung aus AppExchange entfernt.

Das verborgene Risiko von SaaS-zu-SaaS-Integrationen

Typische SaaS-Tools für die Sicherheit eignen sich hervorragend zur Überwachung von Benutzerzugriffsmustern oder das Aufspüren ungewöhnlicher Anmeldeorte. Sie berücksichtigen jedoch häufig nicht die Realität, in der geschäftskritische Daten ständig zwischen SaaS-Anwendungen fließen.

Ein Beispiel: Drift kommuniziert mit Salesforce, das wiederum mit HubSpot verbunden ist, das wiederum mit Slack integriert ist, das wiederum mit Google Workspace synchronisiert wird. Jede Verbindung verwendet in der Regel OAuth-Tokens, die einer Anwendung die Erlaubnis erteilen, im Namen einer anderen zu handeln.

Diese Integrationspunkte stellen eine Schwachstelle dar, bei der ein einziges kompromittiertes Token den Zugriff weit über den ursprünglichen Bereich hinaus ermöglichen kann. Ein Angreifer, der eine Marketingautomatisierungsintegration knackt, könnte plötzlich Zugriff auf Kundendatensätze, Finanzdaten oder interne Kommunikation haben.

Die meisten SaaS-Sicherheits-Tools konzentrieren sich auf die Verbindungen zwischen Benutzern und SaaS. Sie eignen sich hervorragend, um zu erkennen, wenn sich der CFO von einem ungewöhnlichen Ort aus anmeldet oder wenn jemand versucht, eine Datei herunterzuladen, die er nicht herunterladen sollte. Aber sie können völlig übersehen, wenn ein Integrationstoken beginnt, Kundendatenbanken zu exportieren.

Erkennung der Integration

An dieser Stelle wird der Angriff von Drift und Salesforce zu einer perfekten Fallstudie dafür, wie moderne SaaS-Sicherheit aussehen sollte.

- Integrationsüberwachung in Echtzeit: Erfassen und überwachen von SaaS-zu-SaaS-Verbindungen mit API-Integration, um alle Anwendungen, Dienste und Token zu erkennen und ungewöhnliche Datenexportvolumina zu markieren, obwohl die API-Aufrufe selbst scheinbar legitim waren.

- Verhaltensanalyse für OAuth-Tokens: Festlegen von Grundlinien für das typische Verhalten jeder Integration und Ergreifen von Maßnahmen in Form von Warnungen oder automatischer Eindämmung, wenn das Verhalten von dieser Grundlinie abweicht.

- Sichtbarkeit von Datenbewegungen: Verfolgen großer Datenbewegungen, um Transparenz zu schaffen und Exfiltrationsversuche schnell zu erkennen.

Mehr als nur Erkennung: Umfassende SaaS-Sicherheitsstrategie

Der Drift-Salesforce-Vorfall macht deutlich, warum Unternehmen ihren Ansatz zur SaaS-Sicherheit überdenken müssen. Es reicht nicht aus, einzelne Anwendungen zu sichern, sondern man braucht Transparenz und Kontrolle über das gesamte SaaS-Ökosystem.

Eine gute Lösung deckt daher drei kritische Bereiche ab:

- Vollständige SaaS-Erkennung: Automatisches aufdecken aller SaaS-Anwendungen, Schatten-IT und Integrationspunkte im Unternehmen, denn die SaaS-Umgebung lässt sich nur sichern, wenn man weiß, was tatsächlich vorhanden ist.

- Bewertung des Integrationsrisikos: Nicht alle SaaS-Verbindungen bergen das gleiche Risiko. Die Lösung priorisiert die Bedrohungen auf der Grundlage von Datenempfindlichkeit, Zugriffsumfang und Verhaltensmustern. Zum Beispiel: Die Salesforce-Finanzsystem-Integration wird anders überwacht als die Slack-Kalender-Verbindung.

- Automatisierung der Einhaltung von Vorschriften: In Anbetracht von Datenschutzbestimmungen wie der DSGVO, die von Unternehmen verlangen, Datenströme zu verfolgen, braucht es ein automatisiertes Compliance-Management. Dazu gehören Funktionen für das SaaS Security Posture Management (SSPM), die SaaS-Konfigurationen kontinuierlich anhand von Best Practices und Compliance-Frameworks prüfen.

Mit der zunehmenden Verbreitung von SaaS und der wachsenden Komplexität der Integration werden Angriffe wie dieser noch häufiger vorkommen. Diesen Zwischenfall als Weckruf zu verstehen, sei daher das Gebot der Stunde, so Eggerling.

Ähnliche Artikel:

Schwachstellen in Fortinet FortiWeb; Directus, Hack bei Salesloft und mehr

Desaster Salesloft / Salesforce-Hack: Google, Cloudflare & Co. unter den Opfern

Hackergruppe UNC6040 greift Salesforce-Instanzen per Vishing an

Varonis warnt vor nicht mehr genutzten Salesforce-Sites

Varonis warnt vor gefährlichen Salesforce-Fehlkonfigurationen

Klage wegen DSGVO-Verstößen gegen Oracle und Salesforce

MVP: 2013 – 2016

MVP: 2013 – 2016

@Günter: Kannst Du noch ergänzen, über welche Lücke/welchen Hack die Angreifer an die legitimen OAUTH-Token gekommen sind?

Dass Applikationen, die OAUTH-Token nutzen, einen "blinden Fleck" darstellen, hat man ja auch an "Midnight-Blizzard" gesehen, wo Microsoft über "Registered Apps/Enterprise Apps" gehackt wurde.

Wenn ich daran denke, wieviele Apps wir täglich in unserem MS-Tenant mit weitreichenden Permissions registrieren, wird mir ganz schlecht :-(

Beispiele: Raumverwaltungssysteme, Dokumentmanagement-Integrationen zu OneDrive/Sharepoint, kleine Tools mit Outlook-Integration, Migrationssoftware, CRM-Integrationen, Kalendersync, Türschilder-Steuerungen ….

Ad hoc kann ich nur sagen, dass sie über die Salesloft-Drift AI-Integration in der Lage waren Tokens von Salesforce abzugreifen. Wenn ich Montag wieder am Desktop sitze, kann ich schauen, ob ich mehr Details finde.

@Günter: Danke für Deine Mühe.

Ich will halt nur ein "Gefühl" dafür bekommen, wie man OAUTH-Token abgreifen kann.

Die einfachsten Möglichkeit kenne ich: Zugriff auf den Hauptspeicher eines gekaperten Rechners oder Man-in-the-Middle.

Die einfachste Möglichkeit: Finde nen unzufriedenen Mitarbeiter ;-p

Nach aussen sind Firmen meisten recht gut abgesichert… von Innen dagegen…

@Luzifer: Bei "Inside Jobs" hat man eh verloren :-(