Sicherheitsforscher von Check Point Research haben in den letzten Monaten, bis ins Jahr 2024, diverse Schwachstellen in Microsoft Teams entdeckt und jeweils an Microsoft gemeldet. Die aufgedeckten Schwachstellen ermöglichten Angreifern eine große Bandbreite an gefährlichen Betrugsmaschen und Imitationstechniken. Die letzte Teams-Schwachstelle wurde im Oktober 2025 beseitigt.

Sicherheitsforscher von Check Point Research haben in den letzten Monaten, bis ins Jahr 2024, diverse Schwachstellen in Microsoft Teams entdeckt und jeweils an Microsoft gemeldet. Die aufgedeckten Schwachstellen ermöglichten Angreifern eine große Bandbreite an gefährlichen Betrugsmaschen und Imitationstechniken. Die letzte Teams-Schwachstelle wurde im Oktober 2025 beseitigt.

Microsoft Teams scheint kontinuierlich unter Schwachstellen zu leiden, die sich durch Angreifer zur Manipulation von Nachrichten missbrauchen lassen. Mehrere in Microsoft Teams entdeckte Schwachstellen wurden von den Sicherheitsforschern von Check Point Research (CPR) an Microsoft gemeldet.

Ein dieser Schwachstellen (CVE-2024-38197) wurde von CPR bereits am 23. März 2024 an Microsoft gemeldet – also uralt. Microsoft untersuchte die Probleme und rollte im Laufe des Jahres 2024 eine Reihe von Korrekturen zur Beseitigung der Schwachstellen aus. Die letzte Korrektur für Video- und Audioanrufe wurde Ende Oktober 2025 in Microsoft Teams durchgeführt.

Bedrohung von Kollaborationsplattformen/-tools

Sicherheitsforscher von Check Point Research haben in den letzten Monaten beobachtet, dass Angreifer zunehmend Kollaborationsplattformen und Kommunikationstools für Spionage- und Datenexfiltration ins Visier nehmen. Die Attacken sind vielfältig und reichen von APT-Operationen über Lieferketten-Angriffe und Social-Engineering-Kampagnen bis hin zu Business Email Compromise (BEC).

Diese Bedrohungslage hat CPR zum Anlass für eine hauseigene Forschungsinitiative genommen und potenzielle Sicherheitslücken in weit verbreiteten Workspace-Tools gesucht.

Microsoft Teams analysiert

Die Sicherheitsforscher von Check Point Research haben im Rahmen einer umfassenden Analyse wurde auch Microsoft Teams untersucht. Dabei wurde sich auf zwei potenzielle Angriffswinkel fokussiert: externe Gäste und böswillige Insider. Die Ergebnisse waren alarmierend, wie Check Point in diesem Artikel schreibt. Denn die Forscher fanden mehrere Schwachstellen, die es Angreifern ermöglichten, Unterhaltungen zu manipulieren, sich als Kollegen auszugeben und Benachrichtigungen auszunutzen.

Unsichtbare Bearbeitung von Nachrichten

Durch die Wiederverwendung eindeutiger Identifier im Teams-Nachrichtensystem konnten Angreifer den Inhalt zuvor gesendeter Nachrichten ändern – ohne die standardmäßige Kennzeichnung Bearbeitet auszulösen. Das Ergebnis: eine stille Umschreibung des Nachrichtenverlaufs. Sensible Unterhaltungen könnten im Nachhinein geändert werden, wodurch das Vertrauen in Aufzeichnungen und Entscheidungen untergraben wird.

Gefälschte Benachrichtigungen

Benachrichtigungen, ob auf dem Handy oder auf dem Desktop, sind darauf ausgelegt, sofortige Aufmerksamkeit zu erregen. Check Point Research fand heraus, dass Angreifer Benachrichtigungsfelder so manipulieren können, dass eine Benachrichtigung scheinbar von einer vertrauenswürdigen Führungskraft oder einem Kollegen stammt (siehe folgende Abbildung).

Gefälschte Nachricht im Teams-Messenger vom angeblichen CEO (Quelle: Check Point Software Technologies Ltd.)

Ändern von Anzeigenamen über Gesprächsthemen in privaten Chats

Eine weitere von CPR identifizierte Schwachstelle ermöglicht es Angreifern, den angezeigten Namen in privaten Chats zu ändern, indem er das Gesprächsthema modifiziert. Beide Teilnehmer sehen das geänderte Thema als Gesprächsname, was sie über den Kontext des Gesprächs in die Irre führen kann (siehe folgende Abbildung).

Vorher-Nachher-Vergleich bearbeiteter Messenger-Nachrichten in Microsoft Teams (Quelle: Check Point Software Technologies Ltd.)

Gefälschte Anruferidentität in Video-/Audioanrufen

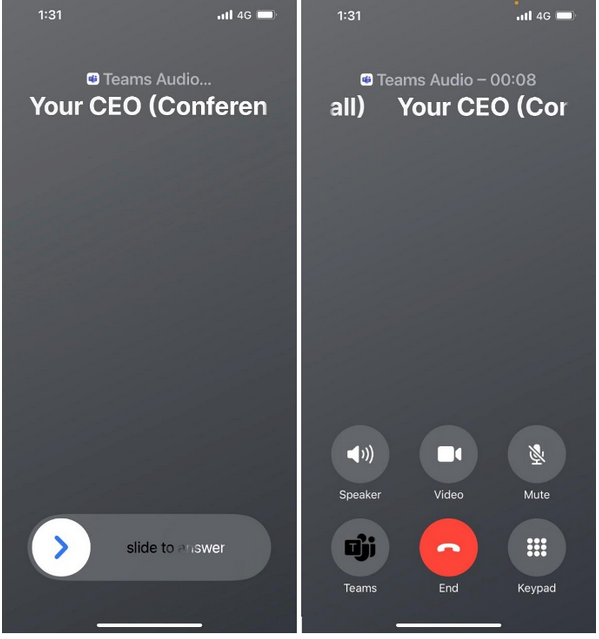

Die Sicherheitsforscher entdeckten außerdem, dass der in Anrufbenachrichtigungen (und später während des Anrufs selbst) verwendete Anzeigename durch spezifische Manipulationen von Anrufeinleitungsanfragen willkürlich geändert werden kann. Diese Schwachstelle ermöglicht es einem Angreifer, die Identität des Anrufers zu fälschen und dem Empfänger des Anrufs einen beliebigen Namen zu präsentieren (siehe folgende Abbildung).

Gefälschter Teams-Anruf vom angeblichen CEO (Quelle: Check Point Software Technologies Ltd.)

Microsoft hat Teams zwar aktualisiert, um diese Schwachstellen zu beheben, ohne dass die Benutzer etwas unternehmen müssen. Aber insgesamt beschädigen diese Schwachstellen – nach Ansicht von Check Point Research – das Vertrauen in digitale Kommunikation. Die Risiken gehen weit über nervigen Spam hinaus, der so Nutzern in Teams und Co. zugeht. Die Schwachstellen ermöglichen die Imitation von Führungskräften, Finanzbetrug, die Verbreitung von Malware, Desinformationskampagnen und die Störung sensibler Kommunikation.

Cyberkriminelle erweitern ihre Operationen auf Kollaborationstools

Die Sicherheitslücken in Microsoft Teams seien eine Fallstudie für ein breiteres Problem, ist CPR überzeugt: Denn auch Plattformen für die digitale Zusammenarbeit werden nun zum Ziel cyberkrimineller Machenschaften. Genauso wie E-Mails zum bevorzugten Einstiegspunkt für Phishing und die Kompromittierung wurde, bieten Arbeitsanwendungen nun einen fruchtbaren Boden für Manipulationen.

Im Gegensatz zu technischen Angriffen, die Verschlüsselungen durchbrechen oder Firewalls umgehen sollen, funktionieren diese Attacken ganz anders. Sie zielen darauf ab, das Vertrauen in Pop-up-Benachrichtigungen, Messenger-Nachrichten und Nutzernamen zu untergraben. Diese waren bis dato Mitteilungen, denen Nutzer vertrauen konnten und die ihnen zuverlässig angezeigt haben, mit wem sie sprechen und was gesagt wurde. Wenn Angreifer diese Informationen unterwandern und sabotieren können, können sie beeinflussen, was Menschen in der digitalen Kommunikation preisgeben und was sie tun.

Ein systematisches Problem über MS Teams hinaus

Microsoft hat zwar die spezifischen Schwachstellen in Teams gepatcht, doch die Untersuchung von Check Point Research zeigt, dass es nicht nur um eine Plattform geht. Angreifer haben es zunehmend auf Kollaborations- und Workspace-Apps abgesehen – von Mainstream-Tools bis hin zu neuen KI-gesteuerten Assistenten.

Check Point Research hat bereits Schwachstellen in anderen Plattformen identifiziert, darunter KI-Codier-Assistenten und Tools zur Workflow-Automatisierung. Das Muster ist klar: Wo immer vertrauensbasierte Interaktionen digital stattfinden, werden Angreifer nach Schwachstellen suchen.

Mehrschichtige Verteidigung ist gefordert

Check Point Research folgert daraus für die Sicherheitsstrategie von Unternehmen: Vertrauen allein ist nicht genug, es müssen wirksame Schutzmechanismen in den Kollaborationsanwendungen her. Check Point plädiert für ein mehrschichtiges Sicherheitsmodell, das Folgendes umfasst:

- Malware- und Dateischutz: Stoppen von bösartigen Dateien, Links und Nutzdaten, die über Kollaboration-Tools verbreitet werden.

- Schutz vor Datenverlust (DLP): Schutz sensibler Unternehmensdaten, die über Chats, Dateifreigaben und Links übertragen werden.

- Erkennung und Reaktion auf Bedrohungen: Überwachung auf Anomalien wie fingierte Sitzungen oder ungewöhnliches Verhalten.

- Einheitlicher Schutz über Apps hinweg: Ausdehnung der Sicherheit über Teams hinaus auf E-Mail, Browser und andere Plattformen für die Zusammenarbeit.

Durch diese zweite Verteidigungsebene können Unternehmen sicherstellen, dass ihre Daten und Abläufe auch dann sicher bleiben, wenn Angreifer neue Wege gefunden haben, eine Plattform zu manipulieren.

Ein Weckruf für IT-Sicherheitsverantwortliche

Die in Microsoft Teams aufgedeckten Schwachstellen sieht Check Point Research als Weckruf für IT-Sicherheitsverantwortliche in Unternehmen. Denn Angreifer brechen nicht mehr nur in Systeme ein, sondern auch in Unterhaltungen. Da die Zusammenarbeit in Unternehmen immer wichtiger wird, müssen sich IT-Sicherheitsverantwortliche sich auf eine Welt vorbereiten, in der "etwas sehen nicht etwas wissen" bedeutet. Unternehmen müssen aber nicht nur mehrschichtige Schutzmaßnahmen ergreifen, sondern die Belegschaft soweit schulen, dass neben technische Schwachstellen auch die menschliche Psyche berücksichtigt wird.

MVP: 2013 – 2016

MVP: 2013 – 2016