Sicherheitsforscher von Koi sind auf eine Kampagne gestoßen, bei der Cyberkriminelle Browsererweiterungen für Chrome und Edge über sieben Jahre mit schädlichem Code infiziert wurden. Es sollten 4,3 Millionen Benutzer dieser Erweiterungen für Chrome und Edge betroffen sein.

Sicherheitsforscher von Koi sind auf eine Kampagne gestoßen, bei der Cyberkriminelle Browsererweiterungen für Chrome und Edge über sieben Jahre mit schädlichem Code infiziert wurden. Es sollten 4,3 Millionen Benutzer dieser Erweiterungen für Chrome und Edge betroffen sein.

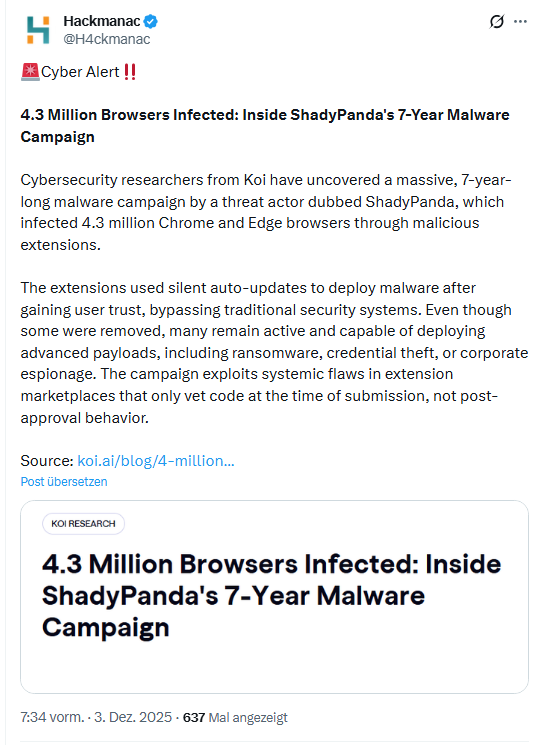

Nachfolgender Tweet weist beispielsweise auf den Sachverhalt hin, der von den Sicherheitsforschern von Koi.ai zum 1. Dezember 2025 im Artikel 4.3 Million Browsers Infected: Inside ShadyPanda's 7-Year Malware Campaign aufgedeckt wurde.

Die Cybersicherheitsforscher von Koi sind auf eine von langer Hand vorbereitete Kampagne von Malware über Browsererweiterungen gestoßen. Die Koi-Forscher nennen den Angreifer, der seit sieben Jahren aktiv war, ShadyPanda.

Erst Vertrauen gewinnen

ShadyPanda versuchte erst das Vertrauen der Marktplätze für Browsererweiterungen zu gewinnen. So wurde die "Clean Master" – ein Chrome Cache-Cleaner – bei Google im Store für Chrome-Erweiterungen eingereicht. Ähnlich muss es bei Microsoft für den Marktplatz für Edge-Erweiterungen gewesen sein.

Die von ShadyPanda eingereichten Browser-Erweiterungen für den Google Chrome wurden von Google den Nutzer vorgestellt, und natürlich bei der Einreichung auch verifiziert. Das verschaffte den Browser-Erweiterungen sofortiges Vertrauen und stellte eine massive Verbreitung sicher.

Der Akteur lernte über sieben Jahre lang, wie man Browser-Marktplätze missbraucht, um Vertrauen aufzubauen, und Nutzer für die Browser-Erweiterungen zu gewinnen. Gleichzeitig schaute man, ob der Betreiber des Browser-Marktplatzes den Code einer Erweiterung nur einmalig bei der Einreichung oder auch danach regelmäßig überprüft.

Die Kampagne nutzt nach Angaben der Sicherheitsforscher systemische Schwachstellen in Erweiterungsmarktplätzen aus, die Codes nur zum Zeitpunkt der Einreichung überprüfen, nicht jedoch ihr Verhalten nach der Genehmigung.

Plötzlich wird Malware ausgeliefert

Sobald ShadyPanda sich sicher war, führten die Browser-Erweiterungen heimlich Updates im Hintergrund durch, um auf diesem Weg Malware zu verbreiten. Sie missbrauchten das Vertrauen der Nutzer, und umgingen so herkömmliche Sicherheitssysteme. Die Sicherheitsforscher von Koi deckten zwei aktive Operationen auf:

- Eine RCE-Backdoor mit 300.000 Nutzern: Fünf Erweiterungen, darunter „Featured" und „Verified" Clean Master, wurden Mitte 2024 nach Jahren legitimer Nutzung als Vehikel zur Verbreitung von Malware eingesetzt. Diese Erweiterungen führten nun stündlich Remote-Code-Ausführungen durch – laden beliebige JavaScripte herunter und führen diese aus. Da die Erweiterungen vollen Zugriff auf den Browser haben, können sie jeden Website-Besuch überwachen, verschlüsselte Browserverläufe exfiltrieren und vollständige Browser-Fingerabdrücke sammeln.

- Eine Spyware-Operation mit 4 Millionen Nutzern: Fünf weitere Erweiterungen desselben Herausgebers, darunter WeTab mit allein 3 Millionen Installationen, sammeln aktiv jede besuchte URL, Suchanfrage und jeden Mausklick und übertragen die Daten an Server in China.

Auch wenn Erweiterungen von ShadyPanda von Google entfernt wurden, sind nach Angaben der Sicherheitsforscher viele Browser-Extensions dieser Entwickler weiterhin aktiv und in der Lage, komplexe Schadprogramme zu verbreiten. Das schließt auch Ransomware, Infostealer zum Diebstahl von Zugangsdaten oder Unternehmensspionage ein.

Erste Kampagne in 2023

Die erste Kampagne von ShadyPanda fand im Jahr 2023 statt und umfasste 145 Browser- Erweiterungen. 20 im Chrome Web Store unter dem Publisher nuggetsno15 und nuggetsno125, sowie im Microsoft Edge unter dem Publisher rocket Zhang. Alle Erweiterungen tarnten sich als Hintergrundbilder oder Produktivitäts-Apps.

Der Angriff war ein einfacher Affiliate-Betrug, nicht besonders ausgeklügelt, aber erfolgreich. Jedes Mal, wenn ein Nutzer auf eBay, Amazon oder Booking.com klickte, fügte die Erweiterung von ShadyPanda unbemerkt Affiliate-Tracking-Codes ein und kassierte im Hintergrund Provisionen bei jedem Kauf. Die Erweiterungen setzten außerdem Google Analytics-Tracking ein, um Browsing-Daten zu monetarisieren – jeder Website-Besuch, jede Suchanfrage und jedes Klickmuster wurde protokolliert und verkauft.

Zweite Kampagne in 2024

Im Jahr 2024 wurde ShadyPanda mutiger und stattete die Erweiterungen mit aktiver Browsersteuerung aus. Die Erweiterung Infinity V+ ist ein Beispiel, getarnt als Produktivitätswerkzeug für neue Tabs, kaperte diese zentrale Browserfunktionen:

- Suchumleitung: Jede Websuche wurde auf den bekannten Browser-Hijacker trovi.com umgeleitet. Suchanfragen wurden protokolliert, monetarisiert und verkauft. Suchergebnisse wurden zu Gewinnzwecken manipuliert.

- Cookie-Exfiltration: Erweiterungen lasen Cookies von bestimmten Domains aus und sendeten Tracking-Daten an nossl.dergoodting.com. Es wurden eindeutige Identifikatoren erstellt, um die Browsing-Aktivitäten zu überwachen. All dies ohne Zustimmung oder Offenlegung.

- Erfassung von Suchanfragen: Jeder Tastenanschlag im Suchfeld wird an externe Server (s-85283.gotocdn[dot]com und s-82923.gotocdn[dot]com) gesendet. Dies ermöglicht ein Echtzeit-Profiling der Nutzerinteressen.

ShadyPanda lernte dazu, wurde aggressiver und flog auf. Die Browser-Erweiterungen wurden innerhalb von Wochen oder Monaten nach ihrer Bereitstellung gemeldet und entfernt.

Die Langzeitstrategie

Die Gruppe entwickelte fünf Browser-Erweiterungen, wovon drei davon in den Jahren 2018–2019 hochgeladen wurden. Darunter befindet sich auch die Erweiterung Clean Master mit über 200.000 Installationen. Alle Browser-Erweiterungen wurden jahrelang legal betrieben und erhielten den Status "Empfohlen" und "Verifiziert". Strategie war dre Aufbau von Vertrauen, und Nutzer zu gewinnen.

Nachdem mehr als 300.000 Installationen der Erweiterungen installiert wurden, startete ShadyPanda 2024 ein Update, welches bösartigen Code beinhaltete. Die ermöglichte automatische Infektion über den vertrauenswürdigen Auto-Update-Mechanismus von Chrome und Edge. Alle fünf Erweiterungen führen nun identische Malware aus.

Der letzte Schlag der Kampagne

Der gleiche Herausgeber hinter Clean Master in Edge – Starlab Technology – veröffentlichte um 2023 herum fünf weitere Erweiterungen für Microsoft Edge, und konnte zusammen über 4 Millionen Installationen verzeichneten.

Koi schreibt zum 1.12.2025, dass alle diese Erweiterungen sind nach wie vor im Microsoft Edge-Marktplatz verfügbar seien. Im Gegensatz zu den entfernten Erweiterungen aus Phase 3 ist diese Überwachungsoperation mit 4 Millionen Nutzern derzeit aktiv.

Zwei der fünf Erweiterungen sind umfassende Spyware. Das Flaggschiff, WeTab 新标签页 (WeTab New Tab Page), hat allein 3 Millionen Installationen und fungiert als ausgeklügelte Überwachungsplattform, die als Produktivitätswerkzeug getarnt ist. WeTab richtet sich wohl an chinesische Nutzer. Die Erweiterung sammelt und überträgt umfangreiche Nutzerdaten an 17 verschiedene Domains (8 Baidu-Server in China, 7 WeTab-Server in China und Google Analytics).

Fazit: Sieben Jahre der gleiche Ansatz

ShadyPanda reklamiert nicht nur technischer Raffinesse für sich, sondern fokussiert sich darauf, dieselbe Schwachstelle sieben Jahre lang systematisch auszunutzen. Nämlich den Umstand, dass Marktplätze für Extensionen Erweiterungen nur bei der Einreichung überprüfen. Die Marktplätze beobachten nicht, was nach der Genehmigung und Veröffentlichung per Update passiert.

Der Auto-Update-Mechanismus in den Browser-Erweiterungen, der eigentlich die Sicherheit der Nutzer gewährleisten sollte, wurde zum Angriffsvektor. Die vertrauenswürdige Update-Pipeline von Chrome und Edge lieferte den Nutzern unbemerkt Malware, schreiben die Sicherheitsforscher. Es ist kein Phishing, kein Social Engineering zur Malware-Verbreitung erforderlich, sondern nur die Kompromittierung der bisher vertrauenswürdigen Erweiterungen.

Die Sicherheitsforscher formulieren es so: ShadyPanda "befindet sich seit über einem Jahr in Ihrem Netzwerk" und kontrolliert, was als Nächstes passiert: Session Hijacking, Sammeln von Anmeldedaten, Übernahme von Konten, Supply-Chain-Angriffe durch kompromittierte Entwickler. Für Unternehmen bedeuten infizierte Entwickler-Workstations kompromittierte Repositorys und gestohlene API-Schlüssel. Durch die browserbasierte Authentifizierung bei SaaS-Plattformen, Cloud-Konsolen und internen Tools ist jede Anmeldung für ShadyPanda sichtbar. Infizierte Browser-Erweiterungen umgehen herkömmliche Sicherheitskontrollen.

Aus diesem Blickwinkel bin ich heilfroh, dass mein Ungoogled Chromium-Browser keine Installation von Erweiterungen zulässt und ich erst gar nicht in Versuchung kam, so etwas auszuprobieren.

MVP: 2013 – 2016

MVP: 2013 – 2016

Es gibt eben genug Deppen, die Ihren Browser mit Erweiterungen zumüllen, ohne nachzudenken.

Ganz so einfach ist es nicht. Es könnte schließlich auch weit verbreitete AddOns treffen, wie z.B. NoScript, UBlock, etc., weil z.B. dem Entwickler ein Fehler unterläuft oder plötzlich der Entwickler wechselt — wer achtet da schon so genau drauf.

Das größere Problem steckt hier bei Google/MS, die nach anfänglicher Prüfung anscheinend den Entwicklern einen Blankscheck ausstellen. Genau hier wäre eine Möglichkeit, ihre KI mal sinnvoll einzusetzen und jede neue Veröffentlichung bzw. jedes Update eines AddOns genauestens unter die Lupe zu nehmen und bei Auffälligkeiten diese rigoros zu löschen und die Entwicklerkonten zu sperren.

Man beachte neben diesem Problem auch die Github-Problematik mit npm und Shai Hulud. Da gerät für freie Entwickler und Open Source langsam so ziemlich alles aus der Balance, wenn die zugrunde liegenden Verbreitungsmechanismen und -plattformen quasi als kompromittiert gelten.

Das ist genau das Szenario, das wir nicht wollen:

irgendeine KI "findet" irgendwelche Auffälligkeiten, woraufhin automatisch Projekte gelöscht und Konten gesperrt werden.

Haste nen Punkt. Aber die KI muss auch nicht selbst und automatisch die Entscheidung treffen sondern den Befund dann an ein Team melden und die entscheiden dann. Zumindest wäre es automatisiert vorgefiltert.

Jedenfalls keine weitere Überprüfung bei Updates vorzunehmen, ist die denkbar schlechteste Lösung.

Naja schau dir die Erweiterungen an… dann weist welche Zielgruppe die hatten! Das sind alles keine Erweiterungen die man sinnvoll braucht!

Mit Erweiterungen zumüllen ist da schon korrekt klassifisiert.

Wenn ich mich da im Bekanntenkreis umschaue á la kannst mal schaun der will nicht so recht und dann erstmal 100 Müll Erweiterungen sehe…

weis ich gleich wie es bestellt ist mit der Kompetenz. Gleiche Spiel wie bei den Virenschutzprogrammen. Erst letztlich: du mein Rechner läuft so elendig langsam, dabei hab ich etxra nen SSD nachgerüstet… Ok lass mal sehen: Liefen da 6 aktive Virenscanner und behinderten sich gegenseitig!

Wenn Dummheit weh täte…

Betr. "Ganz so einfach ist es nicht. Es könnte schließlich auch weit verbreitete AddOns treffen, wie z.B. NoScript, UBlock …":

Ich habe den leisen Verdacht, dass Forist TBR auch deren Nutzer zu den Deppen zählt. Ich will es mal so sagen: Rational ist das Vertrauen in diese Extensions jedenfalls nicht.

Bitte beim Diskutieren die Netiquette Kommentieren im Blog beachten. Es hilft nicht weiter, und ist nicht angebracht, die Leute als "Deppen" darzustellen. Danke für das Verständnis.

Für Leute die Erweiterungen einsetzen wäre es interessant welche Erweiterungen betroffen sind. Eine möglichst komplette Aufstellung wäre gut.

Einfach den Quellenlinks folgen ;-P Ist halt etwas Eigeninitiative gefragt auf dem Silbertablet wirds nicht serviert!

Leider sind die Browser, und ganz besonders Crome und Edge, ohne Erweiterungen kaum brachbar. Wenn die Entwickler von Crome bzw. Edge sinnvolle Erweiterungen integrieren würde, wäre das kein Problem. Nur unbrauchbarer Mist eingebaut, besonders in Edge.

Da hat sich jemand wirklich viel Mühe gemacht, das sollte doch irgendein Award wert sein!

Ich meine welcher Programmierer gibt sich schon soviel Mühe mit seiner App.

"Aus diesem Blickwinkel bin ich heilfroh, dass mein Ungoogled Chromium-Browser keine Installation von Erweiterungen zulässt und ich erst gar nicht in Versuchung kam, so etwas auszuprobieren."

Bei der Umstellung von Windows 10 auf Linux from scratch bin ich beim Chromium gelandet. Ungoogled steht Chromium z. B. bei Arch Linux nur via AUR zur Verfügung, was ich aber vermeiden wollte. Zudem sollten ein Scriptblocker und die Anbindung an die Kennwortverwaltung über den Weg der Erweiterungen installiert werden. Beim Blick auf manche Installation bin aber auch ich überrascht über die Vielfalt der installierten Erweiterungen, die den Anwendern aber auch oft genug auf Websites regelrecht aufgedrängt werden. (Hier wird man in Zukunft vielleicht doch umdenken müssen.)

Weil Software oft in schneller Folge geändert wird und aktualisiert werden muss stellt sich für mich zusätzlich die Frage, ob das bei Projekten mit zusätzlichen Änderungen immer funktionieren kann. Wegen der Telemetrie bei Mozilla-Software bin ich beim Tor Project über die Meldung gestolpert, dass Thunderbird trotz gegenteiliger Bemühungen doch nach Hause telefoniert hat …

[https://]blog.torproject.org/new-release-tails-7_2/

Es war schon immer eine selten dämliche Idee, Toolleisten, Erweiterungen, PDF Reader etc im Webbrowser zu integrieren… die meisten mit Vollzugriff auf das DOM einer geladenen Seite, Tabs, Fensters.

Wir müssen auch mal drüber diskutieren, dass schlechte Software auch ein massives Sicherheitsrisiko ist. Einfach aus der Tatsache heraus, dass die Nutzerfreundlichkeit schlecht ist.

Einmal weil die Nutzer Features brauchen welche die Software nicht liefert und es ist für die Kriminellen auch deutlich einfacher "gute" Software zu schreiben wenn der Durchschnitt eher schlecht ist.

Allein wie viele Spiele teilweise nur mit Mods spielbar sind, weil die Hersteller es nicht gebacken bekommen Features einzubauen. Microsoft mit Funtionen die schlecht umgesetzt oder nicht vorhanden sind. YouTube mit Werbung… Wenn du die halbe Welt infizieren willst, dann bau einen geilen AdBlocker…