In den React Server Components gibt es eine kritische RCE-Schwachstelle (CVE-2025-55182) mit einem CVSS-Score von 10.0. Das ist seit einigen Tagen bekannt. Nun laufen massive Angriffswellen gegen verwundbare Webseiten und viele Firmenauftritte wurden bereits gehackt.

In den React Server Components gibt es eine kritische RCE-Schwachstelle (CVE-2025-55182) mit einem CVSS-Score von 10.0. Das ist seit einigen Tagen bekannt. Nun laufen massive Angriffswellen gegen verwundbare Webseiten und viele Firmenauftritte wurden bereits gehackt.

React RCE-Schwachstelle (CVE-2025-55182)

React ist eine JavaScript-Programmbibliothek zur Erstellung von webbasierten Benutzeroberflächen. Allerdings gibt es eine kritische RCE-Schwachstelle (CVE-2025-55182) in den React Server Components. Diese als React2Shell bezeichnete Schwachstelle ermöglicht eine nicht authentifizierte Remote-Codeausführung (RCE). Sicherheitsforscher von WIZ haben diese am 3. Dezember 2025 hier offen gelegt.

Vom React-Team gibt es ebenfalls den Beitrag Critical Security Vulnerability in React Server Components. Ich hatte hier im Blog im Beitrag Kritische Schwachstelle in React (und Next.js) über diese Schwachstelle berichtet – scheint aber von den Abrufzahlen wenige Leser zu tangieren.

Zahlreiche Webseiten angreifbar

Inzwischen gibt es eine React2Shell-Webseite mit einer FAQ zu diesem Sachverhalt. Anbieter Censys schreibt, dass man 2,15 Millionen Webseiten gefunden habe, die per Web zugreifbar seien und Next.js oder React Server Components verwenden.

Censys hat diesen Artikel dazu veröffentlicht. Allerdings muss man dazu sagen, dass nicht alle diese Webseiten auch angreifbar sind. Viele React Server Components werden durch die Provider bereits geschützt. Allerdings sind inzwischen Exploits verfügbar und die Angriffe laufen.

Es gibt einen in Python geschriebenen React2Shell-Scanner auf GitHub, den man aber in einer eigenen Umgebung ausführen muss. SearchLight Cyber hat in diesem Beitrag einige Details rund um das Thema zusammen getragen.

Anmerkung: Es gibt wohl eine Reihe Proof of Concepts (PoCs), die fehlerhaft sind. Und es gibt React2Shell-Scanner, die Malware enthalten.

Angriffe auf React Server Components

Zum 4. Dezember 2025 meldete AWS bereits, dass es gezielte Angriffe auf Webseiten über die React2Shell-Schwachstelle gebe. Auch Wiz meldet, dass man eine rasante Ausbreitung der Ausnutzung von CVE-2025-55182 sehe, seit der vollständige Proof-of-Concept-Exploit veröffentlicht wurde. Deren Sensoren haben mehrere Opfer identifiziert, die seit dem 5. Dezember 2025 um 6:00 Uhr UTC kompromittiert wurden, wobei vor allem internetbasierte Next.js-Anwendungen und Kubernetes-Container angegriffen wurden.

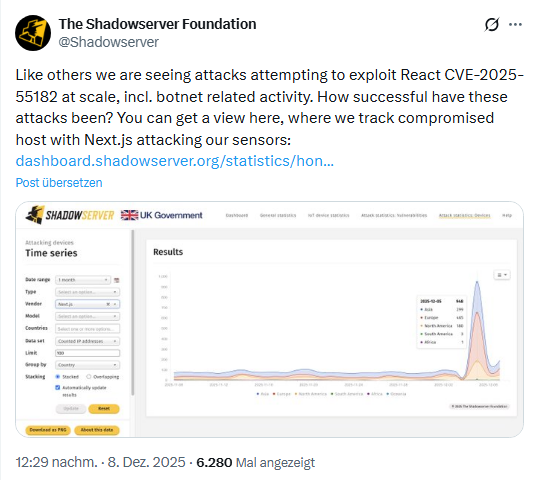

The Shadowserver Foundation hat gestern in obigem Tweet auf die React2Shell-Angriffe hingewiesen. Auf X sind mir die Tage mehrere Tweets von Leuten, deren Webinstanzen gehackt wurden, untergekommen. Die Kollegen von Bleeping Computer haben im Beitrag React2Shell flaw exploited to breach 30 orgs, 77k IP addresses vulnerable einen Blick auf das Thema geworfen und berichten von 30 Organisationen, die gehackt wurden. Um die 77.000 IP-Adressen seien verwundbar, heißt es. In Deutschland sind 216 IP-Adressen in Übersichten, die ich gesehen habe, aufgeführt.

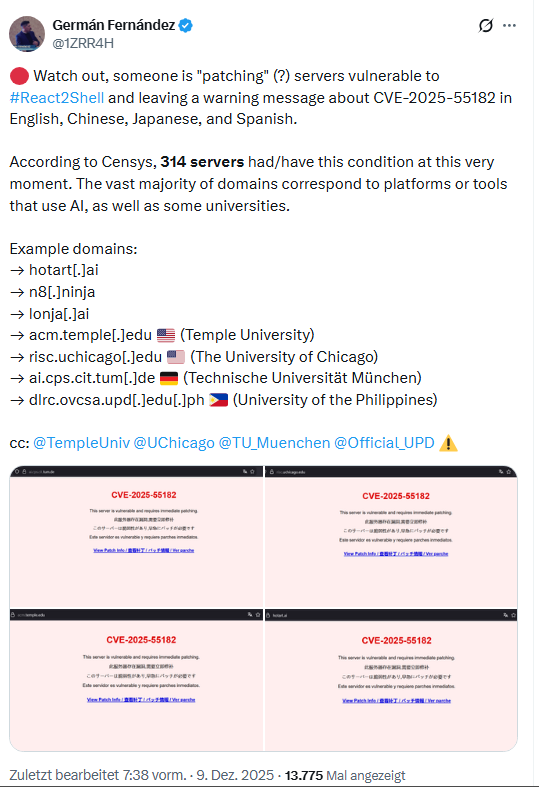

In obigem Tweet schreibt Germán Fernández, dass ein Unbekannter verwundbare Webseiten patcht und eine entsprechende Warnung hinterlässt. Die Technische Universität München wird in diesem Tweet mit genannt.

MVP: 2013 – 2016

MVP: 2013 – 2016

Anregung: U. a. Schufa und Bonify nutzen React. Könnten Sie da nicht mal in artikelgegenständlichem Sinne nach dem Stand fragen?