Sicherheitsforscher von Check Point sind einer neuen Welle von Betrügereien im Finanzbereich auf der Spur. Der Dienst Mimecast wurde dabei für die Phishing-Betrügereien missbraucht, um die Fälschungen der Mails legitim erscheinen zu lassen. Auch DocuSign musste für die Cyber-Kriminellen als Deckmantel herhalten.

Sicherheitsforscher von Check Point sind einer neuen Welle von Betrügereien im Finanzbereich auf der Spur. Der Dienst Mimecast wurde dabei für die Phishing-Betrügereien missbraucht, um die Fälschungen der Mails legitim erscheinen zu lassen. Auch DocuSign musste für die Cyber-Kriminellen als Deckmantel herhalten.

In einer Warnung vor der neuen, großangelegten Phishing-Kampagne, die vor allem auf den Finanzbereich zielt, erklären die E-Mail-Sicherheitsforscher von Check Point, dass Angreifer sich als File-Sharing- und E-Signatur-Dienste ausgeben, um Köder mit Finanzthemen zu versenden, die wie legitime Benachrichtigungen aussehen.

Missbrauch von Mimecast

Bei diesem Vorfall versendeten die Cyber-Kriminellen in den letzten zwei Wochen über 40.000 Phishing-E-Mails an etwa 6100 Unternehmen. Alle bösartigen Links wurden über https://url.za.m.mimecastprotect.com geleitet, um das Vertrauen zu stärken, indem vertraute Weiterleitungen nachgeahmt wurden.

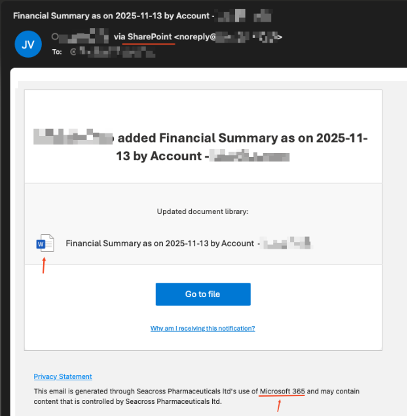

Die Hacker missbrauchten dabei die Funktion zum Umschreiben sicherer Links von Mimecast und nutzten sie als Vorwand, um ihre Links sicher und authentifiziert erscheinen zu lassen. Da Mimecast Protect eine vertrauenswürdige Domäne ist, hilft diese Technik den bösartigen URLs, sowohl automatische Filter als auch das Misstrauen der Benutzer zu umgehen. Um die Glaubwürdigkeit zu erhöhen, kopierten die E-Mails offizielle visuelle Elemente des Dienstes (Logos von Microsoft und Office-Produkten), verwendeten Kopf- und Fußzeilen im Stil des Dienstes sowie Schaltflächen zum Überprüfen von Dokumenten und fälschten Anzeigenamen wie „X über SharePoint (Online)", „eSignDoc über Y" und „SharePoint", die authentischen Benachrichtigungsmustern sehr ähnlich sind.

Abbildung 1: Beispiel einer SharePoint-Phishing-E-Mail, die Check Point abgefangen hat (Check Point Software Technologies Ltd.).

Mimecast hat bereits eine Klarstellung zu dem Vorfall abgegeben: "Die von Check Point beschriebene Kampagne nutzte legitime URL-Weiterleitungsdienste, um bösartige Links zu verschleiern, nicht aber eine Schwachstelle von Mimecast. Die Angreifer missbrauchten vertrauenswürdige Infrastrukturen – darunter den URL-Rewriting-Dienst von Mimecast – um das tatsächliche Ziel von Phishing-URLs zu verschleiern. Dies ist eine gängige Taktik, bei der Cyber-Kriminelle bekannte Domains nutzen, um einer Entdeckung zu entgehen.

Kunden von Mimecast sind für diese Art von Angriffen nicht anfällig. Die Erkennungsmodule von Mimecast identifizieren und blockieren diese Angriffe. Unsere URL-Scan-Funktionen erkennen und blockieren bösartige URLs automatisch vor der Zustellung. Nach der Zustellung überprüft unser URL-Umschreibungsdienst die Links beim Anklicken und bietet so eine zusätzliche Schutzebene, die Bedrohungen auch dann erkennt, wenn sie hinter legitimen Weiterleitungsketten versteckt sind.

Wir arbeiten kontinuierlich daran, unseren Schutz vor sich weiterentwickelnden Phishing-Techniken zu verbessern. Kunden können unsere Analyse ähnlicher Kampagnen aus dem Jahr 2024 hier einsehen. Wir schätzen es sehr, dass Check Point seine Erkenntnisse im Rahmen eines Responsable Disclosure-Prozesses mit uns geteilt hat."

Verwandte Variante: DocuSign-ähnliches Phishing

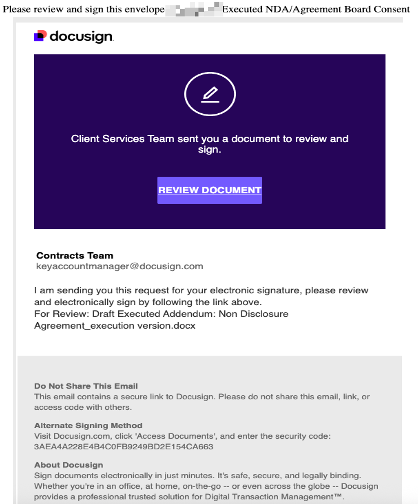

Neben der großen SharePoint- und E-signing-Kampagne identifizierten die Sicherheitsforscher auch eine kleinere, aber verwandte Operation, die DocuSign-Benachrichtigungen imitiert. Wie der Hauptangriff, so gibt sie sich als vertrauenswürdige SaaS-Plattform aus und nutzt eine legitime Umleitungsinfrastruktur, aber die Technik, die zur Maskierung des bösartigen Ziels verwendet wird, unterscheidet sich erheblich.

Bei der Hauptkampagne fungiert die sekundäre Umleitung als offene Umleitung, sodass die endgültige Phishing-URL im Abfrage-String sichtbar ist, obwohl sie in vertrauenswürdige Dienste eingebunden ist. Bei der DocuSign-Variante wird der Link über eine Bitdefender GravityZone-URL und dann über den Click-Tracking-Dienst von Intercom geleitet, wobei die eigentliche Zielseite vollständig hinter einer tokenisierten Weiterleitung verborgen ist. Dieser Ansatz verbirgt die endgültige URL vollständig und macht die DocuSign-Variante noch unauffälliger und schwieriger zu erkennen.

Abbildung 2: Beispiel einer DocuSign-Phishing-E-Mail, die Check Point abgefangen hat (Check Point Software Technologies Ltd.).

Die Kampagne zielte in erster Linie auf Unternehmen in den USA, Europa, Kanada, Asien und Pazifik und dem Nahen Osten ab, wobei der Schwerpunkt auf den Sektoren Beratung, Technologie sowie Bau/Immobilien lag. Weitere Opfer gab es in den Bereichen Gesundheitswesen, Finanzen, Fertigung, Medien und Marketing, Transport und Logistik, Energie, Bildung, Einzelhandel, Gastgewerbe und Reisen sowie Behörden. Diese Sektoren sind attraktive Ziele, da sie routinemäßig Verträge, Rechnungen und andere Transaktionsdokumente austauschen, was den Köder des Dateiaustauschs und der E-Signatur-Imitation sehr überzeugend macht und die Erfolgsaussichten erhöht.

Erkenntnisse aus der Telemetrie

Daten aus der Harmony Email Telemetrie von Check Point zeigen, dass in den letzten zwei Wochen über 40 000 Phishing-E-Mails an etwa 6100 Unternehmen versendet wurden. Die Aufschlüsselung nach Regionen ist wie folgt:

- USA: 34 057

- Europa: 4525

- Kanada: 767

- Asien: 346

- Australien: 267

- Naher Osten: 256

Hinweis: Die regionale Verteilung spiegelt den Ort wider, an dem die Unternehmensdaten in der Infrastruktur von Check Point Software aufgesetzt werden und entspricht daher nicht unbedingt den physischen Standorten der Unternehmen.

Man sollte sich schützen

Check Point rät, dass Organisationen und Einzelpersonen präventive Maßnahmen durchführen müssen, um ihr Risiko zu verringern. Einige Möglichkeiten, sich zu schützen, sind:

- Gehen Sie in E-Mails eingebettete Links immer mit Vorsicht an, insbesondere wenn sie unerwartet oder dringend erscheinen.

- Achten Sie auf Details in der E-Mail, wie Abweichungen zwischen dem angezeigten Namen und der tatsächlichen Absenderadresse, Unstimmigkeiten in der Formatierung, ungewöhnliche Schriftgrößen, Logos oder Bilder von schlechter Qualität und alles, was fehl am Platz wirkt.

- Bewegen Sie den Mauszeiger über Links, bevor Sie diese anklicken, um das tatsächliche Ziel zu überprüfen und sicherzustellen, dass es mit dem Dienst übereinstimmt, der die Nachricht angeblich gesendet hat.

- Öffnen Sie den Dienst selbst im Browser und suchen Sie direkt nach dem Dokument, anstatt Links in E-Mails zu verwenden.

- Informieren Sie Mitarbeiter und Sicherheits-Teams regelmäßig über neue Phishing-Techniken, damit sie wissen, wie verdächtige Muster aussehen.

- Nutzen Sie Sicherheitslösungen, wie E-Mail-Bedrohungserkennung, Anti-Phishing-Engines, URL-Filter und Tools zur Benutzerberichterstattung, um den Gesamtschutz zu erhöhen.

Check Point hat bereits in den vergangenen Jahren über ähnliche Phishing-Kampagnen berichtet. Diesen Angriff zeigt allerdings einzigartig, wie leicht Angreifer vertrauenswürdige File-Sharing-Dienste imitieren konnten, um Benutzer auszutricksen. Er unterstreicht die Notwendigkeit einer kontinuierlichen Sensibilisierung, insbesondere, wenn E-Mails anklickbare Links, verdächtige Absenderangaben oder ungewöhnliche E-Mail-Inhalte enthalten. Weitere Informationen finden sich bei Check Point.

MVP: 2013 – 2016

MVP: 2013 – 2016