![]() Ein neuer Verschlüsselungstrojaner mit dem Namen Bart tritt die Nachfolge von Locky an. Hier ein paar Informationen zum neuen Schädling sowie Tipps zu Abwehrmaßnahmen.

Ein neuer Verschlüsselungstrojaner mit dem Namen Bart tritt die Nachfolge von Locky an. Hier ein paar Informationen zum neuen Schädling sowie Tipps zu Abwehrmaßnahmen.

Anzeige

Die Info kommt von den Sicherheitsexperten von Proofpoint, die die neue Ransomware mit dem Namen Bart versehen haben. Die Ransomware wurde am 24. Juni 2016 erstmals gesichtet und wird per RockLoader heruntergeladen.

Der Bart kommt per Mail als ZIP-Anhang

Den Sicherheitsforschern war ein großer Anhang in Form einer .ZIP-Datei (Fotos.zip oder ähnlich genannt) in einer Mail aufgefallen.

(Quelle: Proofpoint)

Nach dem Entpacken stellte sich heraus, dass das Archiv .JS-Dateien (Proofpoint schreibt von JavaScript, imho ist es aber JScript) enthielt. Führt der Anwender das Script aus, lädt dieses den RockLoader aus dem Internet und startet diesen. Der RockLoader wurde erstmals in Verbindung mit dem Verschlüsselungstrojaner Locky benutzt. Proofpoint geht daher davon aus, dass die gleichen Kriminellen hinter Bart stecken.

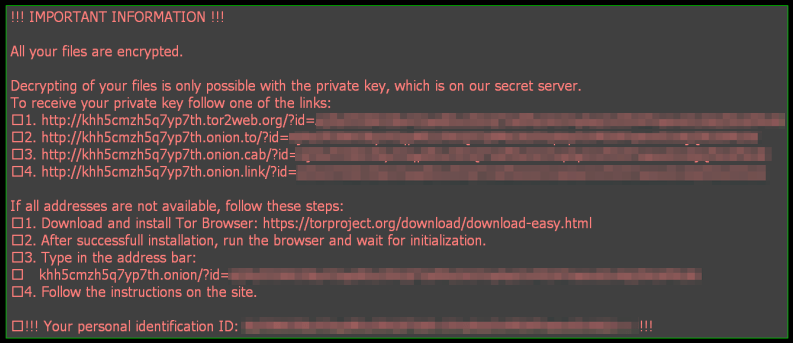

Wurde Bart per RockLoader installiert, prüft die Ransomware beim Aufruf, ob die Systemsprache auf Russisch, Ukrainisch oder Weißrussisch (sowie einige andere Sprachen9 eingestellt ist. In diesem Fall terminiert der Trojaner. Bei anderen Systemsprachen verschlüsselt Bart die auf dem System erreichbaren Dokumentdateien. Dabei braucht die Ransomware keinen Zugriff auf einen Command & Control-Server, um die Schlüssel zu holen. Dokumentdateien werden in passwortgeschützte ZIP-Archive mit der Dateinamenerweiterung .bart.zip gepackt. Gleichzeitig legt Bart eine Datei recover.txt in die Ordner mit den verschlüsselten Dateien und tauscht den Desktop-Hintergrund mit folgender recover.bmp aus.

(Quelle: Proofpoint)

Der Trojaner hält, neben Englisch, dabei auch übersetzte Varianten der beiden Dateien in Italienisch, Deutsch und Spanisch bereit. Die Dateien informieren den Benutzer über die Verschlüsselung und gibt Hinweise, wie er aus der Nummer herauskommen könnte. Allerdings ist die Höhe des Lösegelds heftig, statt wie bisher 0,5 Bitcoins (ca. 300 Euro) für den Schlüssel zum Entschlüsseln zu verlangen, erwarten die Kriminellen nun 3 Bitcoins (ca. 1.700 Euro). Weitere Details lassen sich in diesem Proofpoint-Blog-Beitrag nachlesen. Ein paar Infos auf Deutsch finden sich bei heise.de und n-tv.

In Deutschland auch unterwegs – DHL Tracking-Fake

Proofpoint hat nur ein Beispiel für den Trojaner bzw. dessen Verteilung genannt. Auf dieser deutschsprachigen Webseite findet sich der Hinweis, dass die Ransomware auch als Anhang an eine angebliche DHL Tracking 056392024191-Mail verteilt wird. Hier ein Beispieltext der Mail:

Anzeige

Sehr geehrter Kunde,

die Lieferung für das Paket mit der Sendungsverfolgungsnummer 056392024191 ist fehlgeschlagen.

Der Kurier war zum wiederholten Male nicht in der Lage Sie persönlich anzutreffen.

Bitte senden Sie uns das ausgefüllte Versandetikett um einen erneuten Lieferungsversuch in Auftrag zu geben.

Das Versandetikett für Ihre Lieferung finden Sie im Anhang dieser E-Mail.

Mit freundlichen Grüßen,

DHL EXPRESS

Deutsche Post AG

Charles-de-Gaulle-Straße 20

PLZ/ Ort: 53113 Bonn

Im Anhang der Mail findet sich die Datei Sendung_056392024191.zip, die die .JS-Dateien enthält.

Weitere Randbemerkungen

Momentan gibt es noch keinen Ansatz, um die Verschlüsselung aufzuheben, so der Tenor im Netz. Aber ich bin mir nicht sicher, wie lange das Ganze hält. Sofern die Dokumente nur in einer Passwort-geschützten ZIP-Archivdatei stecken und selbst unverschlüsselt sind, dürften die Inhalte mit entsprechenden Knackprogrammen wieder zu restaurieren sein. Denn passwortverschlüsselte ZIP-Dateien sind nicht wirklich geschützt – weshalb Windows in seinen Bordmitteln auch auf die Passwort-Unterstützung schützt.

Ach ja: Es gibt natürlich noch die "erste" Entfernungsanweisung für BART bei trojaner-board.de. Normalerweise sind deren Anleitungen ja ganz hilfreich. Aber die betreffende Anleitung halt ich schlicht für Humbug. Wenn das System infiziert ist, hilft nur noch neu aufsetzen. Und die Verbreitung von Bart erfolgt nicht durch Adware, sondern laut Proofpoint per Mail-Anhang. Aber das ist lediglich meine persönliche Meinung.

Diese Bedrohungen nehmen zu

Laut einer mir vom Sicherheitsanbieter Forcepoint vorliegenden Information ist der Anteil von E-Mails mit infizierten Inhalten wie Locky, Bart & Co. weltweit um 250 % gestiegen – darunter sind auch mehr als vier Millionen Anhänge mit gefährlichen Macros.

laut einer Prognose der Radicatti Group wird es bis 2019 etwa 5,59 Milliarden E-Mail-Accounts geben, 26 Prozent mehr als heute. Darunter sind viele Adressen, die für Phishing-Kampagnen oder Spionage genutzt werden.

Abwehrmaßnahmen sind möglich

Abwehrmaßnahme, die auch im Privatumfeld greift, wäre imho, keine E-Mail-Anhänge von Mails mit obskuren Absendern oder Inhalten zu öffnen und die Anwender zu sensibilisieren.

Administratoren können zudem die Ausführung von .JS-Dateien unter Windows blockieren. Wie das geht, habe ich im Artikel RAA-Malware: Ransomware + Trojaner und die Kur dagegen beschrieben. Forcepoint gibt Unternehmen zum Schutz vor Angreifern und Datenverlusten noch folgendes mit auf den Weg:

- E-Mail- und URL-Lösungen mit zeitversetzter Filterfunktion installieren, da viele Phishing-E-Mails die Infizierung im Anhang erst nach Erhalt der Meldung aktivieren und somit herkömmliche Antivirus-Software umgehen.

- eine cloud-basierte oder hybride Lösung integrieren, um infizierte Anhänge sicher in der Cloud zu öffnen, zu analysieren und im Ernstfall zu blockieren. Eine Infizierung des Computers wird dadurch verhindert.

- die Mitarbeiter für MHTML-Anhänge von unbekannten Absendern sensibilisieren, da diese oft mit infizierten Macros ausgestattet sind. Beim Click wird ein Code ausgeführt, der als Malware oft langfristig unbemerkt im System verweilt und weitreichenden Schaden anrichten kann.

- regelmäßige Schulungen und Seminare zur Erkennung von Phishing-E-Mails anbieten, da Angreifer immer öfter intelligente Social-Engineering-Taktiken verwenden und mit personalisierten Inhalten den Empfänger zum Öffnen der Meldung animieren.

Für solche Maßnahmen wird man in Unternehmen aber vermutlich ganz oder partiell auf die Unterstützung von Sicherheitsspezialisten zurückgreifen müssen.

Ähnliche Artikel:

Bösartige JavaScript E-Mail-Flut erreicht Europa

RAA-Malware: Ransomware + Trojaner und die Kur dagegen

'Facebook'-Malware zielt auf Google Chrome-Nutzer

Neue Exploit-Kits, neue Risiken, neue Malware-Kampagnen

2015

2015

Vielen Dank für den tollen Beitrag!

Bei den Abwehrmaßnahmen könnte man den Hinweis ergänzen, dass eine gute Backup-Strategie eine weitere wichtige Schutzmaßnahme ist. Hilfreich, wenn das System infiziert ist und neu aufgesetzt werden muss. In Unternehmen darf man ein Backup-Konzept zwar als selbstverständlich voraussetzen, aber im Privatumfeld herrscht ja in dieser Hinsicht eine manchmal ganz überraschende Sorglosigkeit, gespeist aus einem leicht irrationalen Vertrauen in die Zuverlässigkeit des eigenen Rechners.

Ich bin dazu übergegangen, dass das Systemimage zusätzlich auf einer externen Festplatte liegt.

Zitat: "Wurde Bart per RockLoader installiert prüft die Ransomware nach dem Aufruf, ob die Systemsprache auf Russisch, Ukrainisch oder Weißrussisch (sowie einige andere Sprachen9 eingestellt ist. In diesem Fall terminiert der Trojaner."

Weiß jemand, warum das so ist? Ich kann mir eigentlich nicht denken, dass es sich um landsmannschaftliche Solidarität handelt. Dann müssten die Verbrecher ja aus einem der genannten Länder stammen. Oder sie kommen anderswo her und die kyrillische Schrift ist ihnen zu schwer. Hört sich aber auch merkwürdig an.

Hat einer eine Idee oder sogar Wissen dazu?

Wissen darüber hat sicherlich nur der Schreiber der Ransomware. Der Rest ist spekulativ.

Pingback: Über den Tellerrand geschaut – News vom 30.06.16 – zlatavip