[English]Der partiell nicht funktionierende ASLR-Speicherschutz in Windows 8, Windows 8.1 und Windows 10 ist laut Microsoft kein Bug, sondern schlicht ein Feature, welches man eingebaut hat. [Ergänzung: Links zum Microsoft-Beitrag nachgetragen.]

[English]Der partiell nicht funktionierende ASLR-Speicherschutz in Windows 8, Windows 8.1 und Windows 10 ist laut Microsoft kein Bug, sondern schlicht ein Feature, welches man eingebaut hat. [Ergänzung: Links zum Microsoft-Beitrag nachgetragen.]

Anzeige

Vor ein paar Tagen hatte ich im Blog den Beitrag Fix: Windows 8/8.1/10 patzen bei ASLR veröffentlicht. Address Space Layout Randomization (ASLR) ist eine Sicherheitstechnologie für Computer, die es Angreifern durch 'Speicherverwürfelung' beim Laden des Codes schwerer machen soll, einen Pufferüberlauf auszunutzen.

Dort wurde die Entdeckung des CERT/CC Schwachstellenanalytikers Will Dormann thematisiert. Bei der Untersuchung einer Sicherheitslücke entdeckte Dormann, dass unter Windows 8 bis Windows 10 ASLR die Speichercodepositionen von Anwendungs-Binärdateien unter bestimmten Bedingungen nicht zufällig randomisierte.

Microsoft widerspricht der Analyse

Microsoft hat die Analysen von Will Dormann widerlegt. Die Antwort seitens Microsoft ist, dass ASLR wie beabsichtigt funktioniert und dass die fehlende Randomisierung, die Will Dormann – mit Unterstützung von Matt Miller von Microsoft – entdeckt hat, ein Feature und kein Fehler war.

Kurz gesagt, ASLR funktioniert wie vorgesehen und das von CERT/CC beschriebene Konfigurationsproblem betrifft nur Anwendungen, bei denen die EXE nicht für ASLR vorgesehen ist. Das Konfigurationsproblem ist keine Schwachstelle, verursacht kein zusätzliches Risiko und schwächt nicht die bestehende Sicherheitslage von Anwendungen, so Microsoft.

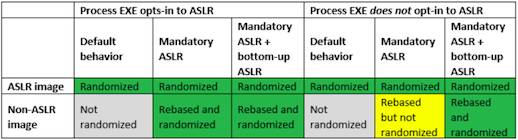

Microsoft ASLR-Tabelle, Quelle: Microsoft

Microsoft sagte, dass Dormanns Entdeckung nur für den Fall zutraf, der in der obigen Tabelle gelb gefärbt war, und fügte hinzu: "Die Entropie von Bildern, die durch die obligatorische ASLR rebasiert wurden, ist von Natur aus darauf angewiesen, dass die Bottom-up-Randomisierung für den Prozess aktiviert wird".

Da die Bottom-Up-Randomisierung nicht automatisch aktiviert wird, wenn die EXE kein ASLR nutzt, muss der Entwickler dies explizit anfordern. Weitere Details sind in diesem Beitrag nachlesbar.

2015

2015

"Da die Bottom-Up-Randomisierung nicht automatisch aktiviert wird, wenn die EXE kein ASLR nutzt, muss der Entwickler dies explizit anfordern."

Und woran hängt es dann?

Wissen die Entwickler nix davon, oder muss man "Partner" sein und sich in die Karten schauen lassen, oder gehts direkt um eine Dienstleistung, die Entwickler dafür in Anspruch nehmen müssen? Oder lassen Entwickler den Spaß weg, weils auch Ärger damit geben kann, oder zu aufwändig ist?

Wär doch mal interessant…

Mit der Formel, "wenn Exe nicht, dann automatisch an" hat MS doch bei so vielen anderen Dingen auch kein Problem damit, für "andere" zu entscheiden was gut und richtig sein soll. Bei Nutzern sowieso nicht. An so einer Stelle sagt MS nun wieder, na ja, wenns nicht gefordert ist, dann lassen wir es…

Hey MS, können wir nochmal über Zwangs Updates und Cortana reden? Hat auch kaum wer gefordert!

Kann man denn das Programm bei den "Programmeinstellungen" im Bereich "Exploit-Schutz" hinzu fügen und die Einstellung für "obligatorisches ASLR" einschalten?

Ups… Ingo bin verrutscht ;)

Aber vielleicht passts ja auch irgendwie als Antwort, denn das DEP Verhalten war bei 8 und Vorgängern ja auch noch Prgrammabhängig und nicht global eingeschaltet für alles.

—————————

Ok… warum ists bei Win10 Standardmäßig aktiviert? Im Prinzip wirds doch bei 8 nicht großartig anders funktionieren.

Bei Win 10 findet man im Defender Security Center: CFG, DEP, Bottom-uo.ASLR, SEHOP und die überprüfung von Heapintegrität Standardmäßig aktiviert

und nur obligatorisches ASLR ist deaktiviert…

Großartige Erklärungen finden sich leider nicht wirklich bei diesen Schaltern, aber dafür jetzt lustige "Schließen" Links auf der Home Seite des Centers, die dort, natürlich auch ohne Erklärung, voll fehlplaziert erscheinen…

Bei Windows 8 war auch DEP noch Programmabhängig und nicht Standardmäßig ein für alle Programme, weils scheinbar auch Probleme gab.

Ists da vielleicht die gleiche Erklärung für das ASLR Verhalten und bei Win10 sagt man nun einfach, Schutz an und wenns Ärger macht, Pech gehabt?

Ähm… Herr Born nun verwirrt mich MS vollständig…

Im Defender Security Center unter Win10 findet man zum Beispiel für DEP nun die Einstellung Standardmaßijg aktiviert. Alternativ gibts nur deaktiviert!

Über die alte Systemsteuerung kommend, findet sich noch immer unter

Leistungsoptionen – Datenausführungsverhinderung die Auswahl:

"DEP nur für erforderliche Programme und Dienste" (aktiv) und

"DEP für alle Programme und Dienste " (Inaktiv)

Kann es sein, das hier direkt zwischen klassischen Anwendungen und neuem App Geraffel unterschieden wird? Standardmäßig ein, wie im neuen Einstellungsmenü bezeichnet, würde doch bedeuten, das DEP für alle Programme und Dienste aktiv sein müsste? Und ists bei ASLR nun anders?

Was machen die da bitte bei MS?

Ich kann es nicht beantworten – es wird alles immer intransparenter mit dem Zeugs – und dokumentiert wird auch nix mehr. Wenn mir was unter die Augen kommt, trage ich es nach.

Nur so als aktuelle Beobachtung: Ich sitze gerade an einem Einsteigerbüchlein für 50+ zu Windows 10, welches aktualisiert wird. Für jede App muss ich mir aus den Fingern saugen, was die Entwickler sich bei diesem oder jenem Element wohl gedacht haben.

Der Spruch: Stell dir vor, wir haben eine neue App (oder ein neues Feature) und keiner nutzt und versteht es , wird bald Wahrheit …

Ja soviel zum "neuen" sichersten Windows aller Zeiten an der Stelle mal wieder…

Da steckt soviel altes drin, das MS selbst offenbar die Kontrolle nicht mehr besitzt, oder auch nur einen Überblick darüber, was vom "neuen" überhaupt noch zum alten passt.

Wie hieß der andere Spruch doch noch gleich? Lieber ein Ende mit Schrecken, als ein Schrecken ohne Ende?

Jetzt sitzt man also da und fragt sich ob die alten Einstellungen überhaupt noch aktiv was bewirken, oder eben von neuen übernommen wurden, oder direkt doppelt Leistung für Prüfaufgaben gefressen wird, weil altes und neues nicht zusammen passt. Das macht echt keinen Spaß…

Mein Beileid für Ihren Job, denn ich glaub Entwickler denken sich gar nichts mehr, die machen nur noch, was Geldgeile Leute denen auftragen…

Wenn man so ein Spektakel, wie aktuell bei EA und dem Spiel Star Wars Battlefront II um Lootboxen verfolgen durfte, erkennt man wenigstens mit leichter Hoffnung, das selbst die Großen irgendwann den Bogen überspannen und sich ne blutige Nase holen können.

@GBorn

>Ich sitze gerade an einem Einsteigerbüchlein für 50+ zu Windows 10, …

Wird im Prinzip auch immer problematischer, allein schon auf Grund der halbjährlichen Funktions-Upgrades. Früher hat man sich ein Windows-Buch gekauft und das war jahrelang gültig und hilfreich. Heute wird das Buch alle halbe Jahre nach und nach entwertet.

Die Konsequenz von "Windows As A Service" ist im Prinzip "Buch As A Service".

Wer will das leisten und in welcher Form?

Freundliche Grüße

P.B.

Na, Günter könnte doch ein eBook daraus machen und kurz bei Microsoft nachfragen, wie das mit dem Zwangsupgrade so realisiert haben, dass auch die heftigste Gegenwehr nichts nutzt. Dann wäre sein Buch bei allen Käufern immer aktuell, ob die wollen oder nicht.

Für mich allerdings wär's doof, weil ich nach wie vor 1511 auf einem Rechner habe. (Ich weiss nicht mehr, wie ich das damals geschafft habe, dass bei mir kein Funktionsupdate kommt. "Klassische" Updates allerdings kriege ich nach wie vor. Der ist auch täglich an, auch wenn keiner an der Kiste arbeitet; die Maschine ist für mich nur ein Testobjekt gewesen.) Da wäre Günters Buch dann aktueller als mein System.

eBook ist für die Zielgruppe eher nicht – und man kriegt es auch hin, dass man die Auflage abverkaufen kann – sonst würde kein Verlag das noch machen.

Zu 'Ich weiss nicht mehr, wie ich das damals geschafft habe, dass bei mir kein Funktionsupdate kommt."

Es gibt eine Rückmeldung – muss ich mal aufbereiten: Ein Nutzer hat eine Win10 V1607 nach Problemen per Rollback von V1703 zurückholen müssen. Die bekommt angeblich auch keine Funktionsupdates mehr angeboten.

Nach meinem Kenntnisstand stellt Microsoft den Entwicklern Wehrzeuge für DEP und ASLR kostenlos zur Verfügung. Die Kritik kam vor ein paar Jahren auf, weil Hersteller von Antivirensoftware die Techniken nicht konsequent einsetzen. Ob eine Anwendung DEP und/oder ASLR verwendet lässt sich mit dem ProcessExplorer (mit Administrator Rechten) herausfinden. Dafür müssen die entsprechenden Reiter eingeschaltet sein.

Unter Windows 7 ermöglicht ein Registry Eintrag ASLR dauerhaft einzuschalten. Davor wurde allerdings auch mal gewarnt, weil es wohl in manchen Fällen zum BSOD geführt hat.

Programme, wie Firefox, Chrome, MPC-HC nutzen die genannten Techniken.

Was mich jetzt interessieren würde!

Wenn ich ASLR mit dem im Ausgangsbeitrag veröffentlichten Registryfix "patche", welche praktischen Auswirkungen hat das auf die Anwendungen, die das Randomizing nicht anfordern?

Habe ich da jetzt funktionale Nachteile zu erwarten, die ASLR erst recht wirkungslos werden lassen könnten? Oder war das lediglich die Möglichkeit, den bei mir und anderen standardmäßig deaktivierten "Bottom Up ASLR" auf "Standardmäßig aktiviert" zu setzen? Hier bin ich jetzt etwas verwirrt, denn im Zweifelsfall müsste ich ja eine Korrektur der Korrektur anbieten, damit die Nutzer wieder auf Originaleinstellungen kommen können. Wenn es keine praktischen Auswirkungen hat, dann kann ich die Leute ja beruhigen – ansonsten muss ich ihnen die Rückkehr zur Originaleinstellung anempfehlen.