![]() Docker- und Kubernetes-Container stellen durchaus eine Herausforderung für Administratoren dar. Zum Wochenabschluss noch Infosplitter in Sachen Sicherheit in diesem Bereich. So sind in einem Fall Daten per Kubernetes-Container geleakt worden. Und im Docker-Hub mussten 17 Container wegen bösartiger Inhalte entfernt werden.

Docker- und Kubernetes-Container stellen durchaus eine Herausforderung für Administratoren dar. Zum Wochenabschluss noch Infosplitter in Sachen Sicherheit in diesem Bereich. So sind in einem Fall Daten per Kubernetes-Container geleakt worden. Und im Docker-Hub mussten 17 Container wegen bösartiger Inhalte entfernt werden.

Anzeige

Das Thema Docker und Kubernetes wird hier im Blog eher weniger behandelt, da das Großteil der Leser/innen da vermutlich eher weniger mit zu tun hat. Ich behalte das Thema zwar im Auge, habe hier aber keine praktischen Anwendungsfälle, die mich interessieren. Trotzdem habe ich mich entschlossen, einige Sicherheitsmeldungen aus diesem Bereich in einem Blog-Beitrag zusammen zu fassen.

17 Docker-Container mit Backdoors entfernt

Es ist eigentlich eine geniale Idee: Im sogenannten Docker-Hub werden fertige Docker-Container zum Einsatz bereitgestellt. Nutzer brauchen sich nur diese Container aus dem Hub zu laden und können die Docker-Umgebung mit dem vorgegebenen Inhalte (Linux, Datenbanken etc.) verwenden.

Unter dem Motto 'Gelegenheit macht Diebe' haben einige Leute diese Gelegenheit ausgenutzt und infizierte Docker-Container auf dem Docker-Hub bereitgestellt. Das Docker-Team sah sich daher gezwungen, im vergangenen Jahr insgesamt 17 Docker-Container-Abbilder vom Hub zu entfernen. Diese Abbilde waren entweder mit einer Backdoor versehen oder enthielten einen Crypto-Miner. Setzen ahnungslose Nutzer diese Container ein, lief die Malware gleich mit.

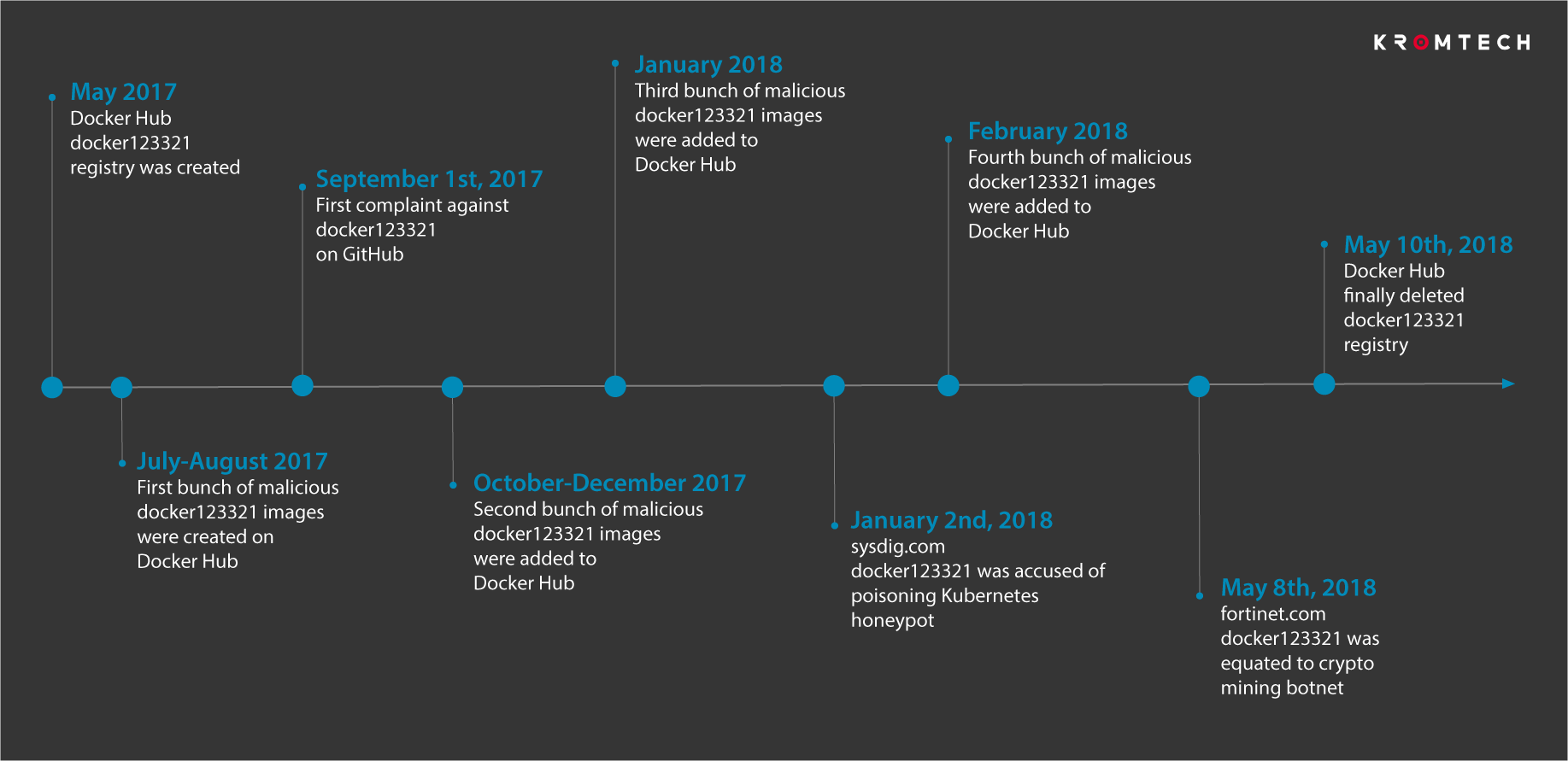

Bei Interesse: Bleeping Computer hat diesen englischsprachigen Artikel zum Thema publiziert. heise.de hat die Geschichte ebenfalls aufgegriffen und diesen Artikel veröffentlicht. Die betreffenden Container wurden 5 Millionen Mal heruntergeladen und eingesetzt. Die Schweinerei an der Geschichte: Die infizierten Docker-Container standen 10 Monate lang auf dem Docker-Hub bereit, obwohl die Verantwortlichen informiert waren. Ein im Juli 2017 eingestellter Docker-Container wurde bereits im September 2017 gemeldet. Auch Meldungen im Januar und Mai 2018 durch Sicherheitsfirmen führten zu keiner Reaktion.

(Quelle: Kromtech, zum Vergrößern klicken)

Erst ein Artikel von Kromtech vom 12. Juni 2018 endete damit, dass die Container aus dem Hub entfernt wurden. Auf der DockerCon in San Francisco betonte der Docker CEO die Sicherheit als eines der Docker-Prinzipien (siehe).

WeightWatchers Container über Kubernetes zugreifbar

Der zweite Sicherheitsvorfall betrifft Weightwatcher und wurde ebenfalls von der deutschen Sicherheitsfirma Kromtech publik gemacht. Deren Sicherheitsforscher stießen auf einen Sicherheitsfehler der Weightwatcher-Administratoren. Anfang dieses Monats entdeckten die Experten von Kromtech Security eine Kubernetes-Administrationskonsole von WeightWatchers, die ohne Passwortschutz über das Internet zugänglich war.

Über die ungeschützte Kubernetes-Administrationskonsole ließen sich mindestens drei IPs mit offenem Kubelet-Port (10250) ermitteln. Dies ermöglichte den Zugriff auf alle Podspezifikationen, einschließlich des AWS-Zugriffsschlüssels (Access Key ID und Secret Access Key) und mehrerer Dutzend S3-Buckets. Dem Kromtech-Sicherheitsteam gelang es, die Verantwortlichen bei WeightWatchers zu identifizieren und die Kubernetes-Administrationskonsole abzudichten.

Anzeige

2015

2015