![]() Google hat 145 Android-Apps aus dem offiziellen Google Play Store entfernt. Der Grund: Diese Apps waren mit einer Windows Malware (Keylogger) infiziert. Hier ein paar Informationen zum Fall, der zeigt, wie kritisch Software-Entwicklung heute in Bezug auf Sicherheitsaspekte geworden ist.

Google hat 145 Android-Apps aus dem offiziellen Google Play Store entfernt. Der Grund: Diese Apps waren mit einer Windows Malware (Keylogger) infiziert. Hier ein paar Informationen zum Fall, der zeigt, wie kritisch Software-Entwicklung heute in Bezug auf Sicherheitsaspekte geworden ist.

Anzeige

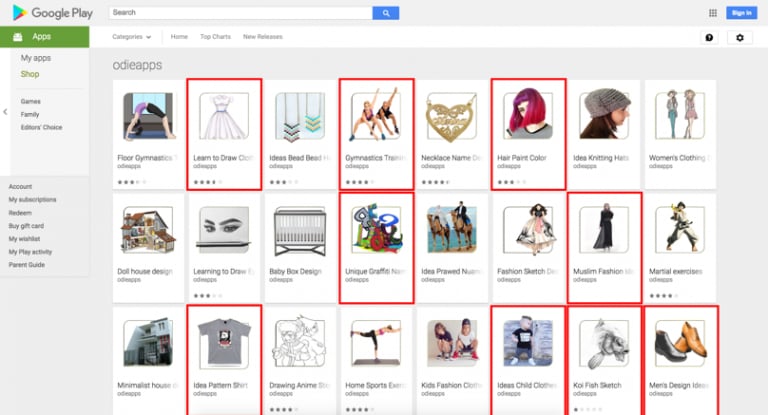

Es gibt Sicherheitsmeldungen, da weißt Du nicht, ob Du lachen oder weinen sollst. Genau das ist heute der Fall. Sicherheitsforscher bei Palo Alto Networks berichten hier über einen kuriosen Sicherheitsvorfall. Sie haben im offiziellen Google Play Store 145 Android-Apps aufgespürt, die einen Windows Keylogger enthielten.

(Android-Apps mit Keylogger, Quelle: Palo Alto Networks)

Keine dieser Apps war unter den Top 10, einige wiesen aber über 1.000 Installationen und 4 Sterne-Bewertungen auf. Die meisten der infizierten Android-Apps wurden zwischen Oktober 2017 und November 2017 in Google Play eingestellt. Das bedeutet, dass diese Apps mehr als ein halben Jahr in Google Play enthalten waren, bis Google diese (nach einem Hinweis von Palo Alto Networks) entfernt hat.

Allerdings gaben die Infektionen Rätsel auf. Denn dieses Mal waren die 145 Google Play-Android-Apps mit bösartigen Microsoft Windows-Executable-Dateien anstelle von bösartigen IFrames infiziert. Konkret waren es Windows-Keylogger. Die infizierten APK-Dateien stellen keine Bedrohung für Android-Geräte dar, da diese eingebetteten ausführbaren Windows-Binärdateien nur auf Windows-Systemen ausgeführt werden können: Sie sind auf der Android-Plattform inert und unwirksam. Aber wie sollen die APK-Dateien auf Windows-Rechner kommen und dort ausgeführt werden?

Des Rätsels-Lösung?

Die Tatsache, dass diese APK-Dateien infiziert sind, zeigt, laut Palo Alto Networks, dass die Entwickler die Software auf kompromittierten Windows-Systemen erstellen, die mit Malware infiziert sind. Diese Art der Infektion stellt eine Bedrohung für die gesamte Software-Lieferkette (Supply-Chain) dar. Kompromittierte Softwareentwicklungssysteme haben sich als effektive Taktik für groß angelegte Angriffe erwiesen (Beispiele sind KeRanger, XcodeGhost und NotPetya).

Interessanterweise haben die Sicherheitsforscher eine Mischung aus infizierten und nicht infizierten Apps von denselben Entwicklern gefunden. Die Sicherheitsforscher glauben, der Grund dafür könnte sein, dass unterschiedliche Entwicklungsumgebungen für verschiedene Android-Apps verwendet wurden.

Aktuell keine Gefahr – aber Risiken werden deutlich

Die bösartigen PE-Dateien können nicht direkt unter Android ausgeführt werden. Wenn die APK-Datei jedoch auf einem Windows-Rechner entpackt wird und die PE-Dateien versehentlich ausgeführt werden, schlägt der Keylogger zu.

Kritisch dürfte es werden, wenn deren Entwicklungssysteme mit Android-Malware infiziert werden. Und es gibt eine weitere Gefahr: Wenn die gleichen Entwickler auch Windows-basierte Software erstellen und vertreiben. (via)

Anzeige

Microsoft deckt Hawkeye Keylogger-Kampagne auf

Da hat Microsoft kürzlich eine neue Malware-Kampagne aufgedeckt (danke an Blog-Leser Leon für den Hinweis vor einigen Tagen). Im Cloud-Blog geht Microsoft auf den Hawkeye Keylogger ein, der das Ziel hat, Informationen von Zielsystemen abzugreifen.

Es handelt sich um eine Malware-as-a-service, die verkauft wird. Im April 2018 begannen Malware-Autoren mit dem Verkauf einer neuen Version der Malware, die sie Hawkeye Keylogger – Reborn v8 nannten. Kurz darauf, am 30. April, entdeckte Office 365 Advanced Threat Protection (Office 365 ATP) eine groß angelegte Kampagne, die die neuesten Varianten dieses Keyloggers verteilt. Wird ein Entwicklerrechner mit einem solchen Keylogger infiziert und kann sich dieser unbemerkt in die entwickelten Windows-Anwendungen einklinken, wird die Malware mit jeder Software-Auslieferung verteilt.

2015

2015