![]() Eine kürzlich entdeckte Schwachstelle ermöglicht die Schutzmechanismen des Windows Kernels zu umgehen. Die "Turning Tables" genannte Angriffsmethode kann wohl auch auf Kernel-Module von Linux und macOS angewandt werden.

Eine kürzlich entdeckte Schwachstelle ermöglicht die Schutzmechanismen des Windows Kernels zu umgehen. Die "Turning Tables" genannte Angriffsmethode kann wohl auch auf Kernel-Module von Linux und macOS angewandt werden.

Anzeige

Die "Turning Tables"-Schwachstelle wurde von den Sicherheitsforschern Omri Misgav und Udi Yavo von enSilo entdeckt. Diese nutzt die Seitentabellen von Windows aus, um die in den Windows-Betriebssystemen vorhandenen Kernelschutzmaßnahmen zu umgehen, wie Bleeping Computer hier berichtet.

(Turning Tables, Quelle: Bleeping Computer)

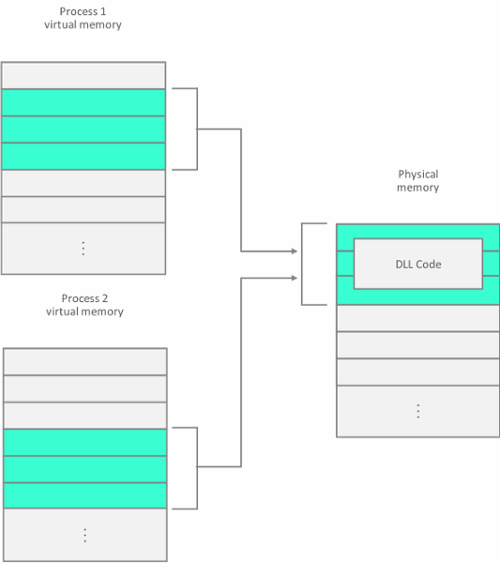

Seitentabellen sind eine gemeinsame Datenstruktur für alle Betriebssysteme, nicht nur für Windows, die zur Speicherung von Mappings zwischen virtuellem und physischem Speicher verwendet werden. Virtuelle Adressen werden vom Programm verwendet, das von einem Betriebssystemprozess ausgeführt wird, während physikalische Adressen von Hardwarekomponenten und insbesondere vom RAM-Subsystem verwendet werden.

Da der physische Speicher (RAM) begrenzt ist, erstellen Betriebssysteme sogenannte "Shared Code Pages", in denen mehrere Prozesse den gleichen Code speichern und bei Bedarf aufrufen können.

Misgav und Yavo behaupten nun, dass sie mit der Turning Tables-Technik die Möglichkeit haben, über bösartigen Code diese "Shared Code Pages" zu verändert. Damit lässt sich die Ausführung anderer Prozesse beeinflussen, um so von diesen einige höhere Rechte zu erlangen. Die Turning-Tables-Technik ermöglicht es Angreifern, die Privilegien ihres Codes auf höhere Ebenen, wie z.B. SYSTEM, zu heben.

Die beiden enSilo-Forscher sagen, dass die Technik auch dazu genutzt werden kann, Anwendungen zu verändern, die in Sandboxen laufen. Letztlich werden solche isolierten Umgebungen ausschließlich zum Schutz von Anwendungen vor solchen Angriffen geschaffen. Mit Turning Tables können Browser, wie z.B. Chrome, die in Sandboxen laufen, ausgehebelt werden. Interessant wäre, ob auch Windows 10-Apps so ausgehebelt werden können. Aber dazu habe ich keine Aussage gefunden. Vortragsfolien der Sicherheitsforscher gibt es hier als PDF-Dokument. Weitere Details finden sich bei Bleeping Computer.

2015

2015