![]() [English]Die letzten Tage gab es ja eine Reihe von Meldungen über Cyber-Vorfälle in deutschen Einrichtungen, die dem Emotet-Trojaner/Ransomware zugeschrieben werden. Das BSI warnt vor der Gefahr, zumal Spam-Mail 'im Namen der Bundesbehörden' mit diesem Schädling im Gepäck verschickt werden.

[English]Die letzten Tage gab es ja eine Reihe von Meldungen über Cyber-Vorfälle in deutschen Einrichtungen, die dem Emotet-Trojaner/Ransomware zugeschrieben werden. Das BSI warnt vor der Gefahr, zumal Spam-Mail 'im Namen der Bundesbehörden' mit diesem Schädling im Gepäck verschickt werden.

Anzeige

Die letzten Fälle hatte ich im Beitrag Trojanerbefall in Stadt Bad Homburg und Hochschule Freiburg thematisiert. Aber auch Frankfurt oder die Uni Gießen sind befallen worden – wobei die Infektion in Frankfurt wohl glimpflich ablief. In nachfolgendem Tweet macht CERT-Bund auf die Gefahr durch eine Infektion mit dem Trojaner Emotet aufmerksam.

⚠️Beware of #Emotet – currently one of the most dangerous botnets in operation. #certbund once again became aware of several high profile victims.

‼️ Don't be the next ‼️

— CERT-Bund (@certbund) December 16, 2019

Der Trojaner kann nach einer Infektion des Windows-Systems beliebige Schadsoftware nachladen und wandelt ständig seine Signaturen und Angriffsvarianten. Im Artikel Malware Emotet: Neuer Dreh sorgt für erneute Infektionswelle berichtet heise beispielsweise, dass die Hintermänner dazu übergehen, den Trojaner nicht mehr in Mail-Anhängen auszuliefern. Vielmehr wird ein Link auf kompromittierte Webseiten per Mail verschickt. Auf den Seiten wartet dann ein Drive-by Downloader oder der Nutzer wird zum Download eines Emotet-Trojaners über eine Datei gebracht.

(Quelle: Pexels Markus Spiske CC0 Lizenz)

Fies: Deutsche Behörden infiziert

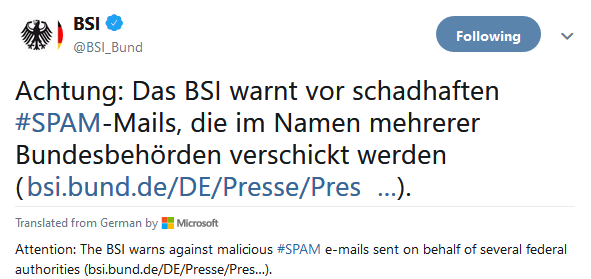

In diesem Beitrag thematisiert heise eine recht frische Warnung des Bundesamt für Sicherheit in der Informationstechnik (BSI). Auch die Süddeutsche Zeitung sowie Bleeping Computer hat es thematisiert. Dem BSI wurden laut Bericht mehrere bestätigte Emotet-Infektionen in Behörden der Bundesverwaltung gemeldet.

(Quelle: Bleeping Computer)

Die dabei kopierten Daten nutzen die unbekannten Angreifer derzeit dafür, um betrügerische E-Mails mit gefährlichen Dateianhängen oder Links im Namen mehrerer Bundesbehörden zu verschicken. Auch Greta Thunberg wird als Köder in Spam-Mail missbraucht, wie dieser Beitrag und dieser heise-Artikel verraten – und die Cyber-Kriminellen passen ihre Strategie ständig an – Bleeping Computer hat es hier thematisiert.

Infektion im Vorfeld verhindern

Administratoren in Firmenumgebungen sollten Maßnahmen ergreifen, um Infektionsvektoren zu blockieren. Hier eine Empfehlung von CERT-Bund:

Anzeige

Biggest impact recommendations for SOCs, CERTs, and CSIRTs on how to block Emotet malspam¹:

Block macro office docs & emails w/ known bad URLs ASAP + Use URLhaus ClamAV signatures + Block known Emotet C&C communication.¹ Provided by @abuse_ch via https://t.co/rrsakWK7Dt

— CERT-Bund (@certbund) December 16, 2019

Aber auch der nachfolgende Tweet aus den USA gibt Hinweise, dass Infektionen auch über USB-Geräte erfolgenden können.

I think the City of New Orleans learned the lesson #WeaponizedUSBdevices #MaliciousUSBimplants#WHIDelite #WHIDinjector #USBsamurai pic.twitter.com/B97da2B6uU

— WHID Injector (@WHID_Injector) December 16, 2019

Um die Schäden im Fall einer Infektion möglichst klein zu halten, sollten Sachbearbeiter und Computerbenutzer über Notfall-Hinweise verfügen, wie beim Verdacht einer Infektion zu handeln ist. Im Beitrag Sicherheitsrückblick (15. Dez. 2019) hatte ich berichtet, dass der Verzicht auf einen Neustart angeraten wird. Zudem haben ich in nachfolgender Linkliste auf das Thema IT-Notfallkarte sowie FAQs für Emotet-Infektionen hingewiesen. Admins und IT-Verantwortliche in Firmen müssen also präventiv tätig werden, um den Menschen als Schwachstelle weiter zu bilden.

Ähnliche Artikel:

CERT-Bund: Emotet ist zurück, C&C-Server wieder aktiv

BSI warnt vor Ransomware-Angriffen auf Unternehmen

CERT-Bund warnt vor Emotet-Mails

Emotet-Trojaner-Befall in Berliner Oberlandesgericht

Emotet-Infektion an Medizinischer Hochschule Hannover

Emotet C&C-Server liefern neue Schadsoftware aus–Neustadt gerade infiziert

Emotet-Trojaner bei heise, Troy Hunt verkauft Website

Emotet zielt auf Banken in DACH

Ransomware-Befall in DRK-Einrichtungen: Einfallstor bekannt

Stadt Frankfurt/Main Opfer eines Cyber-Angriffs (19.12.2019)

Neues zum Virenbefall der Uni Gießen

Uni Gießen: Sicherheitsvorfall legt IT-Systeme lahm

Klinikum Fürth wegen Trojaner offline

Klinikum Fürth im Betrieb zurück, Uni Gießen nutzt Desinfec't

Trojanerbefall in Stadt Bad Homburg und Hochschule Freiburg

Sicherheitsrückblick (15. Dez. 2019)

Die IT-Notfallkarte des BSI für KMUs

FAQ: Reagieren auf eine Emotet-Infektion

2015

2015

Was ich bis jetzt so las, setzt es doch immer eine Handlung des Users voraus.

Anhang und Link öffnen, USB Stick einschieben.

Mailprogramm im reinen Textmodus und nichts anklicken, erledigt.