![]() [English]Noch ein kurzer Sammelbeitrag für Administratoren, die den Citrix ADC (Application Delivery Controller, früher Netscaler) im Einsatz haben. Die Schwachstelle CVE-2019-19781 wird längst ausgenutzt. Zudem sind weitere Schwachstellen und Backdoors bekannt geworden. Da noch keine Firmware-Updates vorliegen (kommen ab nächste Woche), müssen Betroffene nochmals ran und ggf. Maßnahmen zur Härtung gegen die Schwachstellen sowie zusätzliche Prüfungen zum Sicherstellen, dass die Instanzen nicht infiziert sind, durchführen.

[English]Noch ein kurzer Sammelbeitrag für Administratoren, die den Citrix ADC (Application Delivery Controller, früher Netscaler) im Einsatz haben. Die Schwachstelle CVE-2019-19781 wird längst ausgenutzt. Zudem sind weitere Schwachstellen und Backdoors bekannt geworden. Da noch keine Firmware-Updates vorliegen (kommen ab nächste Woche), müssen Betroffene nochmals ran und ggf. Maßnahmen zur Härtung gegen die Schwachstellen sowie zusätzliche Prüfungen zum Sicherstellen, dass die Instanzen nicht infiziert sind, durchführen.

Anzeige

Das BSI warnt vor Schwachstelle CVE-2019-19781

Ich hatte ja bereits mehrfach vor der Schwachstelle CVE-2019-19781 hier im Blog gewarnt (siehe meine verlinkten Beiträge am Artikelende). Im Artikel Schwachstelle in Citrix Produkten gefährdet Firmen-Netzwerke ist sogar ein Hinweis auf einen Scanner für die Schwachstelle zu finden. Eigentlich sollte man meinen, dass jeder Admin endlich gehandelt hat.

CVE-2019-19781: Dem BSI liegen Meldungen vor, nach denen #Citrix-Systeme erfolgreich angegriffen werden. Wir rufen Anwender erneut dringend auf, die Workarounds von Citrix umgehend umzusetzen! #CitrixADC #CitrixGateway #Netscaler Mehr Infos hier: https://t.co/kHwPolBAgD

— BSI (@BSI_Bund) January 16, 2020

Ist anscheinend nicht der Fall, denn das BSI sieht sich gemäß obigem Tweet zu einer erneuten Warnung veranlasst. Dem Bundesamt für Sicherheit in der Informationstechnik (BSI) liegen zahlreiche Meldungen vor, nach denen Citrix-Systeme erfolgreich angegriffen werden. Das BSI ruft Anwender erneut dringend auf, die vom Hersteller Citrix bereitgestellten Workaround-Maßnahmen umgehend auszuführen und nicht auf die Sicherheitsupdates zu warten. Anwender, die die Workaround-Maßnahmen bislang nicht umgesetzt haben, sollten zudem ihre direkt mit dem Internet verbundenen Citrix-Systeme auf eine wahrscheinliche Kompromittierung prüfen.

Tipp: Blog-Leser Christian Demmerer hatte in diesem Kommentar darauf hingewiesen, dass die von Citrix empfohlenen Gegenmaßnahmen zum Entschärfen der Schwachstelle bei einigen Firmware-Versionen nicht funktionieren. Es gibt einen Bug und Christian beschreibt eine Lösung.

Achtung: Die Kollegen bei Bleeping Computer weisen in diesem Artikel auf eine Empfehlung der niederländischen Sicherheitsbehörden hin, nach denen der Citrix ADC/Netscaler außer Betrieb genommen werden sollte, bis Patches verfügbar seien. Die Workarounds von Citrix sollen nicht bei allen Geräte gegen Angriffe helfen. Das betrifft aber das in obigem Tipp von Christian Demmerer angesprochende Problem der veralteten Firmware auf einigen Geräten.

Neue Prüfungen erforderlich!

Blog-Leser Puchte weist in diesem Kommentar darauf hin, dass man beim Citrix NetScaler eine zusätzliche Schwachstelle in 2 HTTP-Headern entdeckt habe. Seit erste Proof of Concept (PoC) Exploits veröffentlicht wurden, werden Angriffe auf den Citrix ADC festgestellt.

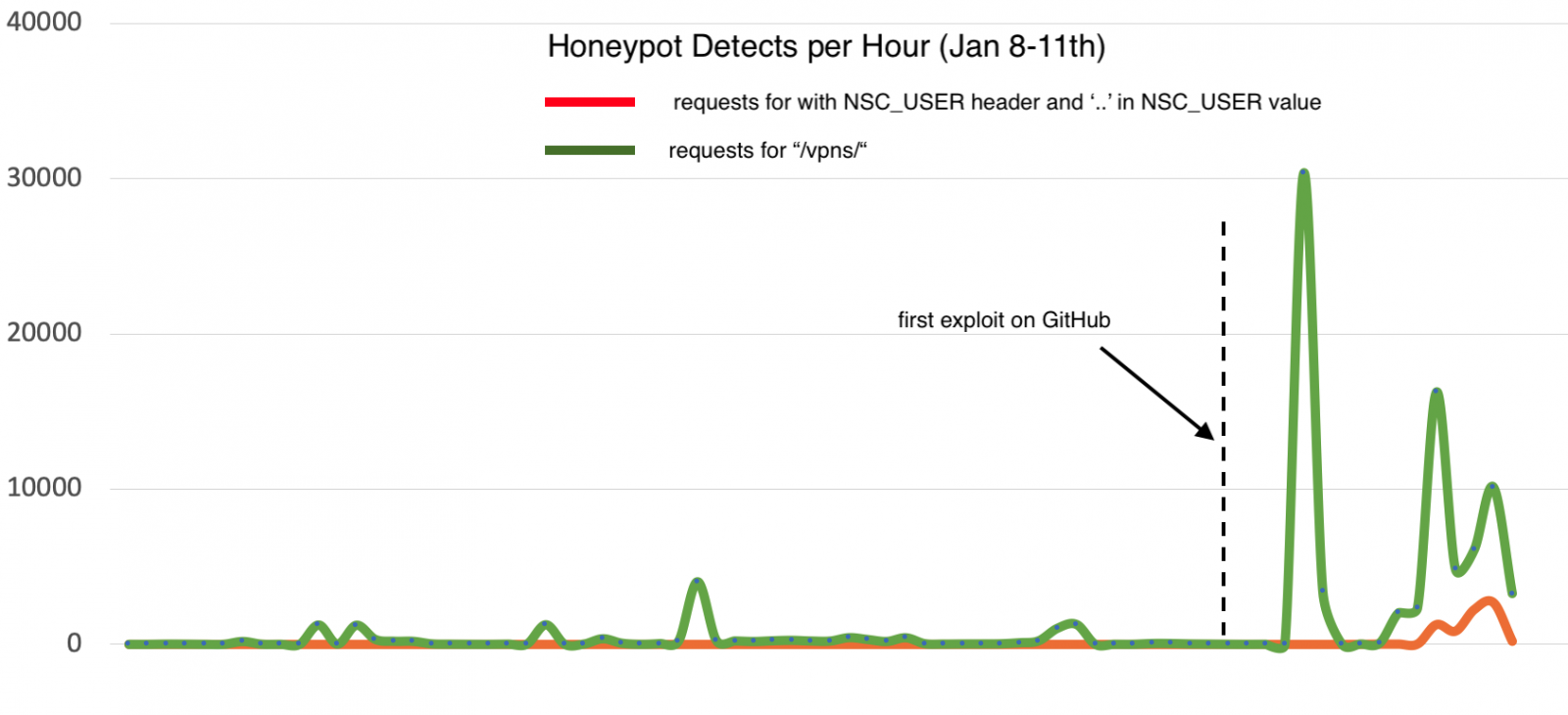

(Citrix ADC Honeypot Detects per Hour, Quelle: SANS)

Obige Grafik zeigt die Zunahme der Angriffsversuche, die von einem Honypot aufgezeichnet werden. Dabei ist bei einer Analyse aufgefallen, dass zwei bekannte Exploits Dateien in folgenden Verzeichnissen hinterlassen:

/var/tmp/netscaler/portal/templates

/netscaler/portal/templates

Es gibt aber wohl einen Bot, der versucht die XML-Dateien zu löschen. Das SANS-Institut beschreibt hier die Details. In Kurz: Wenn ihr Citrix ADC/Netscaler administriert und die bisherigen, von Citrix vorgeschlagenen Workarounds noch nicht angewandt habt, kümmert euch dringend drum.

Anzeige

Zusätzlich sollten alle Administratoren des Citrix ADC/Netscaler prüfen, ob diese nicht bereits kompromittiert sind und die hier beschriebenen Dateien zu finden sind. Um verwundbare Systeme aufzuspüren, ist in der Shell des Citrix ADC/Netscaler folgender Befehl einzugeben:

curl https://host/vpn/../vpns/cfg/smb.conf --path-as-is

Ein Antwortcode von 200 bedeutet, dass des Citrix ADC/Netscaler verwundbar ist. Eine 403-Antwort zeigt an, dass der Workaround zum Abschwächen des Bugs vorhanden ist. Eine 404-Antwort bedeutet wahrscheinlich, dass es sich nicht um ein Citrix ADC oder ein anderes anfälliges System handelt. Lest aber die Hinweise in nachfolgendem Abschnitt

404 Exploit Not Found: FireEye findet eine Backdoor

Die Nacht bin ich noch auf einen Tweet von Christopher Glyer (Chief Security Architec beim Sicherheitsanbieter FireEye) gestoßen.

We found an unexpected development with the Citrix Netscaler vulnerability. A seemingly "white knight" who left a backdoor to deploy additional malware while keeping out other criminals.

https://t.co/2kgcMGSosT— Christopher Glyer (@cglyer) January 17, 2020

Wird bei obigem Test der Code 404 Exploit Not Found zurück gemeldet? Dann kann es sein, dass der Citrix ADC/Netscaler bereits durch einen Bot besucht wurde. Nachdem die FireEye-Sicherheitsexperten dutzende von erfolgreichen Angriffsversuchen auf Citrix ADCs, bei denen die Citrix-Schutzmaßnahmen zum Abschwächen von CVE-2019-19781 nicht implementiert waren, analysiert haben, fielen mehrere Gruppen an Exploits auf. Dabei fiel ein 'Angreifer' aus der Reihe, da er eine zuvor noch nicht gesehene Nutzlast beim Angriff einsetzt. Er hat dafür die Code-Familie NOTROBIN entwickelt.

Ein Angreifer scannt das Internet wohl nach verwundbaren Citrix ADC/Netscaler-Instanzen. Sobald er Zugang zu einem anfälligen NetScaler-Gerät erhält, bereinigt dieser Akteur bekannte Malware und setzt NOTROBIN ein, um nachfolgende Angriffsversuche zu blockieren!

Im ersten Augenblick könnte man meinen: Oh, ein White Hat-Hacker, der gutes tut. Aber es ist nicht alles so, wie es scheint, denn die NOTROBIN-Nutzlast richtet eine Backdoor ein. Wer eine geheime Passphrase kennt, kann auf den Citrix ADC/Netscaler zugreifen. FireEye glaubt, dass dieser Akteur im Stillen den Zugang zu Citrix ADC/Netscaler -Geräten für eine spätere Kampagne sammeln könnte. Details zum Angriff und Hinweise, wie man feststellt, ob die Backdoor vorhanden ist, sind in diesem FireEye-Blog-Beitrag nachzulesen.

Ähnliche Artikel:

Schwachstelle in Citrix Produkten gefährdet Firmen-Netzwerke

Sicherheitsinformationen (3.1.2020)

Achtung: Weiterer Nachbesserungsbedarf bei Citrix-Netscaler

Patches für Citrix ADC/Netscaler 11.1/12.0 verfügbar (19.1.2020)

2015

2015

Was kann man gegen die Schwachstelle in den 2 HTTP-Headern machen?

Übrigens, die niederländische Cert empfiehlt, die Netscaler abzuschalten, wenn es geht… https://www.bleepingcomputer.com/news/security/dutch-govt-suggests-turning-off-citrix-adc-devices-mitigations-may-fail/

Wenn ich mich auf die Schnelle nicht verlesen habe: Die Citrix-Workarounds anwenden und schauen, ob nicht schon eine Infektion stattgefunden hat. Aber vielleicht habe ich was überlesen.

Derzeit sterben viele PCs wegen Speichermangel: 4 GB reichen für Windows 7 / 64 bit nicht mehr aus. Ich selbst habe allerdings 64-bit-Maschinen mit mindestens 8 GB ausgeliefert, aber das gefiel vielen nicht. Nun ist es vorbei damit; selbst wenn fast nichts drauf installiert ist. Der trusted installer, der bei Windows-Updates aktiv wird, frisst teilweise über 2 GB, das System selbst braucht schon 2,5 GB. Nun habe ich so sinnlose Dienste wie Windows-Mediaserver und Windows-Defender (wo Virenscanner schon drauf ist) deaktiviert, aber das reicht immer noch nicht. Updates gehen insbesondere bei 64 bit Windows so gut wie gar nicht mehr.

Und was hat das jetzt mit Citrix Netscalern zu tun? Übrigens, um bei Ihrem Thema zu bleiben: Mein kleines Notebook hier mit Win 10 x64 läuft mit 4 GB RAM problemlos… Vielleicht ist es das Schangenäl, was statt Defender zum Einsatz kommt?

Hallo

Danke für den Beitrag. Was ist wenn bei der Abfrage:

curl https://host/vpn/../vpns/cfg/smb.conf –path-as-is

Keine Antwort kommt? Weder 200 noch 403 noch 404.

Ich persönlich kann da keine Antwort geben – Citrix ist für mich Neuland. Ich bin sozusagen der Bote der schlechten Nachricht, der dann von allen Seiten die Hucke voll gehauen bekommt.

Als Citrix-Kunde könntest Du direkt bei deren Support nachhaken, was ist. Wenn Du eine Antwort bekommst, lass uns das Ergebnis wissen. Danke.

Probier mal an den Befehl noch ein "-I" dran zuhängen. Ohne die ".

Ohne das -I dran hatte ich auch keine Antwort, mit dann 403.

Hi

bei dem Aufruf erscheint bei mir :

HTTP/1.1 480 VPN License Error

Connection: close

Content-Length: 523

Cache-control: no-cache, no-store, must-revalidate

Pragma: no-cache

Content-Type: text/html

Die entsprechenden Einstellung lt. Citrix sind alle eingerichtet. Bin ein wenig ratlos

Setz mal hinter den Befehl bei smb.conf –path-as-is -I

Also 2 – bei path

Dann kommt bei mir: HTTP/1.1 403 Forbidden

https://host/vpn/../vpns/cfg/smb.conf –path-as-is -I

Die Formatierung hier in den Kommentaren macht aus den 2- bei path eins.

Neue Statistik vom BSI:

Wobei man dann nachgeschoben hat: Die Anzahl der insgesamt bis zum 13.01. als verwundbar gemeldeten Systeme war leider nicht ganz korrekt. Statt 4.957 waren es "nur" 4.604.

Hallo, bei mir war es auch noch ein Problem mit dem Zertifikat auf dem Gateway direkt.

Bei mit hat funktioniert :

curl -k -I https:///vpn/../vpns/cfg/smb.conf –path-as-is

Gruß Michael

Hier könnt ihr online prüfen ob ihr den Workaround korrekt umgesetzt habt

https://cve-2019-19781.azurewebsites.net/

Wer ist so blöd, und wirft einer unbekannten Webseite sein Netscaler-Portal in den Rachen?

Hallo, also zuerst möchte ich sagen dass ich mit Timo nichts zu tun habe.

Aber ich finde es eine Frechheit so einen Kommentar einzustellen.

1. Die Netscaler lassen sich im Internet relativ einfach durch Scans finden. Ebenso könnte man durch DNS Abfragen darauf schließen. Also diese Info ist nicht super geheim!

2. Kenne ich Christian Pedersen. Ich folge ihm auf Twitter. Er ist also kein Unbekannter. Er hat wertvolle Tipps rund im Citrix. Ich möchte ihn als Citrix Fachmann bezeichnen. https://twitter.com/zentura_cp

3. Gibt es den Code zum Scanner auf Github. Diesen kannst du dir gerne anschauen. Da aber nicht alle sich mit Phyton auskennen, hat er die diesen Dienst als Webservice auf Azure zur Verfügung gestellt.

https://github.com/trustedsec/cve-2019-19781

Du musst den Dienst ja nicht benutzen! Man kann aber doch wenn man schon keine Ahnung hat auch mal die Klappe halten!

Leute gibt es

Der PHP-Code ist nicht sehr aussagefähig. Denn der meldet auch einen sicheren Netscaler, wenn zwar der Workarround angewendet wurde, aber die Firmwareversion zu alt ist, was ja Auslöser dieses Artikels von GB ist. Besser man verlässt sich auf die Warnmail, die Citrix selbst verschickt, die scannen nämlich selbst auch.

Was die "Frechheit" angeht, kann man sich fragen, ob die Seite wirklich zur genannten Person gehört. Eine Azureseite kann jeder mal eben schnell mieten, schreiben kann man auf so einer Seite viel und nicht jeder kennt den, der sich da als Urheber ausgibt – direkt nachprüfbar ist es nicht. Wenn der Scan Bestandteil einer größeren Seite zum Thema Citrix wäre, die einen gewissen Bekanntheisgrad hat, wo eine Historie nachvollziehbar ist, oder der Scan durch eine Fachzeitschrift, z.B. HeiseSec angeboten würde, wäre das eine andere Sache.

Wenn ich mir z.B. in Firefox das HTTPS-Zertifikat der Seite ansehe, bekomme ich "Diese Website stellt keine Informationen über den Besitzer zur Verfügung." – Ja, danke, gut dass wir mal drüber geredet haben.

Noch was:

Ich habe es benutzt!

CVE-2019-19781-Scanner

Company: TrustedSec

Written by: Dave Kennedy

This will look to see if the remote system is still vulnerable to CVE-2019-19781.

Scanning for CVE-2019-19781 on: super.geheim.de

[[92m*[0m] CITRIX Server found, However the server super.geheim.de is not vulnerable. Awesome!

Finished testing 1 servers: Found 0 to be vulnerable. Below is a list system(s) identified: