[English]Unkonventionelle Lösung Microsofts für den sogenannten LSA-Bug, der durch ein Defender-Update in Windows 11 hervorgerufen wurde. Die Nutzer bekamen die Meldung "Der Schutz durch die lokalen Sicherheitsautorität ist deaktiviert …" zu sehen, konnten diese Funktion aber nicht mehr aktivieren. Nach mehreren "Reparaturversuchen" hat Microsoft jetzt eine "Lösung" für Windows 11 bekannt gegeben: Man hat die Option aus den Windows 11-Einstellungen entfernt. Zudem wurden neue Kernel-Schutz-Funktionen (z.B. FASR) eingeführt, die aber für Kalamitäten sorgen. Es sind verschiedene Voraussetzungen zu erfüllen, damit die neuen Funktionen auch aktiviert werden können. Ich fasse mal die Informationen in einem Sammelbeitrag zusammen.

[English]Unkonventionelle Lösung Microsofts für den sogenannten LSA-Bug, der durch ein Defender-Update in Windows 11 hervorgerufen wurde. Die Nutzer bekamen die Meldung "Der Schutz durch die lokalen Sicherheitsautorität ist deaktiviert …" zu sehen, konnten diese Funktion aber nicht mehr aktivieren. Nach mehreren "Reparaturversuchen" hat Microsoft jetzt eine "Lösung" für Windows 11 bekannt gegeben: Man hat die Option aus den Windows 11-Einstellungen entfernt. Zudem wurden neue Kernel-Schutz-Funktionen (z.B. FASR) eingeführt, die aber für Kalamitäten sorgen. Es sind verschiedene Voraussetzungen zu erfüllen, damit die neuen Funktionen auch aktiviert werden können. Ich fasse mal die Informationen in einem Sammelbeitrag zusammen.

Anzeige

Rückblick auf das LSA-Problem

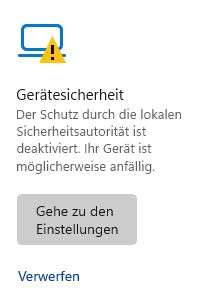

Benutzer von Windows 11 liefen im März 2023 in Probleme, wenn das Update KB5007651 die Anti-Malware-Platform des Defender aktualisiert hatte. Nach dem Update wurde im Sicherheitscenter ein deaktivierter Schutz für die Gerätesicherheit angezeigt. Das Ganze ging als LSA-Bug (Local Security Authority-Problem) in die Geschichte ein.

Zu diesem Local Security Authority-Fehler (LSA) hatte ich im März 2023 im Blog-Beitrag Windows 11 22H2 Defender: "Gerätesicherheit: Der Schutz durch die lokale Sicherheitsautorität ist deaktiviert" was geschrieben. Microsoft hat das Problem später bestätigt (siehe meinen Artikel Windows 11 22H2: Microsoft bestätigt Defender-Bug "Schutz durch die lokalen Sicherheit Autorität ist deaktiviert" in Gerätesicherheit). Das Ganze wuchs sich dann zu einer unendlichen Geschichte aus. Im Blog-Beitrag Windows 11: Defender-Update KB5007651 bringt FASR, korrigiert LAS-Bug, verursacht aber weiter Probleme hatte ich über ein weiteres Update berichtet, welches angeblich diesen LSA-Fehler beseitigt hat – aber andere Probleme bereitete (siehe weiter unten).

Microsoft meldet einen Fix

Beim Stöbern in Microsofts Know-Issues-Bereich von Windows 11 war ich bereits auf den Eintrag Local Security Authority protection is off." with persistent restart gestoßen – und in diesem Kommentar weist ein Leser ebenfalls auf diesen Eintrag hin. Microsoft bestätigt erneut, dass nach der Installation des "Update KB5007651 für Microsoft Defender Antivirus-Plattform – (Version 1.0.2302.21002)" Nutzer möglicherweise eine Sicherheitsmeldung oder eine Warnung erhalten, die besagt, dass "der lokale Sicherheitsschutz deaktiviert ist. Ihr Gerät ist möglicherweise anfällig" (siehe obige Abbildugn). Diese Warnung geht auch nach einem Neustart nicht weg – was aber bekannt und bestätigt wird.

Zum 25. April 2023 hat Microsoft dann aber im Eintrag bekannt gegeben, dass dieses Problem, welches Windows 11 Version 22H2 und 21H2 betrifft, durch ein Update KB5007651 für Microsoft Defender Antivirus-Plattform (Version 1.0.2303.27001) behoben sei. Dazu muss der Nutzer unter Windows 11 nach Updates suchen lassen. Klingt gut, die Kollegen von Bleeping Computer schreiben im Artikel Microsoft removes LSA Protection from Windows settings to fix bug, dass Microsoft zu einer besonderen Lösung gegriffen habe. Die betreffende Anzeige wurde in der Windows-Einstellungen-Seite bzw. in Windows-Sicherheit schlicht entfernt. Dadurch wird die Warnung nicht mehr angezeigt.

Der LSA-Schutz ist wohl unter der Haube noch vorhanden. Administratoren sollten diesen LSA-Schutz weiterhin per Gruppenrichtlinien aktivieren oder deaktivieren können. Laut Bleeping Computer soll sich mit Hilfe der Windows-Ereignisanzeige überprüfen lassen, ob die Funktion aktiviert ist. Findet sich ein Wininit-Ereignis 12 in der Ereignis-Anzeige, das besagt, dass "LSASS.exe als geschützter Prozess mit Stufe:4 gestartet wurde", bedeutet dies, dass der Prozess isoliert und durch LSA-Schutz überwacht wird.

An dieser Stelle meine Frage an Betroffene (ich kann es aktuell nicht testen), ob im Zuverlässigkeitsverlauf, der Einträge aus der Ereignisanzeige aufbereitet, der Hinweis dass "Security Health Service exe" nicht mehr funktionstüchtig ist, weiterhin auftritt?

Kalamitäten mit den Stapelschutz

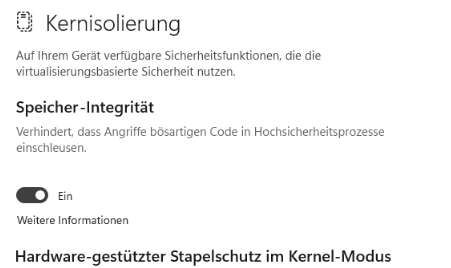

Mit den Updates KB5007651 für Microsoft Defender Antivirus-Plattform hat Microsoft auch weitere Hardware-gestützte Stapelschutz-Funktionen im Kernel-Moduls eingeführt. Diese Erweiterungen wachsen sich aber zu einem Hürdenlauf bzw. einer unendlichen Geschichte aus.

Anzeige

Problembär Speicher-Integrität

Ich hatte bereits im Blog-Beitrag Windows 11: Defender-Update KB5007651 bringt FASR, korrigiert LAS-Bug, verursacht aber weiter Probleme über ein weiteres Defender-Update berichtet. Dieses sollte unter der Kategorie Kernisolierung eine neue Option Speicher-Integrität und Kernelisolierung zeigen, die ein- oder ausschaltbar sein sollte.

Die in obigem Screenshot gezeigte Funktion Speicher-Integrität tauchte bei den Nutzern zwar auf, aber der Schalter zum Ein- /Ausschalten ist nicht überall vorhanden. Im verlinkten Blog-Beitrag finden sich weitere Screenshots von Betroffenen, die zeigen, dass der Schalter fehlt.

Es stellte sich dann heraus, dass die Funktion samt der betreffenden Option nur dann zum Tragen kommt, wenn eine Intel CPU der 11. Generation (oder neuer) – bzw. ein entsprechendes Pendant von AMD – verbaut ist (die CPU benötigt Intel CET oder AMD shadow stack support).

Hürden bei der FASR-Funktion

Microsoft experimentiert im Windows Defender mit einer weiteren Neuerung Namens FASR (Firmware Attack Surface Reduction). Ich hatte im Blog-Beitrag Windows 11: Defender-Update KB5007651 bringt FASR, korrigiert LAS-Bug, verursacht aber weiter Probleme einige Hinweise zu dieser Funktion gegeben. Das Problem ist aber, dass auch die neue Funktion FASR nur auf neuen CPU-Generationen unter Windows 11 läuft. Ein Leser hatte mich darauf hingewiesen, dass sein Windows 11 einen merkwürdigen Zustand anzeige (siehe folgende Abbildung).

Windows 11 meldet einerseits, dass der FASR-Schutz von Microsoft aktiviert worden sei und das Gerät schützt. Aber die Option in der Einstellungen-Seite steht permanent auf Aus. Ich hatte im Blog-Beitrag WIndows 11: Neuer Fehler im Defender; "Hardware-gestützter Stapelschutz im Kernel-Modus" (FASR) auf diesen Sachverhalt hingewiesen. Ein Benutzer wies per Kommentar mit folgendem Text darauf hin, dass die Unterstützung im BIOS aktiviert werden müsse, damit das überhaupt sichtbar werde:

Die Kernisolierung muss zwingend im BIOS aktiviert sein, damit überhaupt "eigentlich" das neues Feature "Hardware-gestützter Stapelschutz im Kernel-Modus" (FASR) überhaupt sichtbar & aktiviert ist. Im BIOS müsste das Setting "Kernel DMA Protection" sein!

Ob es wirklich "Kernel DMA Protection" ist, bleibt offen, denn ein weiterer Benutzer schreibt beispielsweise folgendes:

Ich hab' den SVM-Mode im BIOS aktiviert, daraufhin erschien im Sicherheitscenter die Kernisolierung sowie zwei neue Schieberegler innerhalb der Kernisolierung: Die Speicherisolierung und der Stapelschutz. Beide Regler konnte ich trotz des oben genannten "Aktiv trotz Ausgeschaltet"-Problems aktivieren, auch wenn der zum Stapelschutz beim umschalten optisch leicht verbuggt war. Nach Neustart des Rechners waren sämtliche Fehlermeldungen im Sicherheitscenter verschwunden und der vermisste grüne Haken wieder da.

Wie die Funktion genau heißt, scheint vom BIOS abzuhängen (oder der oben zitierte Nutzer hat sich in der Bezeichnung der Option beim Verfassen des Kommentars geirrt).

Das Kürzel SVM steht für Secure Virtual Machine (siehe). Kanthat weist in nachfolgenden Kommentaren darauf hin, dass das Feature "Shadow Stacks" (gehört zu "Control-Flow Enforcement Technology") im BIOS aktiviert sein muss.

Das scheint der entscheidende Punkt zu sein. Inzwischen gibt es die Rückmeldung mehrerer Benutzer mit entsprechenden Systemen, die nach Aktivierung der BIOS-Option (SVM-Mode) diese Funktion in Windows 11 im Defender nutzen konnten. Windows 11 und der Defender entwickeln sich immer mehr zur Wundertüte – wenn Du rein schaust, gibt es immer eine Überraschung. Keine der obigen Kalamitäten wurde von Microsoft in den mir bekannten Supportseiten so dokumentiert.

Tipp für Benutzer, die prüfen möchten, ob der Prozessor CET_SSS für "Supervisor Shadow Stacks" oder CET_SS für "User-mode Shadow Stacks" unterstützt. Stefan Kanthak hat in diesem Kommentar zwei kleine Tools verlinkt, die die CPU-Eigenschaften auflisten. Das auf seiner Webseite CPUID Enumerator and Decoder beschriebenes Kommandozeilen-Programm CPUPRINT.EXE (32-bittig) bzw. CPUPRINT.EXE (64-bittig) gibt detailliert Auskunft über die vom jeweiligen Prozessor unterstützten Funktionen. Es sollte so was gemeldet werden:

| CET_SS (Control-Flow Enforcement Technology Shadow Stacks, IA32_INTERRUPT_SPP_TABLE_ADDR/IA32_PL0_SSP/IA32_PL1_SSP/IA32_PL2_SSP/IA32_PL3_SSP Model Specific Registers) | CET_IBT (Control-Flow Enforcement Technology Indirect Branch Tracking, ENDBR32/ENDBR64 Instructions) | CET_SSS (Control-Flow Enforcement Technology Supervisor Shadow Stacks) ~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~ | CET_U (Control-Flow Enforcement Technology User Mode Support) | CET_S (Control-Flow Enforcement Technology Supervisor Mode Support)Falls beim Seitenbesuch eine Defender-Warnung erscheint, dass eine Bedrohung erkannt und beseitigt wurde. Stefan Kanthak erlaubt sich den Spaß, das Eicar-Testvirus als DATA-Item im Seitenheader in den Meta-Daten zu verlinken. Dann springt der Defender darauf an und versucht die vermeintliche Bedrohung zu entfernen.

Ähnliche Artikel:

Windows 11 22H2 Defender: "Gerätesicherheit: Der Schutz durch die lokale Sicherheitsautorität ist deaktiviert"

Windows 11 22H2: Microsoft bestätigt Defender-Bug "Schutz durch die lokalen Sicherheit Autorität ist deaktiviert" in Gerätesicherheit

Windows 11: Defender-Update KB5007651 bringt FASR, korrigiert LAS-Bug, verursacht aber weiter Probleme

WIndows 11: Neuer Fehler im Defender; "Hardware-gestützter Stapelschutz im Kernel-Modus" (FASR)

2015

2015

Das Update im Defender kam schon vor ein paar Tagen:

"Update für Microsoft Defender Antivirus-Antischadsoftwareplattform – KB5007651 (Version 1.0.2303.27001)

Erfolgreich installiert am 18.04.2023"

Darum Existiert, wie ich schon am 26.04.2023 im Beitrag:

https://www.borncity.com/blog/2023/04/26/windows-11-neuer-fehler-im-defender-hardware-gesttzter-stapelschutz-im-kernel-modus/#comment-147030 geschrieben habe, der Eintrag "Hardware-gestützter Stapelschutz im Kernel-Modus" nicht mehr.

Danke für die Erklärung, warum der Eintrag weg ist.

Im BIOS müsste das Setting "Kernel DMA Protection" sein!

AUTSCH: dieses BIOS bzw. dessen Benutzeroberfläche wurde von VOLLIDIOTEN verbrochen!

"Shadow Stacks" (eine Unterfunktion der "Control-Flow Enforcement Technology")

und "Kernel DMA Protection" (https://learn.microsoft.com/en-us/windows/security/information-protection/kernel-dma-protection-for-thunderbolt) sind voneinander UNABHÄNGIG!

EINMAL mit Profis arbeiten…

In meinem Zuverlässigkeitsverlauf Windows 11 Home 22H2 Betriebssystembuild: 22621.1635 sind weiterhin Einträge: "Security Health Service exe" nicht mehr funktionstüchtig, vorhaben. Wenn ich die Benutzeroberfläche vom Defender öffne stürzt der Prozess im Hintergrund immer mal wieder ab…

Danke für die Ergänzung, bestätigt meine Vermutung.

Bei mir wird derselbe Fehler seit dem 26.4. täglich im Zuverlässigkeitsverlauf angezeigt. Allerdings stürzt der Defender nicht ab.

Oder du meinst, dass der SHS-Service abstürzt, nicht der Defender. Ggf. hab' ich das falsch gelesen. :)

Ich meinte den SHS-Service!

Seit gestern (29.4.) stürzt er bei mir nicht mehr ab. Es wird kein Fehler mehr im Verlauf angezeigt.

Ich konnte das Problem zwar inzwischen lösen, indem ich wie oben beschrieben vorgegangen bin – allerdings war die ausschlaggebende Funktion im BIOS bei mir die Virtualisierung (SVM-Mode bei meinem Gigabyte-Board), nicht die "Kernel DMA Protection". Den Punkt habe ich in meinem BIOS bisher nicht mal gefunden.

Allerdings kann ich die "Wundertüte Sicherheitscenter" bestätigen. Schaue ich 5 Mal über den Tag verteilt in die Gerätesicherheit, bekomme ich 5 verschiedene Ansichten, je nach Lust und Laune des Sicherheitscenters. Mal fehlt die Anzeige "Sicherheitschip", aber der Punkt "Details zum Sicherheitschip" ist da. Dort finde ich dann die Info, dass mein TPM nicht vorhanden ist. Im TPM-Management von Windows wird es jedoch zeitgleich (!) als aktiv angezeigt. Irgendwann später wird es auch in der Gerätesicherheit angezeigt. Manchmal verschwindet auch der Punkt "Kernisolierung", taucht aber beim nächsten Hineinschauen eine Weile später wieder auf. Manchmal steht dort "Die Standardhardwaresicherheit wird nicht unterstützt", manchmal nicht. Manchmal sind dort alle 4 Punkte der Gerätesicherheit angezeigt, manchmal nur 3, manchmal lediglich 2. Ich konnte in keiner Form reproduzieren, weshalb dies alles der Fall ist. Weder ein Neustart, noch Herunterfahren und wieder anschalten, noch eine gewisse Wartezeit nach dem Neustart scheinen es kausal immer gleich zu beeinflussen. Die Gerätesicherheit ist jedes Mal, wenn ich mich an den Rechner setze, eine neue Wundertüte. Es wirkt willkürlich und ist für mich nicht reproduzierbar. Aber wenigstens wird mir nichts davon als Fehlermeldung im Tray angezeigt, da ist weiterhin der grüne Haken.

Ich habe den Text nochmals präzisiert – möglicherweise hat sich der Benutzer, dessen Kommentar ich oben zitiert habe, in der Bezeichnung der BIOS-Option geirrt.

SVM alias "Secure Virtual Machine" gibt's NUR bei AMD-Prozessoren, NICHT bei Intel, und hat ebenfalls NICHTS mit dem "Supervisor Shadow Stack" zu tun: bei AMD ist dieser abhängig vom "Nested Paging" und wird in CPUID 0x8000000A.EDX[19] alias "SSS" angezeigt (wenn der Hypervisor die Kontrolle ausübt) bzw. in CPUID 0x8000001F.EAX[7] alias "VmplSSS" (wenn der Hypervisor die Kontrolle an Gastsysteme delegiert) — d.h. auch dieses andere BIOS bzw. dessen Benutzeroberfläche wurde von VOLLIDIOTEN verbrochen.

EINMAL mit Profis arbeiten…

Ich verstehe von diesen tiefergreifenden technischen Dingen leider nichts. :) Daher stimme ich zu, dass es als (halber) Laie sehr schwierig ist, die passenden Optionen im BIOS zu finden. Ich hatte in einem Forum den Hinweis entdeckt, dass die "Virtualisierung" im BIOS aktiv sein muss, um die Kernisolierung im Windows-Sicherheitscenter anzuzeigen, welche bei mir fehlte. Der erste Eintrag zur Virtualisierung, den ich in meinem BIOS (Gigabyte X670E Aorus Master mit Ryzen 7 7800X3D) gefunden habe, war der SVM-Mode. Als ich diesen aktiviert habe, war sowohl die Kernisolierung als auch der Schieberegler bei der FASR-Fehlermeldung verfügbar.

Aber wie gesagt macht das Sicherheitscenter noch weitere Anzeige-Probleme, die ich bisher noch nicht nachvollziehen kann. Das Nicht-Erkennen des TPM scheint aber jedes Mal zu geschehen, wenn der Rechner eine Weile ausgeschaltet war. Allerdings wird es lediglich in der Gerätesicherheit nicht erkannt, im Windows-TPM-Management allerdings. Im BIOS ist es sowieso immer aktiv und nach ein paar Minuten am Rechner taucht es meist auch im Sicherheitscenter auf. Aber irgendwann komme ich auch dahinter, weshalb dies der Fall ist. Vielleicht muss der Chip erst warm werden. ;)

Manche Firmen wachsen,

anderen wächst es über den Kopf.

Ich weiß noch wie ich früher bewundert habe, das Microsoft es hinbekommen hat auch noch an das kleinste Detail zu denken, in diesem hochkomplexen Software-Verhau. Das scheint vorbei zu sein.

Das der virtuelle Modus aktiv sein muss stellt eine gewisse "instrinkte" Sicherheit dar, da Viren i.d.R. eine Debugger Sperre haben und nicht in einer Virtuellen Maschine laufen wollen, weil sie nicht analysiert werden wollen.

Andererseits ist es natürlich fatal, wenn der hypervisor übernommen werden kann, was es ja auch schon gab.

Einstürzende Neubauten…

Und wieder funktioniert nach dem Update vom 04.05. – KB5007651 (Version 1.0.2303.28002) (Win 11 Pro 22H2) der Defender nicht korrekt (>> gelbes Ausrufezeichen auf dem Defender-Icon in der Taskleiste, was aber wieder zum grünen Haken wechselt, wenn man in der GUI auf "Meldung Verwerfen" geht.) Nun lässt sich die "Speicher-Integrität" (im Bereich "Kernisolierung") nicht mehr aktivieren, mit dem Hinweis, dass auf dem System angeblich veraltete Treiber vorhanden seien … (Blödsinn, da das System erst im März 23 auf Grund eines anderen Fehlers komplett neu aufgesetzt wurde – alle Treiber sind aktuell!) Dafür geht nun die "Microsoft-Sperrliste gefährdeter Treiber" ein- oder auszuschalten, was zuvor nicht ging (war standardmäßig eingeschaltet, aber nicht änderbar ausgegraut …) Die GUI-Farbe ist auch wieder teilweise grau … In der Ereignisanzeige findet sich nach jedem Neustart folgender (neuer) Eintrag: Ereignis 15 – Wininit: "Credential Guard und/oder VBS Key Isolation sind konfiguriert, aber der sichere Kernel wird nicht ausgeführt. Fahren Sie ohne sie fort."

Ja, ich fahre "ohne sie fort" – bald dann auch ganz OHNE MICROSOFT!!! Es nervt nur noch, dieses ständige Durcheinander …!

Bei mir genau dasselbe Problem.

Bei mir ebenfalls mit dem Update auf KB5007651 (Version 1.0.2303.28002) Win 11 home 22H2 gelbes Ausrufezeichen auf dem Defender-Icon in der Taskleiste

Seit heutigem update wiedermal gelbes Ausrufezeichen bei Kernisolierung auf 2 Windows 11 Rechner (der Schutz durch die lokalen Sicherheitsautorität ist deaktiviert). Auch kein Schalter vorhanden, nur Details und verwerfen…

quo vadis Microsoft…?

Der Defender macht jetzt erneut große Probleme. Es werden merkwürdige Updates installiert. Erst ein neues Update, kam heute Nacht rein: KB 5007651Version: 1.0.2303.28002 danach das ältere Update: KB 5007651Version: 1.0.2303.27001 Ich komme da nicht mehr mit…

Zudem sind die Darstellungsprobleme, hier unterschiedliche Farben in der Benutzeroberläche des Defenders wieder vorhanden.

Wenn ich manuell die Updatesuche anstoße, wird laut dem Zuverlässigkeitsverlauf Update: KB 5007651Version: 1.0.2303.27001 jedes mal neu installiert. Dieses wird im Zuverlässigkeitsverlauf so protokolliert, jedoch nicht im Updateverlauf.

"Security Health Service exe" nicht mehr funktionstüchtig steht auch weiterhin im Zuverlässigkeitsverlauf.

Ich bin ziemlich genervt und ratlos…

Kann ich weitgehend bestätigen:

Das Update von gestern KB5007651 – Version 1.0.2303.28002 wurde wohl heute mit Update 5007651 – Version 1.0.2303.27001 "zurückgenommen" (!?) Allerdings gebracht hat es bei mir NIIX! Alles, wie bereits oben beschrieben, unverändert!

Die "Security Health Service exe" stürzt bei mir allerdings schon seit mehreren Wochen nicht mehr ab (was sie vorher ständig tat …) Dafür gibt es eben – wie auch oben bereits angemerkt – einen neuen Eintrag: "Ereignis 15 – Wininit: "Credential Guard und/oder VBS Key Isolation sind konfiguriert, aber der sichere Kernel wird nicht ausgeführt. Fahren Sie ohne sie fort."

Ich denke, einfach mal zurücklehnen, Popcorn aufmachen und genießen, was uns MS in der nächsten Zeit sonst noch so für Neuigkeiten im Update-Kino bietet … ;-) Bin es jetzt so langsam nämlich leid, ständig für eine Arbeitsmaschine da zu sein (die mir eigentlich doch Arbeit abnehmen sollte …) die sich verhält wie ein kleines, trotzig-motziges Kind. Bei denen hilft ja oft auch bei diversen Wutanfällen: Einfach mal ignorieren …

svm im bios deaktiviert. nach neustart fehler verworfen. im bios wieder svm aktiviert und nach neustart scheint der bug, bisher zumindest, behoben zu sein.