[English]Setzt jemand von euch die MOVEit Managed File Transfer (MFT)-Software ein? In der Managed File Transfer (MFT)-Lösung MOVEit gibt es eine Schwachstelle, die eine Ausweitung von Privilegien und den unberechtigten Zugriff auf die Umgebung der Software ermöglicht. Das Bundesamt für Sicherheit in der Informationstechnik (BSI) hat eine Warnung der Bedrohungsstufe 4 ausgerufen. Denn inzwischen ist bekannt, dass die MOVEit Transfer-Zero-Day-Schwachstelle in großem Umfang für den Diebstahlsangriffe von Daten ausgenutzt wird. Inzwischen gibt es aber Sicherheitsupdates, und Administratoren müssen zusätzliche Kontrollen auf Kompromittierungen durchführen.

[English]Setzt jemand von euch die MOVEit Managed File Transfer (MFT)-Software ein? In der Managed File Transfer (MFT)-Lösung MOVEit gibt es eine Schwachstelle, die eine Ausweitung von Privilegien und den unberechtigten Zugriff auf die Umgebung der Software ermöglicht. Das Bundesamt für Sicherheit in der Informationstechnik (BSI) hat eine Warnung der Bedrohungsstufe 4 ausgerufen. Denn inzwischen ist bekannt, dass die MOVEit Transfer-Zero-Day-Schwachstelle in großem Umfang für den Diebstahlsangriffe von Daten ausgenutzt wird. Inzwischen gibt es aber Sicherheitsupdates, und Administratoren müssen zusätzliche Kontrollen auf Kompromittierungen durchführen.

Anzeige

Was ist MOVEit?

MOVEit ist eine Managed File Transfer (MFT)-Software, die eine Übertragung von Dateien zwischen verschiedenen Rechnern ermöglicht. Entwickelt wird die Software von Ipswitch, einer Tochtergesellschaft des US-Unternehmens Progress Software Corporation. MOVEit ist häufig in Firmen im Einsatz, um Dateien zwischen Kunden oder Geschäftspartnern per Internet auszutauschen. Dabei werden Uploads über die Protokolle SFTP, SCP und HTTP unterstützt, um die Dateien sicher zu übertragen.

Das Unternehmen wirbt damit, dass "Progress MOVEit die führende Managed File Transfer (MFT)-Software sei, die von Tausenden von Unternehmen auf der ganzen Welt genutzt wird, um vollständige Transparenz und Kontrolle über Dateiübertragungsaktivitäten zu gewährleisten. Ob als Service, in der Cloud oder vor Ort eingesetzt, MOVEit ermöglicht Ihrem Unternehmen die Einhaltung von Compliance-Standards, die einfache Gewährleistung der Zuverlässigkeit von wichtigen Geschäftsprozessen und die sichere Übertragung von vertraulichen Daten zwischen Partnern, Kunden, Benutzern und Systemen."

SQL Injection-Schwachstelle in MOVEit

Progress hat zum 31. Mai 2023 einen Sicherheitshinweise veröffentlich, in dem vor einiger kritischen Schwachstelle in der Managed File Transfer (MFT)-Software MOVEit gewarnt wird. In der Warnung heißt es: Progress hat eine Schwachstelle in MOVEit Transfer entdeckt, die zu erweiterten Privilegien und potenziell unberechtigtem Zugriff auf die Umgebung führen kann.

Es handelt sich um eine SQL Injection-Schwachstelle, für die noch kein CVE-Wert vergeben wurde. Die SQL-Injection-Schwachstelle wurde in der MOVEit Transfer-Webanwendung gefunden. Diese Schwachstelle könnte es einem nicht authentifizierten Angreifer ermöglichen, unbefugten Zugriff auf die Datenbank von MOVEit Transfer zu erlangen, heißt es im Sicherheitshinweis.

Je nach der verwendeten Datenbank-Engine (MySQL, Microsoft SQL Server oder Azure SQL) kann ein Angreifer möglicherweise Informationen über die Struktur und den Inhalt der Datenbank ableiten und SQL-Anweisungen ausführen, die Datenbankelemente ändern oder löschen.

Ich hatte zwar irgendwie noch etwas von einer Schwachstelle in einer Managed File Transfer (MFT)-Software im Hinterkopf. Dies bezog sich aber auf eine Schwachstelle in Fortra GoAnywhere (siehe mein Blog-Beitrag Nachlese zu Sicherheitslücken und Patches (6. Feb. 2023)).

Sofort Maßnahmen ergreifen

Es sind alle (ungepatchten) Progress MOVEit Transfer-Versionen betroffen (siehe unten). Im Sicherheitshinweis gibt der Anbieter zudem die Empfehlung, den gesamten HTTP- und HTTPs-Datenverkehr zur MOVEit Transfer-Umgebung zu deaktivieren, bis die verfügbaren Sicherheitsupdates installiert sind. Empfohlen wird, die Firewall-Regeln so zu setzen, dass der HTTP- und HTTPs-Datenverkehr zu MOVEit Transfer an den Ports 80 und 443 verweigert wird, bis einer der nachfolgenden Patches angewendet werden kann. Diese Deaktivierung hat aber die folgenden Einschränkungen:

- Die Benutzer können sich nicht bei der MOVEit Transfer-Web-UI anmelden.

- MOVEit Automation-Aufgaben, die den nativen MOVEit Transfer-Host verwenden, funktionieren nicht.

- REST-, Java- und .NET-APIs werden nicht funktionieren

- MOVEit Transfer-Add-In für Outlook funktioniert nicht

Zudem sollen Administratoren die MOVEit-Umgebung inspizieren und prüfen, ob dort unbekannte Dateien und Benutzerkonten von Dritten angelegt wurden. Konkret heißt es: Löschen Sie nicht autorisierte Dateien und Benutzerkonten.

- Löschen Sie alle Instanzen der Skriptdateien human2.aspx und .cmdline.

- Suchen Sie auf dem MOVEit Transfer-Server nach allen neuen Dateien, die im Verzeichnis C:\MOVEitTransfer\wwwroot\ erstellt wurden.

- Suchen Sie auf dem MOVEit Transfer-Server nach neuen Dateien, die im Verzeichnis C:\Windows\TEMP\[random]\ mit der Dateierweiterung [.]cmdline

- Entfernen Sie alle nicht autorisierten Benutzerkonten.

Zudem sollen Administratoren die Protokolle (Transfer-Logs) auf unerwartete Downloads von Dateien von unbekannten IPs oder auf eine große Anzahl von heruntergeladenen Dateien überprüfen. Und die Anmeldeinformationen sind für das Dienstkonto für die betroffenen Systeme und das MOVEit-Dienstkonto zurück zusetzen.

Anzeige

MOVEit Transfer-Sicherheitsupdates

Betroffen sind alle Progress MOVEit Transfer vor 2021.0.6 (13.0.6), 2021.1.4 (13.1.4), 2022.0.4 (14.0.4), 2022.1.5 (14.1.5), 2023.0.1 (15.0.1). Der Hersteller hat aber Sicherheitsupdates zum Schließen der Schwachstelle bereitgestellt. Nachfolgende Tabelle zeigt eine Übersicht der betroffenen und der gepatchten Versionen – die Links sind im Sicherheitshinweise abrufbar.

Nach dem Einspielen des Patches kann die Blockade des HTTP- und HTTPs-Datenverkehrs zur MOVEit Transfer-Umgebung wieder zugelassen werden.

Massenangriff beobachtet, das BSI warnt

Blog-Leser Stefan A. hat mich gestern Abend per E-Mail noch darüber informiert, dass das BSI Alarm geschlagen hat, weil die Schwachstelle inzwischen im Fokus von Kriminellen steht (danke dafür). Stefan schrieb:

Betreff: BSI – Bedrohungsstufe 4 – Ausnutzung einer Schwachstelle in der Software MOVEit Transfer

Hallo Herr Born,

ich habe gerade gesehen, dass das BSI heute Abend eine Cyber-Sicherheitswarnung mit Bedrohungsstufe 4 „Sehr hoch" ausgegeben hat.

Hierbei handelt sich um die Ausnutzung einer Schwachstelle in der Software MOVEit Transfer.

Da es noch keinen Patch gibt, wird quasi empfohlen „den Stecker zu ziehen".

Ich muss sagen, ich kannte die Software bisher noch gar nicht.

Da ihr Blog doch eine große Reichweite hat, dachte ich, Sie könnten vllt. auch die Leserschaft warnen.

Die Warnung des BSI vom 31. Mai 2023 erfolgt in Form einer PDF-Datei, die sich unter diesem Link abrufen lässt. Das BSI schreibt, dass es noch keine Hinweise auf die Ausnutzung mittels Malware gebe und Stefan schrieb in obigem Text, dass es noch keinen Patch gäbe. Beide Informationen sind inzwischen überholt. Weiter oben habe ich die Tabelle mit der Liste der Sicherheitspatches für die MOVEit-Versionen veröffentlicht.

Die Kollegen von Bleeping Computer warnen im Artikel New MOVEit Transfer zero-day mass-exploited in data theft attacks vor Angriffen über die Schwachstelle. Laut Artikel liegen Bleeping Computer Hinweise vor, dass Bedrohungsakteure diese Zero-Day-Lücke in der MOVEit-Software ausgenutzt haben, um massenhaft Daten aus Unternehmen herunterzuladen. Laut Artikel ist es aber unklar, ab wann die Schwachstelle ausgenutzt wurde und welche Bedrohungsakteure hinter den Angriffen stecken. Laut BleepingComputer wurden aber zahlreiche Organisationen angegriffen und Daten gestohlen. Darauf deuten auch die Hinweise im Sicherheitshinweis des Herstellers hin, der angibt, dass Administratoren die Konten und hochgeladenen Dateien inspizieren, die Zugangsdaten für Konten zurücksetzen und die Log-Dateien auswerten sollen.

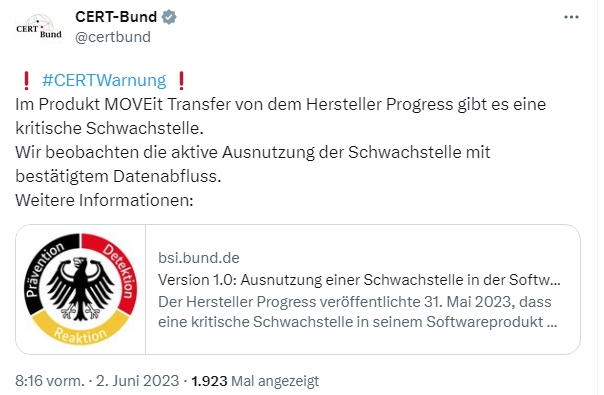

Ergänzung: Inzwischen gibt es auch eine Warnung auf Twitter mit aktualisierten Informationen und der Bestätigung der Ausnutzung sowie bestätigtem Datenabfluss.

Ähnliche Artikel:

Bedrohungsstufe 4: BSI-Warnung vor ausgenutzter MOVEit-Schwachstelle

Lace Tempest/Clop-Ransomware-Gang nutzt MOVEit Schwachstelle CVE-2023-34362

MOVEit-Schwachstelle tangiert 100 deutsche Firmen, AOKs von Datenabfluss betroffen?

2015

2015

Wie kann man im Jahr 2023 SQL-Funktionen nicht adäquat absichern? Sind da Experten oder Amateure beschäftigt?

Es handelt sich um eine Anwendung auf Basis von ASP und .NET 4.7.2, ein Framework welches seit 2018 nicht geupdated wurde. Wahrscheinlich ist der eigentliche Code sogar noch älter.

Normalerweise benutzen ASP Anwendungen Entity Framework für den Datenbankzugriff, ich weiß allerdings ob das schon in dieser Version möglich war. Mit EF muss man sich schon anstrengen, eine SQL Injection Vulnerability zu erzeugen. Daher gehe ich davon aus, dass sie nicht EF benutzen, sondern irgendeine andere, vielleicht selbstgestrickte Form von Querybuilding. Oder eine Kombination von EF und custom SQL. Allerdings spricht für die Verwendung von EF, dass MoveIt mit mehreren DBMS reden kann.

AOK betroffen. siehe hier https://www.mdr.de/nachrichten/deutschland/gesellschaft/aok-krankenkasse-software-sicherheitsluecke-100.html

@Klaus451f

Ich habe dazu noch folgenden Link gefunden:

https://web.archive.org/web/20230929080923/https://www.aok-bv.de/presse/pressemitteilungen/2023/index_26405.html

Na hoffen wir mal, dass keine Daten abgezogen wurden…

Erneut kritische Lücke in MOVEit Transfer entdeckt

https://www.zdnet.de/88410419/erneut-kritische-luecke-in-moveit-transfer-entdeckt/

https://nvd.nist.gov/vuln/detail/CVE-2023-36934 – kritisch

obwohl seit 05.07. bekannt, hat das BSI die Angelegenheit anscheinend noch nicht auf dem Schirm bzw. auf deren Homepage thematisiert.

Marc, ich danke dir für den Hinweis auf den Artikel der Kollegen von ZDNet.de – die Schwachstelle CVE-2023-36934 war von mir aber bereits vorige Woche im Blog-Beitrag MOVEit Transfer: Neue Sicherheitswarnung und Update (6. Juli 2023) aufgegriffen worden. Schaue ich mir die Abrufzahlen des Beitrags an, scheint das Thema die Leserschaft nicht zu tangieren (gerade einmal 588 Abrufe, das ist quasi nix).

ups okay, da hab ich anscheinend hier was überlesen.

PS: die Aufrufzahlen hängen aber auch evtl. damit zusammen, dass der Endkunde ja mit MOVEit nichts anfangen kann.

Ein Hinweis (Headline) auf Kontobesitzer bei der Comdirekt, ING, Deutsche bzw. Postbank usw. wäre dann doch ein größerer Cacher.

was du ja auch zwischenzeitlich so thematisiert hast:MOVEit-Datenleck: Neben Postbank/Deutscher Bank auch ING und Comdirect betroffen