ESET-Sicherheitsforscher haben die ihrer Meinung nach "erste bekannte KI-gestützte Ransomware" mit dem Namen PromptLock entdeckt. Die Malware ist in der Lage, Daten zu exfiltrieren, zu verschlüsseln und möglicherweise sogar zu zerstören, wobei diese letzte Funktion offenbar noch nicht in die Malware implementiert wurde. Durch die spontane Generierung bösartiger Lua-Skripte zeigt sie, wie KI zukünftige Cyberangriffe noch verstärken könnte.

ESET-Sicherheitsforscher haben die ihrer Meinung nach "erste bekannte KI-gestützte Ransomware" mit dem Namen PromptLock entdeckt. Die Malware ist in der Lage, Daten zu exfiltrieren, zu verschlüsseln und möglicherweise sogar zu zerstören, wobei diese letzte Funktion offenbar noch nicht in die Malware implementiert wurde. Durch die spontane Generierung bösartiger Lua-Skripte zeigt sie, wie KI zukünftige Cyberangriffe noch verstärken könnte.

PromptLock: Erste KI-gestützte Malware von ESET entdecktKI-Modelle haben es zu einem Kinderspiel gemacht, überzeugende Phishing-Nachrichten sowie Deepfake-Bilder, -Audiodateien und -Videos zu erstellen. Die leichte Verfügbarkeit dieser Tools senkt auch die Einstiegshürde für weniger technisch versierte Angreifer drastisch. Inzwischen sind Cyberkriminelle dazu übergegangen, auch KI-Modelle zur Erstellung von Malware zu verwenden.

PromptLock von ESET entdeckt

Ich bin die Woche über nachfolgenden Tweet auf den ESET-Blog-Beitrag First known AI-powered ransomware uncovered by ESET Research mit den Details gestoßen.

PromptLock wurde wohl noch nicht bei tatsächlich stattgefundenen Angriffen entdeckt. Es scheint stattdessen so etwas wie ein Proof-of-Concept (PoC) oder ein in der Entwicklung befindliches Malware-Produkt zu sein. Laut ESET zeigt PromptLock aber, wie die böswillige Nutzung öffentlich zugänglicher KI-Tools Ransomware und andere weit verbreitete Cyberbedrohungen verstärken könnte.

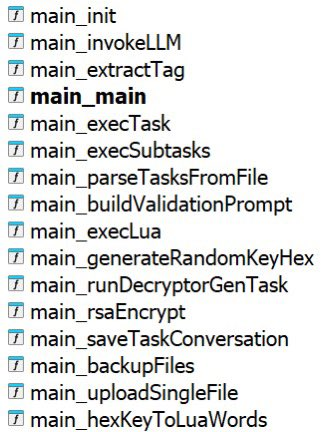

"Die PromptLock-Malware nutzt das Modell gpt-oss-20b von OpenAI lokal über die Ollama-API, um spontan bösartige Lua-Skripte zu generieren, die sie anschließend ausführt. PromptLock nutzt Lua-Skripte, die aus fest codierten Eingabeaufforderungen generiert werden, um das lokale Dateisystem zu durchsuchen, Zieldateien zu überprüfen, ausgewählte Daten zu exfiltrieren und Verschlüsselungen durchzuführen", schreiben die Sicherheitsforscher von ESET.

"Die PromptLock-Ransomware ist in Golang geschrieben, und wir haben sowohl Windows- als auch Linux-Varianten identifiziert, die auf VirusTotal hochgeladen wurden", fügten die Forscher hinzu. Golang ist eine äußerst vielseitige, plattformübergreifende Programmiersprache, die in den letzten Jahren auch bei Malware-Autoren an Beliebtheit gewonnen hat.

PromptLock zeigt nach Einschätzung von ESET, wie KI-Tools eingesetzt werden können, um verschiedene Phasen von Ransomware-Angriffen, von der Aufklärung bis zur Datenexfiltration, mit einer Geschwindigkeit und in einem Umfang zu automatisieren, die einst als unmöglich galten. Die Aussicht auf KI-gestützte Malware, die sich unter anderem an die Umgebung anpassen und ihre Taktik spontan ändern kann, könnte generell eine neue Dimension von Cyberangriffen darstellen, meinen die Sicherheitsforscher. Im Beitrag haben sie weitere Details sowie Hinweise zu Indicatory of Compromise (ICOs) zusammen getragen.

MVP: 2013 – 2016

MVP: 2013 – 2016

Das KI auch für Malware benutzt wird war ja abzusehen. Denn eines ist sicher Malware Akteure sind anpassungsfähiger als der Rest der Welt und adaptieren Neues mit Sachverstand und Expertise.

Wo wir schon sein könnten wenn diese Individuen Ihr Können für die Allgemeinheit nutzbringend vereinen würden!

So sind wir Menschen. Alle Entwicklungen werden für Positives wie auch für Negatives benutzt. Wir lernen nicht aus Fehlern.

Naja, das ist systemimmanent, das Sachen sowohl für Positives wie auch für Negatives verwendet werden können.

Ich kann einen Backstein dazu verwenden, um damit eine Mauer zu bauen, ich kann ihn aber auch dazu verwenden, jemandem den Schädel einzuschlagen.

Es gibt schlicht nichts, das man nicht auch für Negatives verwenden kann.

Und es war schon immer so, das Verbrecher alle Möglichkeiten ausnutzen, die für ihre Taten nützlich sind.

Daher war es erwartbar, das Verbrecher auch KI nutzen werden.

Und es ist auch erwartbar, das in Zukunft Verbrecher verstärkt auf KI setzen werden.

Betr. ""Die PromptLock-Malware nutzt das Modell gpt-oss-20b von OpenAI lokal über die Ollama-API, um spontan bösartige Lua-Skripte zu generieren, die sie anschließend ausführt. … "Die PromptLock-Ransomware ist in Golang geschrieben, …":

Ich verstehe nur Bahnhof. Es ist von lokal die Rede, von Lua, dann aber wieder von Go. Das heisst vermutlich nicht, dass auf dem Ziel des Angriffes ein Lua-Interpreter und ein lokales LLM präsent sein muss, oder?

Wahrscheinlich hat der Angreifer am Ende lediglich ein monolithisches PE bzw. ELF file in Händen, welches er beim Opfer platziert und zur Ausführung bringt – fertig. Die Genese des Codes kann dem Opfer egal sein. Mehr noch: Wenn die Malware KI-generiert ist, bestehen sogar grössere Aussichten den Angriff unbeschadet zu überstehen, da KI bekanntlich halluziniert, Unsinn generiert und mangels Determiniertheit kaum zu reproduzierbaren Ergebnissen im Sinne von Angreifern führen dürfte.

Ich verstehe es eher so:

Es kommt eine kleines, unverdächtiges Programm – in golang programmiert. Das lädt sich eine KI zum lokalen Ausführen runter und befragt diese mit mitgeführten Anweisungen in Textform, also alles was bisher keinen Virenscanner mit Verhaltenserkennung ansprechen würde.

Der Schadcode als lua wird dann live von der KI lokal generiert, damit springt der Virenscanner im Downloadpfad nicht an.

Wie kann "eine KI zum lokalen Ausführen heruntergeladen" werden, wenn in jedem verantwortungsbewusst und kompetent eingerichteten Firmennetzwerk sowohl Download als auch Initialisierung skriptbasierter und nicht signierter Daten technisch unmöglich sind? ;)

Weil man weiterhin im Katz- und Mausspiel hängt.

Anwendungen die sich ins AppData einnisten und sich teils selbst updaten.

Was macht der genervte Admin nach 5-7 Tickets zur Freigabe von Webex Version 1-7?

Genau, das Webex-Verzeichnis ausnehmen.

Wo lädt sich die Malware hin? genau.

Die Verifizierung und zentrale Autorisierung der aktuellen "Webex"-Version ist die einmalige Aufgabe der Admins, keine mehrfache. Zumal auch die webbasierte Version genutzt werden kann.

Die Ausführbarkeit sollte selbstverständlich auch in den Anwendern zugeschriebenen Portablen Apps unterbunden sein.

Zusammengefasst wiederhole ich meine Empfehlung der Beschäftigung KOMPETENTER Admins. Dazu zählen nicht Admins, die gesamte Verzeichnisse freigeben und Download-Anarchie ermöglichen.

"Die Verifizierung und zentrale Autorisierung der aktuellen "Webex"-Version ist die einmalige Aufgabe der Admins, keine mehrfache. Zumal auch die webbasierte Version genutzt werden kann."

Bei Webex ändert sich regelmäßig das verwendete Codesigning Zertifikat. Und das teils bei Minor oder selbst Build Versionen.

Das nur mal dazu. Aber Herr Peterle prüft natürlich jede 3 Tage den aktuellsten Build direkt beim Release, damit alle weiterarbeiten können.

Anwendern die Webapps zu verklickern ist auch nicht immer praktikabel. Manche bleiben einfach stehen.

Betr. : "Das lädt sich eine KI zum lokalen Ausführen runter":

Wie meinen? LLM-Modelldateien sind doch minimal mehrere Dutzend, eher mehrere hundert MB gross. Kann ein Angreifer soviel Sichtbarkeit riskieren?

Und was genau soll eigentlich in dieser Datei modelliert sein, um für Angriffe nützlich zu sein? Etwa die ganze Unternehmenstopologie des Angriffsziels in Form Infrastructure as code (IaC) ?

Da wird nichts heruntergeladen, was dann lokal in dem angegriffenen Unternehmen läuft. Das ist völlig utopisch und unsinnig. Die Downloadgröße für das "gpt-oss-20b"-Modell dürfte bei 10+ GB liegen und benötigt für das lokale Laufen in der kleinsten "Version" (GPT-OSS 20B Int4/Ollama mit 1,024 tokens) eine Grafikkarte mit 16GB VRAM.

Das ganze dürfte von den Malware-Entwicklern selber genutzt werden um automatisch individualisierte Angriffe zu fahren.

Frei nach Louis de Funès/Bernard Blier: „Nein!" – „Doch!" – „Ohhh!"