Die Nickelhütte Aue ist Opfer eines aktuellen Cyberangriffs mit Ransomware geworden. Firewall-Hersteller F5 wurde 2023 gehackt, was erst im August 2024 auffiel. Ursache waren Fehler der Mitarbeiter. Beim sogenannten Business Email Compromise (BEC) sind es oft Fehlkonfigurierung des Conditional Access, die diese Angriffe ermöglichen. Ich fasse mal die obigen und weitere Sicherheitsmeldungen zu Cybervorfällen in einem Sammelbeitrag zusammen.

Die Nickelhütte Aue ist Opfer eines aktuellen Cyberangriffs mit Ransomware geworden. Firewall-Hersteller F5 wurde 2023 gehackt, was erst im August 2024 auffiel. Ursache waren Fehler der Mitarbeiter. Beim sogenannten Business Email Compromise (BEC) sind es oft Fehlkonfigurierung des Conditional Access, die diese Angriffe ermöglichen. Ich fasse mal die obigen und weitere Sicherheitsmeldungen zu Cybervorfällen in einem Sammelbeitrag zusammen.

Cyberangriff auf Nickelhütte Aue

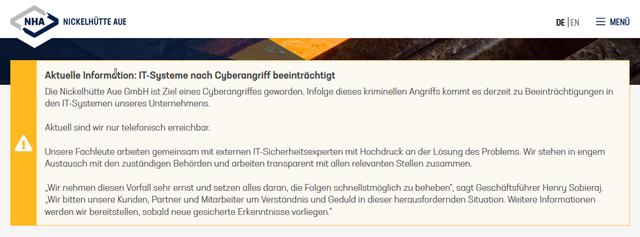

Blog-Leser Heiko hat mich vor einigen Stunden darüber informiert, dass die Nickelhütte Aue Opfer eines Cyberangriffs geworden ist.

Obiger Banner kommt beim Besuch der Unternehmensseite und informiert, dass die die Nickelhütte Aue Opfer eines Cyberangriffs geworden ist. Die IT des Unternehmens scheint down, denn die Firma ist derzeit nur telefonisch erreichbar. Derzeit versucht die IT mit externen IT-Sicherheitsexperten die Ursache und die Auswirkungen zu ergründen.

In einer kurzen Erklärung des Unternehmens erfährt man, dass es bei der Nickelhütte Aue GmbH in Aue-Bad Schlema einen Ransomware-Angriff gegeben habe. Teile der Büro-IT sind von einer Schadsoftware befallen und es wurden dort Daten verschlüsselt. Infolge dieses Angriffs kommt es bei dem Unternehmen derzeit zu Beeinträchtigungen in den IT-Systemen.

Das Unternehmen steht in engem Austausch mit den zuständigen Behörden und arbeitet transparent mit allen relevanten Stellen zusammen, heißt es. Wie lange es dauert, bis das Problem behoben ist, ist offen.

Die Nickelhütte Aue in Aue-Bad Schlema nahe Zwickau in Sachsen kann auf fast 400-jährige Geschichte zurückblicken und zählt damit zu den ältesten deutschen Hüttenwerken. Über 400 Mitarbeiter gewinnen aus industriellen Rückständen und Schrott Nichteisenmetallkonzentrate, Nickel-, Kupfer- und Kobaltsalze, Blocklegierungen sowie Vanadiumverbindungen.

Business E-Mail Compromise (BEC) durch IT-Fehler

Es kommt ja in Unternehmen immer wieder zu Vorfällen, bei denen geschäftliche E-Mails für Betrug mittbraucht werden. Das Ganze läuft unter dem Begriff "Business Email Compromise" (BEC). BEC ist eine weit verbreitete Form von raffiniertem Betrug, die jedes Jahr Verluste in Höhe von über 2 Milliarden US-Dollar verursacht. Die Betrüger verschaffen sich unbefugten Zugriff auf E-Mail-Konten und nutzen diesen Zugriff, um Zahlungen oder Geldtransfers zu koordinieren.

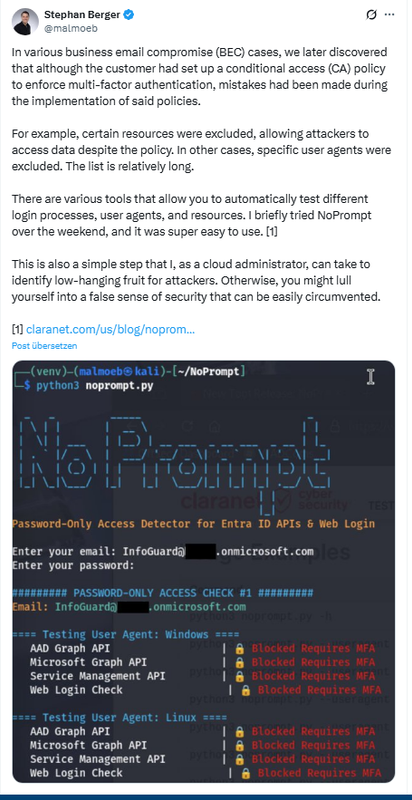

Stephan Berger, Head of Investigations bei der InfoGuardAG, schreibt in obigem Tweet, dass in verschiedenen, von deren Spezialisten untersuchten Fällen von Business Email Compromise (BEC), der Kunde zwar eine Richtlinie für bedingten Zugriff (CA) eingerichtet hatte, um die Multi-Faktor-Authentifizierung durchzusetzen. Bei der Umsetzung dieser Conditional Access-Richtlinien wurden jedoch Fehler gemacht, wodurch das Ganze ausgehebelt werden konnte.

Beispielsweise wurden bestimmte Ressourcen beim Conditional Access in den Regeln ausgeschlossen, sodass Angreifer trotz der Richtlinie auf Daten zugreifen konnten. In anderen Fällen wurden bestimmte Benutzeragenten vom CA ausgeschlossen. Die Liste der Fehler sei relativ lang, schreibt Berger.

Berger schreibt, dass es verschiedene Tools gibt, mit denen Administratoren verschiedene Anmeldeprozesse, Benutzeragenten und Ressourcen automatisch testen können. Er habe NoPrompt am Wochenende kurz ausprobiert und fand es super einfach zu bedienen. Dies sei eine einfache Maßnahme, die ein Cloud-Administrator ergreifen kann, um für Angreifer leicht zu erreichende Ziele zu identifizieren.

F5-Hack wegen Mitarbeiterversäumnissen

Vor einigen Tagen hatte ich im Blog-Beitrag Sicherheits-News – Teil 1: F5 seit Monaten gehackt, Updates für BIG-IP veröffentlicht berichtet, dass Firewall- und Sicherheitsanbieter F5 seit Monaten gehackt worden sei.

In obigem Tweet heißt es, dass ein staatlicher Akteur Ende 2023 in die Systeme von F5 Inc. eindrang und laut Informationen einer anonymen Quelle bei F5 bis August 2024 unentdeckt blieb. Die Angreifer nutzten eine anfällige, mit dem Internet verbundene F5-Software aus. F5 teilte seinen Kunden mit, dass die Sicherheitsverletzung darauf zurückzuführen sei, dass Mitarbeiter die Cybersicherheitsrichtlinien nicht befolgt hätten, so anonyme Quellen.

## wird fortgesetzt

MVP: 2013 – 2016

MVP: 2013 – 2016

Hab mir das Tool angesehen, sehe ich das richtig, dass dabei nur EIN Account gegen CA geprüft wird? Bzw. mittels Passwort Datei mehrere, aber woher sollte ich die Passwörter der User kennen?

Nun, ich könnte mir noch vorstellen extra Accounts in verschiedenen Gruppen anzulegen um somit jeweils Vertreter zu prüfen. Aber es bleiben Lücken, die ich damit gerne aufspüren würde (Einzelausnahmen etc. pp.).

Verstehe aber auch, dass das technisch wohl nicht abbildbar ist, da die MFA Aufforderung erst nach Passwort Eingabe getriggert wird.