[English]In Windows 10 gab es einen Bug, der es Schadsoftware ermöglichte, durch ein eingefügtes Null-Zeichen das Anti-Malware Scan Interface (AMSI) von Windows 10 auszutricksen. Das Zeichen bewirkte schlicht, dass der Code nicht gescannt wurde. Der Bug wurde beim Februar 2018-Patchday beseitigt.

[English]In Windows 10 gab es einen Bug, der es Schadsoftware ermöglichte, durch ein eingefügtes Null-Zeichen das Anti-Malware Scan Interface (AMSI) von Windows 10 auszutricksen. Das Zeichen bewirkte schlicht, dass der Code nicht gescannt wurde. Der Bug wurde beim Februar 2018-Patchday beseitigt.

Was ist das Anti-Malware Scan Interface (AMSI)?

Die Antimalware Scan Interface (AMSI) ist ein generischer Schnittstellenstandard, der es Anwendungen und Diensten ermöglicht, sich in jedes beliebige Anti-Malware-Produkt auf einer Maschine zu integrieren. Es bietet einen verbesserten Schutz vor Malware für Benutzer und deren Daten, Anwendungen und Workloads.

Das Ganze wurde mit Windows 10 eingeführt – ich hatte im Blog-Beitrag Windows 10: Welche Antivirus-Lösung soll ich einsetzen? 2015 kurz auf das Thema hingewiesen. Vorgestellt wurde das Thema im Sommer 2015 in diesem Microsoft Blog-Beitrag. Weitere Details lassen sich bei MSDN in diesem Artikel nachlesen.

Bypassing-Bug im Anti-Malware Scan Interface

Der Sicherheitsforscher Satoshi Tanda aus Vancouver (Kanada) hat einen Bug im Anti-Malware Scan Interface gefunden. Wird in einer Datei ein Null-Zeichen (00H) eingefügt, wird einfach der Rest der Datei nicht mehr gescannt. Das Null-Zeichen fungiert wie eine End-of-File (EOF) Marke. Ein Malware-Entwickler könnte dann Malware hinter dem Null-Zeichen ablegen, die beim Scan nicht erkannt würde.

Dieser Blog-Beitrag von Tanda geht auf die technischen Details ein. In Kürze: Die System.Management.Automation.dll berücksichtigte nicht, dass in PowerShell-Dateien solche Null-Zeichen vorkommen dürfen. Tanda hat dann PowerShell-Scripte mit solchen Null-Zeichen erstellt und zum Scan an die AMSI-Provider übergeben. Erwartungsgemäß wurden die 'schädlichen' Script-Bestandteile hinter dem Null-Zeichen nicht erkannt, da nicht gescannt.

(Quelle: standa-note.blogspot.de)

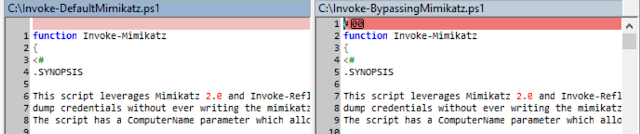

Im Blog-Beitrag hat er ein Beispiel veröffentlicht, in dem eine PowerShell-Anweisung ein Mimikatz-Exploit aus dem Internet herunter lädt. Erwartungsgemäß schlägt die Thread-Protection (in obigem Bild ist dies der Windows Defender) bei der Ausführung des PowerShell-Scripts an.

(Quelle: standa-note.blogspot.de)

(Quelle: standa-note.blogspot.de)

Dann hat er ein Null-Zeichen im PowerShell-Script eingefügt (obiger Screenshot, rechtes Fenster) und dieses erneut unter Windows 10 ausführen lassen.

(Quelle: standa-note.blogspot.de)

Das obige Fenster der Eingabeaufforderung zeigt, dass das PowerShell-Scripts ausgeführt wurde. Im Blog-Beitrag beschreibt Tanda seine Vorgehensweise. In Kurzfassung: Ein Null-Zeichen reicht zur Maskierung des Schadcodes, obwohl dieser anschließend ausgeführt werden kann.

Microsoft hat inzwischen das Problem mit dem Februar 2018-Patchday behoben, wie Tanda schreibt. Aber er empfiehlt Drittanbietern ihre Antimalware-Produkte dahingehend zu überprüfen, ob diese Null-Zeichen tolerieren und die gesamte Datei scannen. Die Episode zeigt wieder einmal, auf welch wackeligem Fundament wir – auch mit Windows 10 – wandeln. (via)

MVP: 2013 – 2016

MVP: 2013 – 2016

zu "Wird in einer Datei ein Null-Zeichen (00H) eingefügt, wird einfach der Rest der Datei nicht mehr gescannt."

gerade das nullzeichen ('\0'): fatal!

Ächz…

Kann nicht mal eine Woche einfach Ruhe sein?

In welchem Patch hat das MS denn gefixt? Im Defender Patch oder Windows 10 Patch?

…andere schreiben es wird immer mehr….

https://t3n.de/news/sicherheitsluecken-windows-10-954835/