Der Optimismus der Südwestfalen IT, den betroffenen Kommunen nach dem Cyberangriff Ende Oktober 2023 bald wieder einzelne Fachverfahren im Notbetrieb bereitstellen zu können, war wohl verfrüht. Nach meinen Informationen dauert der Wiederanlauf nach dem Cyberangriff wohl länger. Inzwischen werden auch Vorwürfe gegen die Südwestfalen IT laut, die dem Kommunalen Zweckverband wohl fehlende Cybersecurity-Basics bescheinigen. Hier ein Überblick über den Sachstand.

Der Optimismus der Südwestfalen IT, den betroffenen Kommunen nach dem Cyberangriff Ende Oktober 2023 bald wieder einzelne Fachverfahren im Notbetrieb bereitstellen zu können, war wohl verfrüht. Nach meinen Informationen dauert der Wiederanlauf nach dem Cyberangriff wohl länger. Inzwischen werden auch Vorwürfe gegen die Südwestfalen IT laut, die dem Kommunalen Zweckverband wohl fehlende Cybersecurity-Basics bescheinigen. Hier ein Überblick über den Sachstand.

Der Cyberangriff auf die SIT

Ende Oktober 2023 gab es einen erfolgreichen Cyberangriff auf die Südwestfalen IT (SIT) – ein IT-Dienstleister für Kommunen (siehe Stillstand nach Cyberangriffen auf Kommunen in Südwestfalen und Parkhäuser in Osnabrück). Seit der Nacht von Sonntag auf Montag (30. Oktober 2023) funktioniert die IT für viele Kommunen, die Kunden dieses Dienstleisters sind, nicht mehr viel. Weit über hundert Kommunen (man munkelt kurz unter 200) hatten seit diesem Zeitpunkt keinen Zugriff mehr auf die bei der SIT gebuchten Dienstleistungen (z.B. Fachverfahren). Verantwortlich für den Angriff ist wohl eine Gruppe mit dem Namen AKIRA.

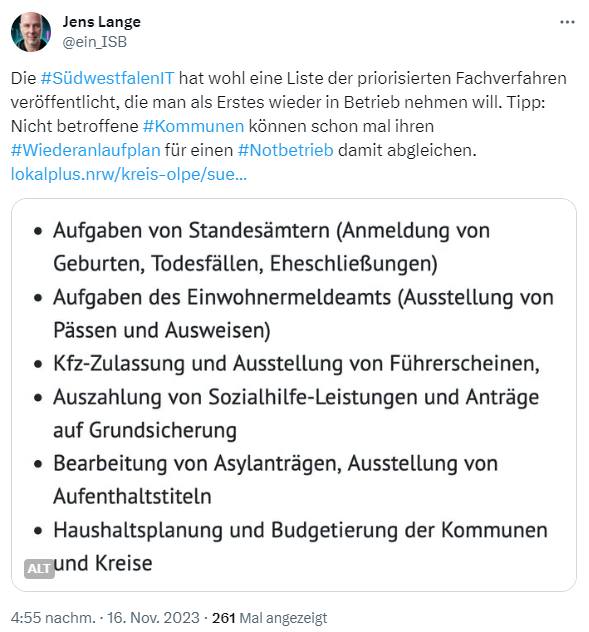

Damit stehen alle kommunale Leistungen, die auf diese Fachverfahren angewiesen sind, den betreffenden Verwaltungen nicht mehr zur Verfügung. Das reicht von den oben erwähnten Melde-, Pass- und Zulassungsstellen bis hin zu Auszahlungen von Sozialkassen. Ich hatte in diversen Blog-Beiträgen über diesen Sachverhalt berichtet (siehe Links am Artikelende). Meinen Informationen nach versuchen die Kommunen mit noch vorhandenen älteren Rechnern einen Notbetrieb zu organisieren. Es wäre also für betroffene Kommunen und deren Bürger gut, wenn erste Fachverfahren bald wieder bereitstehen.

Wiederanlauf dauert länger

Wir haben nun den November und den halben Dezember hinter uns, die SIT kämpft immer noch mit den Folgen des Cyberangriffs auf die IT-Infrastruktur. Mitte November 2023 verbreiteten die Südwestfalen IT (SIT) sowie der Krisenstab der betroffenen Kommunen zwar Optimismus, dass es bald wieder mit einem Neustart weiter gehen könne.

Ich hatte bereits zum 16. November 2023 in dieser Meldung der Südwestfalen IT vernommen, das man gemeinsam mit den Mitgliedern des erweiterten Krisenstabs eine Priorisierung der wiederherzustellenden Fachverfahren fertigstellen wollte. Danach könne mit der schrittweisen Wiederherstellung der Systeme begonnen werden, hieß es. Bei der Etablierung von Behelfs-Prozessen eine erste Fortschritte erzielt werden. Die Südwestfalen-IT zeigte sich zuversichtlich, dass die ersten Workarounds noch im November 2023 eingeführt werden können, so dass die Bürgerinnen und Bürger einige öffentliche Dienstleistungen zumindest behelfsweise wieder nutzen können (siehe Südwestfalen IT (SIT) will bald erste Fachverfahren nach Angriff wieder freischalten).

Obigem Tweet vom 8. Dezember 2023, der auf diese Mitteilung der SIT vom gleichen Datum zurückgeht, dauert der Wiederanlauf länger als gedacht. Es handele sich "um einen der größten Angriffe auf die öffentliche Verwaltung, die es in Deutschland bisher gab". Bis die betroffenen Verwaltungen wieder regulär arbeiten können, werde es wohl länger als erwartet dauern, heißt es in der Mitteilung. Die Woche ab dem 11. Dezember 2023 ist angedacht, dass 3 von 160 Fachverfahren mit Pilotkommunen im Probebetrieb freigegeben werden.

Es gibt keinen Zeitplan und es ist unklar, wie viele Kommunen testen. Generell heißt es: Vor Weihnachten will man damit beginnen, schrittweise alle priorisierten Verfahren mit Pilotkommunen zu testen. Die Tests der übrigen priorisierten Fachverfahren folgen bis Weihnachten. Jedoch wird die Wiederinbetriebnahme von Basisanwendungen in den Kommunen mehr Zeit erfordern als ursprünglich geplant.

Als Gründe für die Verzögerungen gibt die SIT "deutlich erhöhte Sicherheitsanforderungen und komplexe, ineinandergreifende IT-Systeme" an. Darüber hinaus habe sich gezeigt, dass der parallele Aufbau der ineinandergreifenden IT-Systeme viel komplizierter als ursprünglich angenommen sei. Diese Faktoren zwingen zu besonderer Sorgfalt und einem schrittweisen Vorgehen – es gilt das Prinzip „Sicherheit vor Geschwindigkeit" , heißt es.

Weil die Probleme so komplex sind, kann die Südwestfalen-IT noch nicht sagen, wann die ersten Fachanwendungen wieder zuverlässig funktionieren. Zeitpläne für jede einzelne Kommune sind daher erst schrittweise zu erwarten. Die Ursache dafür liegt ausdrücklich nicht bei den Kommunen – diese können erst Pläne vorlegen, wenn die Südwestfalen-IT ihnen die Voraussetzungen dafür schafft, schreibt die SIT.

Grundsätzlich rechnet die Südwestfalen-IT damit, dass der Basisbetrieb in den nördlichen Kreisen des Verbandsgebiets im Märkischen Kreis, Hochsauerlandkreis und dem Kreis Soest etwas rascher aufgenommen werden kann als im Süden des Verbandsgebiets in den Kreisen Siegen-Wittgenstein und Olpe. Der Grund dafür ist, dass im Süden zusätzlich auch Basisinfrastruktur wie beispielsweise Endgeräte vom Cyberangriff betroffen waren.

Insgesamt arbeiten nahezu 170 Personen bei der Südwestfalen-IT an der Bewältigung der Auswirkungen des Cyberangriffs. Neun externe Dienstleister unterstützen diese Arbeiten. Mehrere Hundert Server und Tausende Clients müssen neu aufgebaut und installiert werden.

Fehlen Security-Basics bei der SIT

In den bisherigen Mitteilungen der SIT gab es keine Hinweise, was genau passiert ist und wie die Angreifer (Akira) in das Rechenzentrum eindringen konnten. Inzwischen vermutet ein Sicherheitsexperte aber schwere Versäumnisse bei der Südwestfalen IT als kommunaler IT-Zweckverband und bezweifelt, dass Basics in Sachen Cybersicherheit eingehalten wurden.

In obigem Tweet gibt es einen Verweis auf ein Interview mit dem IT-Forensiker Karsten Zimmer beim WDR. Der Experte unterstützt Unternehmen bei der Cybersicherheit und wertet für Bundes- und Landeskriminalämter die Computer von Verdächtigen aus. Details kennt Zimmer auch nicht, wird aber vom WDR mit folgender Aussage zitiert: "Aber ich weiß es aus vergangenen Tagen, dass gerade im Administrationsbereich sehr, sehr viele Fehler gemacht werden."

Nach Zimmers Erkenntnissen gab es etwa keine Zwei-Faktoren-Authentifizierung oder gar Multi-Faktor-Authentifizierung. Zudem "wurden schlechte Passwörter genutzt, es wurden schlechte Benutzernamen benutzt, die ich herausbekomme. Das ist alles angriffsfähig und das halte ich für sehr sehr gefährlich." Unklar ist, ob sich diese Aussagen direkt auf die SIT beziehen. Das Unternehmen sagt über Verbandsvorsteher Theo Melcher dazu: "Ich gehe davon aus, dass hier bei der Südwestfalen IT Fehler passiert sind. Wenn keine Fehler passiert wären, hätten die Kriminellen meiner Meinung nach nicht eindringen können."

Zum Thema Zwei-Faktoren-Authentifizierung musste der Verbandsvorsteher einräumen, dass diese "Nach meinem Kenntnisstand nicht flächendeckend [eingesetzt wurde]. Und das könnte auch möglicherweise ein Teil des Problems sein. Aber das gilt es abzuwarten, ob das kausal war." Ein Abschlussbericht soll ab Januar 2024 vorliegen, der hoffentlich die Details benennt. Derweil beginnen einzelne Kommunen wie Siegen bereits damit, eigene IT-Infrastruktur in ihren Verwaltungen – ohne die SIT-Leistungen aufzubauen, wie ich hier las. Auch eigene Webseiten werden wieder aufgesetzt.

Im WDR-Beitrag kommen noch einige Stimmen zu Wort, die Kommunen Defizite bei der Digitalisierung, aber auch bei der Cybersicherheit bescheinigen. Auch die Siegener Zeitung haut in zwei Artikeln (hier und hier, beide hinter einer Paywall) in die gleiche Kerbe. In einem Bericht heißt es, dass "Admin123456" als Passwort verwendet worden sei. Ob das wirklich zutrifft, muss man abwarten. Und dieser Tweet zitiert aus den Artikeln, dass zu selten Updates durchgeführt und keine MFA verwendete wurden.

Das passt aber wunderbar zur fatalen Empfehlung des IT-Planungsrats, dass die Kommunal-IT von der NIS-2-Richtlinie auszunehmen sei (siehe Cyber-Security II: IT-Planungsrat empfiehlt Kommunal-IT von NIS-2-Richtlinie auszunehmen). Diese soll bei kritischen Infrastrukturen die Cybersicherheit durch Sicherheits-Basics anheben – zu diesem Thema hatte ich im Beitrag NIS-2-Richtlinie muss bis 17. Oktober 2024 von (betroffenen) Unternehmen umgesetzt werden was zu geschrieben. Die Empfehlung des IT-Planungsrats ist aber arg unter Beschuss (siehe diesen offenen Brief auf TeleTrust) und als Außenstehender kann man sich nur an den Kopf fassen. Da hat man den Schuss immer noch nicht gehört.

Ähnliche Artikel:

Stillstand nach Cyberangriffen auf Kommunen in Südwestfalen und Parkhäuser in Osnabrück

Cyberangriff auf Südwestfalen IT trifft mindestens 103 Kommunen

Neues zum Cyberangriff auf Südwestfalen IT

Cyberangriff auf Südwestfalen IT (SIT): Chaos bei betroffenen Kommunen

Südwestfalen IT (SIT) will bald erste Fachverfahren nach Angriff wieder freischalten

Cyber-Security II: IT-Planungsrat empfiehlt Kommunal-IT von NIS-2-Richtlinie auszunehmen

NIS-2-Richtlinie muss bis 17. Oktober 2024 von (betroffenen) Unternehmen umgesetzt werden

MVP: 2013 – 2016

MVP: 2013 – 2016

Admin123456, jetzt muss ich mir noch ein neues Passwort für meinen zweiten Adminaccount ausdenken, ihr kennt das jetzt ja. Jetzt fehlt nur noch, dass die auch noch den Login zu ihrer Firewall aus dem Internet zugänglich gemacht haben, damit der indische Dienstleister, der die Firewall administriert, da auch wirklich drauf kommt.

Mein Kennwort ist "invalid". Und immer, wenn ich mich da mal vertippe oder das vergesse, sagt mir die Webseite "your password is invalid", und schon weiß ich es wieder.

Du willst nicht wissen, wie viele Router direkt aus dem öffentlichen Netz erreichbar sind, ganz unerheblich, ob nun privat oder gewerblich/öffentlich genutzt. Natürlich mit passendem Eintrag im öffentlichen DNS Record….

Shodan zeigt mir immer sehr deutlich das Ausmaß davon

Ein wenig klingt für mich die Formulierung

"erfolgreicher Cyberangriff" irgendwie seltsam.

Ein "erfolgreicher Schauspieler" ist ja OK,

aber ein "erfolgreicher Massenmörder" irgendwie ja nicht, oder?

So rein logisch ist das ja richtig, aber kann man das weniger anerkennend sagen?

"Hatten massive operative Probleme" buzzt ja nicht, kein Cyber drin, versteht auch keiner.

Hier wäre wohl das Wort "vernichtend" angemessen…

Übrigens:

Was soll diese ganze Patscherei, wenn dann doch mit den Passwörtern geschlampt wird?

Wer setzt denn schon Passkey ein?

Der Mist ist ja wohl auch, das Microsoft Produkte lt. BSI nur mit einem sehr großen Aufwand und ständigen Nacharbeiten ohne Internet Zugang betrieben werden können, auch wenn man auf Cloud verzichtet hat. So kann man noch soviele und gute VPNs spannen. Die Netzpunkte müssen ja nun mal mit einander reden können. Und wenn wer von außen da rein kann, unbemerkbar, weil MS die notwendigen Loggininformationen nur gegen Zahlung hoher Schutzgelder bereit stellt, kann überall machen was er will…

(BTW: Haben die überhaupt MS Produkte im Einsatz? )

Woher weißt du denn überhaupt, dass die das mit der Patcherei überhaupt konsequent und schnell gemacht haben?

Und wo ist das Problem mit "kein Internetzugang" für die Systeme? Da kommt ein Proxy davor, und darauf gibt es ein Regelwerk, welcher Server auf welche Internetadressen zugreifen darf, und fertig. Z.B. welche Adressen bei Microsoft benötigt werden, um ein AD mit allem Drum und Dran, vielleicht auch noch Azure, betreiben zu können, ist bei MS dokumentiert, das kann man in eine oder mehrere Proxy-Regeln, je nach dem wie man das granulieren möchte, festklopfen. Wo anders hin kommen die dann nicht raus, also sind Ransomware-Uploads schonmal nicht möglich. Wenn der Proxy auch noch Packet-Inspektion und idealerweise Sandboxing für Downloads kann, erkennt der in gewissen Grenzen auch heruntergeladene Malware, bevor sie auf dem Zielsystem landet. So ein Proxy ist jeden Cent, den man da rein investiert, wert, allerdings gebe ich zu, die Dinger sind teuer, kleine Unternehmen können sich das wahrscheinlich nicht leisten. Und idealerweise wird jeder Internet-Zugriff in einem SIEM protokolliert, aber das muss man natürlich mit dem Betriebsrat ausmachen. Und vielleicht ist das SIEM nicht einfach nur das, sondern mit einer KI ausgestattet, und kann erkennen, wenn User X im Fileserver X Gigabytes sensible Daten ließt, und sie über den Proxy irgendwo hin hoch lädt, dass das dann einen Alarm und vielleicht sogar eine sofortige Sperrung des Benutzers auslöst. Auch solche Sachen gibt es.

ja, so sieht die Notlösung aus, die man fahren muss.

Hast Du mal einen Link auf alle IP Adressen die MS benutzen könnte?

Vor einiger Zeit war die Liste keineswegs so vollständig wie MS behauptet…Und dann hing das Update… erfolgte also nicht.

Dann bauen und pflegen wir kurzmal einen WSUS…

Aber Du sagst es:

Welches KMU kann sich das leisten?

Wenn man seine Rechner in einem LAN betreiben kann, dann bräuchte keine komplexe und teuere, fachmännisch gepflegte Firewall.

Was ist die beste Firewall der Welt?

Eine gekappte Internetleitung, oder?

https://www.microsoft.com/en-us/download/details.aspx?id=56519

als JSON File, kommt aber auch immer darauf an, welche Zone man nutzen möchte, wir haben z.B. nur die EU Adresse im Regelwerk (Dublin & Amsterdam).

danke das sind nur für Azure IP.

3.2MB.

Wer sagt, das da kein bösartiger Control Host läuft?

Ich meinte auch die IP für Telemetrie etc.

Das Problem sollte klar sein, warum man gar keinen Kontakt zum Internet haben will.

Welche Firewall kann das ab und wie viele Stellen hat decPreis.?

Die Frage ob das System gepatscht ist oder nicht ist nicht relevant, wenn man sowieso das Domänen Passwort ha

Zumindest beim Bund wird ab sofort alles besser:

https[:]//www.heise.de/news/IT-Security-BSI-erhoeht-Sicherheitsanforderungen-fuer-Rechenzentren-des-Bundes-9571586.html

Ab sofort müssen "Datenzentren jetzt mindestens das Niveau der Standard-Absicherung nach IT-Grundschutz einhalten". Mindestens "Niveau der Standard-Absicherung" und "IT-Grundschutz" … (Man bittet allerdings in "Eigenregie" darum, dass von Fall zu Fall doch möglichst höher abgesichert wird.) Na das beruhigt doch ungemein … Und: Man arbeitet an dieser "Richtlinie" und deren Umsetzung wohl seit 2017. Also wie immer äußerst schnell, effizient und zielführend. Die Richtlinie wurde sogar im November 2023 auf "Version 2.0 aktualisiert". Also alles gut. Man ist aktuell und am Puls der Zeit.

Daran sollten sich die Länder, Landkreise, Kommunen mal ein Beispiel nehmen. Dann wäre das alles wohl nicht passiert …

Solange sowas wie IT-Security einfach an Mitarbeiter delegiert wird die eben nur 9 to 5 für Ihr Gehalt arbeiten wird es immer wieder zu Vorfällen kommen. Wenn dann noch die Vorgesetzten das Thema eher als lästiges Übel betrachten ist meist ganz vorbei….

IT-Security gehört in die Hände von Leuten, die das auch "leben"… alles andere ist zum Scheitern verurteilt….. das ist dann überhaupt keine Frage des Geldes…..

Es gehört beides dazu, natürlich braucht es Spezialisten, welche Sicherheitsvorgaben z.B. vom BSI verstehen und daraus Härtungsmaßnahmen im eigenen Unternehmen ableiten und umsetzen (können). Aber Sicherheit ist trotzdem auch etwas, was jeden einzelnen Anwender z.B. mit Sicherheitsschulungen betrifft, damit die z.B. Emails mit am Ende leider doch durchgerutschter Malware oder Phishing treffsicher erkennen können.

Der Vorgesetzte, der das ignoriert, ist spätestens dann kein Vorgesetzter mehr, wenn die Firma mal betroffen ist, und es sich nachweisen lässt, dass er es besser hätte wissen müssen, weil es z.B. entsprechende Hinweise auf Lücken gab.

und? Sorry ne kleiner Arbeiter der gefeuert wird hat es schwer, nen Manager (selbst wenn sie Firmen runtergewirtschaftet haben) geht einfach in die nächste Firma… oftmals ohne finanzielle Verluste, teilweise sogar mit erheblichen Abfindungen.

Feuern darf man ihn deswegen natürlich nicht. Aber ein kleiner Arbeiter der schonmal von Phishing gehört hat und trainiert wurde, um sowas mit einer gewissen Chance zu erkennen, ist besser als ein ungeschulter kleiner Arbeiter. Es macht sich übrigens auch bei der IT-Sec-Versicherung gut, wenn der kleine Arbeiter diese Schulung bekommen hat.

Komplexität ist der Feind der Sicherheit.

Du irrst. Es ist ausschließlich eine Frage des Geldes. "Leute, die das leben" sind nämlich eher rar und wissen nicht nur um ihre Rarität, sondern auch um ihren Wert. "You get, what yopu pay for" trifft es da zu 100%.

Ich behaupte, dass zu viele Personen in dem Bereich es erfolgreich schaffen, mehr zu scheinen, als sie sind. Was einem dann früher oder später auf die Füße fällt.

Als letztes kommt dann noch der vollständige Verlust von Verantwortungsbewusstsein dazu. Es ist leidlich egal, ob es der Admin verkackt hat oder der Geiz des Geschäftsführers ursächlich ist: da wird einfach zu wenig gefeuert nach so einem Vorfall.

sind nicht nur rar, sondern auch unbequem..

"ist: da wird einfach zu wenig gefeuert nach so einem Vorfall."

Das ist bestimmt keine Lösung.

Erinnere an diese passionierten Flieger/Erfinder Howard Houghes, dem nach dem Umschalten des Tanks die Motoren ausfielen.

Sein Techniker hatte seine Maschine mit Diesel und nicht Kerosin betankt.

Er hat den Techniker nicht gefeuert, sondern gesagt: "Der wird künftig besonders sorgfältig arbeiten." Und hat dafür gesorgt dass so eine Verwechslung nicht mehr auftreten kann. (das war in den Anfängen der Fliegerei).

Menschen machen Fehler.

Stimmt! Aber schlechte Admins machen den Fehler immer wieder und wieder und wieder, nur passiert da nix.

Man muss den Admin ja nicht beim ersten Fehler feuern, aber wenn er die gleichen Fehler wieder macht ist Schluss!

Real simple!

Gut, wenn der Vorgesetzte am Geschäftsführer scheitert, weil natürlich alle anderen Ausgaben wichtiger sind als IT-Sicherheit. Es ist ja noch nie was passiert, warum dann Geld ausgeben. Und ja das hören ich als IT-Dienstleister sehr oft von meinen Kunden. IT-Leiter mit dem wir zu tun haben tritt an seinen Chef ran und bekommt dann genau das zu hören. Wir treten als externe an den Chef ran und bekommen genau das zu hören. Beratungsresistent, was anderes kann man dazu aber nicht sagen. Wir lassen uns mittlerweile alles unterschreiben, wenn es um sowas geht. Am Ende, wenn etwas passiert, dann rennen Sie zu uns und es heißt ihr müsst doch usw. Nein wir müssen gar nichts, wenn wir sie schon in der Vergangenheit darauf hingewiesen haben (manchmal auch mehrmals). Klassisches Beispiel. Öffentlicher Webserver mit Debian 6 und einer Anwendung drauf, die vermutlich vor XSS- und SQL-Injection-Lücken nur so strotzt. Mehrmals darauf hingewiesen, dass man denn doch updaten/migrieren müssten, weil Supportende, keine Updates etc. Dann kommt nur, ja aber die Anwendung muss man dann neu programmieren und das kostet Betrag xy (irgendwas 4 stelliges). Wohlbemerkt bei mehreren Millionen Umsatz im Jahr. Ja gut, 3 Mal darauf hingewiesen mit mehreren Monaten Abstand und immer wieder die gleiche Aussage. Also Unterschrift geholt, dass wir auf das massive Problem mehrmals aufmerksam gemacht haben und seitens der Geschäftsführung kein Update7Migration gewünscht wurde. Thema durch. Hab es leid gegen eine Wand zu reden.

Es würde mich stark wundern, wenn es irgendein kommunales RZ gibt, in dem 2FA/MFA außerhalb des Bereiches VPN-Zugang eingesetzt wird… Schlimm genug…

Ich kenne eins. Es sind nicht alle so schlecht aufgestellt. Nur leider isf es auch in den besser aufgestellten RZs so, dass diese das einzelnen Mittarbeitern zu verdanken habe, die sich da angaschieren.

"Das passt aber wunderbar zur fatalen Empfehlung des IT-Planungsrats, dass die Kommunal-IT von der NIS-2-Richtlinie auszunehmen sei"

Stimmt, die haben den Schuss nicht gehört.

Von der Kommunal-IT erwarte ich, das sie mindestens die NIS-2 Richtlinie umsetzen und möglichst deutlich darüber hinausgehende Sicherheitskonzepte umsetzen.

Und wenn das mit dem Passwort "Admin123456" so stimmt, kann man sich nur an den Kopf greifen.

Und schon seit minestens 20 Jahren schreibt Microsoft, das man den vorkonfigurierten Admin-Account mindestens umbenennen, besser jedoch deaktivieren soll und statt dessen einen neuen Account anlegen soll, der die entsprechenden Rechte hat.

Denn der vorkonfigurierte Admin-Account lässt sich immer durch seine SID identifizieren, auch nach Umbenennung.

"Denn der vorkonfigurierte Admin-Account lässt sich immer durch seine SID identifizieren, auch nach Umbenennung."

Und das ist einem Angreifer nicht möglich?

Es macht es ihm zumindest etwas schwerer, da er nicht anhand des Benutzernamens erkennen kann, wer der Admin ist.

Deshalb ja: neuen Account anlegen, dem die Rechte des Admins geben und den Standard Adminaccount deaktivieren.

Das Problem mit dem Namen "Administrator" rührt u.a. daher, dass in den Anfängen manchen Entwickler das Rechtesystem nicht klar oder zu aufwendig war.

Und so prüften sie den Usernamen und nicht due die User-Rechte.

Es war von daher U.U. nicht möglich den User namens "Administrator" zu entfernen…

Sollte das nicht bei egal welchem System der erste Schritt nach der Inbetriebnahme, bevorzugt noch vor der Konfiguration des Geräts, sein? ichmeinjanur.

Klar sollte es das.

Aber das scheint wohl die große Ausnahme zu sein.

früher (TM) hat der BOFH (den es kaum noch gibt) seine etc/passwd mit "John the ripper" getestet. Das Tool ist in Deutschland allerdings verboten, und jeder User hat 12 Zeichen, auch Cheffe…

Oder man ersetzt die Login-dll von Windows durch ein Tool, das das Klartext password von der Tastatur abfängt, nach USA schickt um zu schauen, ob das Passwort evtl. (zufällig) verbrannt ist und gegen listen wie "have I been pawned" prüft.

Die Leute kommen auf Ideen um an das Geld andere, hilfloser zu kommen. (und dabei skrupellos neuen Gefahren auszusetzen).

Aber 2FA kostet nun mal etwas mehr…

Wo du die etc/passwd erwähnst:

Früher bei Sinix (einer Unix-Variante von Siemens) auf Siemens MX-Systemen war standardmäßig die etc/passwd von allen Usern änderbar.

Man konnte da einfach den Hash des root-Passworts (vorher aufschreiben, damit man das zurücksetzen kann) durch den Hash des eigenen Passworts ersetzen und schon konnte man sich mit eigenem Passwort als root anmelden.

Das war schon eine heftige Sicherheitslücke.

Aber damals waren die Systeme auch noch nicht aus dem Internet erreichbar, das gabs da nämlich so noch gar nicht.

stimmt, so hab ich meine MX-500 nach ein paar Jahren Stillstand in der Garage wieder in Betrieb genommen…

Da hat jemand vermutlich die passwd mit den falschen Permission kopiert. Das Problem war früher, das jeder die passwd lesen können musste, weil da mehr als nur der hash drin stand. Ganz früher wurde der Hash nicht gesalzen, so dass man sehen konnte, wer das gleiche Password verwendet…Das ist ewig her, wir waren jung und es gab nur rootvkits…

Aber heute mit kerbeos, LDAP etc. ist das kein Problem mehr..

Es ist aber weit weit komplexer geworden m

Gibt ein interessantes Tool, was die Prüfung gegen Passwortlisten durchführt und man noch einige andere Dinge konfigurieren kann, die die Windows Policy nicht bietet. Schau dir mal Lithnet Password Protection for Active Directory an

Ja, hauen wir noch ein Layer drauf.

Was kann schon passieren?

Oder SpecOps…

Ich hoffe, der zweite Absatz war Sarkasmus.

Jeder, der sein Kennwort von irgendeinem von etwas anderem als Hirn oder pwgen auf der eigenen Linuxmaschine erzeugen lässt und/oder das irgendwo zur "Prüfung gegen irgendwas" hin schiebt, kann davon ausgehen, dass der Hash dieses Kennworts jemand anderem außer ihm selbst bekannt ist. Das Kennwort kann entsprechend sofort als "verbrannt" gekennzeichnet werden.

Das war nicht nur bei Sinix ein Problem.

Aber seit gefühlten 50 Jahren gibt's ne passend shaddow. mit den Hashes und nur von privilegiertebn esbar.

Ich sehe keinen Unterschied zwischen "Versäumnisse" und "kommunaler Zweckverband", dass ist doch das Selbe nur in anderen Worten.

Was? Das Passwort "admin123456" ist ja nur 11-stellig.

Das muss mindestens 12-stellig sein!

"admin1234567" ist schon mal sicherer.

Nee, sensible Konten sollten ein Passwort mit mindestens 20 Stellen haben.

Und ein Großbuchstabe muß auch drin sein.

Also "Administrator1234567" ;)

Das eigentlich Problem ist ja, dass alles in einem Netz war.

Hätte man Admin-Gruppen gebildet und die Netze sauber getrennt, wäre das Ausmaß gar nicht so groß.

Es reicht ja, wenn da ein Admin12345678-Typ bei ist und alles bricht zusammen.

Warum muss einer oder mehrere Kontrolle über x-tausend Arbeitsplätze haben?

Ist bestimmt geil für das Ego… aber das war es dann auch.

Das war wohl der Domänenadmin oder gar ein Enterprise-Admin.

Und die haben per Default Gott-Rechte, dürfen quasi alles auf allen Rechnern und Servern.

Deshalb sollte man die Accounts ja auch still legen und neue Accounts mit genau den benötigten Rechten anlegen.

Ein Domänen-Admin muß nicht z.B. im Exchange herumfummeln dürfen. Ist per Default aber leider so.

etc.

Aber wird oft nicht gemacht, denn es ist ja bequem, wenn man einen Account hat, der alles darf.

Oder es wird gemacht und alle Accounts haben das gleiche Passwort. Da kann man sich die vielen Accounts auch gleich sparen. Jeder Account hat sein eigenes Passwort zu haben, ohne Ähnlichkeit zu anderen Passworten.

danke das sind nur für Azure IP.

3.2MB.

Nur IPv4.

Wer sagt, das da kein bösartiger Control Host läuft?

Ich meinte auch die IP für Telemetrie etc.

Das Problem sollte klar sein, warum man gar keinen Kontakt zum Internet haben will.

Welche Firewall kann das ab und wie viele Stellen hat der Preis.?

Es kommt nicht so sehr auf das genaue Firewallprodukt an, eins von den Großen von Cisco, Checkpoint, Fortinet, Sophos, usw, sondern auf das Regelwerk was darauf läuft. Also komme es auf dich als Firewall-Admin drauf an. Und am Besten man hat auch einen Regel- und Authentifizierungs-basierten Proxy wie die von Cisco, Trellix (ex McAfee), Sophos, usw. Und auch da musst du das Regelwerk erst erstellen, sonst sind die auch offen.

Ich verstehe nicht, warum sich die Kritik immer nur an den vermeintlichen Einfallstoren abarbeitet. Dass solche Angriffe erfolgen und manchmal Erfolg haben werden, kann man als gesetzt betrachten. Das kennt man seit Jahren oder Jahrzehnten!

Das eigentliche Problem ist doch, dass es keinerlei Konzepte und schon garkeine Vorkehrungen zu geben scheint, wie man nach einem erfolgreichen Angriff das System schnellstmöglich wiederherstellt. Darauf deutet allein schon das Nichtvorhandensein eines Zeitplans hin. Nach zwei Monaten! Wie lange man gebraucht hat, um einfachste Webseiten zu erstellen…

Es sieht aus, als würden die da bei Null anfangen. Das kann doch nicht wahr sein. Eine Firma in der Privatwirtschaft wäre längst pleite, wenn sie so eine IT hätte.

Zumindest habe ich Meldungen gesehen, dass erste Kommunen ihre IT von der Südwestfalen IT (SIT) in eigene Hände zurück verlagern wollen. Ob es besser wird, muss man sehen.

https://notfallseite.sit.nrw/aktuelle-meldungen?tx_news_pi1%5Baction%5D=detail&tx_news_pi1%5Bcontroller%5D=News&tx_news_pi1%5Bnews%5D=667&cHash=82016f056bae35d12df8c2123410ca01

Neues von der Chaos-Bude. Man setzt "größten Angriff" mit der Menge an Daten gleich, die wohl abgeflossen sind, nicht aber mit der erforderlichen Komplexität des Angriffs auf die Bude. Weiterhin nur bla bla und keine konkreten Infos.