[English]In einer koordinierten Aktion haben US-Strafverfolger die Infrastruktur (C & C-Server) des Lumma-Infostealers beschlagnahmt und die Funktion lahm gelegt. Die Malware ist für zahlreiche Cyberangriffe auf Nutzer mit Abgreifen von Informationen verantwortlich und es waren fast 400.000 PC infiziert. Ergänzung: Teile der Infrastruktur haben überlebt.

[English]In einer koordinierten Aktion haben US-Strafverfolger die Infrastruktur (C & C-Server) des Lumma-Infostealers beschlagnahmt und die Funktion lahm gelegt. Die Malware ist für zahlreiche Cyberangriffe auf Nutzer mit Abgreifen von Informationen verantwortlich und es waren fast 400.000 PC infiziert. Ergänzung: Teile der Infrastruktur haben überlebt.

Admin-Passwörter schützen mit Windows LAPS. eBook jetzt herunterladen » (Anzeige)

Was ist der Lumma Stealer?

Der Lumma Stealer (auch als LummaC2 Stealer bezeichnet) ist eine in C geschriebene Malware, die Daten von den Systemen der Opfer abgreift (Infostealer). Die Malware wird laut dieser Quelle seit mindestens August 2022 über ein Malware-as-a-Service-Modell (MaaS) in russischsprachigen Foren angeboten.

Es wird vermutet, dass er von dem Bedrohungsakteur „Shamel" entwickelt wurde, der auch unter dem Pseudonym „Lumma" auftritt. Microsoft bezeichnet den Akteur, der Lumma als Malware-as-a-service (MaaS) anbietet, als Storm-2477.

Partner, die Storm-2477 für den Dienst bezahlen und ihre eigenen Lumma-Kampagnen betreiben, erhalten Zugang zu einem Panel, um die Malware-Binärdatei zu erstellen und die C2-Kommunikation und die gestohlenen Informationen zu verwalten. Microsoft gibt an, dass Ransomware-Bedrohungsakteure wie Octo Tempest, Storm-1607, Storm-1113 und Storm-1674 den Lumma Stealer in Kampagnen einsetzen.

Der Lumma Stealer zielt in erster Linie auf Kryptowährungs-Walltes (digitale Geldbörsen) und Browser-Erweiterungen mit Zwei-Faktor-Authentifizierung (2FA) ab. Gelingt die Infektion, stiehlt die Malware sensible Informationen vom Rechner des Opfers.

Im Gegensatz zu früheren Infostealern, die sich zur Verbreitung auf Massen-Spam oder Exploits stützten, verwendet der Lumma Stealer unterschiedliche Verbreitungsstrategien. Die Betreiber sind einfallsreich und die Verteilungsinfrastruktur des Lumma Stealer ist flexibel und anpassungsfähig. Die Betreiber verfeinern ihre Techniken ständig, indem sie bösartige Domänen rotieren lassen, Werbenetzwerke ausnutzen und legitime Cloud-Dienste einsetzen, um sich der Entdeckung zu entziehen und die Betriebskontinuität aufrechtzuerhalten. Diese dynamische Struktur ermöglicht es den Betreibern, den Erfolg ihrer Kampagnen zu maximieren und gleichzeitig die Rückverfolgung oder Zerschlagung ihrer Aktivitäten zu erschweren.

Gelingt eine Infektion, versucht die Malware an sensible Daten (aus Crypto-Wallets etc.) zu gelangen. Sobald die angestrebten Daten von Lumma gelesen wurden, werden sie über HTTP-POST-Anfragen mit dem Benutzeragenten "TeslaBrowser/5.5" an einen C2-Server exfiltriert. Der Stealer verfügt außerdem über einen nicht residenten Loader, der zusätzliche Nutzdaten über EXE, DLL und PowerShell bereitstellen kann.

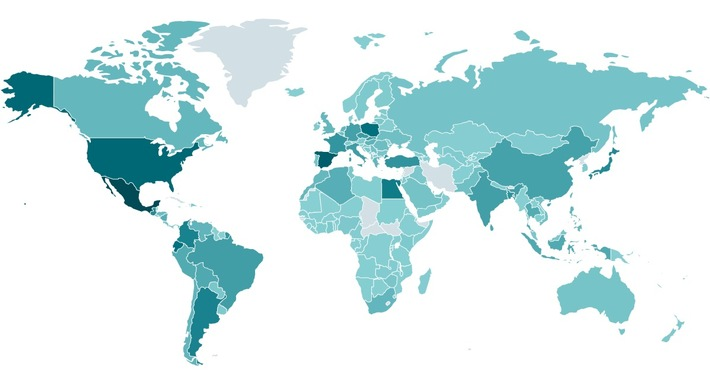

Lumma-Infektionen weltweit (Quelle: ESET)

Die Malware galt in den vergangenen zwei Jahren als einer der am weitesten verbreiteten Infostealer weltweit. Obige, von ESET veröffentlichte Grafik zeigt die Infektionsgrade in einzelnen Ländern. Speziell die USA, Mexiko, Spanien und Polen stechen durch hohe Infektionsraten hervor. Allerdings täuscht die Einfärbung – ich habe Karten gesehen, die für Europa eine hohe Infektionsrate belegen. Insgesamt waren weltweit wohl über 394.000 PCs mit der Malware infiziert.

Lumma-Infrastruktur zerschlagen

Mit der Hilfe Microsofts und ESETs gelang es den US-Strafverfolgungsbehörden die Strukturen des Lumma Stealers zu analysieren und dann in einer weltweiten Aktion die Command & Control-Server (C&C) zu beschlagnahmen.

Microsoft und ESET analysieren Infrastruktur

Sicherheitsanbieter ESET hat in den letzten Jahren automatisiert Zehntausende von Lumma Stealer-Samples analysiert, um Schlüsselelemente wie C&C-Server und Affiliate-Identifikatoren zu extrahieren. Auf diese Weise konnte man die Aktivität von Lumma Stealer kontinuierlich überwachen, Entwicklungsupdates verfolgen, Partnerunternehmen clustern und vieles mehr. ESET hat einen Artikel ESET takes part in global operation to disrupt Lumma Stealer mit mehr Details dazu und einer technischen Analyse veröffentlicht.

Weitergehende Analysen der Lumma Stealer Aktivitäten und Infrastruktur erfolgten durch die Microsoft Digital Crimes Unit (DCU), die die Erkenntnisse zum 21. Mai 2025 in den Blog-Beiträgen Lumma Stealer: Breaking down the delivery techniques and capabilities of a prolific infostealer und Disrupting Lumma Stealer: Microsoft leads global action against favored cybercrime tool offen gelegt haben.

Strafverfolger zerschlagen die Lumma-Infrastruktur

Am Dienstag, den 13. Mai, reichte Microsofts DCU eine Klage gegen Lumma Stealer („Lumma") vor einem US-Gericht ein. In der Klage wurde ein Vorgehen gegen die Malware damit begründet, dass der von Hunderten von Cyber-Bedrohungsakteuren bevorzugte Infostealer Passwörter, Kreditkarten-Daten, Daten zu Bankkonten und zu Wallets (Geldbörsen) für Kryptowährungen stielt. Dies ermöglichte es Cyberriminellen Schulen zu erpressen, Bankkonten zu leeren und wichtige Dienste zu unterbrechen.

Zwischen dem 16. März 2025 und dem 16. Mai 2025 identifizierte Microsoft weltweit über 394.000 Windows-Computer, die mit der Luma-Malware infiziert waren. Durch eine gerichtliche Anordnung des United States District Court of the Northern District of Georgia hat Microsofts DCU rund 2.300 bösartige Domains, die das Rückgrat der Luma-Infrastruktur bildeten, beschlagnahmt und deren Sperrung ermöglicht.

Das Department of Justice (DOJ) beschlagnahmte gleichzeitig die zentrale Kommandostruktur von Lumma und unterbrach die Marktplätze, auf denen das Tool an andere Cyberkriminelle verkauft wurde. Das Europäische Zentrum für Cyberkriminalität (EC3) von Europol und das japanische Kontrollzentrum für Cyberkriminalität (JC3) unterstützten die Abschaltung der lokalen Lumma-Infrastruktur.

Das Ganze erfolgte in Zusammenarbeit mit Strafverfolgungsbehörden (FBI, Europol, JC3) und Industriepartnern (ESET, Bitsight, Lumen, Cloudflare, CleanDNS und GMO Registry). Microsoft gibt an, dass man die die Kommunikation zwischen dem Lumma Stealer auf den Systemen der Opfer mit den C&C-Servern der Operatoren unterbrochen habe.

Mehr als 1.300 von Microsoft beschlagnahmte oder an Microsoft übertragene Domains, darunter 300 Domains, die von den Strafverfolgungsbehörden mit Unterstützung von Europol eingezogen wurden, wurden dann in Microsoft-Sinkholes umgeleitet. Auf diese Weise kann die DCU von Microsoft verwertbare Informationen bereitstellen, um die Sicherheitsmaßnahmen weiter zu verbessern.

Details zur Aktion sowie zu den Erkenntnissen aus den durchgeführten Analysen finden sich in den in obigem Text verlinkten Artikeln von Microsoft, ESET und anderen Partnern. Eine deutschsprachige Pressemitteilung Microsofts lässt sich hier abrufen. Die Presseinformation der US-Justiz ist hier abrufbar.

Teile der Infrastruktur haben überlebt

Von Check Point ist mir im Nachgang noch die ergänzende Information zugegangen, dass die Strafverfolger zwar was abgeschaltet haben, aber Teile der Infrastruktur überlebt haben.

Unter dem Titel "Infostealer Lumma noch nicht zerschlagen" hat Check Point Research (CPR) mich auf neue Entwicklungen nach der vielbeachteten Zerschlagung des Infostealers Lumma durch Europol, das FBI und Microsoft hingewiesen. Während die Operation Tausende von Domains beschlagnahmte und den Zugang für Lumma-Nutzer unterbrach, warnen die Sicherheitsforscher: Lumma ist am Boden, aber noch nicht am Ende.

Die Strafverfolgungsbehörden sind in das Backend von Lumma eingedrungen, haben Backups über eine Schwachstelle in Dells iDRAC gelöscht und Phishing-Seiten platziert, um Benutzerdaten abzugreifen und sogar den Zugriff auf die Webcam zu versuchen.

In einem ausführlichen Blog mit Darkweb-Zitaten und Beweisen zeigt CP: Teile der Infrastruktur von Lumma, die in Russland gehostet werden, haben die Übernahme überlebt – und die Betreiber sind bereits dabei, den Betrieb wieder aufzubauen.

Neue gestohlene Zugangsdaten von Lumma werden weiterhin zum Verkauf angeboten, wobei die Zahl der Protokolle nur wenige Tage nach der Operation rapide anstieg. Das hindeutet laut Check Point darauf, dass die Hintermänner versuchen, das Geschäftsmodell von Lumma wieder aufleben zu lassen.

Das eigentliche Schlachtfeld könnte nun psychologischer Natur sein, da die Behörden versuchen, das Vertrauen zwischen den Betreibern von Lumma und ihren kriminellen Kunden zu zerstören.

"Dies ist nicht nur ein technischer Angriff, sondern ein Krieg um das Image", meint Sergey Shykevich, Threat Intelligence Group Manager bei Check Point. "Die Entwickler von Lumma versuchen, so zu tun, als sei das Geschäft normal, aber das Vertrauen in die Malware-as-a-Service-Unterwelt ist fragil. Die nächsten Wochen werden entscheidend sein." Check Point hat die neuen Erkenntnisse in diesem Blog-Beitrag veröffentlicht.

MVP: 2013 – 2016

MVP: 2013 – 2016

Hi…

Daneben zu erfahren, wie solche Infektionen erfolgen wär' doch mal interessant, mit welcher Version diese jeweilig "mehr als 394.000 infizierten Windows-Systeme" agierten.

Ob's da mal Informationen zu geben wird bzw. schon gibt?

Evtl. ist das nicht relevant weil jede Windowsversion angreifbar ist.

Ja eben, mein Gedanke dazu – würd' das nicht auch die immer und stets propagierte "Notwendigkeit" von Updates ad absurdum führen (können)?

Ja eben, mein Gedanke dazu – würd' das nicht auch die immer und stets propagierte "Notwendigkeit" von Updates ad absurdum führen (können)?

Insofern fänd' ich das schon sehr relevant.

Ich verstehe die Relevanz nicht. Denn wenn du auf Windows angewiesen bist, dann gibts jede Menge Guides mit Härtungsmaßnahmen und man muss alle Updates zeitnah einspielen und dann hat man alles getan, was man kann. Und wenn die Schädlinge dann immer noch erfolgreich angreifen können, kannst du immerhin sagen, dass du gemacht hast, was möglich ist. Einen perfekten Schutz gibts halt bei vernetzten Systemen nicht. Und falls du jetzt Linux im Hinterkopf hast, ja, hm, sorry, keine Sorge, wenn "die" da rein wollen, schaffen die auch das, keine Sorge!

Was interessant wäre, eine Liste der IOCs in die Hand zu bekommen, damit man mal prüfen kann, ob man selbst betroffen sein könnte. Es wurden im Rahmen dieser Aktion 2300 Domains beschlagnahmt und abgeschaltet, Bleeping meldet außerdem dass etwa gleichzeitig auch DanaBot lahmgelegt wurde, nochmal 650 schädliche Domains, die neutralisiert wurden. Ich würde gerne mal diese rund 3000 Domains mit unseren Proxy-Logs abgleichen, um zu sehen, ob da in den vergangen Monaten Abrufe waren.

Wenn ich die IOC-Liste zu sehen bekomme, verlinke ich – das Gleiche können Leser machen, die auf die Infos stoßen.