Kurze Meldung zum Feiertag: Europa hat wohl einen öffentlichen DNS-Dienst, DNS4EU freigeschaltet. Der Dienst soll mehr Privatsphäre und Sicherheit gewährleisten. Ergänzung: Es scheint, als ob man da "deutlich zu kurz gesprungen ist und eine gammelige Mogelpackung abgeliefert hat".

DNS-Dienste fungieren als Schnittstelle zwischen einem Client (z.B. Browser) und den DNS-Nameservern. Die Software des Diensts ermittelt aus einer Internetadresse (Domainname), z.b. borncity.com, die zugehörige IP-Adresse und liefert diese an den Browser zurück. Dieser kann dann die betreffende Webseite über die IP-Adresse abrufen.

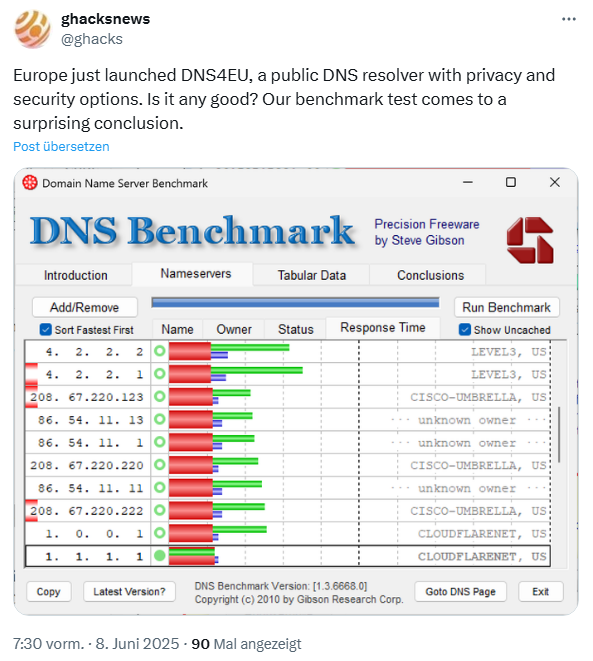

Über obigen Tweet von Ghacks habe ich mitbekommen, dass DNS4EU als neuer DNS-Dienst an den Start gegangen ist. Martin Brinkmann hat sich in diesem Artikel mit dem neuen Dienst auseinandergesetzt und einen Benchmark gefahren. Der ungefilterte DNS-Dienst landete beim Benchmark auf dem zweiten Platz, bei den Schutz- und Kinderschutzservices auf dem vierten Platz, was nicht so schlecht ist.

Das Projekt DNS4EU

Laut der betreffenden Webseite des Projekts ist DNS4EU eine Initiative der Europäischen Kommission, die darauf abzielt, eine Alternative zu den öffentlichen DNS-Diensten zu bieten, die derzeit den Markt beherrschen. Wenn diese DNS-Resolver abgeschaltet würden, funktioniert das Internet in Europa nicht mehr.

Ziel von DNS4EU ist es, so der Dienstbetreiber, die digitale Souveränität der EU durch die Bereitstellung eines privaten, sicheren und unabhängigen europäischen DNS-Dienst zu gewährleisten. Mit DNS4EU will man die Kontrolle der Europäischen Union über ihre digitale Infrastruktur und ihre Daten verbessern, und die Abhängigkeit Europas von ausländischen DNS-Anbietern verringern. Die Hoffnung ist, dadurch die digitale Souveränität der europäischen Organisationen und Bürger zu unterstützen.

Die DNS4EU-Initiative steht im Einklang mit dem strategischen Ziel der EU, ihre digitale Autonomie zu stärken, indem sie eine Alternative zu den bestehenden öffentlichen DNS-Diensten bietet, die von außereuropäischen Stellen bereitgestellt werden. Das Projekt DNS4EU secure-infrastructure der Europäischen Union wird dabei von der Agentur der Europäischen Union für Cybersicherheit (ENISA) unterstützt.

Wir bekommen in der EU also einen datenschutzkonformen, sicheren und resilienten DNS-Dienst. Das Programm bietet robuste DNS-Sicherheit für öffentliche Einrichtungen und ihre Mitarbeiter, Ministerien, lokale Regierungen oder Gemeinden, das Gesundheits- und Bildungswesen und andere wichtige Dienste wie Telekommunikationsanbieter. Durch die Zusammenarbeit mit letzteren wird beispielsweise der DNS-Auflösungsdienst für alle Kunden eines Telekommunikationsanbieters mit minimalem manuellem Aufwand für dessen Teams sichergestellt, verspricht die EU.

PS: Ich habe anonyme oder Erstkommentare, die plakativ "Überwachung durch die EU" thematisieren, schlicht gelöscht. Mag ja sein, dass es zutrifft, oder auch nicht. Erstens steht es jedem frei, andere DSN-Dienste zu verwenden. Zweitens ließe sich die Überwachung auf Provider-Ebene effizienter durchsetzen. Die Kommentare erachte ich, so ohne Begründung, plakativ hier anonym eingestellt, also als wenig zielführend (Troll-Kommentare fliegen raus) – danke für euer Verständnis.

Deutlich zu kurz gesprungen

Ergänzung: Es scheint, als ob man da "deutlich zu kurz gesprungen ist und eine gammelige Mogelpackung abgeliefert hat". Die Versprechen der Anbieter aus obigen Zeilen hörten sich gut an. In den nachfolgenden Kommentaren kam ja bereits eine Menge berechtigte Kritik an der Implementierung (ich meine nicht die Troll-Kommentare, die ich teilweise gelöscht habe). Jemand hat nun nach einigen Tagen genauer nachgeschaut und bei Golem die Analyse im Artikel Wie viel EU steckt in DNS4EU? veröffentlicht. Hört sich nicht so knorke an – Cloudflare und Google sind wohl massiv eingebunden – schade.

MVP: 2013 – 2016

MVP: 2013 – 2016

Dann kann dns0.eu ja wohl weg

Wieso ist doch immer gut einen zweiten Anbieter als Fallback zu haben. Häufig gibt es zwar zwei DNS Server aber die sind im gleichen Netz bzw. beim gleichen Anbieter und damit hinter dem gleichen autonomen System. In meinem Fall wird der Traffic zu beiden Servern zwar über den DE-CIX geroutet aber wenn der mal platt ist brauch ich mir über die Namensäuflosung wohl auch keine Gedanken mehr machen :)

Sehr gut, es müssen mehr solcher Projekte geben. Stück für Stück ablösen vom US kram.

finde ich gut. Die EU muss mehr für Ihre digitale Souveränität tun!

Die Abhängigkeit von den USA wird durch dieses Projekt nicht aufgehoben. Solange die meisten Root-Server in den USA stehen und diese den Betreiber-Organisationen Auflagen machen können, könnte die aktuelle US-Regierung auf die Idee kommen z.B. die NS-Record der .de-Zone aus den Root-Servern zu verbannen. Dann wird weltweit keine .de-Adresse mehr aufgelöst. Kommt dazu, dass der DNSSEC Trust Anchor (Public Key der Root-Zone) ebenfalls in den USA verwaltet wird.

Das DNS4EU-Projekt müsste jetzt dahin gehenden weiterentwickelt werden, dass die gecachete Root-Zone eingefroren und im Krisenfall selektiv upgedated werden kann. Um beim Beispiel zu bleiben: Die Name-Server der de.-Zone würden dann dort direkt eingetragen. Die Trust Anchor für DNSSEC müssten dann pro (Länder-)Zone in dem Resolver eingetragen werden. So war es mal bevor die Root-Zone (.) einen Trust Anchor bekam. Wäre gut, Europa würde sich auch für diesen Krisenfall vorbereiten.

Aktuell gibt es in Europa nur 2 Root-Server, einer in Schweden (i.root-servers.net) und einer beim RIPE NCC (k.root-servers.net).

https://icannwiki.org/History_of_ROOT-SERVERS

Gibt mehr als 2 Root Server in Europa. Sowohl K als auch I sind schon lange Anycast Instanzen und damit beide mehrfach vorhanden! Ich sehe jetzt keinen Grund für die EU jetzt keine eigene Root Zone vor dem Krisenfall aufzuziehen. Das kann man auch dann schnell machen wenn mans wirklich braucht. Wobei ich glaube wenn der Fall eintritt das die USA die Root Zone sabotieren, dann ist wahrscheinlich so ziemlich alles im Eimer.

Das ist die eine Sichtweise, die sehr plausibel ist!

Es gibt auch noch die Andre:

Alle DNS-Server außerhalb der EU über IP sperren und nur noch DNS-Anfragen über den DNS4EU erlauben.

Das ist die weniger gute Möglichkeit.

Die wichtigste Information fehlt in dem Artikel, nämlich die IP-Adressen des DNS-Resolvers.

DNS4EU:

1.Protective Resolution: IP address 86.54.11.1

2.Protective + Child Protection: IP address 86.54.11.12

3.Protective + Ad blocking: IP address 86.54.11.13

4.Protective + Child Protection + Ad blocking: IP address 86.54.11.11

5.Unfiltered Resolution: IP address 86.54.11.100

Soll das ein Scherz sein? Lediglich EIN IPv4 Resolver? Kein Fallback? Kein nativer IPv6?

Dir vielen Dank fürs raussuchen, mich hat das auch mehr als 10 Mausklicks gesucht, an die versteckte Info auf deren HP zu kommen.

Das ist ja hochgradig lächerlich und albern, was einem da geboten wird.

Bisschen dummer Kommentar, findest du nicht selbst?

Natürlich sind alle Server auch per v6 erreichbar, das hätte man in 10 Sekunden rausfinden können.

Und was soll "Lediglich EIN IPv4 Resolver?" bedeuten? Fallback-DNS trägt man in seinen eigenen Routern oder meinetwegen Endgeräten ein.

Solltest Du damit meinen und kritisieren, dass es jeweils nur ein einziger Server sei: Beschäftige dich mit Anycast und dann überdenke dein Posting nochmal.

Und ich wollte schon nach IPv6 fragen. Das gibt es dort ernshaft nicht? Uff, das ist schlecht.

Natürlich gibt es auch ipv6. steht sogar auf deren Webseite.

Einfach 2a13:1001::, also z.B. 2a13:1001::86:54:11:100 für unfiltered.

Gibt auch DNS oder HTTPS und DNS oder TLS. Bei Interesse: https://www.joindns4.eu/for-public

Jetzt müsste es nur noch für lokale bind/win-dns/…-Instanzen eine Konfigurationsmöglichkeit geben, über die man die Clients den 5 verschiedenen Varianten als Forwarder zuweisen könnte. Für meine eigenen Surfgewohnheiten würde ich eher 1, 3 oder gar 5 bevorzugen, die PCs meiner Kinder würde ich eher 2 oder 4 zuordnen. Das will ich aber nicht direkt auf den PCs festmachen, denn dann funktioniert die interne Namensauflösung nicht mehr, sondern der DNS-Dienst auf meinem Router soll fallbasierend diesen oder jenen DNS kontaktieren, je nach PC/Smartphone von dem die Anfrage kam.

VLANs pro System Kategorie und DHCP Optionen…

VLANs auf einem Heimrouter? Das wird viel zu komplex, das bekommt der normale Heimuser nicht gebacken. Nein, das müsste man schlicht anhand der Macadresse festlegen können.

Deshalb nutze ich AdGuard lokal in einer VM im Homelab als Resolver für die Fritte. So kann ich explizit die Clients in der Familie mit einem passenden Profil ausstatten und den gesamten Telemetrie-Irrsinn und Advertising gleich mit abstellen.

Ich nutze einfach die Family-Funktion von Windows/Edge bei den Kids, da kommen die auch nur noch an altersgerechte Webseiten.

hier eine Tabelle der IP Adressen:

https://www.chip.de/news/EU-bringt-eigenen-DNS-Dienst-Diese-Adresse-schuetzt-Sie-besser-im-Netz_186045538.html

Danke, aber alter Hut. 😉

Is' doch schon (mehrfach) von @Bolko beigetragen worden – hier erstmalig > https://www.borncity.com/blog/2025/06/08/europa-hat-den-dienst-dns4eu-freigeschaltet-juni-2025/#comment-219112

ich setze lieber auf einen eigenen DNS Server… da kenn ich die Sicherheit zu 100% da in eigener Hand, Zensur muss ich da auch nicht befürchten und abschalten tue wenn nur ich… Vertrauen ist gut Kontrolle ist besser! Ist nun wirklich kein Hexenwerk.

Ist ja nett das Argument das Andere Hoheiten nicht abschalten kann, aber wer garantiert den das die EU nicht abschaltet? Zensiert? Die gleichen Argumente gelten da nämlich genauso! Und das die EU gerne vorgeht gegen was sie nicht mag hat sie in den letzten Jahren mehrfach bewiesen und da auch Rechtsstaalichkeit geflissenlich ignoriert. Überwachungsgeil ist sie eh schon ne ganze Weile… und unsere EU Kommisarin, naja dazu braucht man nichts mehr zu sagen! Die hat auch mehr als einmal bewiesen wessen Geist sie ist und nicht vorhandene Kompetenz zur Schau gestellt.

Wie erstellst du einen Malware und Child-Protection Filter bei Dir?

auf welche root-zone baut dein Setup auf? Wie stellst du sicher, dass die root Zone unabhängig von den US ist?

Wenn man feststellt, dass wirklich zensiert wird, dann ist es leicht wieder einen anderen Server zu hinterlegen. Es gibt ja auch Sperren von Webseiten, welche Musik und Videos illegal zum Download anbieten. Der entscheidende Punkt ist -> Tangieren mich diese Sperren? Ich habe hier privat pihole am laufen und dort ebenfalls Sperrlisten aktiv, welche z.B. Malware Domains blocken oder die Kinder von Erwachseneninhalten fernhalten. Im Prinzip als das was dort auch angeboten wird. So würde ich es auch verstehen -> Als Angebot. Keiner wird gezwungen diese Server zu verwenden.

schau mal hier pihole ist anscheinend in die Jahre gekommen.

https://tarnkappe.info/test/technitium-dns-der-geheimtipp-unter-den-adblockern-316424.html

Ein eigener DNS Server ist ja schön und gut schützt einen aber nicht vor Zensur oder bei Angriffen. Denn bei der Auflösung funktioniert TLS nicht, da kann ich mich dann nur auf DNSSEC verlassen, dass aber nicht immer umsgesetzt wird. Die eigene Namensauflösung ist nur so vertrauenswürdig wie der Zugangsprovider zwischen eigenem Server und den für den DNS-Einträg zuständigen DNS-Server. Spätestens wenn der Internetprovider Traffic zu Zielen auf UDP 53 auf seine eigenen DNS-Server umleitet ist aus mit der eigenen unzensierten Namesauflösung!

Das stimmt technisch nicht mehr, es gibt hier schon seit Jahren alternativen zu Port 53 UDP/TCP.

Ich kann zwischen Client und eigenem DNS-Resolver DoT oder auch DoH einsetzen aber der Resolver wird die Auflösung klassisch per UDP machen und damit könnte mein Provider die Anfragen meines Resolvers easy auf seinen DNS-Server umbiegen. Schön das meine Anfragen bis zum DNS verschlüsselt sind bringt aber nichts weil der Resolver selber immer noch unverschlüsselt arbeitet.

Einen eigenen Resolver, muss man nicht unbedingt zu Hause betreiben.

Ein Hoster könnte unverschlüsselte Anfragen ja aber auch umleiten ;) Oder der ISP des Hoster leitet die Anfragen um. Kann ja bei Hetzner z.B. auch die Telekom sein. Meiner Meinung nach ist es kaum möglich eine wirklich manipulationssichere Namensauflösung zu erreichen. Das soll einfach nur ein Gedankenspiel sein. Ich habe beschlossen meinem ISP zu vertrauen, dessen DNS liefern für mich die besten Ergebisse, selber auflösen mit Unbound oder Forwarding mit Unbound über DoT hat bei mir beim Online Gaming teilweise zu Problemen geführt. Mein ISP kann auch ohne Auflösung über DNS sehen was ich so ansurfe, mich treibt noch am ehesten der Gedanke um eine mögliche Zensur zu erkennen bzw umgehen zu können. Aber wir sind hier nicht in China und auf Warez Seiten treibe ich mich schon lange nicht mehr rum. Bis jetzt ist die Alufolie noch in der Küche beim Backofen aber nicht aufm Kopf :D

Den Anspruch den viele an DNS haben, gibt das Protokoll eh nicht her.

Das Problem ist aktuell oft, dass wenn man nicht den DNS Server des Providers verwendet, das CDN/Geo-Location nicht korrekt funktioniert.

Gibt Resolver die "CDN aware" auflösen. Google macht das tatsächlich, Cloudflare aber nicht. DNS0 nicht auf allen Servern, macht dabei aber ein Mapping. DNS0 gibt also nicht das echte Subnetz mit sondern eines vom ISP. Gibt Tools mit denen man prüfen kann ob der Resolver ECS unterstützt: dnscheck.tools. Ob der Resolver DNSSEC macht wird auch gleich geprüft!

Ganz genau so ist es.

Nein, sobald DNSSEC aktiviert ist (und es gibt keinen Grund dies für die eigenen Domains nicht zu aktivieren), kann niemand die Auflösung verändern. Bitte verbreite nicht so einen Unfug.

Bei DoT/DoH (also TLS), kann der DNS-Provider beliebige Änderungen vornehmen. Und du kannst nicht wissen, ob die Auflösung vergleichbar zu DNSSEC gesichert wurde, also die von dir beschriebene Umleitung der Auflösung (nun zwischen dem DNS-Provider und dem DNS-Server der Domain) erfolgt. TLS bringt also minimalen Schutz (dein Provider kann auch ohne DNS sehen, worauf du zugreifst) bei nicht mehr detektierbarem Risiko.

Ja solange DNSSEC aktiviert ist, ist alles gut aber auf manchen Domains ist das eben nicht aktiv, habe ich so aber auch schon oben geschrieben.

Meine eigenen Domans kann ich ja auch direkt als Zonen auf dem eigenen DNS anlegen. Da würde ich gar nichts mehr extern auflösen.

Ich kann zwar vom Client zum DNS-Server mit DoT oder DoH arbeiten aber das bringt halt nichts wenn der Server selber unverschlüsselt arbeitet. Mit eigenem DNS-Server ist üblicherweise ein DNS-Server wie Unbound, als Resolver, gemeint der die gesammte Auflösung direkt von der Rootzone aus selber macht, das geht aber nur unverschlüsselt. Betreibe ich den Unbound als Resolver im eigenen Netz daheim und mein Provider biegt unverschlüsselte DNS Anfragen auf seine Server um brauche ich DNSSEC um das zu merken. Bei Domais ohne DNSSEC habe ich auf diesem Weg aber keine Chance eine eventuelle Manipulation mitzubekommen!

Bei dem Kontrollwahn der EU zum Aktuellen Zeitpunkt, würde ich lieber noch einen Chinesischen DNS verwenden, als einen, der durch die EU kontrolliert wird.

Wer hält dich davon ab? Kopfschütteln, bei solchen Kommentaren.

*Kopfschüttel* bei solchen Antworten des Betreibers…

"PS: Ich habe anonyme oder Erstkommentare, die plakativ "Überwachung durch die EU" thematisieren, schlicht gelöscht. Mag ja sein, oder auch nicht. Erstens steht es jedem frei, andere DSN-Solver zu verwenden. Zweitens ließe sich die Überwachung auf Provider-Ebene effizienter durchsetzen. Die Kommentare erachte ich also als wenig zielführend – danke für euer Verständnis."

"Ziel von DNS4EU ist es, die digitale Souveränität der EU durch die Bereitstellung eines privaten, sicheren und unabhängigen europäischen DNS-Resolvers zu gewährleisten. Mit DNS4EU will man die Kontrolle der Europäischen Union über ihre digitale Infrastruktur und ihre Daten verbessern, und die Abhängigkeit Europas von ausländischen DNS-Anbietern verringern. Die Hoffnung ist, dadurch die digitale Souveränität der europäischen Organisationen und Bürger zu unterstützen"

Das klingt wie ein Lotto aus Buzzwords die gerade "in" sind…

Jedem steht es natürlich frei andere DNS-Resolver zu verwenden, aber warum "kauen" Sie denn so eine Mitteilung hier im Blog wieder?

Jeder mit 20 Cent Grips im Kopf wird bei solchen Formulierungen hellhörig -scheinbar ist dies aber die Minderheit :O

pass auf beim Kopfschütteln, kann zu Verletzungen führen. Die Meinungen mag ja jeder haben, und es gibt genügend alternative DNS Resolver. Da muss nicht jeder hier meinen, seinen Aluhut mit sinnfreien und gepfefferten Kommentaren abladen zu müssen. Ich weiß, auf was es hinausläuft und lösche dann. Recht des Hausmeisters.

Kleiner Nachtrag, sitze jetzt am Desktop und kann besser schreiben und möchte die Überlegungen meinerseits etwas klarer offen legen.

Wenn jemand hier kommentiert:

bleibt der Kommentar – sofern die Punkte nachvollziehbar sind (Argumente "weil wir das noch nie gemacht haben", "weil es noch nie funktioniert hat" etc. ziehen nicht) – natürlich stehen.

Wenn aber ein Kommentar "Zensursu* winkt um die Ecke" oder "Da nehme ich lieber einen DNS-Resolver aus China" als Erstkommentare anonym einschlagen, geht es erkennbar nicht um Erkenntnisgewinn, sondern schlicht um Provokation. Würde ich sogar noch stehen lassen – aber ich weiß, dass diese Threads regelmäßig eskalieren und in Schlammschlachten mit gegenseitigen Beschimpfungen enden. Ergo schaue ich drüber und lösche auch.

Die verbliebenen Kommentare zeigen, dass es durchaus Leser gibt, die sich kritisch, aber sachbezogen, mit dem Thema auseinander setzen. Und das ist dann auch in Ordnung.

PS: Durch meinen Kommentarnachtrag geht die folgende Antwort von Akon etwas unter, bzw. er kannte die Details der Beweggründe nicht. Daher ergänzend zu obigen Gründen: Ich betreibe den Blog seit 18 Jahren – bis vor ca. 5 Jahren konnte ich eigentlich alle Kommentare i.d.R. stehen lassen (bis auf SEO-Spam und Po*no-Werbung). Inzwischen kommt man als Betreiber leider nicht mehr um eine Moderation herum – gefällt nicht jedem, aber ich bin da inzwischen zu meinem Moderationsschema mit möglichen Schwächen übergegangen und ziehe das auch durch.

Warum so dünnhäutig? Warum müssen Sie gleich persönlich werden?

Wer entscheidet was sinnfreie Kommentare sind? Sie?

Dann erstellen Sie einfach nicht solche Artikel mit Buzzwords oder Bullshitbingo (wenn ggf. auch nur übernommen), wenn Sie mit Kommentaren, die nicht mit Ihren Ansichten übereinstimmen, nicht zurechtkommen ;)

@Akon

> Wer entscheidet was sinnfreie Kommentare sind? Sie?

Ja, Günter. Du bist in Günters Haus, seine Regeln.

Was is' denn das für 'ne VERSCHOBENE Wahrnehmung – wo is' Herr Born denn "persönlich" gegen Sie geworden?

Und wenn Ihnen die Verfahrensweise hier nicht gefällt, dann am Besten einfach nicht hier sein. 🤷♂️

"pass auf beim Kopfschütteln, kann zu Verletzungen führen."

Kann man als hämisch oder herablassend empfinden, anstatt sachlich zu bleiben ;)

Immer das gleiche: Wenn es dir nicht passt, dann am besten nicht hier sein…

Ich habe meine Kritik am Beitrag dargelegt, muss einem nicht gefallen, könnte man aber aushalten – der Betreiber bekommt es scheinbar besser hin als man Kommentator hier;)

Man sollte sich auch inhaltlich mit der Erwiderung des Betreibers auseinandersetzen, wenn er sich schon der Kritik stellt.

Beiträge, die irgendwo zwischen provokativ und reinem Getrolle liegen, aber an keiner Stelle sinnvolle Argumente oder gar eine Diskussionsgrundlage liefern, könnten schließlich auch einfach gelöscht werden.

Günter lässt sie sogar stehen, kommentiert sie eben entsprechend.

Es ist wirklich traurig, wie viele Leute es gibt, die nahezu kein Verständnis einer konstruktiven Diskussions- und Debattenkultur haben.

20 Cent ist auch nicht viel, und schon landet alles in einen Topf. Das was da so klingt, ist Dienst für das Volk. Recht und Freiheit sind auch keine Phrasen, sondern Werte die wir erhalten. Tugendhaft ist unser Benehmen, ohne Hass und Wahn.

Dann mach doch.

Oder einen klingonischen DNS, der filtert auch durch goldgepresstes Latinum abgestorbene Hirnzellen.

Ja, das mit dem "Würden" ist immer so eine Sache.

Ich würde mich beispielsweise in einem, wenn auch etwas populärtechnischem, Forum nicht zu Netzwerktopologien und dabei insbesondere dem Aufbau des Internets äußern, wenn ich nicht einmal die Grundlagen davon verstanden hätte, unabhängig davon, was ich von der EU halte, die beim "Kontrollwahn" (Welchem eigentlich?) im Vergleich zu China in jedem Fall bereits mehrfach überrundet wurde!

Und ich würde meine eigene DNS Infrastruktur betreiben und nur den WAN-Upstream zu einem vertrauenswürdigen, verschlüsselten und unzensierten externen DNS-Server schicken, was ich aber von Unbedarften nicht erwarte, für die der genannte Service gedacht ist.

Und wie immer: Bekommen wie gewählt!

Du solltest nicht über das Wissen irgendwelcher Leute urteilen, ohne wirkliche Gründe dafür zu haben.

Neben einem Werbefilter auf DNS ebene verwende ich auch eine DNS-Server, der keine Adressen Blockiert. (Außer eben die Werbung)

Zum Thema Kontrollwahn der EU solltest du einfach mal die Nachrichten verfolgen.

Dabei geht es z.b. auch um die Pläne zur Bekämpfung von Online-Piraterie.

Da kann es schnell mal passieren, dass komplette IP Ranges einfach weg sind, wenn in der EU rein Prophylaktisch im Auftrag der CUII mal wieder IPs von-bis Gesperrt werden.

Eben auch solche, die völlig Harmlos sind.

Da braucht man nicht Pseudo Witzig „Welche eigentlich" fragen, sondern sollte sich einfach mal schlau machen.

Die "Bekämpfung von Online-Piraterie" ist mir bekannt, aber auch, dass beispielsweise die Vorratsdatenspeicherung schon mehrfach von höchsten Gerichten gekippt werden musste (Bekommen wie gewählt)! Was mir aber beispielsweise nicht bekannt ist, wann schon jemals großflächig IP-Adressbereiche seitens der 'CUII' oder überhaupt gesperrt wurden – ich habe sogar nochmal extra danach gesucht!

Bei Ersterem geht es erstmal darum, dass auch Firmen gewisse Rechte haben (Wieder Demokratie!) mal davon abgesehen, dass umfangreiche Internetsperren nicht nur gegen Grundrechte, sondern auch gegen EU-eigenens Recht verstoßen würden.

Außerdem geht es bei dem aktuellen Zeug eher um Livestreaming, wo man sich sowieso fragen müsste, wie das technisch sinnvoll umzusetzen wäre und dabei wiederum hauptsächlich um Sportübertragungen, die meines Erachtens überhaupt nicht unter irgendwelche relevanten Rechte fallen, aber das ist eine andere Geschichte!

Und hey, rein interessehalber:

Welchen DNS-Server verwendest du denn, um die IP Sperren zu umgehen?

Er wird vermutlich Pi-hole oder AdGuard Home in Kombination mit Unbound nutzen :)

Unbound entsprechend konfiguriert, bist du unabhängig von irgendwelchen DNS-Resolvern und möglicher Zensur

Cool, danke! :)

Sorry ich habe da wenig Ahnung von, aber kannst du mir nochmal kurz erklären wie die Blockaden, die der Kollege in seinem letzten Post angegeben hat, technisch dann von einem alternativen DNS-Server umgangen werden können? Ich verstehe das nämlich nicht so ganz, insbesondere bezogen auf meine letzte Frage!

Träum ich noch oder gibt es nur IPv4 Adressen für die angebotenen Services?

IP6 gibt es auch:

Auf folgender Websiete musst du auf das PLUS in den 5 Bildern klicken, um die Informationen anzeigen zu lassen.

joindns4. eu/for-public

1.Protective Resolution: IP address 86.54.11.1

IPv6: 2a13:1001::86:54:11:1

2.Protective + Child Protection: IP address 86.54.11.12

IPv6: 2a13:1001::86:54:11:12

3.Protective + Ad blocking: IP address 86.54.11.13

IPv6: 2a13:1001::86:54:11:13

4.Protective + Child Protection + Ad blocking: IP address 86.54.11.11

IPv6: 2a13:1001::86:54:11:11

5.Unfiltered Resolution: IP address 86.54.11.100

IPv6: 2a13:1001::86:54:11:100

Fehlt noch DoH und DoT:

Protective resolution

DNS over HTTPS: protective.joindns4.eu/dns-query

DNS over TLS: protective.joindns4.eu

Protective resolution with child protection

DNS over HTTPS: child.joindns4.eu/dns-query

DNS over TLS: child.joindns4.eu

Protective resolution ad-blocking

DNS over HTTPS: noads.joindns4.eu/dns-query

DNS over TLS: noads.joindns4.eu

Protective resolution with child protection & ad-blocking

DNS over HTTPS: child-noads.joindns4.eu/dns-query

DNS over TLS: child-noads.joindns4.eu

Unfiltered resolution

DNS over HTTPS: unfiltered.joindns4.eu/dns-query

DNS over TLS: unfiltered.joindns4.eu

Und zur Sicherheit die jeweiligen Ports ;)

DNS (Standard): 53 [unverschlüsselt]

DoT (Bevorzugt): 853 [Verschlüsselt, etwas aufwändiger (im Router einzutragen und DoH im Betriebssystem, allen Browsern und ggf. weiteren Anwendungen zu deaktivieren!)]

DoH (Nur, wenn DoT nicht in Frage kommt!): 443 [Verschlüsselt, weniger Aufwand (im Betriebssystem, allen Browsern und ggf. weiteren Anwendungen einzustellen!)]

"Wenn diese DNS-Resolver abgeschaltet würden, funktioniert das Internet in Europa nicht mehr."

An dieser Behauptung hege ich meine Zweifel.

Trivia , ohne Wertung: Alle "protective*"-IPs liefern über whois:

role: Mistral Hostmaster

(…)

address: UK

Unfiltered liegt woanders: whois 86.54.11.100

org-name: Whalebone, s.r.o.

(…)

address: CZECH REPUBLIC

Mir war die UK jetzt nicht mehr als Teil der EU bekannt…?

UK liegt wohl daran, dass die Five Eyes die Kontrolle der EU niemals einfach so aufgeben würden…

Spannend, das schreit ja nach einem Test!

Kommen bei jedem Artikel zu EU Unabhängigkeit Services die Trolle?

Oder ist das dem Pfingstwochenende geschuldet?

gehen die Anfragen dann direkt über die von der EU finanzierten NGOs? Also wer dann nach "Austausch Gasheizung" oder "neuer Verbrenner PKW" sucht, wird blockiert oder bekommt schlechte Credits?

Bei der Sache habe ich kein gutes Gefühl!

Was hat die Namensauflösung per DNS mit den Suchinhalten zu tun? Oder meist Du die EU erstellt einen Fork von google.de inkl. gültigem SSL-Zertifikat und leitet per DNS auf den falschen Server um, um so Deine Suchanfragen mitgelesen werden können?

wenn Du falsch abbiegst, möglich.

Es ist erstaunlich, dass Leute zwar der EU misstrauen, aber die Darstellung der »Welt am Sonntag« wie Nektar aufsaugen und ihren Met draus brauen.

das mit den steuerfinanzierten NGOs, mit dem Auftrag betreutes Denken zu fördern, ist ein alter Hut. Es sind ja nicht nur die Millionen von unseren Geldern, es ist das systematische Bemühen und zielgerichteter Aktivismus.

Du sollst es nur nicht merken. Du sollst nicht denken.

Meine Bemerkung ist als ironischer Seitenhieb zu verstehen.

… und auch joindns4.eu kommt nicht ohne die typischen Dotcom-Domains (googletagmanager.com, gstatic.com) aus. Traurig.

Und trackt alles Mögliche munter bereits vor jeglicher Zustimmung der Besucher…

Heute, 14:00:

nslookup googletagmanager.com 86.54.11.13

Name: googletagmanager.com

Address: 0.0.0.0

Bodenlos

Ich finde es unverständlich wie man DNS dazu missbrauchen kann irgendwelche Filter zu etablieren. DNS ist dafür nicht gemacht, die einzige Aufgabe von DNS ist Namen zu IP-Adressen aufzulösen bzw. andere Werte abzufragen. Was aber nicht die Aufgabe von DNS ist, ist die Unterscheidung zwischen gut und böse, das gehört in andere Anwendungen, die dafür vorgesehen sind. Ich würde das z.B. mit einem Webfilter oder transparenten Proxy lösen, wenn man möchte, dass bestimmte Internetseiten nicht aufrufbar sind.

Es geht halt mit DNS besonders einfach.

SA-GEN-HAFT…

…und ich dachte immer, die Verschwörungsschwurbler sitzen fast nur in den USA. Einige Posts hier belehren mich eindrucksvoll eines Besseren.

Übrigens sinken anscheinend die grammatischen, orthografischen und semantischen Fähigkeiten direkt proportional zur Verschwörungsdichte im Gehirn.

Bitte solche HEISE- und/oder TELEPOLIS-Kommentare einfach nicht beachten und links (oder rechts) liegen lassen! Lebt sich besser so.

"Trolle bitte nicht füttern!"

es bräuchte mehr dnscrypt DNS Server inklusive anonymisierende relays. hab mir für meine geräte im LAN einen dnscrypt-proxy aufgesetzt und anonymisiere damit und über 2 relays meinen ganzen dns traffic. Schade das da DNS4EU

Auch im Sinne unserer EU habe ich meine DNS Einstellungen angepasst.

@ Günter Born: Danke für den Hinweis!!

mich wundert es (obwohl, eher nicht) dass man im Behördeumfeld hier noch nichts proaktiv erfahren hat….

Wenn der DNS Servers des Providers seinen Dienst ordentlich tut dann gibt es keinen Grund für einen alternativen DNS, gerade nicht in Behörden. Denn dort sollte man wohl keine Inhalte aufrufen könenn die als zu blockend angesehen werden :) Grundsätzlich ist gerade in Bezug auf CDNs der Provider DNS die erste Wahl, wenn er nicht gerade Mist ist. Man müsste prüfen ob der neue DNS4EU Dienst EDNS Client Subnet kann dann könnte das durchaus eine gute Option sein. DNS0 z.B. bietet das teilweise aber nicht für alle Server an.

Leider kein DoH.

Laut Setup Guide doch. Ich wäre eher an DoT interessiert.

DoH tut hier nicht, warum ist mir noch unklar.

DoT über den localen unbound geht jedoch ohne Probleme.

Richtige Adresse, Server erreichbar, korrekter Port (443), gültiges Zertifikat?

Danke, das scheint soweit in Ordnung zu sein. Mit neuem Fitefox-Profil funktionert es.

based on the filtering option selected above: /dns-query

Also z.B.: child-noads.joindns4.eu/dns-query

Grundsätzlich begrüßenswert und ein erster Schritt in die richtige Richtung.

Was weder hier noch in den Quellen steht:

Die Infrastruktur wird nicht durch die EU betrieben – was tatsächlich auch nirgends behauptet wird – sondern von einem bunt zusammengewürfelten Haufen aus dreizehn Einrichtungen unter Leitung der Firma Whalebone, s.r.o. und andere Firmen, Interessensgemeinschaften und Vereinen – ich habe nicht alles nachgeschaut!

Schöner wäre, wenn stattdessen unabhängige, auschließlich nichtkommerzielle, dafür aber möglichst viele Knotenpunkte eingebunden wären um Interessenskonflikte auszuschließen.

____________________________________

Überblick über das Projekt

Werden Sie Teil des europäischen sicheren digitalen Raums

Das von der Agentur der Europäischen Union für Cybersicherheit (ENISA) unterstützte Projekt DNS4EU secure-infrastructure der Europäischen Union bietet einen schützenden, datenschutzkonformen und stabilen DNS-Dienst zur Stärkung der digitalen Souveränität und Sicherheit für EU-Bürger, Regierungen und kritische Infrastrukturen. Dies hilft Organisationen auch bei der Einhaltung gesetzlicher Vorschriften (wie GDPR), um Daten innerhalb der europäischen Grenzen zu halten.

Das Programm bietet robuste DNS-Sicherheit für öffentliche Einrichtungen und ihre Mitarbeiter, Ministerien, lokale Regierungen oder Gemeinden, das Gesundheits- und Bildungswesen und andere kritische Dienste wie Telekommunikationsanbieter. Durch die Zusammenarbeit mit letzteren wird beispielsweise der DNS-Auflösungsdienst für alle Kunden eines Telekommunikationsanbieters mit minimalem manuellem Aufwand für dessen Teams sichergestellt.

Whalebone bietet Telcos, ISPs, Unternehmen und Institutionen – einschließlich CERTs, CSIRTs und NCSCs – die Möglichkeit, dieses Threat Intelligence Network zu nutzen.

Treten Sie einfach dem DNS4EU-Projekt bei, um noch heute einen stabilen, sicheren und datenschutzkonformen DNS-Resolver zu erhalten.

DNS4EU-1

Mitglieder des Konsortiums

Whalebone, s.r.o. 🇨🇿

CZ.NIC 🇨🇿

Tschechische Technische Universität Prag 🇨🇿

Time.lex 🇧🇪

deSEC 🇩🇪

Sztaki 🇭🇺

️ABI Lab Centro di Ricerca e Innovazione per la Banca 🇮🇹

Naukowa i Akademicka Sieć Komputerowa 🇵🇱

Direktoratul Național de Securitate Cibernetică 🇷🇴

Assoziierte Partner

Ministerium für elektronische Verwaltung 🇧🇬

CESNET 🇨🇿

F-Secure 🇫🇮

Nationales Zentrum für elektronische Behördendienste (Centro Nacional de Cibersegurança) 🇵🇹

[ https://www.whalebone.io/dns4eu ] (auto. übersetzt)

Whalebone Website mit aktiven Trackern usw. vor Besucher Zustimmung, soviel zum Thema Datenschutzkonformität…

mich irritiert "bietet einen […] DNS-Dienst […] für EU-Bürger, Regierungen und kritische Infrastrukturen. "

Darf man diesen Server auch für Firmen nutzen? (die nicht KRITIS sind)

Oder für Schulen? Beliebige Behörden?

Nö

Fühlt bzw. seid Ihr "EU-Bürger"?

Frage erledigt, oder?

> ping borncity.blog

Qapla'! loDHom vo' borncity

Qapla'! loDHom vo' borncity

Qapla'! loDHom vo' borncity

time=0.037 m

Ist das klingonisch oder bin ich zu alt?

nuqneH!?

sperrt ja mal nicht aktuelle finanzamt at phishing das nächste unnütze projekt vor zerodns

dig finanzonline-bmf.860830.info @86.54.11.1

; <> DiG 9.18.30-0ubuntu0.22.04.2-Ubuntu <> finanzonline-bmf.860830.info @86.54.11.1

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 15640

;; flags: qr rd ra; QUERY: 1, ANSWER: 2, AUTHORITY: 0, ADDITIONAL: 1

;; OPT PSEUDOSECTION:

; EDNS: version: 0, flags:; udp: 1400

;; QUESTION SECTION:

;finanzonline-bmf.860830.info. IN A

;; ANSWER SECTION:

finanzonline-bmf.860830.info. 300 IN A 188.114.96.3

finanzonline-bmf.860830.info. 300 IN A 188.114.97.3

Ein Test zeigt das "DNS4EU" die komerzielle Sperrliste der CUII nicht beachtet. Die Prüfung mit den Vodafone-DNS zeigt eine Blockierung der abgefragten Domain. Die Domains sind auf cuiiliste.de zu finden.

Ich teste in gerade, YouTube Werbung am Handy ist jetzt Gottseidank auf Italienisch:-).

Ich versuche mich gerade in dieses Thema rein zu lesen:

https://techcommunity.microsoft.com/blog/networkingblog/announcing-public-preview-of-zero-trust-dns/4405802

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Ab 30.05.2025 – Windows 11 24H2:

Wer services.msc öffnet, wird vielleicht ganz unten zwei neue 'Dienste' finden:

ztdns.sys — steht manuell

zthelper.dll — steht derzeit auch auf manuell

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Wer danach 'googelt' wird fälschlicherweise mit Zune-Dienst 'verknüpft'. Die Doku zu diesen zwei Files ist dürftig bzw. ich habe sie noch nicht gefunden :-/ Drumm habe ich beide Files einfach mal so geöffnet und halt Schlag-/Suchworte (Strings) wie "DnsFreeZtTrustedServers" usw. gefunden – also zurück zu obigen Artikel… Sind meine Recherchen bisher korrekt ?-) Ehrlich gesagt, Neuland für mich…

Steht "sicherer" DNS nur noch mit TPM oä. in den Startlöchern? Alles andere dann mittelfristig als "unsicher" gesperrt? So bekommt man die Windows Altlasten und unkpntrollierten Traffic auch aus dem Netz?

Man sollte unterscheiden, zwischen den Server dem Client, und den Daten.

Man kann natürlich versuchen die Verbindung zwischen Server und Client zu sichern. Oder den Server dezentral machen.

Aber bei DNS scheitert es an den Daten. Wenn der Urheber der Daten kein DNS-SEC korrekt verwendet, kann man schon gar nicht wissen, ob diese verändert wurden.

DNS-SEC wiederum, scheitert an einer sinnvollen Fehler-Behandlung.

Was soll passieren wenn eine DNS-SEC Auflösung schief geht? Bei einem Browser könnte man eine Fehlermeldung anzeigen. Und dann? was heisst das? Wie soll ein Browser damit umgehen, dass DNS-SEC fehlschlägt, aber das Zertifikat doch passt?

Eventuell will man ja DNS manipulieren.. z.b. für die eigene Firewall die alles scannen soll…

Nichts davon wurde sinnvoll durchdacht.

Digitale Souveränität ist eine gute Idee. Nun frag ich mich warum die Webseite von "DNS4EU" z.B. Fonts von Google "fonts\.(googleapis|gstatic)\.com" oder Inhalte aus der USA von Cloudflare "hsappstatic.net, hubspot.com, …" verwendet. So hat man wieder die US-Abhängikeit geschaffen … das hätte man auch besser machen können. Schade!

https://de.m.wikipedia.org/wiki/Quad9

Der Browser IronFox ( fdroid ) benutzt voreingestellt den DNS-Resolver Quad9, bei Einstellung Maximaler Schutz, DNS OverHTTPS als Standard, hält aber noch 17 weitere Auswahlmöglichkeiten vor, zuzüglich der Option "benutzerdefiniert" .

Hmm… echt toll so'n mal reingeworfener (Werbe-)Beitrag, der in welchem Bezug auf den veröffentlichten Artikel steht?

Ich kann eigentlich nur dazu raten Abstand von externen Resolvern zu nehmen! Egal ob CF, Google, Provider oder offene.

Ganz einfacher Grund: Performance.

Man verliert zwar paar MS beim Recursive-Resolve, aber man erwischt garantiert die performanteste Gegenstelle für einen Dienst wie z.b. MS Teams.

Bei sehr vielen Diensten ist die Antwort bei einer recursiven Abfrage abhängig von Standort des Resolvers. Z.b. bekommt man bei einer eigenen Abfrage vom Telekomnetz aus einen Server in FRA zugeteilt, bei einer Abfrage über CF einen in Schweden und bei Netcologne einen in Ffrankreich.

Gibt da einen sehr guten Beitrag zu: https://www.msxfaq.de/cloud/verbindung/o365_dnsdetails.htm

Kann man pauschal so nicht sagen! Ein externer Resolver der ECS unterstützt kann hier die Lösung sein. Manche Provider haben so einen grottigen DNS das einem gar keine andere Lösung bleibt. Bei einem kleineren lokalen ISP wurde ich praktisch dazu gezwungen sonst hätte ich keine EPIC Games spielen können da ich angeblich keine Lizenzen dazu hatte, wenn ich den ISP eigenen DNS benutzt habe. Ob der eingesetzte Resolver ECS kann, kann man testen. Habs weiter oben schon erwähnt, mit folgenden Online Tool kann mans testen: dnscheck.tools. Gibt auch einen Test von Google den man mittels Kommandozeile machen kann.

Hier ging mit dem Adblock DNS der EU, kleinanzeigen.de nicht. Ansonsten wurde Werbung ganz gut geblockt.

und wie kriege ich nun kleinanzeigen.de wieder zum Laufen? Nutze Adguard home.

https://www.kuketz-blog.de/dns4eu-die-eu-startet-eigenen-dns-resolver-dienst-mit-optionalen-filtern/

Dort ist die Möglickeit einer Meldung von Overblocking beschrieben. Sonst einen anderen Resolver benutzen.

https://www.ghacks.net/2018/12/31/a-look-at-adguard-dns/

Habe mal den Adguard-DNS-Resolver probiert, den der IronFox Browser (fdroid) unter Android u.a. enthält, da mir Quad9 sehr langsam vorkam. Tatsächlich war der deutlich flotter. Zu dem von manchen als Problem empfundenen Faktum, daß Adguard

russisch ist, habe ich in der oben verlinkten älteren Ausgabe von ghacks.net eine interessante Diskussion in den Kommentaren gefunden, die diesbezüglich wohl sehr

beruhigend ist. Besonders liebe ich

dort immer die Beiträge des Franzosen Tom Hawack wegen seiner philosophischen Weltsicht, lese ihn schon seit über 15 Jahren immer wieder gern. Adguard sperrt ja, wie der Name schon sagt, Werbung, Tracker und Analytics aus, worauf u.a. auch

die höhere Geschwindigkeit zurückzuführen sein wird. Den neuen

Resolver DNS4EU hatte ich zwar eingetragen, da tut sich aber nichts.

Vielleicht habe ich irgendwas falsch gemacht, we'll see.

In der Fritz!Box keine Eingabemöglichkeit für FQDN/DoH gefunden.

btw. Der DNS-Client im Browser mit ungefiltertem 1.1.1.1 ist gnadenlos schnell.

Glückwunsch zum 100st Kommentar :)

DoT geht im Gegensatz zu DoH auch direkt mit IP-Adressen. Man muss dann ggf. den Port (853) noch mit eintragen (können), wenn der Server beides anbietet.

Bei FRITZ!Boxen mit neuerer Firmware (> 06.xy) müsste das gehen. (IP eintragen und Haken bei 'DNS over TLS' setzen).

Vllt. mal unter https://dnsprivacy.org/public_resolvers/ gucken.

Warum? Außerdem sind das keine Resolver.

Aha, na denn…wieso?

Du hattest doch angemerkt, dass Du in der FB keine Eintragungsmöglichkeit gefunden hättest – in Verbindung mit @TAFKAegal's Beitrag sollte sich doch jetzt was machen lassen, oder?

#User007

Per Definition sind das DNS. DoT war nicht zu übersehen. Sicheres DNS/DoH mit dem Browser reicht mir. DNS-Adresse stelle ich in Windows ein.

Ja, schön, dass Du's "päpstlicher" als (wahrscheinlich für das allgemeine Verständnis) der Website-Betreiber nimmst.

Ansonsten 🤷♂️

#User007,

könnte man meinen, wenn es neben dem DNS nicht auch DNS-Resolver gäbe. Danke für die angebotene Hilfe. DoT ist sicher besser als nichts.

btw. Klasse Alias, Public Resolver.

#User007,

könnte man meinen, wenn es neben dem DNS nicht auch DNS-Resolver gäbe. Danke für die angebotene Hilfe. DoT ist sicher besser als nichts.

btw. Prima Alias, Public Resolver.

Also DNS4EU ist seit letzter Woche bei mir raus – sämtliche SSL Verschlüsselungen werden aufgebrochen und es erscheint aktuell ein Zertifikatsfehler mit einem Let´s Encrypt Zertifikat.

Wir hatten den Resolver mit Ad-Blocker hinterlegt. Die scheinen somit kein reiner DNS Resolver sein… Bei uns somit auf der Blackliste und eine enorme Täuschung von Menschen die sich auf das Marketing geblubber der Webseite verlassen