Kurzer Hinweis in Sachen Cybersicherheit – die Morgenstern Gruppe (Anbieter von Dokumenten- und Drucklösungen) ist im August 2025 Opfer eines versuchten Cyberangriffs geworden. Die IT-Systeme der Gruppe wurden heruntergefahren und derzeit ist der Hersteller im Notbetrieb unterwegs. Hier einige Hinweise, was mir bisher bekannt ist.

Kurzer Hinweis in Sachen Cybersicherheit – die Morgenstern Gruppe (Anbieter von Dokumenten- und Drucklösungen) ist im August 2025 Opfer eines versuchten Cyberangriffs geworden. Die IT-Systeme der Gruppe wurden heruntergefahren und derzeit ist der Hersteller im Notbetrieb unterwegs. Hier einige Hinweise, was mir bisher bekannt ist.

Wer ist die Morgenstern Gruppe?

Die Morgenstern AG mit Hauptsitz in Reutlingen ist ein Anbieter von Druck- und Dokumentenlösungen. Das 1971 gegründete 1-Mann-Unternehmen kümmert sich heut mit über 300 Mitarbeitern an 11 Standorten darum, Druck- und Dokumentenlösungen für Kunden zu optimieren.

Leserhinweise auf einen Cyberangriff

Die erste Information erreichte mich bereits am Freitag, den 8. August 2025, über eine private Nachricht auf Facebook – ich konnte mit dem Anbieter und dem nachfolgenden Hinweis aber wenig anfangen.

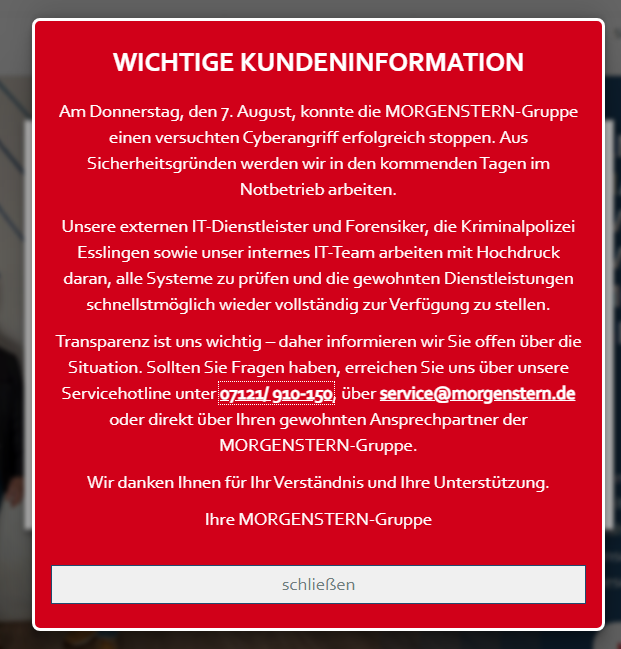

Es war lediglich von einer "aktuellen Störung" die Rede, auf Grund der die Erreichbarkeit des Unternehmens eingeschränkt sei. Der Leser meinte zwar noch "Morgenstern wurde wohl heute gehackt. Genaueres weiß ich aber auch nicht." Hab den Vorfall dann mangels weiterer Informationen erst einmal auf Eis gelegt. Zum heutigen 12. August 2025 wies mich ein ungenannt bleiben wollender Leser auf die neueste Entwicklung hin. Beim Aufruf der Seite morgenstern.de wird das nachfolgende Popup eingeblendet.

Dort erfährt man, dass die MORGENSTERN-Gruppe einen versuchten Cyberangriff am Donnerstag, den 7. August 2025 erfolgreich stoppen konnte. Aus Sicherheitsgründen wurde wohl die IT heruntergefahren und das Unternehmen teilt mit, dass man "in den kommenden Tagen" im Notbetrieb arbeiten werde.

Zur Zeit seien externe IT-Dienstleister und Forensiker, die Kriminalpolizei Esslingen sowie das interne IT-Team damit befasst, alle Systeme zu prüfen, um die gewohnten Dienstleistungen schnellstmöglich wieder vollständig zur Verfügung zu stellen.

War der TeamViewer die Einfallstelle?

Mit obigen Informationen ist der Sachverhalt weitgehend klar – es gab einen Cyberangriff. Inwieweit dieser erfolgreich abgewiesen werden konnte, lässt sich on mir nicht beurteilen. Der anonyme Leser informierte mich ebenfalls, dass die erste Meldung (erster Screenshot in obigem Text) am Freitag, den 8. August 2025, auf der Firmen-Website erschien.

Mir liegt aber die Information vor, dass die Morgenstern Gruppe Kunden aufforderte, TeamViewer-Zugänge zu schließen und Passwörter zu ändern. Auffällig sei gewesen, so meine anonyme Quelle, dass als Kontaktadresse bei Morgenstern zeitweise ein Gmail-Konto angegeben wurde. Die Quelle vermutet, dass die interne E-Mail-Infrastruktur des Unternehmens möglicherweise betroffen war.

Am Dienstag, den 12. August 2025, folgte dann eine weitere öffentliche Mitteilung (zweiter Screenshot im obigen Text) auf der Website sowie eine E-Mail an Kunden. Darin wird von einem versuchten Cyberangriff am 7. August berichtet, der nach eigenen Angaben gestoppt wurde. Die Quelle erwähnte noch, dass zu bekannten Kunden von Morgenstern unter anderem der deutschlandweit bekannte Textilhersteller Trigema gehört.

MVP: 2013 – 2016

MVP: 2013 – 2016

Das kommt heraus, wenn 'Tonerbuden' in die Domäne rechtssicherer digitaler Dokumentenmanagementsysteme wechseln bzw. expandieren. Selber den Laden nicht schützen können, sich den Kunden aber als Digital Babos anbieten (1). Gut, wenigstens geben sie zu, dass sie aktuell externe IT-Dienstleister und Forensiker herbeiholen mussten. Das würde eine Baumarktkette zwar auch müssen, nur mit dem Unterschied, dass diese nicht als Expertin für E-Post und digitale Unterschriften auftritt.

(1) *ttps://www.morgenstern.de/warum-morgenstern/unsere-staerken.html

Hast Du Grundlagen für die Behauptung "Tonerbude". Ich war viele Jahre Kunde bei Morgenstern und kann das so nicht nachvollziehen. "Externe Forensiker und Dienstleister" liest man ständig bei betroffenen Unternehmen und das dürfte der übliche Marketing-Sprech sein. Zudem bedarf es zusätzlicher Kräfte, um den Betrieb z. B. mit Neubetankung der Arbeitsplätze wieder anzufahren. Ich habe selten einen so unqualifizierten Beitrag ohne wirklichen bezug zum Thema gelesen.

Und ja: Sie haben ihre Systeme nicht sicher, so wie letztendlich alle Microsoft und Windows Anwender.

"Ich habe selten einen so unqualifizierten Beitrag ohne wirklichen bezug zum Thema gelesen." –> Volle Zustimmung, faktenfreies Geblubber da oben.

Im Gegensatz zu vielen anderen Unternehmen, auch aus der IT-Sicherheitsbranche bspw., hat Morgenstern den Angriff wohl erfolgreich abgewehrt und die Einschränkungen resultieren lediglich aus einer Prüfung aller Systeme.

Nicht schlecht für eine "Tonerbude", wie ich finde.

man merkt in deinem Beitrag ein Mangel an Verständnis und Erfahrung. Es ist vollkommen normal und dringend angeraten externe Dienstleister und Forensiker bei einem Cyberangriff hinzuzuholen, egal welches Kompetenzniveau die interne IT eines Unternehmens hat.

Das kommt heraus, wenn 'Alleswisser' in die Domäne fachlich versierter Informationstechniker wechseln bzw. expandieren.

* :-)

Der Sub-Thread mit den Kommentaren hier sollte nun bitte auslaufen. Möglicherweise wird ein Post-Incident-Report bekannt, so dass man die Details mitbekommt. Aktuell bringt die Diskussion imho niemanden weiter. Könnte ja vieles, von Phishing über unsichere Teamviewer-Session als Ursache sein. Danke an alle für das Verständnis.

> Mir liegt aber die Information vor, dass die Morgenstern Gruppe Kunden aufforderte, TeamViewer-Zugänge zu schließen und Passwörter zu ändern.

Der Klassiker, fest installierte Teamviewer Zugänge auf kritischen Servern, mit in Exceltabellen abgelegten Klartext-Zugangsdaten für jedermann auf SMB-Shares, die jetzt weg sind. Weil es so einfach ist…

Üblich ist auch, dass Angreifer längst Ihre Reverse-Shells und Backdoors auch bei anderen aufgebaut haben, bevor sie jetzt bei der Quelle losgelegt haben.

Lernen durch Schmerzen…

wurde heute auch (als dienstleister für gemeinsame kunden) kontaktiert und gebeten potentiell betroffene zugangsdaten zu ändern – es wurde wohl (auch / u. a.) ein keypass-konto kompromittiert – soviel zum thema: "teamviewer einfallstor" und " excelliste mit zugängen"

gruß an die vorschnellen interpretatoren und fernanalysten ohne hintergrundkenntnisse !

Wie kann ein Keepass-Konto kompromittiert werden? Das kann nur durch ein simples, irgendwo im Klartext möglicherweise per Chat/Mail mitgeteiltes Passwort erfolgen. Vermutlich in Kombination mit fehlende Schlüsseldateien, die zumindest einen externen Zugriff effektiv verhindern könnten.

Sprich: Durch Schlendrian, dem nicht Wichtig- und nicht Ernstnehmen. Sind ja auch "nur" die Zugänge zu den wichtigsten Systemen der Kunden.

Da ist es am Ende des Tages egal, ob offene Excel-Tabelle oder eine zumindest verschlüsselte Keepass-Datei, wenn das Passwort zur letzterer offen für jeden einsehbar sprichwörtlich am gelben Zettel dran geklebt ist.

z.B. Laptop mit eingerichtetem Keepass-Konto abhanden gekommen oder Trojaner Zugriff darauf?

Es ist schon eine riesen Frechheit, die MORGENSTERN AG als "Tonerbude" zu bezeichnen! Ich habe selbst fast 26 Jahre lang in dem Unternehmen gearbeitet und kann aus Erfahrung sagen, daß es sich um das kompetenteste Unternehmen in der Branche handelt, wo das Arbeiten noch Spaß macht und der Job auch mit viel Freiheiten versehen ist. Daß man zur Klärung des Vorfalls externe Dienstleister hinzuzieht ist doch mehr als normal, man kann den Fall doch nicht einfach im Alleingang klären….also, Fazit: Vor Abgabe von solchen Kommentaren zukünftig das Hirn einschalten!!!!

Betr. "Daß man zur Klärung des Vorfalls externe Dienstleister hinzuzieht ist doch mehr als normal, …":

Leider, sollte es aber nicht. Wenn Unternehmen sich Digitale Transformation, Digital First und Security First auf die Fahnen geschrieben haben, müssen sie auch alles an Entwicklung, Wahrung und Verteidigung ihrer digitalen Souveränität setzen. Sonst wird das nichts. Um im Bild der Kriegsmetaphorik (Cyber War) im Zusammenhang mit Cyberattacken zu bleiben: Wenn ein Infanterie-Stosstrupp in einen Hinterhalt gerät, fänden wir das nicht reichlich befremdend, wenn der Truppführer erst Externe anriefe? Ich sehe nicht ein, weshalb angesichts in der Wirtschaft breit diskutierter Lieferkettenabhängigkeiten nicht auch Dienstleisterabhängigkeiten hinterfragt und diskutiert werden sollten, mit dem Ziel, Souveränität zurück zu gewinnen und möglichst austark zu werden. In der IT ist das nötiger denn je, weil sich das Schadensszenario nach Cyberattacken nicht nur auf Unternehmen und Eigentümer sondern auch auf die Kundschaft erstreckt!

Betr. "man kann den Fall doch nicht einfach im Alleingang klären":

Ja aber sicher doch. Informationssicherheit ist keine Rocket Science, wem sie dennoch als solche erscheint, dreht vielleicht an einem zu grossen Rad und sollte seine IT dann besser gleich vollständig externalisieren.

Und was die 'Tonerbude' angeht: Ich verstehe die Aufregung nicht. Das Unternehmen verdient doch unbestreitbar (1) am Verkauf von Tonern, darauf wird man doch pointiert Bezug nehmen dürfen. Ich finde den Umstand übrigens umso kurioser als auf *ttps://www.morgenstern.de/ auch noch gefragt wird "Warum haben Sie 2024 noch Ordner herumstehen?" Na irgendwo muss das tonergeschwärzte Papier ja abgeheftet werden ;-)

(1) *ttps://www.morgenstern.de/servicecenter/verbrauchsmaterial.html

Wir sollten deine Vergleiche mit Stoßtrupps nicht weiter vertiefen – er führt nicht wirklich weiter. Ich werde diesbezügliche Kommentaren daher hier löschen.

Ein IT-Verantwortlicher wird sich bei solchen Vorfällen – alleine aus Gründen der "Betriebsblindheit" und des ergänzenden Fachwissens – externes Fachwissen zur Aufklärung des Vorfalls heranziehen. Zitierte Abhängigkeiten kann ich in dieser Konstruktion nicht erkennen, da solche Einsätze zeitlich begrenzt sind.

Nur so für einige wirklich auffälligen Bullshitter hier:

Sicherheitsmanagement-Standards wie z.B. 27001 verlangen dokumentierte Verfahren und z.T. sogar vorab vereinbarte Verträge mit spezialisierten Dienstleistern im Fall der Fälle.

Wenn das nicht eh bereits Nebenbedingung von bestehenden D&O, Betriebsunterbrechungsversicherungen bzw. Ertragsausfallversicherungen oder den sogenannten Cyberversicherungen ist.

Wenn das nicht eh bereits branchenspezifische Vorgabe z.B. bei Finanzdienstleistern, Gesundheits- oder Energiewesen ist.

WWW (Wald-Wiesen-Windows) Admins bzw. deren IT-Verantwortliche haben in 99% der Fälle NULL Ahnung was forensische Beweissicherung betrifft und kennen weder Methoden noch Instrumente.

Ganz ehrlich: Vorstatts Kommentar klingt selbstbewusst, hat aber inhaltlich ziemliche Lücken. Die Idee, dass ein Unternehmen mit „Security First" Anspruch jeden Cyberangriff komplett alleine lösen muss, ist schlicht praxisfern. Wer in der Szene unterwegs ist, weiß: Externe Forensiker sind kein Zeichen von Schwäche, sondern Standard, selbst bei den größten Security Firmen der Welt. Die bringen spezielles Know how, forensische Tools und Erfahrung aus vielen anderen Fällen mit. Wer das ignoriert, zeigt, dass er nicht wirklich im Incident Response Bereich drin ist.

Sein Infanterie Hinterhalt Vergleich mag für Stammtischgespräche taugen, passt aber null zur Realität in der IT Security. Cyberangriffe sind dynamisch, verschachtelt und technisch komplex. Wenn es knallt, zählen Geschwindigkeit und Präzision und dafür holt man sich jede Ressource, die man kriegen kann. Das ist kein Zeichen von Inkompetenz, sondern von Professionalität.

Die Tonerbude Schiene ist einfach billige Rhetorik. Ja, Morgenstern hat mal mit Druckern und Toner angefangen, so what. Heute machen die DMS, digitale Signaturen, Cloud Workflows und Security Lösungen. Unternehmen auf ihre Ursprungsgeschichte zu reduzieren ist ein klassischer Denkfehler. Wer ernsthaft über IT Security reden will, sollte sowas lassen und bei den Fakten bleiben.

Unterm Strich: Der Kommentar klingt mehr nach Bauchgefühl und Pointen als nach echter Security Erfahrung. Wer die Branche kennt, weiß, dass externe Spezialisten im Ernstfall ein Muss sind, egal wie groß oder „Security First" ein Unternehmen ist.

+ Betr. "Cyberangriffe sind dynamisch, verschachtelt und technisch komplex. Wenn es knallt, zählen Geschwindigkeit und Präzision und dafür holt man sich jede Ressource, die man kriegen kann.":

S. (1): "… wie die Leute alle teures Monitoring-Equipment kaufen, und dann keiner die Logs davon liest. Googles Beobachtung ist, dass man über eine Woche zwischen Einbruch und dem Ransomware-Einschlag hat, in dem man die Eindringlinge finden könnte, wenn man denn die Logs lesen würde. Liest man aber nicht."

Du würdest wahrscheinlich auch daraus noch einen Geschäftsfall machen: Da die Logs ja ach so komplex sind, stellt man den Unternehmen auch dafür gleich noch eine Cyber-Nanny – in Permanenz! – zur Seite. Einträglich für Profis wie Dich, volkswirtschaftlich eine Katastrophe.

+ Betr.: "… dafür holt man sich jede Ressource, die man kriegen kann. Das ist kein Zeichen von Inkompetenz, sondern von Professionalität.":

Absurd. Zementierte Hilflosigkeit und Planlosigkeit werden zu Professionalität umgedeutet, um Hilfe rufen müssen wird zur Stärke.

+ Betr. "Die Tonerbude Schiene ist einfach billige Rhetorik. … Heute machen die … digitale Signaturen, Cloud Workflows und Security Lösungen.":

An diesem Toner scheinen ja manche einen Narren gefressen zu haben, geschenkt. Was mir aber i. Z. mit obigem Beitrag von Thomas Jakobs gerade in den Sinn kommt: Ist es der Öffentlichkeit eigentlich vermittelbar, dass ein Unternehmen für Security Lösungen nicht einmal eine ISO 27001-Zertifizierung vorzuweisen hat?

_

(1) *ttps://blog.fefe.de/?ts=96f73f30

Ich denke, dieser Subthread sollte auslaufen, es bringt für die Mitleser keinen Erkenntnisgewinn mehr. Und das Management von Morgenstern wird die Entscheidungen treffen, die es für notwendig erachtet, ohne sich von diesem Blog leiten zu lassen.

Bestimmt die hervorragende Onprem Infrastruktur welche im Gegensatz zu Cloud hochsicher und professionell betrieben wurde. Irgendwas mit Forti, Citrix oder Windows

Gibt sich in Punkto Sicherheit bzgl. On-Premises und Cloud wenig, wie ich so täglich feststellen darf. Da wir aber keine Details im obigen Fall kennen, verbieten sich solche Spekulationen und sind wenig zielführend – imho.

Möglich wäre Zugriff schon:

– KeePassXC offen gelassen oder "Minimieren, statt Programm zu beenden" eingestellt…

– Malware…

– TeamViewer-Zugänge aus KeePass entwendet… es besteht zumindest die Möglichkeit. Alleine schon weil es sein könnte…

Auch wenn TeamViewer mit MFA genutzt wird, müssen PW geändert werden, wg. möglicher Lücken die MFA aushebeln.

Wenn PW kompromitiert, Kunden informieren. Haben die gemacht. Gut! So sollte es sein. Kenne selber KMUs, die sowas einfach verheimlicht haben.

Genau das kann jeden treffen. Die Firma – zumindest mein erster Eindruck – hat vorbildlich reagiert. Systeme runtergefahren, Sicherheitsexperten zugezogen, Kunden informiert…

Wünsche dem Unternehmen viel Erfolg und den Angreifern 10Jahre ZDF-Fernsehgarten in Dauerschleife.

Habe zahlreiche Jahre dort in der internen IT gearbeitet. Oft genug auf Missstände in der internen IT hingewiesen und Verbesserungsvorschläge unterbreitet. Nahezu nichts wurde überhaupt diskutiert geschweige denn umgesetzt. Dann muss man sich nicht wundern wenn es irgendwann den großen Knall gibt. Gewissermaßen selbst schuld. Dennoch wünsche ich alles Gute, denn trotz allem sollten die "Guten" gegen die "Bösen" stets gewinnen.

Abgezogene Daten werden bereits von der Ransomware Gruppe Qilin angepriesen.

Initialen Zugriff macht diese Gruppe gerne über

* Spearphishing

* Remote Monitoring & Management Software Exploitation

* Lateral Movement & Exploitation

* Multifactor Authentication (MFA) Bombing

* SIM Swapping