[English]Microsoft warnt vor der finanziell motivierten Gruppe Storm-0501, die kontinuierlich mit Angriffen auf Cloud-Instanzen (Azure) zielt. Bei Erfolg werden Daten abgezogen, dann die Originale verschlüsselt und Backups zerstört. Anschließend wird Lösegeld verlangt.

[English]Microsoft warnt vor der finanziell motivierten Gruppe Storm-0501, die kontinuierlich mit Angriffen auf Cloud-Instanzen (Azure) zielt. Bei Erfolg werden Daten abgezogen, dann die Originale verschlüsselt und Backups zerstört. Anschließend wird Lösegeld verlangt.

Cloud-Bedrohung: Warnung vor Storm 0501

In einem Beitrag Storm-0501's evolving techniques lead to cloud-based ransomware vom 27. August 2025 warnt Microsoft vor dem finanziell motivierten Bedrohungsakteur Storm-0501.

Microsoft Threat Intelligence hat beobachtet, dass der finanziell motivierte Angreifer Storm-0501 seine Kampagnen kontinuierlich weiterentwickelt. Storm-0501 setzte 2021 bei einem Angriff auf Schulbezirke in den Vereinigten Staaten noch die Ransomware "Sabbath" ein. Im November 2023 griff Storm-0501 den Gesundheitssektor an und wechselte im Laufe der Jahre mehrfach die verteilte Ransomware (im Jahr 2024 wurde die Ransomware "Embargo" verwendet).

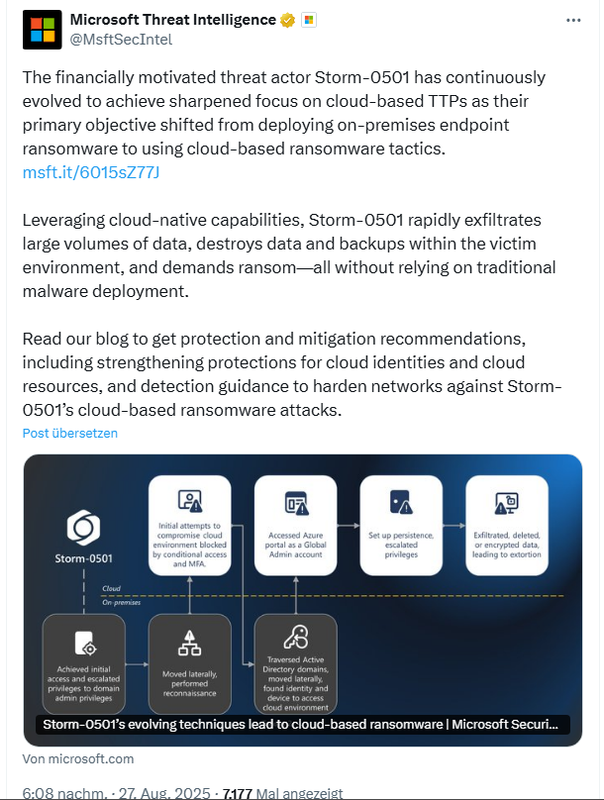

Aktuell konzentriert sich der Angreifer laut Microsoft verstärkt auf cloudbasierte Taktiken, Techniken und Verfahren (TTPs). Der Angreifer sei zwar dafür bekannt, schreibt Redmond, dass er hybride Cloud-Umgebungen ins Visier nimmt. Inzwischen habe sich sein primäres Ziel von der Bereitstellung lokaler Endpunkt-Ransomware hin zur Verwendung cloudbasierter Ransomware-Taktiken verlagert.

Neu: cloudbasierte Ransomware

Gegenüber klassischen Ransomware-Gruppen, die lokale Systeme durch Malware kompromittieren, um wichtige Dateien auf Endgeräten innerhalb des kompromittierten Netzwerks zu verschlüsseln und dann über einen Entschlüsselungscode zu verhandeln, gibt es in der Cloud Veränderungen. Storm-0501 nutzt für seine cloudbasierte Ransomware auch cloudnative Funktionen, um schnell große Datenmengen zu exfiltrieren, Daten und Backups innerhalb der Umgebung des Opfers zu zerstören und Lösegeld zu fordern. Durch die cloudnative Funktionen ist der Angreifer nicht mehr auf den Einsatz herkömmlicher Malware angewiesen.

Im September 2024 wurde bekannt wie Storm-0501 seine lokalen Ransomware-Operationen auf hybride Cloud-Umgebungen ausweitete. Der Angreifer verschaffte sich Zugang, indem er Active Directory-Umgebungen kompromittierte. Dann wechselte er zu Microsoft Entra ID, wo er die Berechtigungen für Hybrid- und Cloud-Identitäten eskalierte, um globale Administratorrechte zu erlangen. Die Auswirkungen dieser Angriffe nahmen laut zwei Formen an:

- Entweder wurden Backdoors in Entra ID-Mandantenkonfigurationen implantiert, indem böswillig hinzugefügte Verbunddomänen verwendet wurden, um die Anmeldung als nahezu jeder Benutzer zu ermöglichen,

- oder es wurde lokale Ransomware eingesetzt, um Endpunkte und Server zu verschlüsseln, um schließlich Lösegeld für die Entschlüsselungsschlüssel zu fordern.

Es kommt im Microsoft-Beitrag nicht vor, aber mich erinnert das Ganze an die Ausnutzung der Schwachstelle CVE-2025-53786, die ich Anfang August 2025 im Beitrag Beitrag Microsoft Exchange Server Hybrid durch CVE-2025-53786 gefährdet erwähnt hatte.

Ablauf einer aktuellen Storm-0501-Kampagne

Microsoft beschreibt im aktuellen Blog-Beitrag den Ablauf eines konkreten Angriffs auf eine Organisation. Dort kompromittierte Storm-0501 ein großes Unternehmen, das aus mehreren Tochtergesellschaften besteht. Jede dieser Töchter betreibt zwar ihre eigene Active Directory-Domäne. Diese Domänen sind durch aber Domänenvertrauensstellungen miteinander verbunden. Dies ermöglicht eine domänenübergreifende Authentifizierung und den Zugriff auf Ressourcen.

Arg komplexe Cloud-Umgebung, aber Praxis

Microsoft skizzierte in seinem Beitrag die Umgebung des Opfers. Active Directory-Domänen wurden beim Opfer mithilfe von Entra Connect Sync-Servern mit mehreren Entra ID-Mandanten synchronisiert. In einigen Fällen wurde eine einzelne Domäne mit mehr als einem Mandanten synchronisiert, was die Identitätsverwaltung und -überwachung weiter erschwerte.

Verschiedene Tochtergesellschaften setzten separate Microsoft Azure-Mandanten mit unterschiedlicher Microsoft Defender-Absicherungen ein. Nur ein Mandant setzte Microsoft Defender for Endpoint eingesetzt und hatte Geräte aus mehreren Active Directory-Domänen in die Lizenz dieses einzelnen Mandanten integriert. Diese fragmentierte Bereitstellung führte laut Microsoft "zu Sichtbarkeitslücken" in der gesamten Umgebung.

Schwachstellen geschickt ausgenutzt

Microsoft zeichnet in seinem länglichen Beitrag nach, wie die Angreifer diese Umgebung und deren Schwachstellen geschickt ausnutzten. Im lokalen Teil des Angriffs überprüften die Angreifer die Endpunkte auf Defender und kompromittierten dann einen Entra Connect Sync-Server, der das Endpunkt-Sicherheitsprodukt nicht verwendete. Microsoft geht davon aus, dass dieser Server als Dreh- und Angelpunkt diente. Der Angreifer richtete von dort einen Tunnel ein, um sich lateral innerhalb des Netzwerks zu bewegen.

Für diese seitliche Bewegung verwendete die Gruppe Evil-WinRM, ein Post-Exploitation-Tool, das PowerShell über Windows Remote Management (WinRM) für die Remote-Codeausführung missbraucht. Außerdem nutzten sie einen DCSync-Angriff, eine Technik zum Auslesen von Anmeldedaten, mit der sich ein Angreifer durch Missbrauch des Directory Replication Service Remote Protocol als Domänencontroller ausgeben und in dieser Rolle sensible Active Directory-Daten abrufen kann, beispielsweise Passwort-Hashes für alle Benutzer in der Domäne.

Mit diesen gestohlenen Anmeldedaten versuchten die Eindringlinge, sich an mehreren Konten als privilegierte Benutzer anzumelden. Hier wurden sie jedoch blockiert, da die Konten über eine Multi-Faktor-Authentifizierung (MFA) verfügten.

Der Gruppe gelang es, über das Active Directory einen zweiten Entra Connect-Server, der mit einem anderen Entra ID-Mandanten und einer anderen Active Directory-Domäne verbunden war, zu kompromittierten. Von dort starteten sie erneut einen DCSync-Angriff. Diesmal konnte Storm-0501 eine nicht-menschliche synchronisierte Identität identifizieren, der in Microsoft Entra ID auf diesem Mandanten eine globale Administratorrolle zugewiesen war. Und bei dieser war die MFA nicht aktiviert.

Zuerst wurde das das lokale Passwort, das (über Entra Connect Sync) mit der Cloud-ID dieses Benutzers synchronisiert wurde, des Benutzers zurückgesetzt. Anschließend registrierten die Angreifer eine neue, von ihnen kontrollierte MFA-Methode und nutzten dieses Konto, um sich lateral zwischen verschiedenen Geräten im Netzwerk zu bewegen, bis sie schließlich einen hybriden Server fanden, über den sie sich mit dem globalen Administratorkonto beim Azure-Portal anmelden konnten.

Als es dem Angreifer gelang, auf die Conditional Access-Richtlinien zuzugreifen, und sich mit einem globalen Administratorkonto beim Azure-Portal anzumelden, hatte Storm-0501 im Wesentlichen die vollständige Kontrolle über die Cloud-Domäne, schreibt Microsoft. Sie registrierten einen Entra-ID-Mandanten, den sie kontrollierten, als vertrauenswürdige Verbunddomäne. Das war die Hintertür für Storm-0501, die einen dauerhaften Zugriff ermöglichte. Damit konnte Storm-0501, SAML-Token (Security Assertion Markup Language) erstellen, die für den Mandanten des Opfers gültig waren. Sie konnten sich fortan als Benutzer des Mandanten des Opfers auszugeben, und die Microsoft Entra-Rollen des imitierten Benutzers übernehmen.

Über das kompromittierte globale Microsoft Entra Administratorkonto erlangte Storm-0501 die Azure-Rolle "User Access Administrator", und damit Zugriff auf alle Azure-Abonnements des Unternehmens und die darin gespeicherten Daten. Die Angreifer löschte eine Reihe von Daten. Daten, die sich nicht löschen ließen, oder ungelöscht bleiben sollten, wurden dann über die Cloud-Funktionen mit eigenen Keys verschlüsselt. Anschließend erpressten die Angreifer dann das Opfer zur Zahlung eines Lösegelds. Dabei verwendeten sie ein kompromittiertes Teams-Konto für die Kontaktaufnahme und die Verhandlungen.

Microsoft gibt Ratschläge zum Schutz

Im Beitrag gibt Microsoft im Abschnitt "Mitigation and protection guidance" dann noch Hinweise auf mehrere Maßnahmen, um sich vor solchen Storm-0501-Angriffen zu schützen.

MVP: 2013 – 2016

MVP: 2013 – 2016

Das Modell muss sich ja lohnen so lange die Firmen bezahlen. Aktuell ist ja nur lokale Verschlüsselung zu lesen. In der Cloud passiert das nicht. Genau da setzen sie die storm Angreifer wohl erfolgreich ein.

Ich denke eine Verlangsamung(Wartezeit) und Warnung an alle admins zu solch Aktionen innerhalb eines tenants würden hier enorm helfen.

Microsoft hat in "seiner" Azure ein Backdoor! Das macht sich Storm-0501 zunutze.

Und wie ich es schon so einige Male erwähnte, selbst das Pentagon hat wichtigen aus Azure abgezogen

und nutzt andere Clouddienste!

Wer trotz aller Vorfälle immer noch Azure nutzt, ist, so finde ich, selber Schuld,

wenn er "seine" Daten loswird!

Es muss weh tun, damit so mancher aufwacht!

Sich in die Tasche lügen ist einfacher als aufwachen. Siehe auch der KI Wahn.

Wie können die Angreifer Backups löschen?

Wenn das einzige Backup in der betroffenen Umgebung selbst liegt, dann würde ich das nichtmal als Backup bezeichnen sondern eher als eine art unnötige redundante Datenhaltung.

Ich habe schon viele Unternehmen gesehen, die entweder ein reines lokales Backup- (u. a. externe Datenträger, auf NAS, Band und Co.), Hybrid-Backup- (1 x lokal, 1 x Cloud) oder ein Single-Cloud-Backup-Konzept (ohne Redundanz, weil mit Multi-Cloud-Backup wegen Traffic zu teuer) fahren.

Die Königsdisziplin der Nichtsicherung habe ich aber auch schon erlebt. No risk, no fun. ;)

Das Kleingedruckte alias die AGB sollte man natürlich auch lesen, wenn man die Cloud (das Rechenzentrum eines Dritten) als Backup nutzt.

Backups kann man nur löschen, wenn die auf online-Medien (Cloud, NAS, interne Festplatten, USB-Festplatten, die angestöpselt sind, etc.) gespeichert sind.

Deshalb:

Backups gehören zwingend auf Offlinemedien, die nur für die Zeit des Backups/Restores physisch mit den zu sichernden Systemen und auch mit der Stromversorgung verbunden sind.

Denn auch z.B. Überspannung könnte die sonst zerstören.

Alles andere verdient nicht wirklich den Namen Backup.

Und da hat auch das gute alte LTO-Band seine Berechtigung:

Das ist ein Offlinemedium und es ist auch vor externen Zugriffen sehr sicher.

Darauf kann man nicht so direkt zugreifen wie auf eine Festplatte o.Ä., selbst wenn das Band im Laufwerk steckt.

Was ist das hier eigentlich? Windows-CVEs vom 21. August? 3 CVE alle unterstützten Windows-Versionen betroffen, Schweregrad jeweils "Important"

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2025-55229

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2025-55230

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2025-55231

Wenn man dann den KB-Links folgt, landet man bei Artikeln vom Mai und Juli Patchday. Wurden wieder weitere CVEs vergessen zu melden und wurden nachgereicht? Schläft da einer?

Ist eines der Microsoft Rätsel, welches ich noch nicht final knacken konnte. Die Diskussion findet sich seit dem 22. August 2025 hier im Blog im Artikel Windows: Certificate Spoofing-Schwachstelle CVE-2025-55229; und MDT-Schwachstelle CVE-2025-55230 (21.8.2025). Gibt auch einige Leserkommentare.

Dazu fällt mir ein, das ich unter den Anmeldeaktivitäten meiner Microsoft Konten erfolgreiche Anmeldungen aus dem Netzwerk (IPv6) von Azure in Dublin gesehen habe, die letzten 6 Wochen, obwohl alle Konten mit MFA gesichert sind.

Das sind nur die Jungs vom NSA, die in den Logs nachschauen wollten, an welchen Wochentagen die Jungs aus China im System sind.

Das hängt jedoch mit etwas anderem zusammen, weil das nächste Microsoft Rechenzentrum in Dublin, Irland liegt und ein Teil der Europäischen Union ist.

Ich hatte das auch mal ein ganze Zeitlang, was mich ebenfalls damals sehr verwundert hat.

Irgendwie bekommt das Microsoft nicht ganz gebacken den genauen Standort zu ermittel und schreibt dann Anmeldung über Dublin hinein, ich hab das auch mal gewusst, aber wieder vergessen, wieso das so ist, weil es wahrscheinlich uninteressant war.

Noch mehr hat sich aber dafür Microsoft damals verwundert, dass ich mich 4 Wochen lang über Neu-Delhi angemeldet habe, aber das lag an meiner VPN. Microsoft hatte mir Damals dann eine nette Mail zugesandt und nachgefragt, was los sei, weil ich mich Vormittags vom Arbeitsort (Deutschland) und nachmittags von Neu-Delhi aus angemeldet habe und ich habe geantwortet, ob sie noch nie etwas von einer VPN gehört hätten.