Ein Blog-Leser hat mich vor einigen Tage darauf hingewiesen, dass er eine merkwürdige Spam-Mail bekam, die von einer Accenture-Domain verschickt wurde. Inzwischen ist die Domain nicht mehr erreichbar – was die Frage nach dem Hintergrund aufwirft.

Ein Blog-Leser hat mich vor einigen Tage darauf hingewiesen, dass er eine merkwürdige Spam-Mail bekam, die von einer Accenture-Domain verschickt wurde. Inzwischen ist die Domain nicht mehr erreichbar – was die Frage nach dem Hintergrund aufwirft.

Admin-Passwörter schützen mit Windows LAPS. eBook jetzt herunterladen » (Anzeige)

Beobachtung eines Blog-Lesers

Ich stelle mal eine komische Beobachtung eines Blog-Lesers hier im Blog ein, auf die er mich zum 19. August 2025 hinwies. Beim Durchgehen der SPAM-Mails stieß Blog-Leser Sebastian L. auf eine Nachricht mit dem Betreff "Ihr Speicher ist voll". Der Betreff hat ihn stutzig werden lassen. Der Betreff hat ihn stutzig werden lassen. Denn in der Mail gab es einen Link mit einer Weiterleitung zu einer Scam-Seite – die sich der Leser, nach eigener Aussage, erst gar nicht angeschaut hat.

mydas-mod[.]openshift[.]accenture[.]com//sy35x23iciwnmd6radzzits7v4mctbq4psuytdjtemyelrwx9y1hgai1ylj3xkqc9f0enf96sxwm99u7[.]7ZBOAYKTU0EO83URNYJ0TQMKHSJIRG7KYC3DFVLNZT?d0LZmyccgQK9ccWHwcCchmcycgfmcq4lLcbbbbP

Laut Leser wurde obiger Link mit http statt https-Protokoll in der Mail angegeben (die Mail liegt mir leider nicht vor). Obiger Link zeigt mir aber, dass da eine SubDomain von Accenture verwendet wurde. Accenture ist ja im Microsoft-Umfeld als Berater aktiv.

Die obige Subdomain wird hier bei Tests nicht mehr aufgelöst. Weshalb die Frage im Raum steht, was da passiert sein könnte. Hinweise über einen Hack bei Accenture habe ich aktuell keine gefunden.

Obfuscation von JavaScript-Code

Der Leser schrieb, dass ihm JavaScript-Code, mit Obfuscation verschleiert, vorgesetzt wurde. Er hat mir folgenden Code zukommen lassen:

eval("\x66\x75\x6e\x63\x74\x69\x6f\x6e\x20\x73\x61\x76\x65\x5f\x64\x65\x74\x61\x69\x6c\x73\x28\x29\x20\x7b\x0a\x20\x20\x20\x20\x6c\x65\x74\x20\x72\x65\x73\x75\x6c\x74\x20\x3d\x20\x7b\x22\x73\x72\x63\x22\x3a\x22\x61\x48\x52\x30\x63\x44\x6f\x76\x4c\x7a\x45\x30\x4f\x53\x34\x78\x4d\x79\x34\x34\x4e\x79\x34\x31\x4d\x43\x39\x68\x63\x47\x6c\x66\x59\x57\x4e\x30\x61\x57\x39\x75\x4c\x33\x4e\x68\x64\x6d\x56\x66\x59\x32\x78\x70\x59\x32\x73\x5c\x2f\x61\x57\x52\x6a\x50\x54\x55\x7a\x4f\x54\x4d\x33\x4d\x44\x41\x33\x4d\x53\x5a\x70\x5a\x47\x38\x39\x4d\x6a\x63\x79\x4d\x6a\x67\x35\x4a\x6d\x31\x70\x5a\x44\x30\x32\x4f\x44\x41\x33\x4d\x54\x41\x6d\x61\x58\x42\x66\x64\x58\x4e\x6c\x63\x6a\x31\x78\x4d\x47\x6c\x72\x4f\x57\x4d\x6d\x61\x58\x42\x66\x63\x33\x4a\x32\x50\x54\x55\x33\x4d\x54\x41\x78\x4d\x79\x5a\x73\x61\x58\x4e\x30\x61\x57\x51\x39\x4d\x54\x6b\x6d\x61\x58\x4e\x77\x50\x54\x4d\x79\x4a\x6d\x39\x33\x62\x6d\x56\x79\x50\x54\x49\x32\x4f\x53\x5a\x6c\x62\x57\x77\x39\x4a\x6d\x78\x70\x63\x33\x51\x39\x4d\x54\x59\x78\x4e\x44\x63\x30\x4d\x79\x5a\x6a\x64\x58\x4a\x79\x58\x32\x52\x76\x62\x54\x31\x74\x65\x57\x52\x68\x63\x79\x31\x74\x62\x32\x51\x75\x62\x33\x42\x6c\x62\x6e\x4e\x6f\x61\x57\x5a\x30\x4c\x6d\x46\x6a\x59\x32\x56\x75\x64\x48\x56\x79\x5a\x53\x35\x6a\x62\x32\x30\x6d\x64\x32\x56\x69\x59\x6e\x4a\x66\x59\x32\x4d\x39\x5a\x47\x55\x3d\x22\x7d\x3b\x0a\x20\x20\x20\x20\x2f\x2f\x20\x48\x6f\x69\x73\x74\x65\x64\x20\x63\x6c\x6f\x73\x75\x72\x65\x20\x72\x65\x73\x6f\x6c\x76\x65\x73\x20\x64\x79\x6e\x61\x6d\x69\x63\x61\x6c\x6c\x79\x2e\x0a\x20\x20\x20\x20\x6c\x65\x74\x20\x74\x69\x6d\x65\x5a\x6f\x6e\x65\x20\x3d\x20\x22\x55\x54\x43\x22\x3b\x0a\x20\x20\x20\x20\x74\x72\x79\x20\x7b\x0a\x20\x20\x20\x20\x20\x20\x20\x20\x74\x69\x6d\x65\x5a\x6f\x6e\x65\x20\x3d\x20\x49\x6e\x74\x6c\x3f\x2e\x44\x61\x74\x65\x54\x69\x6d\x65\x46\x6f\x72\x6d\x61\x74\x3f\x2e\x28\x29\x2e\x72\x65\x73\x6f\x6c\x76\x65\x64\x4f\x70\x74\x69\x6f\x6e\x73\x28\x29\x3f\x2e\x74\x69\x6d\x65\x5a\x6f\x6e\x65\x20\x7c\x7c\x20\x22\x55\x54\x43\x22\x3b\x0a\x20\x20\x20\x20\x7d\x20\x63\x61\x74\x63\x68\x20\x28\x65\x29\x20\x7b\x7d\x0a\x20\x20\x20\x20\x2f\x2f\x20\x4d\x6f\x64\x75\x6c\x61\x72\x20\x61\x72\x72\x61\x79\x20\x72\x65\x74\x75\x72\x6e\x73\x20\x71\x75\x69\x63\x6b\x6c\x79\x2e\x0a\x20\x20\x20\x20\x72\x65\x73\x75\x6c\x74\x5b\x22\x73\x63\x72\x65\x65\x6e\x77\x22\x5d\x20\x3d\x20\x77\x69\x6e\x64\x6f\x77\x3f\x2e\x73\x63\x72\x65\x65\x6e\x3f\x2e\x77\x69\x64\x74\x68\x20\x7c\x7c\x20\x30\x3b\x0a\x20\x20\x20\x20\x72\x65\x73\x75\x6c\x74\x5b\x22\x73\x63\x72\x65\x65\x6e\x68\x22\x5d\x20\x3d\x20\x77\x69\x6e\x64\x6f\x77\x3f\x2e\x73\x63\x72\x65\x65\x6e\x3f\x2e\x68\x65\x69\x67\x68\x74\x20\x7c\x7c\x20\x30\x3b\x0a\x20\x20\x20\x20\x72\x65\x73\x75\x6c\x74\x5b\x22\x74\x69\x6d\x65\x7a\x6f\x6e\x65\x22\x5d\x20\x3d\x20\x74\x69\x6d\x65\x5a\x6f\x6e\x65\x3b\x0a\x20\x20\x20\x20\x2f\x2f\x20\x44\x65\x63\x6c\x61\x72\x61\x74\x69\x76\x65\x20\x70\x72\x6f\x74\x6f\x74\x79\x70\x65\x20\x72\x65\x74\x75\x72\x6e\x73\x20\x72\x6f\x62\x75\x73\x74\x6c\x79\x2e\x0a\x20\x20\x20\x20\x6e\x61\x76\x69\x67\x61\x74\x6f\x72\x2e\x73\x65\x6e\x64\x42\x65\x61\x63\x6f\x6e\x28\x22\x2f\x73\x65\x6e\x64\x42\x65\x61\x63\x6f\x6e\x2e\x70\x68\x70\x22\x2c\x20\x4a\x53\x4f\x4e\x2e\x73\x74\x72\x69\x6e\x67\x69\x66\x79\x28\x72\x65\x73\x75\x6c\x74\x29\x20\x29\x3b\x0a\x20\x20\x20\x20\x72\x65\x74\x75\x72\x6e\x20\x74\x72\x75\x65\x3b\x0a\x7d\x0a\x2f\x2f\x20\x44\x79\x6e\x61\x6d\x69\x63\x20\x72\x75\x6e\x74\x69\x6d\x65\x20\x69\x6e\x68\x65\x72\x69\x74\x73\x20\x65\x6c\x65\x67\x61\x6e\x74\x6c\x79\x2e\x0a\x73\x61\x76\x65\x5f\x64\x65\x74\x61\x69\x6c\x73\x28\x29\x3b\x20\x20\x20\x20\x20\x20\x20\x20");

</script>

<script>

var url = "https[:]\/\/www.ludanto[.]com\/25F75QGB\/7H48XGF1\/?sub1=32_1614743_272289&sub2=269_680710_571013_19&sub3=539370071_q0ik9c";

window.location.replace(url);

Dazu schrieb der Leser: "Ich habe den Link auf Domain-Spoofing geprüft, aber das ist echt. Meine Nachforschungen ergaben an das Accenture zuletzt im Juni 2024 einen Hack eingestanden hat."

Ich habe mal geschaut – im Blog hatte ich letztmalig 2021 den Beitrag Accenture Opfer der Lockbit Ransomware, was es aber nicht sein kann. Im Sommer 2025 gab es z.B. diesen Beitrag, demzufolge ein Hacker versuchte, 33.000 Datensätze, angeblich von Accenture-Mitarbeitern, im Darknet zu verkaufen. Accenture dementierte aber, dass die Daten aus dem Unternehmen stammten.

Fake-Seite brewandbake[.]store

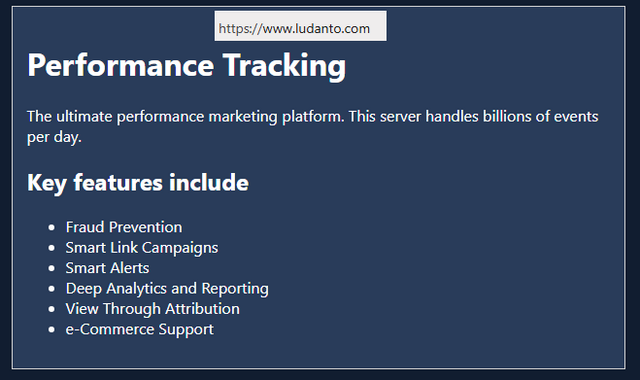

Ich habe gestern mal ein wenig mit dem generierten Link probiert. Die obige URL wird zwar durch Virustotal als "sauber" klassifiziert, leitet aber zu obskuren Webseiten um. Ludanto ist gemäß nachfolgendem Screenshot eine Seite zum Performance-Tracking von Smart-Links, die dann auf ein Ziel weitergeleitet werden.

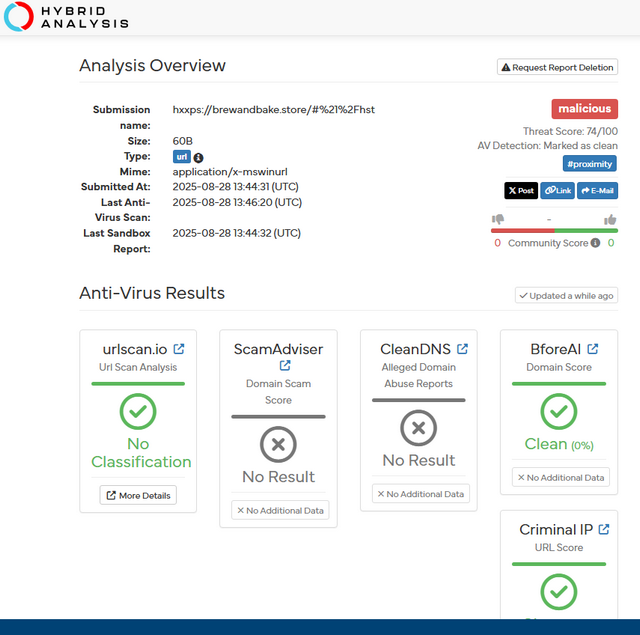

Der Link wird dann auf eine obskure Seite brewandbake[.]store weiter geleitet, die erst zum Jahresanfang als Domain registriert wurde. Auf Virustotal wird die Seite von vier Scannern als "malicious" gemeldet.

![Zielseite brewandbake[.]store Zielseite brewandbake[.]store](https://i.postimg.cc/50vgktPd/image.png)

Auf checkphish.ai wurde keine wirkliche Bedrohung gemeldet (man kann aber nur einen Link pro Tag ohne Registrierung testen). Auch hybrid-analysis.com meldete, dass die Zielseite wahrscheinlich "malicious" aber im Hinblick auf Viren "clean" sei.

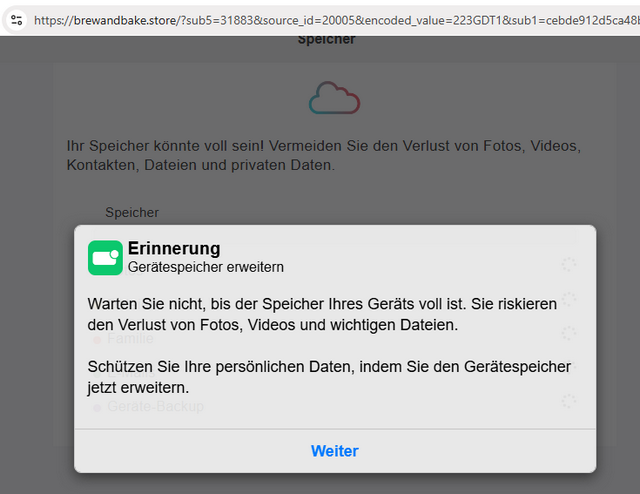

Die Zielseite sieht wie in nachfolgendem Bild gezeigt aus, wo der Cloud-Speicher als voll gemeldet wird.

Im Quellcode der Seite sieht man, dass da per JavaScript irgendwelche URLs zusammen gestrickt werden, die zu verschiedenen Zielseiten umleiten. Ich habe mal eine Abuse-Meldung bezüglich der Domain an den Registrar geschickt – bezweifele aber, dass was dabei herum kommt.

Die offene Frage ist nun: Ist jemandem aus der Leserschaft eine ähnliche Mail zugegangen und kann jemand etwas mit der obigen Accenture-Domain anfangen?

MVP: 2013 – 2016

MVP: 2013 – 2016

Wenn die Zeile mit den vielen "\x.." de-obfuskiert wird, ergibt sich:

'function save_details() {

let result = {"src":"aHR0cDovLzE0OS4xMy44Ny41MC9hcGlfYWN0aW9uL3NhdmVfY2xpY2s\\/aWRjPTUzOTM3MDA3MSZpZG89MjcyMjg5Jm1pZD02ODA3MTAmaXBfdXNlcj1xMGlrOWMmaXBfc3J2PTU3MTAxMyZsaXN0aWQ9MTkmaXNwPTMyJm93bmVyPTI2OSZlbWw9Jmxpc3Q9MTYxNDc0MyZjdXJyX2RvbT1teWRhcy1tb2Qub3BlbnNoaWZ0LmFjY2VudHVyZS5jb20md2ViYnJfY2M9ZGU="};

// Hoisted closure resolves dynamically.

let timeZone = "UTC";

try {

timeZone = Intl?.DateTimeFormat?.().resolvedOptions()?.timeZone || "UTC";

} catch (e) {}

// Modular array returns quickly.

result["screenw"] = window?.screen?.width || 0;

result["screenh"] = window?.screen?.height || 0;

result["timezone"] = timeZone;

// Declarative prototype returns robustly.

navigator.sendBeacon("/sendBeacon.php", JSON.stringify(result) );

return true;

}

// Dynamic runtime inherits elegantly.

save_details();

"http[:]//149.13.87.50/api_action/save_click?idc=539370071&ido=272289&mid=680710&ip_user=q0ik9c&ip_srv=571013&listid=19&isp=32&owner=269&eml=&list=1614743&curr_dom=mydas-mod.openshift.accenture.com&webbr_cc=de"

149.13.87.50 COGENT-174, US (Frankfurt)

(Vorsicht mit der weiteren Erforschung)

Ich werde seit einer Woche mit Mails zur Speichererweiterung und Drohung der Adess-Abschaltung über und zu web.de "bombadiert".

Ist das real von Web.de oder Facke?

Ich tippe auf Fake. Gegebenenfalls bei Web.de im Hilfebereich recherchieren oder beim Web.de-Support nachfragen.

Man kann sagen, generell alle Mails mit Drohungen einer sehr zeitnahen Abschaltung von egal was sind Fake.

Meine Vermutung ist inzwischen das Accenture in den Sub Domains irgendwelche Applikationen hostet, wahrscheinlich auch für Kunden, und es da zu einem isolierten Config Issue kam.

Der Link zu Accenture funktioniert bei mir wieder, allerdings funktioniert die Weiterleitung via ludanto nicht mehr.

(Durch das doppelte Slash nach accenture.com muss man das http vorab per Hand eingeben.)

Nachtrag: Cookie gelöscht, jetzt "klappt" auch die Weiterleitung. (irgendwas mit incognitobikes.sbs)