[English]Es ist ein kruder Sachverhalt, auf den ich mir noch keinen endgültigen Reim machen kann. Seit einigen Wochen finden Zugriffe auf Microsoft Konten durch Dritte statt, die im Aktivitätsverlauf zu sehen ist. Dabei haben die Nutzer die Zweifaktor-Authentifizierung für die Konten aktiviert. Wie kann das sein? Und noch kruder: Leser, die ich gebeten hatte, den Aktivitätsverlauf des Kontos einzusehen finden dort nichts (geht auch mir so).

[English]Es ist ein kruder Sachverhalt, auf den ich mir noch keinen endgültigen Reim machen kann. Seit einigen Wochen finden Zugriffe auf Microsoft Konten durch Dritte statt, die im Aktivitätsverlauf zu sehen ist. Dabei haben die Nutzer die Zweifaktor-Authentifizierung für die Konten aktiviert. Wie kann das sein? Und noch kruder: Leser, die ich gebeten hatte, den Aktivitätsverlauf des Kontos einzusehen finden dort nichts (geht auch mir so).

Rückblick auf ein gehacktes Microsoft-Konto

Blog-Leser Tom hatte mich ja vor einigen Tagen auf eine Merkwürdigkeit im Zusammenhang mit seinem Microsoft Konto hingewiesen. Er fand auf zwei seiner Microsoft Konten Zugriffe durch unbekannte Dritte.

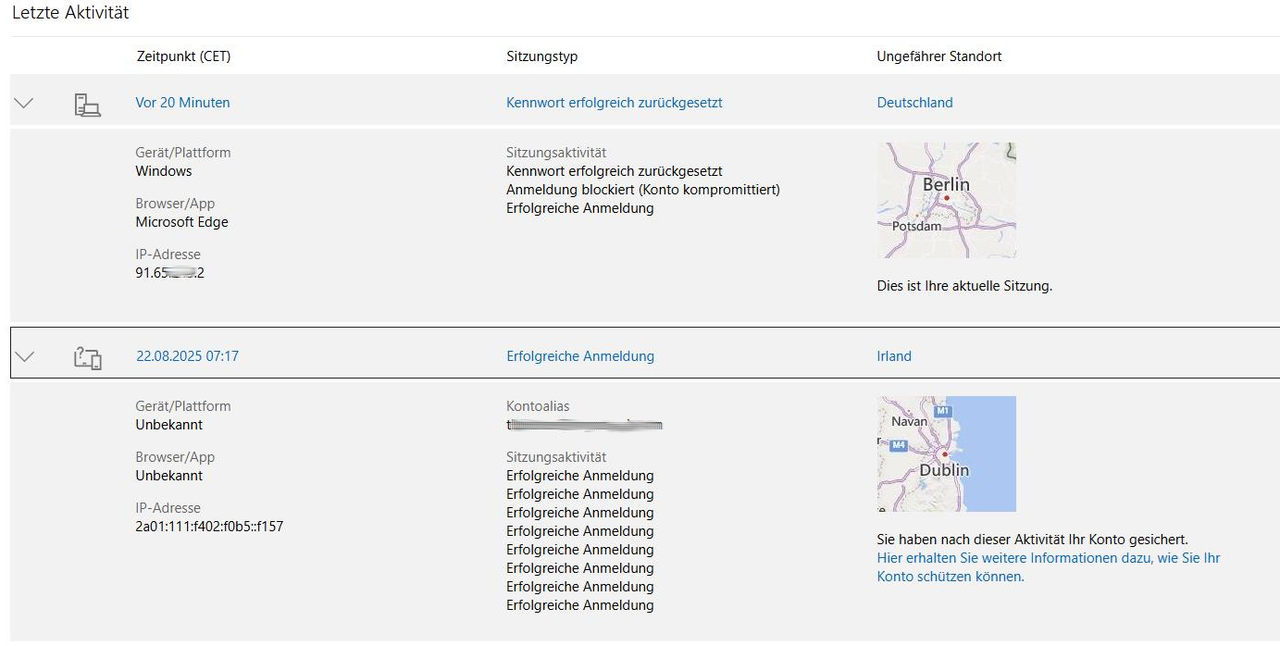

Obiger Screenshot zeigt diese Zugriffe für ein Microsoft Konto. Bei beiden Microsoft Konten fanden erfolgreiche Zugriffe von einer fremden IP aus Irland statt. In obigem Screenshot ist der Hinweis "Anmeldung blockiert (Konto kompromittiert)" zu sehen. Am Ende des Tages stellte sich heraus, dass sein Microsoft Konto kompromittiert und wegen SPAM gesperrt war – ich hatte im Artikel Microsoft Konto gehackt? Seht ihr fremde Aktivitäten im Verlauf? berichtet.

Weitere Fälle bekannt

Kurz nachdem ich den oben verlinkten Blog-Beitrag online gestellt hatte, meldeten sich mehrere Nutzer mit weiteren Informationen.

Fall 1 auf reddit.com

Blog-Leser Lukas meldete sich mit diesem Kommentar und verwies auf den reddit.com-Thread Log in from an different location that belongs to MICROSOFT-CORP-MSN-AS-BLOCK. Dort beschreibt ein Nutzer, dass er am 25. Juli ich eine erfolgreiche Anmeldung auf seinem Microsoft Konto bemerkt habe. Auch hier gilt, dass der Nutzer 2FA aktiviert hatte und (ähnlich wie in obigem Fall) auch keine Benachrichtigung über die fremde Anmeldung durch Microsoft erhalten hat.

In diesem Fall ist mit meinem Konto nichts passiert, und der Nutzer hat diesen Zugriff erst später (August 2025) durch Zufall bemerkt. Als er die seltsame IP-Adresse, von der der Zugriff erfolgte, überprüfte, stellte sich heraus, dass sie zu MICROSOFT-CORP-MSN-AS-BLOCK gehört und sich in Kanada befindet.

Der Nutzer fragte: "Wisst ihr, was das sein könnte? Verbindet sich etwas von Microsoft mit meinem Konto?" Für den Betroffenen war es wirklich stressig, er hat sein Passwort geändert und zusätzlich zu seinen anderen 2FA-Optionen den Microsoft Authenticator eingerichtet. Im Thread gab es dann Bestätigungen, dass dies kein Einzelfall ist.

Fall 2 im Microsoft Q&A-Forum

Im Microsoft-Q&A-Forum gibt es den Thread Microsoft Authenticator- Successful login from unknown account vom 27. Juli 2025. Der Inhaber eines Microsoft Kontos erhielt am 26. Juli 2025 eine Menge Anfragen des Authenticators für Zugriffe, die er aber abgelehnt habe.

Dann habe er den Authentifizierer aufgerufen, um die letzten Aktivitäten zu überprüfen. Dort musste der Benutzer feststellen, dass zwei Tage vorher eine erfolgreiche Anmeldung an seinem Benutzerkonto von Microsoft von einer IP-Adresse in Des Moines, Iowa (unbekanntes Gerät/Betriebssystem) stattgefunden hatte. Auch hier hatte der Betroffene keine Benachrichtigung über diese Anmeldung und keine verdächtigen Aktivitäten im Konto erhalten.

Der Nutzer hat die Aktivität als verdächtig markiert und sein Passwort geändert. Auch hier versteht der Betroffene nicht, warum er nicht benachrichtigt wurde. Als er die IP-Adresse 2a01:111:f402:f139::f148 im Internet recherchiert hat, sah es so aus, als ob diese einem Microsoft-Rechenzentrum zugewiesen wurde. Der Nutzer fragt, ob jemand eine Idee habe, was passiert sein könnte und/oder was ich jetzt tun sollte, um sein Konto zu schützen? Im Thread haben sich weitere Betroffene gemeldet, die ebenfalls Kontenzugriffe trotz 2FA von Dritten bemerkten. Alle IP-Adressen scheinen aus dem Microsoft-Netzwerk zu kommen und die Nutzer werden nicht über die Zugriffe informiert.

Fall 3 im Microsoft Q&A-Forum

Ein weiterer Fall wird im Microsoft Q&A-Forum im Thread Someone else successfully login without going through authenticator app!!?? vom 27. Juli 2025 beschrieben. Der Betroffene musste feststellen, dass sich am 26. Juli 2025 jemand aus einem anderen Land erfolgreich an seinem Konto angemeldet hat, ohne die Authentifizierungs-App verwenden zu müssen.

Der im Thread gezeigte Screenshot ist auf Chinesisch und bedeutet im Wesentlichen: Gerät unbekannt, Browser unbekannt, Anmeldung erfolgreich, Land ist die USA. Der Nutzer schreibt, dass er nicht einmal eine Nachricht erhalten habe, dass jemand versucht hat, sich anzumelden, und es gab auch überhaupt keine Warnung. Der Betroffene (wohl auch China) fragt: Ist das überhaupt möglich? Kann mir bitte jemand helfen? Auch hier bestätigen weitere Nutzer diese Beobachtung bei den eigenen Konten.

Vermutung: Outlook-App ist beteiligt

Im Microsoft Q&A-Foren-Thread Someone else successfully login without going through authenticator app!!?? schreibt ein Nutzer, das auf das Problem der offenbar erfolgreichen IPv6-Authentifizierungen für einige Benutzer von Microsoft Konten aus verschiedenen Microsoft Rechenzentren antworten wolle.

Der Poster schreibt, dass es vielen Menschen zu passieren scheint, dass solche Aktivitäten zu sehen seien. Er habe dieses Problem etwa dreimal gehabt, und alle diese IPv6-Adressen gehören mutmaßlich Microsoft, denn sie werden alle zu MICROSOFT-CORP-MSN-AS-BLOCK aufgelöst.

Der Betroffene hat festgestellt, dass dies normalerweise passiert, wenn er die mobile App von Outlook oder OneDrive öffnet (ob es Android oder iOS ist nicht angegeben). Der Betroffene hat auf den Forenbeitrag Why Datacenter IPs are shown when a user logs in verlinkt, wo dieses Problem diskutiert wird. Im Thread wird die imho unbefriedigende Antwort gegeben, dass es "Aktivitäten einer Smartphone-App" (für OneDrive oder Outlook) seien, die mitunter umständlich geroutet und als "unbekannter Zugriff" aufgeführt würden.

In den Leserrückmeldungen zum Beitrag Microsoft Konto gehackt? Seht ihr fremde Aktivitäten im Verlauf? hatte sich ein Nutzer mit diesem Kommentar gemeldet. Er fand in seinem Verlauf ebenfalls einen IPv6-Aufruf aus Kanada. Er konnte sich erinnern, dass er zum Zeitpunkt dieses Aufrufs seine outlook.com-Anmeldedaten in Apple-Mail auf seinem iPhone erneut bestätigen musste.

Irgendwie ist das alles inkonsistent – im ersten Fall, den ich im Beitrag Microsoft Konto gehackt? Seht ihr fremde Aktivitäten im Verlauf? behandelt habe, wurde das Konto von Thomas B. wegen SPAM-Aktivitäten blockiert. Thomas nutzt aber laut seiner Aussage weder ein iPhone noch ein iPad (zum Mail-Abruf). Da ist also etwas Unschönes passiert.

Der Leser verwies auf den Forenthread Microsoft sign in from IPv6 associated with Microsoft bei Microsoft Q&A, wo das Gleiche wie oben skizziert beschrieben wird. Das wäre in der obigen Nomenklatur Fall 4, und der betreffende Thread hat bereits vier Seiten mit Antworten von Betroffenen.

Es wird vermutet, dass die Logins von Microsoft erfolgen, die offenbar kein 2FA zum Zugriff benötigen. Möglicherweise für Porno-Scans, oder für den CoPiloten oder für Wartungszwecke. Das Verhalten wird bereits seit 2020 beobachtet, ohne dass es eine schlüssige Erklärung Microsofts gibt.

Nicht nachvollziehbar ist auch, dass manche Nutzer einige Aktivitäten im Verlauf schlicht nicht sehen. Mir schaut es so aus, dass aus der Microsoft Infrastruktur Zugriffe ohne 2FA stattfinden, die u.U. nicht protokolliert werden und keine 2FA benötigen. Und wenn da etwas passiert, hat der Kontenbesitzer kaum eine Chance, etwas dagegen zu tun. Wenn ich defätistisch wäre, täte ich behaupten: Microsoft hat langsam die Kontrolle über sein Cloud-Zeugs verloren. Aber vielleicht gibt es doch mal eine Erklärung und es wird auch offen gelegt, warum der erste von mir aufgegriffene Fall von Thomas B. trotz 2FA zu einem kompromittierten Konto führte.

Artikelreihe:

Microsoft Konto gehackt? Seht ihr fremde Aktivitäten im Verlauf?

Fremde Anmeldungen an Microsoft Konten trotz 2FA – Teil 2

MVP: 2013 – 2016

MVP: 2013 – 2016

Hier Aktivitätsverlauf bei *ttps://account.live.com/activity völlig leer, kein einziger Eintrag.

@Anonym: Danke für den Link. Selbst für mein @outlook.de-Konto geprüft. Ebenfalls leer, obwohl ich mich fast täglich anmelde.

"Es wird vermutet, dass die Logins von Microsoft erfolgen, die offenbar kein 2FA zum Zugriff benötigen. Möglicherweise für Porno-Scans, oder für den CoPiloten oder für Wartungszwecke. Das Verhalten wird bereits seit 2020 beobachtet, ohne dass es eine schlüssige Erklärung Microsofts gibt."

Also eine Hintertür? So was gibt keinen Aufschrei mehr.

Es gibt ja einen Aufschrei hier.

Mir ist aber auch schon aufgefallen, das z.b. das anbinden von outlook (classic) keine 2FA abfragt und trotzdem erfolgreich ist.

insbesondere "lustig" fand ich das in Verbindung mit der Host Europe Migration. Da wird beim ersten Passwortwechsel im Browser eine 2FA erzwungen, incl schändlicher Microsoft Authenticator APP und Scam Versuch eine Drittanbieter APP, die 8€ pro Woche im Abo abbuchen wollte.

Und als wir dann die Daten in Outlook eingegeben haben, wurde 2FA gar nicht mehr abgefragt. Wozu richten wir das dann ein, wenn bestimmte Dienste auch so Zugriff haben?

+ Betr. "Und als wir dann die Daten in Outlook eingegeben haben, wurde 2FA gar nicht mehr abgefragt.":

Und das habt ihr dann so gelassen? Ist nicht Dein Ernst? Kleiner Tip für den Einstieg: https://learn.microsoft.com/en-us/graph/api/resources/signinfrequencysessioncontrol?view=graph-rest-1.0

+ Betr. "Wozu richten wir das dann ein, wenn bestimmte Dienste auch so Zugriff haben?":

Wozu gehe ich nur bei grün über die Ampel, wenn mich dann doch einer anfährt? Merkste selber.

Wie wäre es mit einem Zugang für Sicherheitsbehörden? Der muss in den USA ja auch sichergestellt werden. Und darf teilweise nicht offengelegt werden.

Da wäre interessant ob es vor allem Nicht-US Bürger betrifft, die in den USA weniger Rechte haben.

Wenn ich defätistisch wäre, täte ich behaupten: Microsofts Backdoors spielen verrückt und es fällt nun auf das die Vollzugriff haben ;-P

Gemunkelt wird das ja schon immer, lediglich Beweise fehlen.

Nutze mein MS Konto zum Glück nur um bei Erstinstallationen die Lizenzen ans Konto zu knüpfen, danach geht es mit Ofline Konto weiter. Cloud ist NoGo und Telemetrie un Co. werden abgedreht.

Fremde/unbekannte Anmeldungen gibt es keine…

Benutzt den jemand von den btroffenen Single-Sign-On (SSO)?

Bequemlichkeit über Sicherheit ;-P

Die Zugriff hatte ich vor zwei Jahren auch schon auf mein MS Konto.

Der Support Chat den ich eröffnet hatte, wurde einfach mit der Antwort "BS" geschlossen.

Bei mir waren es IPv6 Adressen die laut LocationDBs zur Microsoft Cloud gehörten.

Seit dem verwende ich das Konto nur noch für die gekauften Spiele und hab alle anderen Dienste umgezogen.

Woher kommt die krude Annahme, niemand anders könne auf "Eure" Konten zugreifen?!?

Erstens: Es sind nicht "Eure" Konten, es sind Microsoft-Konten, wo Ihr gnädigerweise Zugriff von Microsoft gewährt bekommen habt.

Zweitens wird alles auf fremden Rechnern betrieben, wo Ihr genau NULL Kontrolle und Gewißheit habt, was damit passiert.

Und drittens mit einer Software und einem Software-Stack, wo niemand außer Microsoft sagen kann, was es genau macht. Und bei den täglichen Meldungen fällt es mir da sogar schwer zu glauben, dass Microsoft selbst noch weiß, was es da macht.

Wenn es ganz schief läuft, kann jeder von Microsoft beauftragte namenlose Depp in einem korrupten Billiglohnland auf "Euer" Konto zugreifen. Oder was meint Ihr, wie die ganzen KIs und Assistenzsysteme trainiert werden?

Viele brauchen dieses Annahme als Hauptargument, um sich die Nutzung solcher Konten schönzureden…

Bei Herrn Jakobs kann man 's ja noch verstehen. Der hofft durch sein permanentes Microsoft Bashing noch etwas Umsatz mit seinen Dienstleistungen zu generieren. Bei Deinem Genöle hat man aber doch den Eindruck, dass die Life Balance nicht mehr stimmt. Leg' Dir doch mal einen Hund zu oder schreib' ein schönes EDV-Buch mit jeder Menge Checker-Tips. Wie schofel muss man sein, sich über Millionen von Verbrauchern zu erheben, die sich ein Microsoft-Konto einrichteten, weil es im Zusammenhang mit Käufen, Subskriptionen, Lizenzierungen erforderlich war oder als empfohlene Option nahelag. Pampst Du in Nachbarschaft und bei Verwandtenbesuchen Microsoftkonteninhaber eigentlich auch so an? Oder geht das dort nicht weil Deine Anonym-Narrenknappe sofort durchschaut würde?

Keine Sorge, die Chinesen wollten nur mal überprüfen, ob ihr Master-Key noch funktioniert…

/s

Ist in meinem Unternehmen 2x passiert und anscheinend eine Man-in-the-Middle Attack gewesen. Es wurde irgendwie der Access Token von der Microsoft Sitzung abgezogen (wahrscheinlich durch eine Spam Mail). Danach hinterlegten die Angreifer ein iPhone als zusätzlichen Authenticator und haben sich regelmäßig einen Monat lang von unterschiedlichen Standorten eingeloggt. Man konnte es aber zurück verfolgen, das der 1. Angriff immer aus dem aisatischen Raum (Indonesien, Vietnam) stammte. Die nachfolgenden über VPNs in Deutschland.

Nach einem Monat haben die Angreifer dann eine Regel in Outlook eingerichtet, das eintreffende Mails automatisch gelöscht werden und versendeten innerhalb von 10 Minuten an die 500-1000 Spam Mails.

Zitat:

"Thomas nutzt aber weder ein iPhone noch ein iPad."

–

Im Teil 1 hat Tom (= Thomas B.) folgendes geschrieben:

"Das Microsoft Account wird weder in iPhone noch in einem iPAD genutzt, es wird lediglich im Zusammenhang mit OneDrive verwendet, das allerdings im iPhone/iPAD. "

borncity. com/blog/2025/08/30/microsoft-konto-seht-ihr-fremde-aktivitaeten-im-verlauf/#comment-228502

Also benutzt er doch ein iPhone und iPAD.

Beides benutzt er mit OneDrive.

Für OneDrive benötigt man normalerweise auch einen Microsoft-Account.

siehe Google-KI-Antwort auf die Suchanfrage "Microsoft OneDrive ohne Microsoft Account":

"Kann ich OneDrive ohne Microsoft-Konto nutzen?

Übersicht mit KI

Für die grundsätzliche Nutzung von OneDrive, also um Dateien zu speichern und zu synchronisieren, ist ein Microsoft-Konto unerlässlich."

Die Ausnahme mittels Einmal-Passcode für die Freigabe von Dateien aus OneDrive für externe Personen scheidet hier aus, denn so einen Einmal-Passcode hat Tom nicht eingegeben.

Tom irrt sich also, wenn er glaubt, auf dem iPhone und iPAD würde der Microsoft-Acount gar nicht benutzt, denn dieser ist automatisch mit OneDrive verknüpft und OneDrive würde sonst gar nicht funktionieren.

Der unbekannte Zugriff könnte die OneDrive-Synchronisierung sein oder Microsoft überprüft OneDrive auf potentiell illegale Inhalte.

Verbindung hierzu möglich? Vielleicht ist das gar nicht "automatisch"…

https://borncity.com/blog/2025/09/03/microsoft-365-werden-wieder-e-mails-automatisch-geloescht/

Ich denke, das sind technisch zwei unterschiedliche Fälle.

Ich habe zwar auch ein Microsoft und Gmail Account mit Mail Adresse und dem ganzen Quatsch, aber verwenden tue ich die bis auf den Wöchentlichen Newsletter nicht, den ich darüber erhalte und Regelmäßig mittels Thunderbird abrufe.

Es sind Mail Konten außerhalb von Deutschland mit einer anderen Rechtssprechung und Auffassung, die mit einem gewissen Zwangsdienst verbunden sind, mehr aber auch nicht.

Meine Aktiven Mailkonten befinden sich bei Deutschen und Schweizer Providern, wo eine sogenannte Rechtssicherheit noch besteht und für alles Weitere habe ich ein paar Free Mailkonten, die ich auch jederzeit in die Tonne werfen könnte, wenn die Spammailflut zu viel wird.

>> Ganz Wichtig im Thunderbird Einstellungen unter Datenschutz die erste Position "Externe Inhalte in Nachrichten Erlauben" den Harken herausnehmen.

Bei jedem Cloudangebot sollte man sich bewusst sein, das die Administratoren des Cloudhosters auf alle Konten Vollzugriff haben!

Was die Zugriffe angeht:

Entweder irgendein Microsoft-Dienst, der die Cloudinhalte nach lt. AGB nicht zulässigen Inhalten scannt oder es war jemand bei Microsoft, der geschnüffelt hat und vergessen hat, die Logs zu bereinigen.

Für die Begründung, dass solche Konten DSGVO konform nutzbar wären, ist das Grundargument, dass niemand mitlesen könne. Was natürlich Quatsch ist, aber das Argument wird seit Jahr und Tag immer und immer wieder ins Feld geführt…

Wenn mal Email mit der herkömmlichen Papierpost vergleicht, dann entspricht eine normale Email keineswegs einem Brief, sondern einer Postkarte!

Eine Postkarte kann jeder lesen, in dessen Hände die gelangt.

Also Briefausträger, die Person, die den Postkasten leert, die Leute, die mit dem Weitertransport zu tun haben, etc..

Genauso ist es mit einer normalen Email.

Emails, die mit einem Brief vergleichbar sind, sind verschlüsselt (z.B. mit PGP).

Ich habe meine Mailkonten nur bei deutschen Anbietern und auch kein Microsoft-Konto.

Du nun wieder; ich habe noch nie jemanden sagen hören 'mein eMail-Konto ist DSGVO-konform weil niemand mitlesen kann'. Im Gegenteil: Insb. Senioren in West und Ost, die noch DBP oder Staatssicherheit erlebten, ist grundsätzliche Abhörbarkeit von Kommunikationsvorgängen eine selbstverständliche Grundannahme. Trotzdem steigern sie sich nicht in Wahnvorstellungen hinein, bei Microsoft würden gelangweilte Administratoren die OneDrive-Speicher unentwegt nach Opis Fotos von Omi im Schlüpper durchkämmen. Mach' Dich mal als Digitallotse nützlich, statt hier fruchtlos herumzupoltern.

Betr.: "Bei jedem Cloudangebot sollte man sich bewusst sein, das die Administratoren des Cloudhosters auf alle Konten Vollzugriff haben!":

Völliger Nonsens. Foristen schliessen von ihrer eigenen primitiven Art Systeme zu verwalten auf professionelle Umgebungen und wiegeln auf. Kauf' Dir mal ein gescheites Buch zu Zero Trust (1) und bring' Dich auf den aktuellen Stand in Sachen JIT, PAM, ABAC, MAC etc.

Ich schreibe das hier, weil ich unter den Bloglesern auch Journalisten der Tages- und Wochenpresse vermute, die solche Falschinformationen ohne bösen Willen vielleicht noch in ihren Artikel verbreiten.

_

(1) https://www.oreilly.com/library/view/zero-trust-networks/9781492096580/

Ich frage jetzt für einen Freund: "Wir" sind uns jetzt so wirklich ganz sicher, dass da in dieser Microsoft Cloud "Zero Trust" gelebt wird?

Ob Sie und ihr Freud wirklich ganz sicher sind, dass da in dieser Microsoft Cloud "Zero Trust" gelebt wird, müssen Sie sich selbst beantworten. Wobei ich eher das Gefühl habe, dass Sie sich des Gegenteils sicher sind.

(1) bietet Hand für journalistische Abklärungen. Man beachte insb. auch "To help protect data at rest, Microsoft offers a range of built-in encryption capabilities." sowie "Microsoft engineers don't have default access to cloud customer data. Instead, they are granted access, under management oversight, only when necessary."

_

(1) https://www.microsoft.com/en-us/trust-center/privacy/data-access

Mit Verlaub, die Realität ist eine andere als in gleichwelchen Theoriebüchern beschrieben. Mit reflexartigen "Nonsens" Aussagen und Vorwürfen bzgl. "primitiver Art Systemverwaltung" macht man sich eher selbst zum Gespött, muss man leider so hart schreiben…

Betr. "die Realität ist eine andere als in gleichwelchen Theoriebüchern":

Auch eine Art seine Lese- und Lernunlust zu bemänteln. Ich kann Ihnen versichern: Jedes einzelne Projekt, welches die vier Autoren in ihrer beruflichen Laufbahn hinter sich brachten, war mehr von Praxis durchtränkt als Sie sich an Ihrem beschaulichen 'Root-darf-alles'-Computerstammtisch überhaupt vorstellen können.

Wer keine Argumente mehr hat, wird persönlich, man kennt das.

Hallo,

ich hatte letzte Woche bei einem Kunden den Fall. Zugriffe laut Log via OWA aus diversen Ländern über Wochen hinweg. Es gab eine Richtlinie für den bedingten Zugriff welche MFA außerhalb der Unternehmensstandorte erfordert. Laut LOG wurde der zweite Faktor nicht abgefragt, weil ein bestehender Access Token vorhanden ist. Wie der abhandengekommen ist und wie es sein kann, dass der Token dann über Wochen gültig war, bleibt ungeklärt. Ebenso mein ungutes Gefühl.

Hallo,

das kenne ich auch. Da ist serverseitig eine Sicherheitseinstellung nicht eingeschaltet.

Wie die genaue Einstellung hieß, weiss ich leider nicht mehr. solange diese Einstellung serverseitig nicht gemacht wurde, bringt MFA clientzeitig überhaupt nichts.

Microsoft hat offensichtlich seinen öffentlichen IP-Adress-Pool nicht im Griff, sonst würden die das whitelisten und auch an gängige Sicherheitslösungs-Anbieter kommunizieren, die schlagen nämlich wegen seltsammen IP-Adressen gelegentlich auch Alarme. Es gibt da diese Webseite: https://learn.microsoft.com/en-us/microsoft-365/enterprise/urls-and-ip-address-ranges?view=o365-worldwide – Dort sind alle IPs und Domains gelistet, mit denen ein System mit Microsoft-Diensten aller Art kommunizieren können müsste. Ich beobachte derzeit noch 5 andere IP-Adressen in Amsterdam, über die alle möglichen Clients kommunizieren, die gehören alle irgendwie zum Delivery Network. Es gibt zu den IPs weder Reverselookup-Einträge noch vernünftige whois-Informationen. Und bis vor einiger Zeit kontaktierte Teams aus der EU Microsoft-Server in China, das ist nicht EU-datenschutzkonform, wurde aber offensichtlich mit einem Teams-Update vor ein paar Wochen behoben.

Meinst du 77.111.102.201-205? Gleiches Zugriffsmuster (Seitenpfade) wie Zugriffe auf 1d.tlu.dl.delivery.mp.microsoft.com (Akamai gehostet, die Adresse(n) und damit verbundenen IP stehen aber in der von dir verlinkten Webseiten auch nicht drin). Useragent ist "Microsoft-Delivery-Optimization/10.0" (bzw. …/10.1 je nach ob Win 10 oder 11 oder entsprechende Server). Das ist das Microsoft Delivery Network, und die Clients kommunizieren damit, obwohl WSUS/MECM/Intune benutzt wird. Man bekommt über die IPs kaum was raus, was auf MS schließen ließe.

Ich glaube auch so wie Flo und Alex schon erwähnt haben, dass hier der Access Token (aus dem Cache) verwendet wurde. Ob dieser von jemand anderem abgegriffen wurde, oder ein Zugriff einfach über die Azure-Welt plötzlich in GBR oder Canada geroutet wurde, ist schwer zu sagen und wahrscheinlich von Fall zu Fall unterschiedlich.

Wurde der Token gestohlen und konnte er aktiviert werden, dann ist die beschriebene Methode mit Hinzufügen eines neuen Gerätes möglich (soweit ein Fremdgerät nicht in Intune gesperrt ist) möglich und dann eher unauffällig (vor allem wenn beschrieben mit VPN).

Ganz ehrlich es ist auch sehr schwierig zu erkennen, ob eine Anmelde-Aufforderung wirklich von MS kommt. Wenn der Browser ein Rahmenloses Pop-up aufmacht, das genauso aussieht und das zufällig so getimed ist, wenn man selbst bei MS eine Aktion gestartet hat, dann könnte man in der Eile darauf hereinfallen. Einmal das ganze dann mit dem 2F bestätigt und schon geht ein Token auf Reise…

Es ist schier unglaublich was manche hier berichten. Wie kann man den Einsatz von MS365 überhaupt noch gestatten, auch in öffentlichen Einrichtungen etc.?

Ui, wie toll, mein Kommentar hat es in den Folgeartikel geschafft *freu* :)

Bei mir sind (Stand jetzt) seit dem 26.08. keine Zugriffe mehr aus Irland zu verzeichnen.

meist IMAP / POP3 verantwortlich…2FA ist nur dann wirkungsvoll, wenn POP3 und IMAP deaktiviert sind. Für externe Protokolle gibt es keine 2FA… Passwörter werden auch niemals über web gehackt sondern ausschließlich über diese Schnittstelle…gerade Outlook,live, hotmail etc sollte am besten abgestellt werden

Für IMAP gibt es sehr wohl MFA, wenn moderne IMAP-Authentifizierungsmethoden wie oAuth genutzt werden. Unterstützen nur leider die wenigsten Anbieter… M$ gehört aber tatsächlich dazu.

dass da kein klares Statement seitens MS kommt (wieder mal) sagt eh schon alles. der Kunde soll blechen und ruhig sein. Wenn es Scans von MS Diensten sind, dann haben dem alle zugestimmt. (Service Vertrag). Der Preis den man zahlt, für den Vendor lock.

Wenn Session/Tollen aus einem mit 2FA eingeloggten Browser geklaut werden, dann ist der Dieb auch ohne 2FA (oder sonstiges Login) eingeloggt. Ob das hier die Ursache ist, sei Mal dahingestellt.

Nebenbei funktioniert das Ausloggen Microsoft-seitig sowieso nicht zuverlässig & schnell. Habe schon vielfach erlebt, wie ich nach bestätigtem Logout noch munter weiter eingeloggt war.

Etwas ähnliches geschieht idR als Meldung über Android Outlook. Outlook versucht für Dritte eine Entscheidung eines MFA Logins zu erfragen. Der IP Block ist 365 Business. Vermutlich werden Anmeldetoken bei MS gelegentlich falsch geroutet. Outlook Android soll wenn ich richtig informiert bin, einen MFA helper für Business Kunden haben. Die Anfragen haben keine Interaktion mit dem eigenen Authentikator. Das sieht nach Fehlrouting des MFA Brokers aus.

Ich habe das Problem lösen können.

Ich habe ein Microsoft Konto mit einer alten @hotmail.de Adresse.

Zusätzlich habe ich meine Gmail Adresse als Alias hinzugefügt.

Ich habe gesehen, dass alle Login Versuche über die Hotmail Adresse liefen.

Im Anschluss habe ich den Alias für die Hotmail Adresse entfernt, da ich sie schon lange nicht mehr nutze.

Im Anschluss war ruhe.

Keine Versuche mehr, keine erfolgreichen Anmeldungen mehr außer meinen tatsächlichen.

…. habe mal den Verlauf im Edge gelöscht … und schwubs ist er wieder da nach einer neuen Anmeldung, obwohl ich alle Regler zum Synchronisieren auf Nein gestellt und ein Reset des Cache bei Microsoft durchgeführt habe …

Ist eigentlich bekannt, wie Microsoft die Synchronisierung im Edge Browser bei sich sichert? Die umfasst ja vieles und leider wird sie auch immer wieder nach einem Update aktiviert. Wenn man nicht daran denkt, und das wieder ändert, landen alle Informationen, die in den Edge-Einstelllungen gespeichert sind, dort.

Es gibt bestimmt den ein oder anderen, der an diese Informationen ran möchte oder es bereits geschafft hat…

Wahrscheinlich wird die Sicherung der Edge-Daten unter dem Microsoft-Konto gesichert, mit dem man sich am Edge angemeldet hat.

Mist, seit einer Woche ca habe ich nach 25 Jahren auch solche MFA Aufrufe, nur leider kein Log.