[English]Der Sicherheitsvorfall beim KI-Anbieter localmind.ai scheint noch nicht ausgestanden. Der Anbieter schreibt zwar, dass die Kernsysteme der Localmind-Plattform selbst nicht kompromittiert wurden, und man glaubt, die Infrastruktur gesichert zu haben. Es hat aber den Anschein, dass dies nicht ganz zutreffend ist.

[English]Der Sicherheitsvorfall beim KI-Anbieter localmind.ai scheint noch nicht ausgestanden. Der Anbieter schreibt zwar, dass die Kernsysteme der Localmind-Plattform selbst nicht kompromittiert wurden, und man glaubt, die Infrastruktur gesichert zu haben. Es hat aber den Anschein, dass dies nicht ganz zutreffend ist.

Rückblick auf den Sachverhalt

Zum Sonntag, den 5. Oktober 2025, wurde ja ein Sicherheitsvorfall beim AI-Start-up localmind.ai aus Österreich bekannt. Ein Nutzer, der glaubte, ein Demo-Konto für einen öffentlichen Beta-Test angelegt zu haben, musste feststellen, dass dieses Demo-Konto, auf Grund eines Konfigurationsfehlers, mit Administratorrechten versehen war.

Auf Grund dieser Berechtigungen war es dieser Person möglich, auf ein internes Wiki zuzugreifen und Informationen über die Infrastruktur abzufragen. Schlecht gesicherte Zugänge bzw. teilweise im Klartext gespeicherte Zugangsdaten ermöglichten es der Person auf verschiedene Systeme zuzugreifen und sich sogar Root-Rechte auf Servern verschaffen.

Über einen Jump-Host gelang sogar der Zugriff auf die Kundenkonten und -Systeme, auf denen KI-Instanzen lagen. Waren auf den Kundensystemen Automatisierungen mit Zugriffen auf weitere Kundenanwendungen eingerichtet, konnte auch auf diese Anwendungen zugegriffen werden. So war der Person laut eigener Aussage, der Zugriff auf die Outlook-Postfächer einer Berliner Bank möglich.

Der Entdecker dieses Sicherheitsproblems, das laut seinen Aussagen seit sieben Monaten bestand, schickte Localmind sowie den Kunden eine Mail, in der die Empfänger über diesen Sachverhalt informiert wurden. Ich hatte im Blog-Beitrag Desaster: Sicherheitsvorfall KI-Anbieter localmind.ai – Teil 1 berichtet und den Inhalt der Mail, die ich von einem Leser (dessen Unternehmen kein Kunde, aber Interessent von Localmind war) erhalten.

Localmind schaltete die KI-Infrastruktur darauf hin ab und bemühte sich um Absicherung sowie um Aufklärung (siehe obiger Screenshot). Im Blog-Beitrag Ergänzung KI-Desaster bei Localmind GmbH und Morgendigital GmbH – Teil 2 hatte ich weitere Informationen nachgetragen. Hintergrund war, dass der Entdecker der Sicherheitslücken mir anonym weitere Details zukommen ließ.

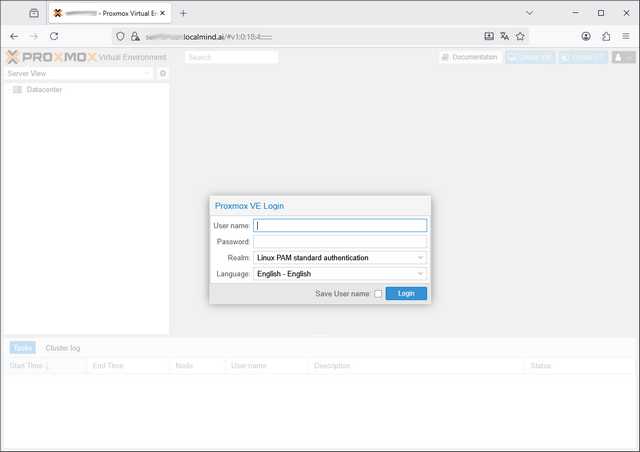

Proxmox-Server per Internet erreichbar

An dieser Stelle hätte die Geschichte vorbei sein können, die Infrastruktur wird offline genommen, abgesichert und der Schaden aufbereitet. Aber in den beiden verlinkten Artikeln deutete sich bereits an, dass bei der Localmin GmbH sicherheitstechnisch einiges im Argen liegt. Ich hatte in diesem Kommentar gefragt, ob jemand unter der Adresse demo.localmind.ai einen 404-Fehler oder die Anmeldeseite eines Proxmox-Hosts erhält.

In den Kommentaren bestätigen Leser, dass sie über die Demo-Adresse per Internet auf die Proxmox-Hosts zugreifen konnten. Aktuell wird diese URL nicht mehr aufgelöst – aber ich war beim Schreiben des Blog-Beitrags (9.10.2025) in der Lage, per Internet auf Proxmox-Hosts zuzugreifen. Wer die Zugangsdaten kennt, kann auf diesen Host zugreifen (siehe obigen Screenshot). Nebenbei erwähnt: Das Let's Encrypt-Zertifikat für den betreffenden Server ist seit dem 16. August 2025 abgelaufen. Scheint ein unbenutzter Server sein, der aber zeigt, wie die virtuellen Maschinen für AI-Instanzen von Kunden per Proxmox abgesichert wurden. Aber möglicherweise habe ich was falsch verstanden und alles ist ganz anders.

Jemand war nochmals zu Besuch

Der anonyme Entdecker der Sicherheitsprobleme gehört zu den "White Hat Hackern", die nichts böses, sondern nur auf Sicherheitslücken hinweisen wollen. Zum 8. Oktober 2025 schrieb Localmind um 23:24 Uhr:

Stabilisierung der Systeme

Unsere bisherigen Analysen bestätigen, dass das Kernsystem der Localmind-Plattform selbst nicht kompromittiert wurde, sondern die Angriffe über administrative Schnittstellen und Testumgebungen stattfanden.

Unmittelbar nach Bekanntwerden des Vorfalls wurden, wie bereits erwähnt, alle betroffenen Systeme isoliert, um weitere Zugriffe zu verhindern. Diese Lücken wurden umgehend geschlossen, die betroffenen Bereiche überprüft, sichergestellt und erste Systeme gehärtet.

Der kontrollierte Transfer der virtuellen Maschinen (VMs) in die neuen Rechenzentren (nach Tier IV gebaut, ISO 27001 & ISO 27018 und Cyber Trust Austria zertifizert, über 20 Jahre Erfahrung im Infrastrukturbereich) mit vollständig isolierter Infrastruktur ist inzwischen nahezu abgeschlossen. Sobald die laufenden Prüfungen erfolgreich abgeschlossen sind, werden die ersten Instanzen wieder unter streng kontrollierten Bedingungen gestartet.

Die Inbetriebnahme erfolgt nicht als Kopie der bisherigen Umgebung, sondern ausschließlich über die tatsächlichen Datenbestände (z. B. Docker-Volumes und Konfigurationen). Diese werden auf neu aufgesetzte, vollständig saubere und gehärtete Hosts migriert – ein Vorgehen, das den Empfehlungen unserer forensischen Partner und gängigen Best Practices entspricht.

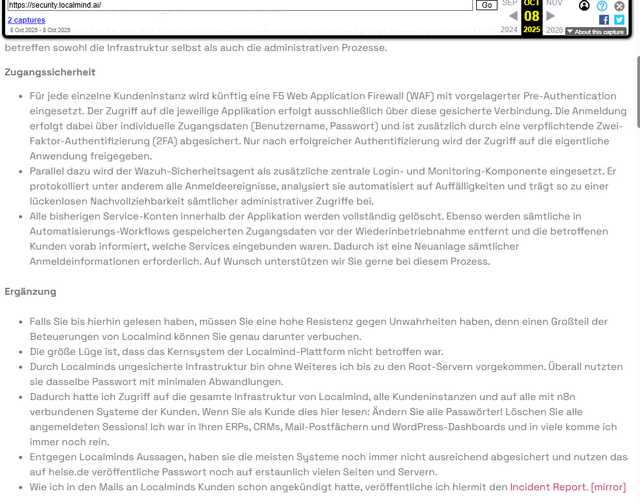

Ließ sich unter security.localmind.ai abrufen, scheint aktuell aber wieder offline zu sein. Es gibt auch eine Aussage zu forensischen Untersuchungen, die angeblich ein klareres Bild des Angriffsverlaufs zeigen:

- Auf mehreren Systemen wurden einige öffentliche IP-Adressen identifiziert, über die unberechtigte Zugriffe erfolgten. Diese führen allesamt auf VPN-Dienstleister, was eine eindeutige Zuordnung der Angreifer derzeit erschwert.

- Logdaten belegen Anmeldeaktivitäten außerhalb der üblichen Arbeitszeiten, u. a. in den Nachtstunden und an Wochenenden. Diese Ereignisse werden derzeit im Detail analysiert, um den tatsächlichen Zugriffsumfang zu bestimmen.

- Zudem wurden die Netzwerk- und Datentransferstatistiken der vergangenen Monate geprüft. Aktuell gibt es keine Hinweise auf eine großflächige Datenexfiltration. Diese Analysen werden fortgeführt.

Alle forensischen Erkenntnisse werden strukturiert dokumentiert. Wir möchten an dieser Stelle betonen, dass die Aufbereitung solcher Berichte Sorgfalt erfordert. Ziel ist, den Angriff technisch und zeitlich vollständig zu rekonstruieren und alle Erkenntnisse nachvollziehbar darzulegen.

Dass die Aufbereitung eine gewisse Zeit benötigt, ist nachvollziehbar. Es deutete sich aber an, dass die Systeme wieder in Betrieb gehen sollten. Wenn alle Schwachstellen beseitigt und Zugangsdaten geändert wurden, durchaus machbar. Irgend etwas scheint man bei Localmind aber übersehen zu haben. Ein Blog-Leser hat die Nacht per Kommentar einen Link ins Webarchiv gepostet, der folgende Nachricht enthält.

Ich habe das Ganze mal per Screenshot dokumentiert. Unter der Überschrift "Zugangssicherheit" wird ausgeführt, was man alles zur Verstärkung der Zugangssicherheit unternimmt. Die Person, die offenbar Zugang zu den Localmind-Systemen hatte, fühlte sich darauf hin bemüßigt, die in obigem Screenshot als "Ergänzung" betitelten Informationen in das unter security.localmind.ai gehostete Informationssystem einzustellen. Hier kann sich jeder ein eigenes Bild machen – das klingt alles nicht gut.

Ein bösartiger Akteur hätte Localmind und auch die Kunden um Haus und Hof bringen können. Die Links zum Incident Report sind für mich nicht mehr funktional – aber das, was ich bisher im redigierten Incident Report und sonst gesehen habe, ist kein Pappenstiel.

Artikelliste:

Desaster: Sicherheitsvorfall KI-Anbieter localmind.ai – Teil 1

Ergänzung KI-Desaster bei Localmind GmbH und Morgendigital GmbH – Teil 2

localmind.ai: KI-Sicherheitsvorfall, es ist noch nicht vorbei – Teil 3

Ähnliche Artikel:

Vibe Coding-Fail: Drama in Brasilien, Dating-App für Lesben legt Daten offen

Vibe Coding war gestern, Microsoft macht "Vibe working" in Office

MVP: 2013 – 2016

MVP: 2013 – 2016

Hat jemand die PDF?

Bitte unterlasst es, irgendwelche Links zur PDF zu posten. Ich würde die Links löschen müssen. Das kann mich als Blogger gemäß §202c ff. u.U. in Teufels Küche bringen.

Betroffene Kunden haben ja den Incident Report. Vielleicht lege ich die Tage ausgesuchte Informationen offen. Denn ich möchte auch nicht, dass irgendwelche unbedarften Leute sich um Haus und Hof bringen, wenn sie mal irgendwo nachschauen. Reiner Selbst- und Leserschutz – an der Misere ändert das Ganze ja eh nichts mehr.

Als Person der IT ist man natürlich immer an den technischen Details interessiert. Die Frage ist ob man aus dem Vorfall etwas lernen kann. War das alles möglich, weil quasi alle Best-Practices in den Wind geschlagen wurden, dann hilft der Report auch nichts.

Es gibt aber auch weniger offensichtliche Fehler mit großer Auswirkung.

Wir sind aber alle fehlbar und was in solchen Fällen leider oft untergeht ist eine gemeinnützige Fehlerkultur. Vielleicht lassen sich an anderer Stelle Angriffe verhindern, wenn man die Erkenntnisse nutzen kann. Daher verstehe ich schon, dass viele ITler gerne in den Report sehen würden. Das war bei der SIT damals auch so.

-> Funfact. Den SIT Bericht haben wir gelesen und ein Kollege hat den abgelegt. Am Abend ging der Alarm im Backup los, weil in den Report das Ransomware-Wallet genannt wurde. Auch das war ein Erkenntnisgewinn.

Sehr gut Danke für die Screenshots bevor alles gelöscht wird, hier ist ja anscheinend immer noch nicht alles abgeschaltet die wissen vermutlich gar nicht welche Server extern erreichbar sind weil alles die KI für die gemacht hat.

Der hier von Anonym als Antwort gepostete Link auf eine Transferseite wurde von mir gelöscht. Bitte akzeptiert, dass ich aus rechtlichen Gründen (und zum Schutz mancher Leute vor sich selbst) den vollständigen Incident Report nicht verlinken oder bereitstellen will. Ich plane zu gegebener Zeit weitere Details, die mir inzwischen bekannt sind, in Nachfolgebeiträgen aufzugreifen – da habe ich aber die Kontrolle, ob ich Screenshots oder Zugangsdaten veröffentliche oder nicht. Danke für das Verständnis.

Was zum Teufel? Sorry, was die da machen ist Humbug!

Da war deren komplette interne Infrastruktur inkl. Kundenhosts kompromittiert und anstatt den Stecker zu ziehen und alles neu (aber in richtig) hochzuziehen, machen die einfach weiter und patchen händisch am modrigen Körper?!?!

Genau dafür nutzt man Automatisierung, hat man Ansible oder in dieser Größenordnung eher OpenStack als Code-as-Infrastructure und zieht im Idealfall den kompletten Scheiß neu hoch und spielt anschliessend nur die Bewegtdaten an Datenbanken und Kundendaten wieder ein. In normalen, richtig geführten Läden ein No-Brainer, was man als Notfallübung am Donnerstag Nachmittag macht.

Vor allem wenn da offensichtlich ohnehin ein Umzug in ein anderes RZ geplant war? WTF veranstalten die da? Da weiß jetzt niemand mehr, was noch trustworthy ist und nicht. Ob da nicht irgendwo ein systemd/cronjob mit einem kleinen Skript als Zeitbombe lauert oder irgendeine inaktive Reverseshell tief in einem Verzeichnis mit tausenden von Dateien drumherum schlummert die in einem halben Jahr Ihren C&C kontaktiert.

Oder wollen die ernsthaft offensichtlich überforderte Admins daran setzen, die anfangen manuell in alle Ecken nach fremden Skripten zu suchen? Es drängt sich der Verdacht auf, dass deren Backup- und Notfallkonzepte genauso kaputt sind, wie deren Infrastruktur, mit einem HV am offenen Internet.

Die Vibe-Bude ist fertig. Die Namen der Köpfe merken, die für sowas verantwortlich sind damit die nimmer einen Fuß irgendwo hinein bekommen.

Aber das neue Rechenzentrum ist doch "nach Tier IV gebaut, ISO 27001 & ISO 27018 und Cyber Trust Austria zertifizert, über 20 Jahre Erfahrung im Infrastrukturbereich" – somit kann doch da gar nichts mehr unsicher sein ;-)

Da hat jemand ganz schön viel Bullshit Bingo gespielt, Hauptsache ein paar Sachen rein geschrieben die sich sicher und gut anhören.

Es ist immer das gleiche wenn (meist Software- und Werbe-)Klitschen sich mit Testaten und Audits von RZ oder NOC schmücken. Ja das RZ hat seine Prozesse im Griff. Die Bude mit den angemieteten Servern ist aber immer für Ihre Entität eigenverantwortlich und i.d.R. außerhalb der Scopes der präsentierten Testate.

Gleiches gilt für angebliche TÜV-Siegel oder Software Audits. Ohne den genauen Scope zu kennen sind alle im Grunde witzlos, da die erwarteten Baustellen bei Auftragsvergabe schön außerhalb bleiben.

Aber für depperte Vibe-Entscheider scheint es ja zu reichen…

Mich würde eher interessieren, wer die Kunden dieses hochseriösen, äußerst professionell arbeitenden Ladens sind …

Sind schon einige Namen dabei, die mir was sagen – Verwaltungen bekannter Städte, eine Justizeinrichtung in einem deutschen Bundesland, eine Apotheke, Steuerberater, eine Bank. Heise hat ja eine Stadtverwaltung einer Landeshauptstadt im hohen Norden Deutschlands genannt. Aber die wollen nur Spielmaterial dort hochgeladen haben. Da ich (bewusst) keine Daten kenne oder gesehen habe, kann ich das nicht widerlegen oder bestätigen. Aber wenn die eine Automatisierung eingerichtet hatten (z.B. für Microsoft 365 und Outlook), konnten Dritte ggf. auf deren Inhouse-Lösungen wie Outlook-Postfächer zugreifen. War wohl bei einer Berliner Bank der Fall, wie der Entdecker schrieb. Alles unschön, und das Szenario zeigt, was alles mit dem per KI-Hype generierten Ansatz schief laufen kann und auch laufen wird. Denn die KI soll ja per Definition Zugriff auf "alles" haben, damit die KI-Agenten ihre Aufgaben erledigen oder die LLMs die Zusammenfassungen generieren können. In meinen Augen dystopische Vorstellungen, denn "wir" reißen momentan riesige Sicherheitslöcher in die eh häufig schon recht ranzige IT-Landschaft. Da hilft dann auch keine KI-gestützte Super-Duper-Viren- oder Sicherheitslösung. Angreifer brauchen ja nur eine Schwachstelle oder eine Konfigurationslücke zu finden, um auf den Jackpot zuzugreifen. Der Betreiber darf sich KEINE Sicherheitslücke und keinen Fehler erlauben.

TL;DR: noch viel schlimmer als ich befürchtet habe ;-).

Das alte Rechenzentrum war an dem ganzen schuld, klar Sache!! ;)

Plot Twist: Die haben vermutlich die KI gefragt, wie sie die Lücken schliessen sollen und das geht genauso schief wie vorher…

Man kann die Hauptwebsite von localmind auch nicht mehr erreichen, jedenfalls bekomme ich in Firefox eine Zertifikatswarnung. War Gestern noch nicht der Fall…

Webseite ist wieder erreichbar unter https://localmind.ai/.

Dort steht nun der Content der zuvor unter security.localmind.ai stand.

Oh boy, die schaffen es noch nicht mal, Ihr WP zu hosten.

Bei Aufruf der Website https://localmind.ai/ (über https) bekomme ich Cert Error:

"Das Zertifikat gilt nur für folgende Namen: *.ingress-bonde.ewp.live, ingress-bonde.ewp.live"

Kurzer Blick auf ewp.live:

"Managed WordPress in Minutes, EasyWP is the true Managed WordPress Hosting solution for everyone."

Danke, keine weitere Fragen. Kann weg…

@Günter: Teil #4 der Saga schon in Arbeit?

Ich habe noch viel Stoff – möchte aber nicht nur einseitig über Localmind berichten (der Blog lebt von unterschiedlichen Themen) – es knallt ja an allen Ecken. Gerade von Mark was zu einem Hotel-Leak in der Mail gehabt, zig andere Sicherheitslücken, die ausgenutzt werden und wo die Hütte brennt. Und ich bin ja im Hintergrund immer noch mit der Umstellung der Werbung auf QMN zum 1. Oktober 2025 befasst – da läuft noch nicht alles rund (Werbeanzeigen außerhalb Deutschlands haken, zu häufige Contentpass-Abfrage, hoffentlich behoben). Dabei wollte ich eigentlich auf Rentner machen – ein Glück für den Blog, dass es draußen Mist Wetter ist und ich immer noch mit dem am 12. August 2025 umgeknickten Fuß herum laboriere und mit Orthese unterwegs bin. Da kann ich eh nicht sporteln und wandern.

Aber aufgeschoben ist nicht aufgehoben – wenn der Berg an "musst Du unbedingt drüber berichten" abgearbeitet ist, kann ich mir vorstellen, weiteres an Informationen offen zu legen. Aber der Case ist imho so verbrannt, da stochern wir in abgebrannten Ruinen, auch wenn mir diese Aussage wieder von bestimmten Seiten übel genommen wird.

Wohlwahr… und schönes Bild mit den "abgebrannten Ruinen".

Vorlage und in ein paar Monaten (oder Jahren) schauen, was aus dem Laden und der Akteure geworden ist. Die VCs dürfen sich gerade wohl von Ihrern Kapital verabschieden.

Mir geht es hier bei der Berichterstattung weniger um "die Leute in Grund und Boden zu schreiben" (auch wenn dies in einer Antwort-Mail einer Redaktion anklang), sondern a) um die Kunden, die sich eventuell unbedarft um Haus und Hof bringen könnten, und b) um die IT-Leserschaft dieses Blogs, die genau diese Information haben soll, um den größten Unsinn im eigenen Laden vielleicht verhindern zu können, zu informieren.

Als Nicht-Softwareexperte lese ich die Beiträge auch mit genau der Intention mit größtem Interesse. Als Geschäftsführer hab ich doch auch keine Ahnung, was externe Dienstleister oder selbst eigene IT-Fachkräfte tun. Ohne zu wissen, was alles schief gehen kann, kann ich auch nicht stichprobenartig prüfen.

Unter "server-at2.localmind.ai" [IP:212.56.191.132] Port:443 zeigt sich "Proxmox VE Login". Laut "shodan.io" ist steht auch der Port:22 (SSH) offen zur Verfügung. Da müssen echte "Profis" am Werk sein wenn schon der Standard.at schreibt – Zitat: "Erstaunliche Inkompetenz"

Gesamt wohl Spitze des Eisbergs, da gibt es inzwischen dank dem medial dauerbefeuerten "KI" Hype sicherlich noch viele weitere Kandidaten, es bleibt spannend.

Leider, und wenn ich hier als kleiner Blogger gegen diesen Hype opponiere, werde ich gerne als ewig Gestriger, der auf Klicks aus ist, hingestellt. Das wird uns allen arg auf die Füße fallen – und es macht mir keine Freude, denn jeder muss davon ausgehen, dass seine Daten in irgend einem Laden KI-abused werden …

Auf der Habenseite – das "told you so" in einem Jahr wird zumindest mir ein bisschen Freude machen.

Mein AG (keine Details) macht auch ganz viel "GenAI". Die (meist jüngeren) Kollegen viben, dass das ganze Gebäude mit vibriert, die Kunden (Industrie, Health, FIN, public) sind *total* angetan.

Man sei viel schneller, die Lösungen seien viel besser und überhaupt ist das ganz arg toll, wenn man so einen AI-Buddy hat, der einem die lästige Denkarbeit abnimmt.

Achja. Man sollte sich (im Moment) Fragen nach "Daten, belegbar" zu obigen Behauptungen eher sparen, weil so ein erfahrener, 28a alter c0der d00d es natürlich in den Fingerspitzen weiß, dass er jetzt minimal 30% effektiver ist.

Die etwas erfahreneren Kollegen schmunzeln, lehnen sich zurück und harren der Dinge, die da kommen werden.

Und sie kommen schon, wir haben mehr als ein AI-PoC-Projekt, das schnell gecancelt wurde. Und mehr als einen Kunden, der not amused ist, dass ein "zuverlässiger Partner mit ganz viel Knowhow usw." ihnen so einen Käse andrehen wollte. (Was kann schon schief gehen, wenn ein größerer Laden aus dem FIN-Bereich seinen Kundenservice auf "LLM" umzieht und das Callcenter um 1/3 reduziert? Genau – nach vier Monaten trudeln langsam die Schreiben von der BAFIN ein. Und dann ist Feuer im Rohr :->.)

(Obiges ist natürlich reine Phantasie, von einem LLM generiert, nur damit *niemand* das missversteht!)

Böse Zungen würden behaupten, hier lassen sich noch mehr Sicherheitslücken entdecken:

access.localmind.ai

actions.localmind.ai

agents.localmind.ai

api-at.localmind.ai

api-dev.localmind.ai

api.becic.localmind.ai

api.cockpit.localmind.ai

api.localmind.ai

api.portal.localmind.ai

api.testserver.localmind.ai

app.localmind.ai

autoconfig.localmind.ai

autodiscover.localmind.ai

automate-docs.localmind.ai

automate.localmind.ai

becic.localmind.ai

chat.localmind.ai

cloud.localmind.ai

cockpit-demo.localmind.ai

cockpit.localmind.ai

crm.localmind.ai

db.localmind.ai

demo-api.localmind.ai

demo-minio.localmind.ai

demo.localmind.ai

docs.localmind.ai

document-hero.localmind.ai

flow.localmind.ai

gpu-picker.localmind.ai

gpuserver1.localmind.ai

help.localmind.ai

hub.localmind.ai

inference.becic.localmind.ai

inference.localmind.ai

inference.portal.localmind.ai

infra-dashboard.localmind.ai

infra-management-db.localmind.ai

iurio.localmind.ai

llm-server-0.localmind.ai

llmflow.localmind.ai

minio-dashboard.localmind.ai

minio.becic.localmind.ai

minio.cockpit.localmind.ai

minio.localmind.ai

minio.portal.localmind.ai

minio.testserver.localmind.ai

nxt.localmind.ai

payload-studio.localmind.ai

payload.localmind.ai

portal-db.localmind.ai

portal.localmind.ai

publisher-dev.localmind.ai

publisher.localmind.ai

qdrant.localmind.ai

rag-v2.localmind.ai

server-at1.localmind.ai

server-at2.localmind.ai

server-at3.localmind.ai

server-at4.localmind.ai

server-de1.localmind.ai

store.localmind.ai

studio.localmind.ai

testserver.localmind.ai

tourism.localmind.ai

ui-demo.localmind.ai

whisper.localmind.ai

work-db.localmind.ai

http://www.document-hero.localmind.ai

Im Text wird eine Verbindung zu n8n (Startup aus Berlin) angedeutet. n8n ist Newcomer zB bei AI, Automatisierung und GPM (Geschäftsprozessmanagement). Heise spricht über n8n hier – jedoch bisher keine Infos zu Localmind oder Verbindung, Golem hat auch keine Infos.

Versteht jemand die Verbindungen zwischen n8n und Localmind? Wenn die beteht betrifft der Fall auch ein pseudo 2,5-Milliarden-Unternehmen. Zitat "[..] mit n8n verbundenen Systeme der Kunden".

Localmind.ai meldet heute ebenso von obigen Infos auf wayback: "sich rechtswidrig Zugang [..] Lediglich auf einer extern verwalteten und gehosteten Webseite [verschaffen]". Nun, von Localmind genannte Härtungsmaßnahmen kommen etwas spät. Immerhin, eine Firewall vor Kundeninstanzen. Ob das auch für die Proxmox-Infrastruktur gilt?

So wie ich das verstehe, hat localmind einen wrapper um OpenWebUI und N8N "gevibed".

Und N8N scheint wohl eine "Execute" funktionalität zu haben, womit man der KI die Möglichkeit geben kann, shell Befehle auszuführen (warum zum teufel auch immer!).

Und da die shell befehle auf der selben instanz laufen wie n8n selbst kann man wohl einfach n8n cli befehle ausführen zum dumpen von passwörtern.

n8n kann über dessen Integrationen eigentlich alles… https://n8n.io/integrations/

Ich bin leicht IT-affin und Geschäftsführer von zwei Firmen (nichts mit IT).

Mir war die KI von Beginn an höchst suspekt, bin aber echt erstaunt wie extrem das bereits jetzt eskaliert.

Das traurigste: Für dieses Ergebnis opfern wir aktuell auch noch Klima und alle möglichen Ressourcen 😐

UPDATE unter localmind.ai – so fair sollte man sein und den gesamten Incident weiter begleiten und sich nicht nur mit der Schlagzeile seine Reichweite bedienen!!!

Danke für den Hinweis. Kann ich bei Gelegenheit ggf. in einem weiteren Nachtrag thematisieren.

Zu deinem "so fair sollte man sein" – mal Hand aufs Herz: Wer glaubt, dass Zitronenfalter Zitronen falten und ich bei borncity.com täglich bei localmind.ai vorbei schaue, ob es eine neue Wasserstandsmeldung gibt? Das Thema war hier längst aus dem Scope und ich sehe mich nicht in der Verpflichtung, nachzuweisen, dass die es jetzt können, sondern die müssen ihren Kunden gegenüber den Nachweis führen, dass da alles gerade gezogen ist.

Und damit bin ich hier raus – es gibt aktuell genug andere Katastrophen im IP-Bereich, für die ich meine Zeit investiere, um die Leserschaft zu informieren.

Richtig so. Das Kind ist in den Brunnen gefallen. Die Leute verstehen nicht, dass vernachlässigter Datenschutz FREMDER Daten nicht zu entschuldigen ist.

Schön wenn sie draus (hoffentlich) lernen. Aber das ist jetzt deren Bier.

Der Schaden ist passiert und nicht rückgängig zu machen.

Zitat vom CTO: "Scheiß auf Datenschutz paar Tage"