![]() Zum Wochenstart noch einige Sicherheitsinformationen, die aktuell so von Sicherheitsanbietern und Webseiten veröffentlicht wurden. Mit dabei: Geldautomaten im Visier, Intel informiert erst Chinesen und dann andere Kunden und so weiter.

Zum Wochenstart noch einige Sicherheitsinformationen, die aktuell so von Sicherheitsanbietern und Webseiten veröffentlicht wurden. Mit dabei: Geldautomaten im Visier, Intel informiert erst Chinesen und dann andere Kunden und so weiter.

US-Geldautomaten Ziel von Jackpotting-Angriffen

Jackpotting steht für 'den Hauptgewinn bei einem Spielautomaten ziehen'. Bei Geldautomatisch bedeutet dies, dass der den Inhalt des Bargeldvorrats ausspuckt. Der US-Geheimdienst (Secret Service) warnt jetzt die US-Banken, dass erste Jackpotting-Angriffe auf Geldautomaten in den Vereinigten Staaten entdeckt wurden.

Um einen Jackpotting-Angriff durchführen zu können, ist ein physischer Zugang zum Geldautomaten erforderlich. Angreifer können dann mithilfe von Malware oder spezialisierter Elektronik – oft eine Kombination aus beidem – den Betrieb des Geldautomaten steuern. Ziel ist es, die Bargeldvorräte zu plündern. Details finden sich bei Krebs on Security.

Ergänzung: Am 27. Januar wurden wohl zwei Personen im Zusammenhang mit diesem Thema verhaftet. Details finden sich hier.

Intel warnt Alibaba und Lenovo zuerst

Schätze, das wird noch mächtig Ärger geben. Einen Bericht des Wall Street Journal zufolge hat die Firma Intel zuerst einige ausgewählte Kunden über die Spectre- und Meltdown-Fehler in seinem Chips informiert. Zu diesem Kunden gehörten wohl Alibaba und Lenovo, beides chinesische Firmen. Die US-Behörden und kleinere Anbieter blieben dagegen außen vor. Diese wurden allesamt 'kalt erwischt'.

533 Millionen US $ bei Krypto-Börse geklaut

Böse Überraschung für eine japanische Krypto-Börse. Die in Tokio ansässige Kryptogeldbörse Coincheck wurde Opfer eines Hackerangriffs. Bei diesem Hack wurden 500 Millionen Einheiten des Kryptogelds NEM gestohlen. Details finden sich zum Beispiel in diesem deutschen heise.de-Beitrag.

Lücken im biometrischen Lenovo Passwort-Manager

Lenovo Thinkpad-Notebooks sind mit dem Fingerprint Manager Pro erhältlich. Leider hat das Teil eine Reihe von Sicherheitslücken sowie ein hardcodiertes Passwort. Betroffen sind folgende Geräte:

- ThinkPad L560

- ThinkPad P40 Yoga, P50s

- ThinkPad T440, T440p, T440s, T450, T450s, T460, T540p, T550, T560

- ThinkPad W540, W541, W550s

- ThinkPad X1 Carbon (Type 20A7, 20A8), X1 Carbon (Type 20BS, 20BT)

- ThinkPad X240, X240s, X250, X260

- ThinkPad Yoga 14 (20FY), Yoga 460

- ThinkCentre M73, M73z, M78, M79, M83, M93, M93p, M93z

- ThinkStation E32, P300, P500, P700, P900

In Windows 10 wurden diese Sicherheitslücken gefixt. Für Windows 7 bis 8.1 muss der Anwender den Passwort-Manager auf die Version 8.01.87 oder neuer aktualisieren. (via)

Android-Games mit Trojaner im Play Store

Sicherheitsforscher von Dr. Web haben wieder einen Sack voll Android-Apps (Spiele) mit einem integrierten Trojaner im Google Play Store gefunden. Die Apps wurden von 4,5 Millionen Nutzern heruntergeladen. Der Trojaner steckt wohl in einem SDK, der für die Apps verwendet wurde. Die Liste der betroffenen Spiele und weitere Details sind in diesem Dr. Web-Artikel (Englisch) einsehbar. Wer lieber deutsch liest, wird hier fündig.

Fitness-Tracker verraten Details von US-Militärbasen

Ich gehe davon aus, dass hochgeheime Satelliten der Russen und Chinesen die optisch sichtbaren Strukturen aller US-Militärbasen kennen. Aber manchmal braucht es solche Technik nicht. US-Militärangehörige müssen fit sein – also joggt ein Teil von Ihnen auf den Basen und in deren Umgebung. Und wie es sich gehört, haben die Fitness-Tracker umgeschnallt. Um den 'Kameraden' zu zeigen, wie fit man ist und was man alles macht, teilen die Militärangehörigen die Trainingsläufe mit anderen Soldaten per Internet. Die App Strava ist z.B. dafür im Einsatz.

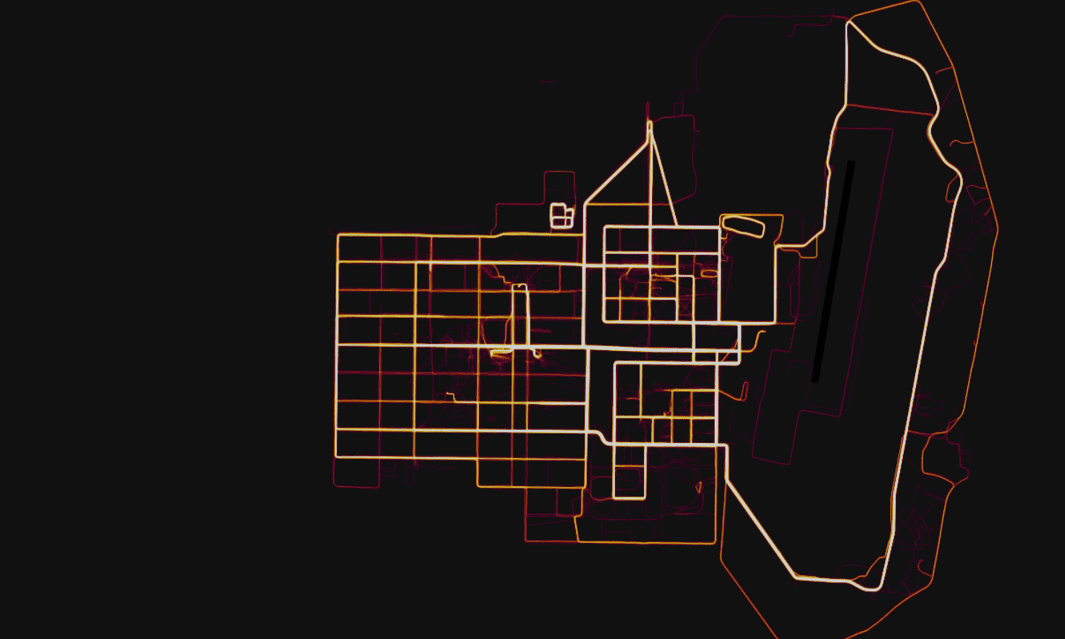

(Strava Heat Map einer Militärbasis in Afganhistan)

Laut The Guardian hat Strava im November 2017 eine Karte mit den Trackingdaten seiner Teilnehmer im Internet publiziert (die global heat map). Wer die Lage der US-Militärbasen kennt, kann sich über diese Karten informieren. Obiger Screenshot zeigt eine Militärbasis in Afghanistan. Ganz interessant der Artikel im The Guardian.

CrossRAT-Malware bedroht Windows, macOS und Linux

Laut diesem Beitrag in The Hacker News verwenden Cyber-Kriminelle eine nicht entdeckbare Malware mit dem Namen CrossRAT, um Systeme der drei genannten Plattformen anzugreifen. CrossRAT ist in der Programmiersprache Java geschrieben, und wird über Social Engineering verteilt. Beiträge in Facebook-Gruppen und WhatsApp-Nachrichten sollen Nutzer dazu verleiten, gefälschte Websites zu besuchen. Diese werden von den Hackern kontrolliert, und liefern die schädliche Anwendung mit dem CrossRAT-Trojaner aus.

Niederländischer Geheimdienst hackt russische Hacker

Die US-Präsidentschaftswahl wurde ja mutmaßlich durch die russische Hackergruppe Cozy Bear beeinflusst. Der niederländische Geheimdienst AIVD (Algemene Inlichtingen- en Veiligheidsdienst) hat es wohl 2014 geschafft, in das Netzwerk der russischen Hackereinheit Cozy Bear, alias APT29, einzudringen. Das berichtet de Volkskrant in diesem Artikel (englisch). Die Informationen wurden an die USA weitergeleitet – was erklärt, warum die US-Geheimdienste immer sagen, dass die Russen beteiligt waren. Ein deutschsprachiger Artikel ist u.a. bei Tagesschau.de oder hier nachzulesen.

MVP: 2013 – 2016

MVP: 2013 – 2016

"Intel warnt Alibaba und Lenovo zuerst"

Was wird wohl der selbstherliche dazu sagen? "America First" hat da ja (wiedermal) nicht so recht funktioniert :-) .