Kleine Meldung am Rande: Die Entwickler des Firefox testen momentan den Import von Windows Root-Zertifikaten, die durch Dritte installiert wurden, im Browser, um Probleme mit Antivirus-Lösungen zu beheben. Das Ganze bezieht sich aber nur auf bestimmte Windows-Systeme und Umgebungen. Hier ein paar Informationen, was Sache ist und warum der Test durchgeführt wird.

Kleine Meldung am Rande: Die Entwickler des Firefox testen momentan den Import von Windows Root-Zertifikaten, die durch Dritte installiert wurden, im Browser, um Probleme mit Antivirus-Lösungen zu beheben. Das Ganze bezieht sich aber nur auf bestimmte Windows-Systeme und Umgebungen. Hier ein paar Informationen, was Sache ist und warum der Test durchgeführt wird.

Kollege Lawrence Abrams weist in diesem Artikel auf Bleeping Computer auf diesen Schlenker hin. Beim Surfen im Internet validiert Firefox das SSL-Zertifikat einer Website mithilfe eines eigenen integrierten Root-Zertifikatspeichers. Um zukünftige Fehler durch die SSL-Scan-Funktion vieler Antivirenprogramme zu vermeiden, importiert Mozilla jetzt testweise die Windows-Root-Zertifikate in den Firefox. Konkret werden dabei Root-Zertifikate importiert, die durch Dritte im Windows-Zertifikatsspeicher installiert wurden (siehe hier).

(Zum Vergrößern klicken, Firefox Zertifikatverwaltung)

Dies betrifft Windows 8.1- und Windows 10-Systeme, auf denen eine Antiviruslösung abseits des Windows Defender installiert ist und der Firefox 66 verwendet wird. Zudem muss die Option security.enterprise_roots.enabled auf false stehen. Dann setzt der Firefox die Option auf true, um den Import der Windows Stammzertifikate beim Start des Browsers zu erzwingen. Das Ganze ist in diesem Mozilla-Bug-Report beschrieben.

Der Hintergrund

Dieser Schritt ist notwendig, da der Firefox seinen eigenen Zertifikatsspeicher mitbringt und nicht auf die Root-Zertifikate des Betriebssystems zugreift (vereinfacht bei einer betriebssystemübergreifenden Entwicklung wohl einiges). Zudem ermöglicht dieser Ansatz den Entwicklern die bessere Kontrolle, welchen Zertifikaten beim Surfen im Web vertraut wird.

Rückblick: Mozilla Firefox 65 wirft Zertifikatsfehler

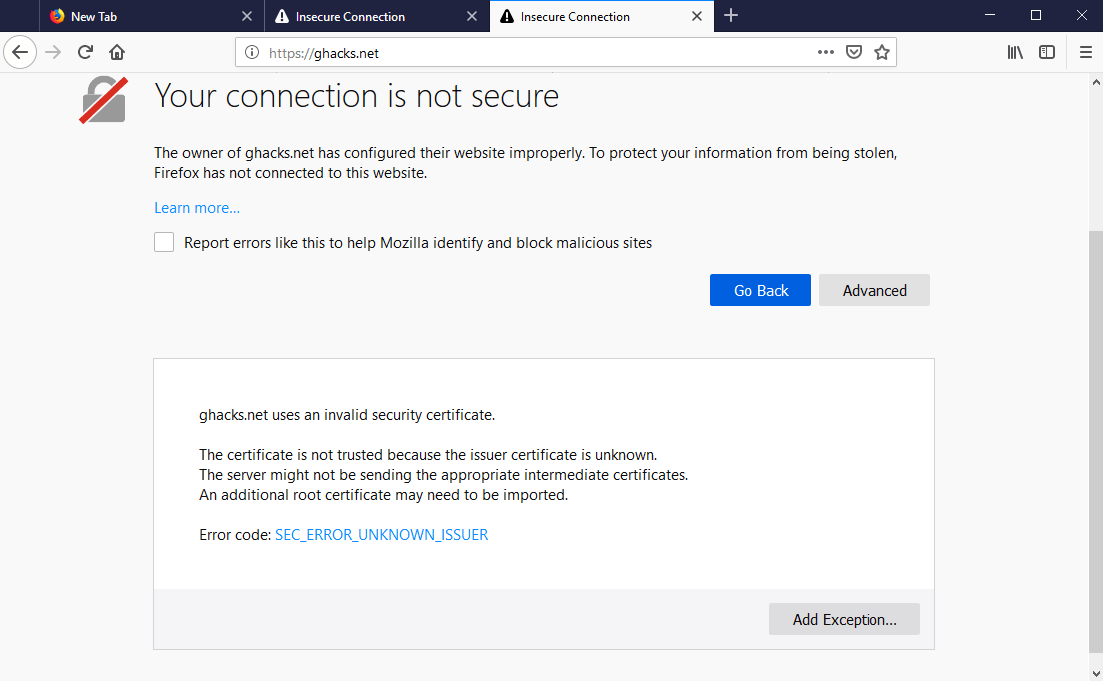

Als Mozilla den Firefox 65 im Februar 2019 veröffentlichte, gab es plötzlich Ärger. Manche Benutzer erhielten beim Surfen unverhofft Fehler mit der Angabe "Ihre Verbindung ist nicht sicher" oder "SEC_ERROR_UNKNOWNOWN_ISSUER" angezeigt, obwohl die Seiten gültige Zertifikate besaßen. Der folgende Screenshot stammt von Martin Brinkmann, Ghacks.net, der den Bug 1523701 in diesem Blog-Beitrag aufgegriffen hat.

(Zum Vergrößern klicken, Firefox Fehler, Quelle: Ghacks.net)

Bei Bleeping Computer ist noch ein weiterer Screenshot mit einer solchen Meldung zu sehen. Der Mozilla Supportbeitrag hier beschreibt den Fehler auf Deutsch und zeigt ebenfalls eine Fehlerseite. Hier im Blog hat Ralf Lindemann seinerzeit in diesem Kommentar (mit Verweis auf den Artikel von Martin Brinkmann) auf diesen Sachverhalt hingewiesen.

@Connie

Bei Firefox 65 gibt es Probleme im Zusammenspiel mit dem https-Scanning diverser AV-Programme (Avast, AVG): https-Seiten werden nicht angezeigt. Bis Mozilla ein Update rausschiebt, sollte das Deaktivieren des https-Scanning Abhilfe schaffen.Interessant ist allerdings, bei mir läuft FF 65 problemlos, auch mit aktivierten https-Scanning (Avast). Tja …

Die Redaktion von Golem geht in diesem Beitrag auf das Problem ein und schreibt, dass die Auslieferung des Firefox 645 sogar gestoppt wurde. Später stellte sich heraus, dass diese Fehler durch die Art und Weise verursacht wurden, wie Antivirenprogramme (Avast, Bitdefender und Kaspersky) die für SSL-Scans benötigen Zertifikate in Firefox installieren. Die AV-Lösungen müssen dabei doppelgleisig fahren. Damit eine Antivirus-Scan-Engine SSL-Verbindungen scannen kann, muss sie die benötigen eigenen Zertifikate in den Zertifikatsspeichern von Firefox und Windows installieren. In Firefox 65 wurden diese Zertifikate aber von den AV-Programmen nicht ordnungsgemäß erkannt bzw. ausgewertet. Als Folge wurde ein Fehler angezeigt.

Ein Zertifikate-Import hätte den Fehler verhindert

Es scheint, als ob der obige Fehler nur unter Windows auftrat. In einem Firefox-Fehlerbericht erklärt das Mozilla-Sicherheitsteam, dass die Probleme mit den Antivius-Programmen vermieden worden wären, sofern der Windows Root Certificate Speicher standardmäßig verwendet worden wäre. Daher aktiviert Mozilla zum Test jetzt wohl standardmäßig die Option security.enterprise_roots.enabled. Diese veranlasst Firefox, die Windows-Root-Zertifikate beim Start des Browsers zu importieren.

Workarounds sind möglich

Wer von dem Problem betroffen war, weil der Firefox die Zertifikate noch kannte, konnte sich seinerzeit mit Workarounds behelfen.

- Entweder wurde die SSL-Überprüfung von https-Verbindungen in der Antivirensoftware deaktiviert (von Ralf Linedmann im Kommentar erwähnt, aber ein Sicherheitsrisiko).

- Die Option security.enterprise_roots.enabled in den Einstellungen setzen, damit Firefox den Windows Zertifikatsspeicher zur Überprüfung der SSL-Verbindung verwendet.

Dieser Test wird jetzt bei Benutzern von Windows 10 und Windows 8 angewandt, die ein anderes Antivirenprogramm als Windows Defender registriert und die Option security.enterprise_roots.enabled im Firefox nicht bereits aktiviert haben. Verläuft der Test positiv, dürfte diese Option künftig im Firefox standardmäßig aktiviert werden (noch etwas, was den Start des Browsers verlangsamen dürfte, oder sehe ich das falsch?).

MVP: 2013 – 2016

MVP: 2013 – 2016

Sehr schick, unbedingt machen!

Ist es mittlerweile Stand der Technik die Verschlüsselung von https durch Antiviren-Software aufbrechen zu lassen?

Ich bin mir nicht sicher, inwiefern dies die Sicherheit erhöht. Sind hiermit Lücken in den Browsern gemeint oder auch betrügerische Webseiten?

Wie erkennt man dann wer das Zertifikat der Webseite erstellt hat wenn überall nur noch Kaspersky steht? Und nach welchen Kriterien akzeptieren die Antivirenhersteller die Zertifikate? Wahrscheinlich wieder nach anderen Regeln als Firefox oder Chrome.

@N. Westram

Sicherer wird es leider nicht. Aber die AV-Hersteller verkaufen viel gefühlte Sicherheit. Einen banalen AV-Scanner kann man den Leuten nicht andrehen, wenn die ganze Konkurrenz so viele "toll", zusätzliche Sicherheitsfunktionen bietet.

Beunruhigendes Beispiel aus der Vergangenheit: Über Monate waren Kaskerpsky-User anfällig für die Poodle-Lücke (auch wenn das System ansonsten abgesichert / nicht mehr anfällig war), weil sich die AV-Software in die SSL-Verbindung eingeklinkt hat. -> https://www.heise.de/security/meldung/Kaspersky-Schutzsoftware-senkt-Sicherheit-von-SSL-Verbindungen-2482344.html

Generell wird den AV-Herstellern ein "mangelhaft" ausgestellt, wenn es darum geht eigentlich sichere Verbindungen zu untersuchen:

"Viele der Verwundbarkeiten in Antiviren-Produkten […] sind fahrlässig und ein weiteres Zeichen für den Trend, dass ausgerechnet Sicherheitsprodukte die Sicherheit verschlechtern statt sie zu verbessern"

https://www.heise.de/security/meldung/Sicherheitsforscher-an-AV-Hersteller-Finger-weg-von-HTTPS-3620159.html

Im gesamten Alltagsleben überall das gleich geartete Problem.

Die zuständigen Stellen arbeiten nicht Hand in Hand, jeder kocht seine eigene Suppe.

Da liegt eben das Problem, wenn es nicht funktioniert.

Für jedes Problem gibt es eine Lösung, man muss sie nur finden [wollen].

Ich kann Tanja in ihrem Kommentar nur beipflichten, gehe sogar noch einen Schritt weiter und rate jedem diese "Pseudo-Sicherheit" in den AV-Produkten zu deaktivieren, das ist ein typisches "Schlangen-Öl", also Finger weg davon, ihr reisst damit mehr "Löcher" auf und somit kontraproduktiv oder "Security by Obscurity".

Hier ein "alter" Bericht/Forschung darüber…spricht Bände…

The Security Impact of HTTPS Interception

https://jhalderm.com/pub/papers/interception-ndss17.pdf

Die Option ist mir zum ersten Mal in den nun offiziellen Gruppenrichtlinienvorlagen ab Firefox 60 aufgefallen: https://github.com/mozilla/policy-templates/releases. Und über Gruppenrichtlinien kann man – anders als zuvor über den CCK2-Wizard von Mike Kaply (der auch der Autor der neuen Vorlagen ist) – keine Dateien einbinden.

PS: Von FrontMotion gibt es zwar auch eine "Firefox Community Edition" mit Gruppenrichtlinienunterstützung, dieser bringt aber eigene Gruppenrichtlinienvorlagen mit.

Man kann doch aktuell den Windows Cert Store per FF GPOs einbinden lassen – oder verstehe ich es falsch?

Genau so ist es. Entweder per Gruppenrichtlinie oder wie oben beschrieben per about:config (bzw. autoconfig-Modul).

Ergänzende Info: Als Antwort auf meinen Artikel bei heise.de hat ein Leser mit dem Kommentar Grauenhafte Idee geantwortet und einen interessanten Link beigefügt.