[English]Elektronikmärkte der Ketten Media Markt und Saturn (in Deutschland und der Niederlande) sind Opfer einer erfolgreichen Ransomware-Attacke geworden. Die über 3.100 Server dieser Unternehmen wurden verschlüsselt, was direkte Auswirkungen auf den Geschäftsbetrieb hat. Zahlreiche Filialen laufen offline in einer Art Notbetrieb.

[English]Elektronikmärkte der Ketten Media Markt und Saturn (in Deutschland und der Niederlande) sind Opfer einer erfolgreichen Ransomware-Attacke geworden. Die über 3.100 Server dieser Unternehmen wurden verschlüsselt, was direkte Auswirkungen auf den Geschäftsbetrieb hat. Zahlreiche Filialen laufen offline in einer Art Notbetrieb.

Admin-Passwörter schützen mit Windows LAPS. eBook jetzt herunterladen » (Anzeige)

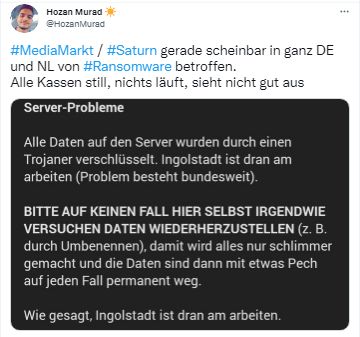

Auf Twitter findet sich dieser Tweet der einen Screenshot teilt, der wohl intern die Mitarbeiter informieren soll. Dem Tweet zufolge sind alle Kassensysteme der Märkte in Deutschland und den Niederlande betroffen.

Dem obigen Tweet nach wurden alle Dateien auf den Servern verschlüsselt, ein Verhalten nach einem Ransomware-Angriff. In Folge-Tweets werden die Zahl von 3.100 Servern und erste Maßnahmen (Netzwerkverbindungen trennen etc.) genannt. Die Mitarbeiter werden gewarnt, keinesfalls zu versuchen, die Dateien selbst wiederherzustellen oder selbst aktiv zu werden. Die IT in Ingolstadt sei an dem Problem daran, heißt es in einem Tweet.

Gegenüber Spiegel Online bestätigte ein Unternehmenssprecher den Cyber-Angriff. Die Kollegen von Golem schreiben, dass die Server der Ceconomy AG betroffen seien.

Die Ceconomy AG betreibt das Warenwirtschaftssystem, an welches die Media Markt- und Saturn-Filialen angeschlossen sind. Dadurch ist der Zugriff auf zahlreiche Online-Dienste der Kassen bei Media Markt und Saturn unmöglich geworden. Die Geschäfte können zwar öffnen, arbeiten aber offline in einer Art Notbetrieb.

Dadurch sind aber keine Rückgaben von Waren, das Abholen von reservierten Waren etc. möglich. Auch der Zugriff auf Geschenkkarten oder der Zugriff auf Verkaufsdokumente ist unmöglich oder mit großen Problemen behaftet.

Bei Golem heißt es, dass Mitarbeiter zur Schadensvermeidung die Kassen vom Netz trennen, Kunden nicht über Details der Störung informieren und Anfragen der Presse abweisen sollen.

Eine Sprecherin des Unternehmens gibt an, dass es in der Nacht von Sonntag auf Montag einen unerlaubten Zugriff gegeben habe und alle Landesgesellschaften von Media Markt/Saturn (Deutschland/Niederlande) betroffen seien. Nicht betroffen sind die Online-Shops der Unternehmen.

MVP: 2013 – 2016

MVP: 2013 – 2016

Die Forderung der Angreifer:

"Ich will endlich die Playstation 5!"

°0°

So ohne Worte und so überraschend…

Du weißt doch: Es trifft IMMER nur die Anderen™

Mich ärgert eigentlich nur, daß ich gestern eine Bestellung zur Abholung getätigt und bereits bezahlt hatte. Alles andere überrascht mich in Germanistan exakt NULL. (Erfolgreiche) Angriffe dieser Art werden hierzulande noch etliche Male vorkommen.

Wird wohl ein paar Tage länger dauern, bis ich mir 'n schönen Abend mit Filmchen machen kann.

Der Punkt, dass viele Entscheider die Zeichen der Zeit noch nicht erkannt haben, ist sicherlich einer der Gründe der aktuellen Problematik. Viele glauben sich in falscher Sicherheit, da bei ihnen ja vermeintlich nichts zu holen sei.

Dazu kommen dann noch IT-Systeme, welche keine Wartung erfahren und Updates falls überhaupt erst nach Monaten sehen. Das war selbst bei den Hafnium Lücken in Exchange Server der Fall, welche nun wirklich prominent in allen Medien diskutiert wurden und somit nicht zu übersehen waren.

Als dritter Punkt ist die Qualität von Software und insbesondere deren Prüfung unter Sicherheitsaspekten zu kritisieren. Vieles das heute auf den Markt geworfen wird ist einfach nur "unter aller Sau".

Ich denke langfristig wird man um eine Haftung für Hersteller in diesem Bereich nicht mehr herumkommen. Haftung insbesondere dann, wenn grundlegende Sicherheitsprizipien nicht beachtet werden und die Software nicht dem Stand der Technik entspricht.

Gruß Singlethreaded

Joah und ich wette darauf das ist wieder über Freigaben die als Netzlaufwerk und damit auch mit Laufwerksbuchstaben verbunden worden sind passiert. Ich versuche immer mit UNC Pfaden zu arbeiten wo es nur geht. Musste aber erst letztens wieder ein Netzlaufwerk einrichten. War halt leider für die TSE Einheit die man zum signieren von Kassenbons braucht. Ich hasse es wenn man im Jahr 2021 dazu gezwungen wird Freigaben als Netzlaufwerk einzurichten weil die Software es anders nicht kann :(

Ansonsten werden wir sowas in Zukunft sehr wahrscheinlich noch weitaus häufiger sehen, auch in ganz einfachen Supermärkten!

Sorry, aber nur UNC Pfade zu verwenden verhindern einen solchen Angriff mit Sicherheit nicht. Alle lokalen IP Adressen auf Fileshares zu scannen dauert jetzt auch nicht ewig…

Doch oft würde genau das schon reichen um den Angriff zu vereiteln und das macht es so schlimm. Jetzt stelle ich die Server noch in ein anderes Netzwerksegment und lasse aus dem Client Netz durch die Firewall auch nur die Dienste zu die ich wirklich brauche. Wenn ich Zugriff auf Shares brauche lasse ich nur den Zugriff auf Shares zu. Einen Ping lasse ich dann auf die Server vom Client aus nicht zu. Jetzt wird es schon sehr viel schwerer vom Client aus Daten zu verschlüsseln und es dauert auch auf jeden auch Fall länger als wenn ich nur Z: verschlüsseln muss.

Der Explorer merkt sich die benutzten UNC-Pfade, und die kann man aus der Registry auslesen. Außerdem ist es kein Problem mit nmap/zmap Fileserver auch in anderen Subnetzen zu finden.

@1ST1 Also wenn man nmap von der IT unbemerkt auf dem Client starten kann ist doch doch eh alles zu spät! Gut dann lese ich die History aus der Registry aus, dann verschlüsselt der Trojaner aber erstmal das was in der Historie des Benutzers ist. Aber hier gab es wohl gar keine Trennung sonst hätte man doch nicht 3100 Server verschlüsseln können. Ich bleibe dabei die meissten Trojaner scheitern am Verschlüsseln wenn man nicht mit Netzlaufwerken arbeitet!

geil die sollen so weiter machen … die ersten Länder setzen ja bereits das Militär ein: siehe USA.

Kommt ja vielleicht bald der Tag an dem Navy SEALS jagt auf Hacker machen.

Tja alles nur ne frage wem man ans Bein pisst!

Mal sehen ob auch Kundendaten dabei sind. Die DSGVO Trüffelschweine sind ja schon aktiv: https://eugd.org/schadenersatz/mediamarktsaturn/

Audi in Ingolstadt auch betroffen?

IT-Störung oder Angriff? Probleme bei Audi:

Fortbildungen für Mitarbeiter? Brauchen wir nicht.

Externe Dienstleister, die unsere Admins uterstützen? Die sollen sich Ihren Mist selber googlen.

Firewall? Sichere Struktur? Haben wir noch nie gebraucht.

Typisch. Jetzt rächen sich die jahrelang gedrückten IT Budgets.

Einfach mal anders Denken in der Entscheider/IT Ecke wäre evtl angebracht. Anstatt zu Denken "Wir werden niemals ein Ziel", lieber mal "Wir gehen davon aus das wir irgendwann angegriffen werden und versuchen alles bis dahin zu unternehmen, ein Angriff zu erschweren, verhindern wird es sich evtl gar nicht." ;)