[English]Die US-Anbieter Cisco warnt in eine Meldung vor einer kritischen Schwachstelle in einem seiner Telefonadapter. Diese Schwachstelle ermöglicht einem Angreifer die Kontrolle über das Gerät zu übernehmen. Leider bleibt betroffenen Nutzern nur, diesen Telefonadapter zu entsorgen, da der Hersteller kein Sicherheits-Update mehr anbieten wird. Der Grund ist, dass das Gerät das Ende des Supportzeitraums erreicht hat.

[English]Die US-Anbieter Cisco warnt in eine Meldung vor einer kritischen Schwachstelle in einem seiner Telefonadapter. Diese Schwachstelle ermöglicht einem Angreifer die Kontrolle über das Gerät zu übernehmen. Leider bleibt betroffenen Nutzern nur, diesen Telefonadapter zu entsorgen, da der Hersteller kein Sicherheits-Update mehr anbieten wird. Der Grund ist, dass das Gerät das Ende des Supportzeitraums erreicht hat.

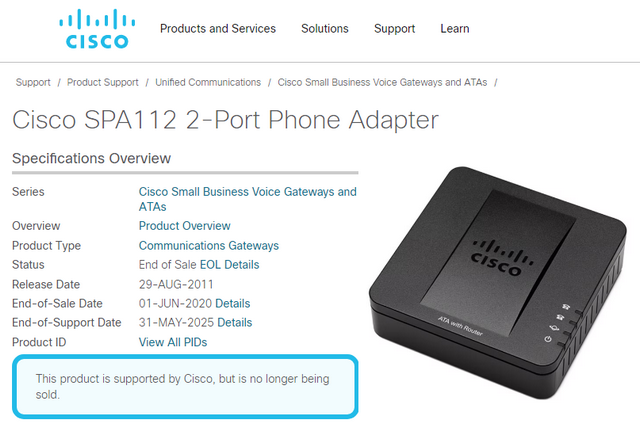

Cisco SPA112 2-Port Phone Adapter

Der Cisco SPA112 2-Port Phone Adapter ist seit ca. August 2011 auf dem Markt und wird aktuell sogar noch im Internet verkauft. Offiziell wurde der Verkauf am 1. Juni 2020 eingestellt, Support soll es aber für Inhaber eines Wartungsvertrags noch bis 31. Mai 2025 geben (siehe folgender Screenshot).

Der Adapter ermöglicht es, analoge Telefone und Faxgeräte an ein Netzwerk anzuschließen, um diese über IP-Telefonie zu betreiben.

Die Cisco-Sicherheitswarnung

Zum 3. Mai 2023 hat Cisco die Sicherheitswarnung Cisco SPA112 2-Port Phone Adapters Remote Command Execution Vulnerability zu einer kritischen Schwachstelle veröffentlich. Unter anderem weist nachfolgender Tweet auf diese Warnung hin.

In seiner Warnung weist der Hersteller auf eine kritische Schwachstelle in der webbasierten Verwaltungsschnittstelle des Cisco SPA112 2-Port Phone Adapters hin. Die Schwachstelle CVE-2023-20126 ist auf einen fehlenden Authentifizierungsprozess innerhalb der Firmware-Upgrade-Funktion zurückzuführen, und besitzt laut The Register einen CVS 3 Base-Score von 9.0.

Die als als extrem kritisch eingestufte Schwachstelle in der webbasierten Verwaltungsschnittstelle des Cisco SPA112 2-Port Phone Adapters könnte es einem nicht authentifizierten, Remote Angreifer ermöglichen, beliebigen Code auf einem betroffenen Gerät auszuführen. Das Problem an der ganzen Geschichte: Cisco hat keine Firmware-Updates zur Behebung dieser Sicherheitslücke veröffentlicht und plant auch keinen Fix zu entwickeln (das Gerät hat das Lebensende erreicht). Es gibt auch keine Workarounds, die diese Sicherheitslücke beheben. Besitzern solcher Adapter bleibt nur, die betreffenden Geräte auszumustern.

MVP: 2013 – 2016

MVP: 2013 – 2016

Toll!

Nachhaltigkeit geht anders.

Wieder ein Grund eher auf open source zu setzten!

Weiter geht es mit Hardware und Windows ab 2025!

Typisch Cisco:

Keine Firmware mehr anbieten, aber schreiben, das das Gerät noch Support hat.

Support heißt für mich zwingend, das es auch noch Sicherheitsupdates bis zum Supportende gibt.

Sieht Cisco anscheinend anders.

Da scheint es so, das 5 Jahre vor "Support"-Ende die Versorgung mit FW-Updates eingestellt wird.

Betrifft nicht nur diesen Adapter, sondern anscheinend ausnahmslos alle Geräte!

Ist ja richtig räudig. Aber da merkt man, dass der Begriff Support sehr individuell ausgelegt wird. Support heißt für mich eigentlich auch, dass es keine neuen Features mehr gibt, aber Bugs dennoch gefixt werden

OMG Wir haben alles voll damit….na toll jetzt wieder alles umbauen und Ersatz suchen.

Grandstream HT-801 – kann exakt dasselbe.

Wie sieht denn deren Update-Strategie aus?

Das ist auch so eine Methode, die Geräte beim Kunden "SOFORT" auszutauschen. Immerhin hat Cisco ja gleich ein passende Lösung mit einem anderen Adapter an der Hand: "Customers are encouraged to migrate to a Cisco ATA 190 Series Analog Telephone Adapter."

Die Frage ist doch, wie wahrscheinlich ist es, das es einem Angreifer gelingt auf dieses Gerät eine manipulierte Firmware aus der Ferne einzuspielen? Und vor allem muss der dann im internen Netz sein oder kommt der auch via Internet direkt auf das Teil.

Mir kommt im den Text zu oft das Wort "könnte" vor.

Welche Sicherheitslücken hat eigentlich der Nachfolgeadapter?

Braucht Cisco dringend Geld?