In Großbritannien ist es wohl unbekannten Angreifern bereits 2022 gelungen, in das IT-System, in dem die Wählerlisten gespeichert sind, einzudringen. Der Vorfall, bei dem bis zu 40 Millionen Nutzerdaten abgezogen worden sein könnten, ist erst jetzt bekannt geworden. Und nun gibt es Hinweise, dass der Hack wohl über die ProxyNotShell 0-day-Schwachstelle in Exchange erfolgen konnte. Die Schwachstelle war nicht zeitnah gepatcht worden.

In Großbritannien ist es wohl unbekannten Angreifern bereits 2022 gelungen, in das IT-System, in dem die Wählerlisten gespeichert sind, einzudringen. Der Vorfall, bei dem bis zu 40 Millionen Nutzerdaten abgezogen worden sein könnten, ist erst jetzt bekannt geworden. Und nun gibt es Hinweise, dass der Hack wohl über die ProxyNotShell 0-day-Schwachstelle in Exchange erfolgen konnte. Die Schwachstelle war nicht zeitnah gepatcht worden.

Anzeige

Hack der UK Electoral Commission-IT-Systeme

Im Oktober 2022 wurde entdeckt, dass sich Unbekannte im IT-System der UK Electoral Commission tummelten, in dem auch die Wählerverzeichnisse der Menschen gespeichert waren, die sich zwischen 2014 und 2022 für Wahlen in Großbritannien (im Inland und in Übersee) registriert hatten. Es brauchte neun Monate, bis die britische Wahlkommission diesen Sicherheitsvorfall bekannt macht und sich in diesem Statement entschuldigt. Hier die übersetzten Kernpunkte der Mitteilung:

Der Vorfall wurde im Oktober 2022 festgestellt, nachdem verdächtige Aktivitäten auf den Systemen entdeckt worden waren. Es wurde klar, dass feindliche Akteure erstmals im August 2021 auf die Systeme zugegriffen hatten.

Während des Cyberangriffs hatten die Täter Zugang zu den Servern der Kommission, auf denen E-Mails, die Kontrollsysteme und Kopien der Wählerverzeichnisse gespeichert waren.

Die Angreifer konnten auf Referenzkopien der Wählerverzeichnisse zugreifen, die von der Kommission zu Forschungszwecken und zur Überprüfung der Zulässigkeit von politischen Spenden aufbewahrt werden.

Die zum Zeitpunkt des Cyberangriffs geführten Register enthalten den Namen und die Adresse aller Personen im Vereinigten Königreich, die sich zwischen 2014 und 2022 als Wähler registriert haben, sowie die Namen derjenigen, die als Wähler aus dem Ausland registriert sind. Die Register enthielten keine Angaben zu den anonym registrierten Wählern. Auch das E-Mail-System der Kommission war während des Angriffs zugänglich.

Also ein fetter Datenschutzvorfall, von dem bis zu 40 Millionen Personen betroffen sein können – heise hat hier noch einige Hinweise dazu veröffentlicht.

Ein Exchange-Server im Einsatz

Die Frage ist aber, wie die Angreifer in das System gelangen konnten? Sicherheitsforscher Kevin Beaumont hat im Artikel UK Electoral Commission had an unpatched Microsoft Exchange Server vulnerability den wahrscheinlichen Angriffsvektor beschrieben. Die britische Wahlkommission betrieb einen Microsoft Exchange Server mit Outlook Web App (OWA) unter der IP-Adresse 167.98.206.41, wie TechCrunch herausgefunden hat. Der betreffende Exchange Server war bis Ende September 2022 noch verfügbar, wie die Suchmaschine Shodan.io zeigt. Im Oktober 2022 ging der Server wohl offline, genau zum Zeitpunkt, als die britische Wahlkommission auf den Cybervorfall aufmerksam wurde.

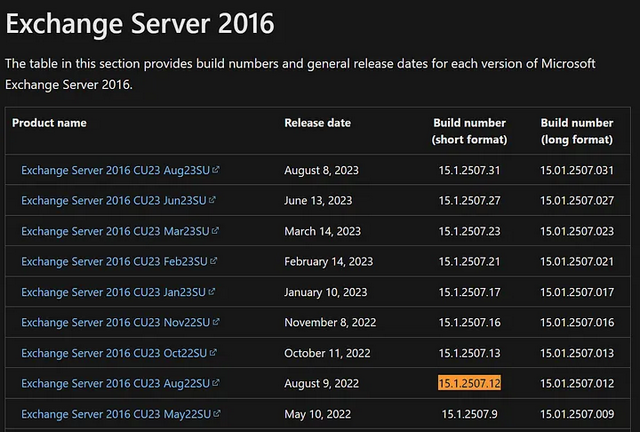

Britischer Exchange Server 2016, Quelle: Beaumont DoublePulsar

Beaumont hat obigen Screenshot veröffentlich und schreibt, dass bei diesem System ein Exchange-Server 2016 gemeldet wurde, der zum 9. August 2022 und dann zum 11. Oktober 2022 gepatcht wurde.

Das ProxyNotShell 0-day-Desaster

Das Sicherheitsteam des vietnamesischen Cybersicherheitsunternehmen GTSC entdeckte Anfang August 2022 im Rahmen von Sicherheitsüberwachungs- und Incident-Response-Tätigkeiten, dass eine kritische Infrastruktur angegriffen wurde. Betroffen waren Microsoft Exchange Server der betreffenden Organisationen. Eine Analyse ergab, dass eine bisher unbekannte Schwachstelle ausgenutzt wurde. Ende September 2022 wurde die neue 0-Day-Exploit-Methode (ProxyNotShell) für On-Premises Exchange Server dann öffentlich bekannt (siehe Exchange Server werden über 0-day Exploit angegriffen (29. Sept. 2022)).

Allerdings kam kein Patch von Microsoft, vielmehr gab es im Oktober 2022 gleich mehrere Versuche, URL-Rewrite-Regeln als vorläufigen Schutz zu etablieren (siehe Microsofts Empfehlungen für die Exchange Server 0-day-Schwachstelle ZDI-CAN-18333 und die restlichen Artikel am Beitragsende). Microsoft hat erst im November 2022 ein Sicherheitsupdate zum Schließen der Schwachstellen veröffentlicht (siehe Exchange Server Sicherheitsupdates (8. November 2022)).

Seit mindestens August 2023, spätestens seit Ende September 2023 bestand daher die Gefahr, dass die ProxyNotShell-Schwachstellen CVE-2022-41040 und CVE-2022-41082 als Eintrittsvektor für Microsoft Exchange Server missbraucht wurden. Beaumont schreibt zwar, dass die IT (oder deren IT-Supporter) der britischen Wahlkommission im Jahr 2022 schnell Sicherheits-Patches installiert habe. Für 2021 sind keine Daten verfügbar, so dass nicht bekannt ist, wie gut die Patches während der Sicherheitslücken in ProxyShell und ProxyLogon Microsoft Exchange installiert waren.

Anzeige

An Hand der Links am Artikelende lässt sich aber nachvollziehen, das Microsoft Anfang Oktober 2022 nur eine URL-Rewrite-Regel zum Abdichten der Schwachstelle veröffentlichte. Diese vorübergehende Abhilfemaßnahme musste mehrfach nachgebessert werden, weil sich die URL-Rewrite-Regel umgehen ließ. Erst im November 2022 gab es dann ein Sicherheitsupdate zum Schließen der Schwachstellen.

Und damit ergibt sich das Bild, dass die Electoral Commission einen oder mehrere Exchange Server in einer Konfiguration einsetzte anfällig für ProxyNotShell-Angriffe mit Remotecode-Ausführung waren. Dadurch bestand die Gefahr einer vollständigen Kompromittierung des Netzwerks (Exchange Server läuft standardmäßig mit hoch privilegierten Active Directory-Konten). Angreifer, die die Schwachstelle kannten, hätten die Exchange-Instanzen seit August 2022 angreifen können – was wohl so auch erfolgt sein dürfte.

Im Dezember 2022 hatte ich berichtet, dass es einen mehrtägigen Ausfall der Exchange-Instanzen des US-Anbieters Rackspace gegeben hatte. Verantwortlich war ein Ransomware-Angriff, und es stand seinerzeit zumindest der Verdacht im Raum, dass die ProxyNotShell-Schwachstellen das Einfallstor waren. Auch der Vorfall bei der britischen Electoral Commission fällt genau in den Zeitraum, als es keine Patch für Exchange zum Schließen der NotProxyShell-Schwachstellen gab. Für Kevin Beaumont starke Hinweise, dass das der Einfallsvektor für die Angreifer gewesen sein könnte.

Ich habe das Ganze mal hier im Blog aufgegriffen (auch wenn das Beispiel wegen der nicht vorhandenen Patches etwas hinkt), weil wir die Tage ja hier im Blog die Diskussion im Umfeld des August 2023-Update-Desasters (Desaster Exchange August 2023-Sicherheitsupdate – nicht installieren!) hatten, ob Patches nun schnell oder mit Zeitverzögerung installiert werden sollten. Obiger Fall zeigt, dass man immer auf den Einzelfall schauen und dann entscheiden sollte.

Ähnliche Artikel:

Exchange Server werden über 0-day Exploit angegriffen (29. Sept. 2022)

Exchange Server: Neue 0-day (nicht NotProxyShell, CVE-2022-41040, CVE-2022-41082)

Microsofts Empfehlungen für die Exchange Server 0-day-Schwachstelle ZDI-CAN-18333

Neues zur Exchange Server 0-day-Schwachstelle ZDI-CAN-18333: Korrekturen, Scripte und EMS-Lösung

Exchange Server: Microsofts 0-day-Schutz aushebelbar, neue Einschätzungen (3. Oktober 2022)

Exchange Server: Microsofts bessert Lösungen für 0-day-Schutz nach (5. Oktober 2022)

Exchange Server: Microsofts bessert Lösungen für 0-day-Schutz nach (8. Oktober 2022)

Exchange Server Sicherheitsupdates (11. Oktober 2022)

Exchange Server Sicherheitsupdates (8. November 2022)

Droht eine Exchange ProxyNotShell-Katastrophe zum Jahreswechsel 2022/2023?

2015

2015

Daten von 10.000 Polizisten aus Versehen freigegeben

Danke, hatte es sogar gesehen, dann aber gedacht: Hey, musst Du nicht wirklich thematisieren. Werde es aber vielleicht nachtragen.

Denk' ich an Deutschland in der Nacht…

Im Falle von Exchange Server, allerdings nicht nur dort, frage ich mich ob so ein Server weltweit erreichbar sein muss oder sollte. Wie einerseits wichtig und andererseits auch anfällig das Ding ist, hat man in den letzten Monaten eindringlich gesehen. Nicht einmal der Hersteller schafft es, gravierende Fehler in angemessener Zeit verlässlich und sauber zu beheben.

Statt dessen gehen die betreibenden Admins hin und installieren alles mögliche auf den Systemen und drum herum und segmentieren und filtern und blacklisten und whitelisten und prüfsummen und und und …, alles in der Hoffnung, dass es sauber funktioniert und nichts passiert.

Problem: Die Komplexität eines eh schon komplexen Systems steigert sich nochmals enorm. Wenn dann die wenigen Personen, die das Gesamtgebilde noch einigermaßen überblicken, aus welchen Gründen auch immer ausfallen, können kleine Störungen massive Auswirkungen entfalten. Die "armen Schweine", die dann dort Hand anlegen und dafür gerade stehen müssen, sind nicht zu beneiden. Dokumentation hin oder her, sie ist ohnehin meist nicht vollständig und deckt auch niemals alle möglichen Fälle ab. Und wer hat, wenn die Hütte regelrecht brennt, die Zeit, mehrere Dutzend oder vielleicht über 100 Seiten Dokumentation genauestens zu studieren? Um am Ende vielleicht noch festzustellen: Problem wurde so noch nicht erfasst, keine Handlungsempfehlung zu finden.

Schnell Patchen hin oder her: Die IT ingesamt bräuchte mal einen Reset, mindestens einen gedanklichen. Stattdessen dringt sie wie ein Krebsgeschwür in immer mehr Bereiche vor, in der Hoffnung das Leben einfacher und komfortabler zu machen. Was aber vorher schon nicht sicher und verlässlich funktioniert hat, wird in den neuen Bereichen ebenfalls nicht sicher und verlässlich funktionieren. Allerdings werden neue Abhängigkeiten geschaffen, die die jeweiligen Entwickler frohlocken und die Nutzer im Falle von Störungen verzweifeln lassen. IoT und Smarthome lassen grüßen, Datenerhebung was das Zeug hält, Datenschutz wenn überhaupt dann nur marginal vorhanden und manchmal auch gar nicht vorgesehen.

Dieser gesamte Berufszweig erledigt sich irgendwann selbst, und nicht unbedingt durch die aktuelle Sau "KI".

"Und nun gibt es Hinweise, dass der Hack wohl über die ProxyNotShell 0-day-Schwachstelle in Exchange erfolgen konnte. Die Schwachstelle war nicht zeitnah gepatcht worden."

Steht ein Patch zur Verfügung, handelt es sich nicht (mehr) um ein 0-day.

"Seit mindestens August 2023, spätestens seit Ende September 2023 bestand daher die Gefahr…"

2023?