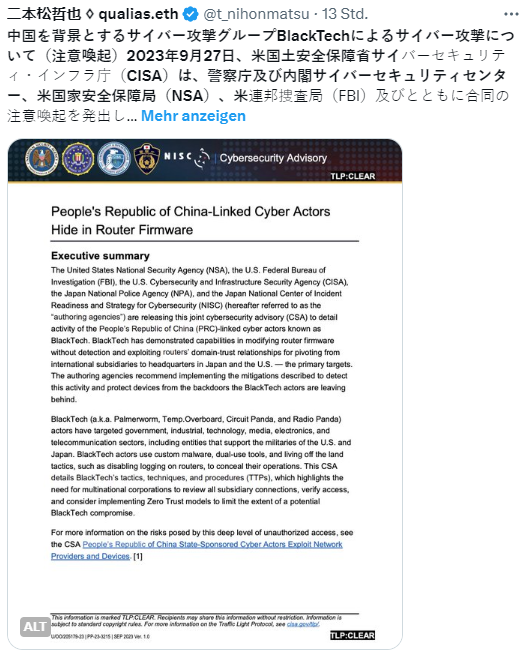

Sicherheitsbehörden der USA (Nationale Sicherheitsbehörde der Vereinigten Staaten (NSA), das U.S. Federal Bureau of Investigation (FBI), die U.S. Cybersecurity and Infrastructure Security Agency (CISA)) sowie Japans (die japanische Nationale Polizeibehörde (NPA) und das japanische National Center of Incident Readiness and Strategy for Cybersecurity (NISC) ) haben gemeinsam eine Warnung vor vor Angriffen chinesischer Hacker auf Cisco Router-Firmware herausgegeben.

Sicherheitsbehörden der USA (Nationale Sicherheitsbehörde der Vereinigten Staaten (NSA), das U.S. Federal Bureau of Investigation (FBI), die U.S. Cybersecurity and Infrastructure Security Agency (CISA)) sowie Japans (die japanische Nationale Polizeibehörde (NPA) und das japanische National Center of Incident Readiness and Strategy for Cybersecurity (NISC) ) haben gemeinsam eine Warnung vor vor Angriffen chinesischer Hacker auf Cisco Router-Firmware herausgegeben.

Anzeige

In der Warnung heißt es, dass die mit der Volksrepublik China (VRC) verbundenen Cyber-Akteure, als BlackTech bekannt, bewiesen haben, dass sie es in der Lage ist, Router-Firmware unbemerkt zu modifizieren und die Domänen-Vertrauensbeziehungen von Routern auszunutzen. Die Gruppe ist dadurch in die internationalen Niederlassungen von Firmen von Firmen in Japan und den USA gelangt.

Die Angreifer hinterlassen Hintertüren in den Geräten, um später erneut in die IT-Netzwerke hinter den Routern einzudringen. Die BlackTech-Angreifer (auch als Palmerworm, Temp.Overboard, Circuit Panda und Radio Panda bekannt) haben es laut der Warnung auf die Bereiche Regierung, Industrie, Technologie, Medien, Elektronik und Telekommunikation abgesehen. Darunter befanden sich auch Einrichtungen, die die Streitkräfte der USA und Japans unterstützen.

Die Angreifer der Gruppe BlackTech verwenden maßgeschneiderte Malware, Tools mit doppeltem Verwendungszweck und unauffällige Taktiken, wie die Deaktivierung der Protokollierung von Routern, um ihre Operationen zu verschleiern. In einem Cyber-Security Advisory (CSA) werden die Taktiken, Techniken und Verfahren (TTPs) von BlackTech, die sich auf diverse Router beziehen, detailliert beschrieben. Daraus ergibt sich für die CISA die Notwendigkeit für multinationale Unternehmen, alle Verbindungen zu Tochtergesellschaften zu überprüfen, den Zugang zu verifizieren und die Einführung von Zero-Trust-Modellen in Erwägung zu ziehen, um das Ausmaß einer möglichen BlackTech-Kompromittierung zu begrenzen. Es gibt eine PDF-Version der Warnung, die sich hier herunterladen lässt. CISCO hat diese Warnung zu diesen Angriffen herausgegeben.

Anzeige

- Der häufigste anfängliche Zugangsvektor bei diesen Angriffen sind gestohlene oder unzureichende administrative Anmeldeinformationen.

- Wie in dem CISA-Bericht dargelegt, sind für bestimmte Konfigurationsänderungen, wie die Deaktivierung der Protokollierung und das Herunterladen von Firmware, administrative Anmeldedaten erforderlich.

- Es gibt keine Hinweise darauf, dass irgendwelche Cisco-Schwachstellen ausgenutzt wurden. Die Angreifer nutzten kompromittierte Anmeldeinformationen, um Konfigurations- und Softwareänderungen auf administrativer Ebene vorzunehmen.

Moderne Cisco-Geräte verfügen über sichere Boot-Funktionen, die das Laden und Ausführen von modifizierten Software-Images verhindern. Die CISA erwähnt, dass gestohlenen Code-Signing-Zertifikate für die Manipulationen verwendet werden, die aber nicht von Cisco stammen. Cisco hat keine Kenntnis davon, dass Codesignatur-Zertifikate gestohlen wurden, um einen Angriff auf Cisco Infrastrukturgeräte durchzuführen. Die Kollegen von Bleeping Computer haben hier noch einige Informationen zusammen gefasst, um Angriffe zu erkennen.

Die verfassenden Agenturen empfehlen die Implementierung der beschriebenen Abhilfemaßnahmen, um diese Aktivitäten zu erkennen und Geräte vor den Hintertüren zu schützen, die die BlackTech-Akteure hinterlassen.

Anzeige

Sie hätten besser mal vor dem Einsatz von CISCo gewarnt.

> und die Domänen-Vertrauensbeziehungen von Routern auszunutzen.

Hört sich (wieder mal) nach aufgeflogener Backdoor an.

"Die Angreifer hinterlassen Hintertüren in den Geräten, um später erneut in die IT-Netzwerke hinter den Routern einzudringen."

Oh… also ZUSÄTZLICH zu denen, die eh schon vom Hersteller kommen?

"Die verfassenden Agenturen empfehlen die Implementierung der beschriebenen Abhilfemaßnahmen…"

Entsorgung aller Cisco-Netzwerkprodukte nebst anschließender Änderung jedweder Struktur und Sicherungssysteme, die vorab ausgespäht wurden. Das ist der einzig gangbare Weg.