[English]Kurze Information in die Runde der Synology-Nutzer, ob etwas ähnliches zu beobachten ist. Ein Blog-Leser hat mich gestern Abend per E-Mail kontaktiert, weil er ein komisches Verhalten beobachtet hat. Er hat Zugriffsversuche von den immer gleichen IP-Adressen auf den Synology OpenVPN-Server seiner Systeme beobachtet. Ihm kommt es so vor, dass die bei Synology registrierten DDNS-Domains angegriffen werden. Ergänzung: Habe noch eine zweite und dritte Meldung mit dieser Beobachtung erhalten und viele Kommentare bestätigen das.

[English]Kurze Information in die Runde der Synology-Nutzer, ob etwas ähnliches zu beobachten ist. Ein Blog-Leser hat mich gestern Abend per E-Mail kontaktiert, weil er ein komisches Verhalten beobachtet hat. Er hat Zugriffsversuche von den immer gleichen IP-Adressen auf den Synology OpenVPN-Server seiner Systeme beobachtet. Ihm kommt es so vor, dass die bei Synology registrierten DDNS-Domains angegriffen werden. Ergänzung: Habe noch eine zweite und dritte Meldung mit dieser Beobachtung erhalten und viele Kommentare bestätigen das.

Anzeige

Synology NAS-Server und OpenVPN

Synology Inc. ist ein Hersteller von NAS-Servern mit einem breiten Angebot von Kleinservern für den privaten Bereich bis hin zu Hochleistungsrechnern. Alle Geräte werden mit eigenem, auf Linux basierenden Betriebssystemen ausgeliefert und sind vergleichsweise einfach zu konfigurieren. Inzwischen sind bei Synology weitere Produkte im Angebot, die auf der Herstellerwebseite beschrieben werden.

Von Synology gibt es ein Paket VPN Server, mit dem ein Synology NAS ganz zu einem VPN-Server gemacht werden kann. Der Benutzer kann dann per Fernzugriff sicher auf geteilte Ressourcen des lokalen Netzwerks des Synology NAS zugreifen. Durch die Integration von gemeinsamen VPN-Protokollen – PPTP, OpenVPN und L2TP/IPSec – bietet VPN Server Optionen für die Einrichtung und Verwaltung von VPN-Diensten, die auf Ihre individuellen Bedürfnisse zugeschnitten sind.

Basis für den VPN-Server ist dabei OpenVPN, einen Open-Source-Lösung für die Implementierung des VPN-Dienstes. Die Konfigurierung des Pakets ist auf dieser Synology-Seite beschrieben.

Beobachtung des Lesers

Blog-Leser Mario Cortes betreibt die PC Ambulanz, ein Systemhaus in der Rhein-Neckar-Region und setzt in diesem Kontext auch Synology NAS-Server in Verbindung mit dem OpenVPN -Paket ein. In seiner Mail schrieb er gestern, dass er am 22. Februar 2024 auf verschiedenen Synology-Systemen ein komisches Verhalten des Pakets OpenVPN Server festgestellt habe.

- Er schreibt, dass es für ihn so ausschaut, als würden diese OpenVPN -Pakete über den Standard UDP Port 1194 angegriffen.

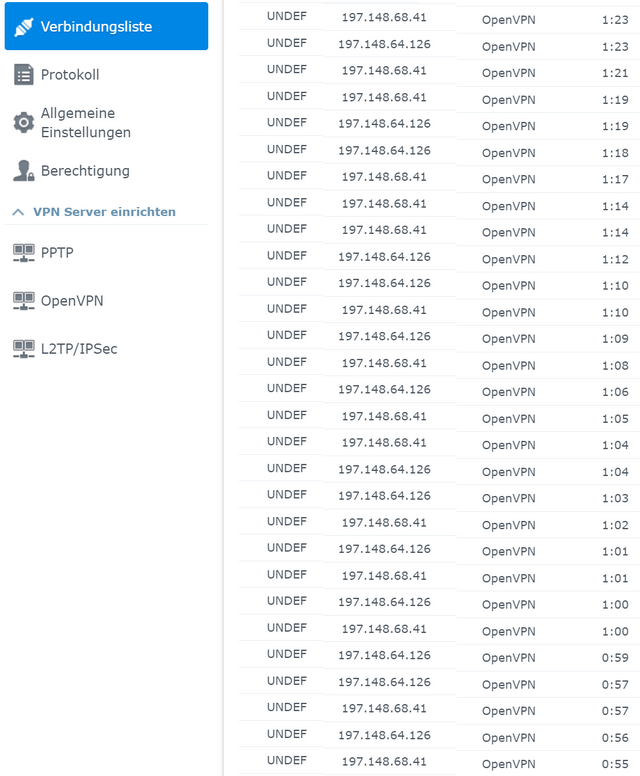

- Nach seinen Beobachtungen handelt es sich immer um die gleichen IP Adressen: 197.148.68.41 und 197.148.64.126.

Mario hat mir nachfolgenden Screenshot mit dem Auszug des Logs geschickt, welches diese Zugriffsversuche in der Nacht protokolliert hat. Die erfolgen im Abstand von Minuten, meinst zwei Zugriffsversuche mit einer Pause.

Die IP-Adresse 197.148.68.41 wird mit auf dieser Webseite mit "Cape Town, Western Cape, South Africa" angegeben. Die zweite IP-Adresse 197.148.64.126 ist auf Johannesburg in Südafrika verortet. Mario schrieb mir dazu, dass es scheint, als würden die DDNS Domains welche bei synology.me registriert sind angegriffen.

Ich habe mal auf die Schnelle gesucht – in der Synology-Community hat jemand 2018 solche Zugriffe beschrieben. Frage in die Runde der Synology-Anwender, die das OpenVPN-Paket verwenden: Könnt ihr diese Beobachtung, die Mario bei verschiedenen Systemen gemacht hat, bestätigten.

Anzeige

Mario schreibt: "Vielleicht ist das einen Blog-Beitrag wert", was hiermit erfolgt ist (danke für den Hinweis). Er hat übrigens eine einfache Abhilfe gefunden und schrieb: Abhilfe schafft man über die Änderung des Standard-Port 1194 auf z.B. 1196.

Eine zweite und dritte Meldung

Ergänzung: Habe noch eine zweite Meldung mit dieser Beobachtung. Maximilian schrieb mir auf Facebook in einer privaten Nachricht, dass ein Kunde von ihm ebenfalls betroffen sei. Mittwoch Nachmittag (21. Feb. 2024) ging es bei diesem System mit Zugriffsversuchen los. Dort werden allerdings zwei andere IPs 164.160.91.55/56 gelistet. Den Standard-Port hat er seit Beginn schon abgeändert – scheint laut seiner Aussage aber nicht zu helfen. Die bisher berichtete, erfolgreiche Gegenmaßnahme ist wohl, Geo-Blocking einzusetzen, welches Zugriffe aus bestimmten Ländern ausschließt.

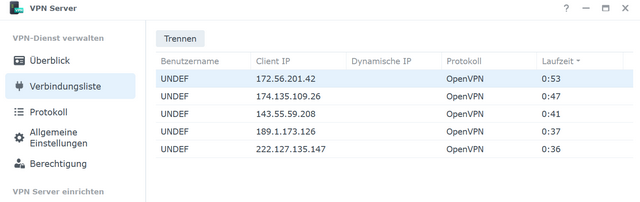

Ergänzung 2: Daniel hat sich per Mail gemeldet und schreibt, "scheint wie im Artikel beschrieben nicht neu zu sein, hatte es aber auch nur einmal kurz, und hatte die IPs in der Blockliste eingetragen und dann war irgendwann mal gut. Trennen kann man diese Verbindungen nicht, kommt nur ein Fehler. Verbindungen bestanden immer 1-2 Minuten etwa und dann wieder neu."

Er geht nicht von einem allgemeinen Angriff aus, weil dies auch andere OpenVPN-Server ebenso betreffen würde. Die nachfolgenden Kommentare deuten aber darauf hin, dass OpenVPN im Fokus steht. Daniel hat mir folgenden Screenshot geschickt, der etwa einen Monat alt ist (danke dafür).

Beachtet die Hinweise in den nachfolgenden Kommentaren, u.a. im Hinblick auf Geo-Blocking/Geo-Fencing.

2015

2015

Interessant, ich hatte gestern auch solche Versuche – ebenfalls aus Süd Afrika aber leicht andere IP Adressen (glaub das waren 3 oder 4 unterschiedliche). Das ging bei mir den halben Tag lang (hab die IPs aber dann schon in der Firewall geblockt, die Versuche gingen trotzdem weiter).

Aber: hier ist keinerlei Synology Technik im Einsatz und kein OpenVPN!

Kurzes Update: hat vor ca. 1 Stunde wieder angefangen mit den Anfragen aus Süd Afrika (164.160.91.*)

Laut Reddit, sind auch andere davon betroffen:

Possible DDoS / brute force attack on *.synology.me OpenVPN

Bei meiner Synology gibt es seit Tagen wiederkehrende Login versuche von verschiedenen IP-Adressen. Alle für den Benutzernamen Admin. Den gibt es aber bei mir nicht. Meine NAS ist auch über Synology.me veröffentlicht. Könnte also schon Angriff auf alle veröffentlichten NAS-Systeme sein.

Hallo Zusammen,

wir sehen diese Zugriffe nicht, das mag daran liegen das wir kein DDNS von Synology nutzen (sondern feste IP und eigene Domain) und ferner über die Firewall des NAS eingeschränkt haben von welchen Ländern aus überhaupt zugegriffen werden kann/darf (Stichwort: GeoIP).

Zu finden ist die Einstellungen unter

"Systemsteuerung – Konnektivität – Sicherheit – Firewall"

Erwähnt hatte ich die Einstellung mal in meinem Blog-Beitrag unter

Synology DSM: Dateien und Ordner freigeben, mit eigener Domain und eigenem Zertifikat

Ansonsten einfach nach "synology geoip" im Netz suchen, da finden sich diverse Anleitungen zu.

Hoffe das hilft.

Beste Grüße,

Andy

@Andy

Bin da voll bei dir. Verstehe auch nicht warum man mit wenigen Klicks die Freigaben und Services von Synology nutzt und sich nicht sein eigenes DDNS verbaut. Dürfte inzwischen doch jedem klar sein, das die Ziele der Hacker die Hersteller von solchen Systemen ist um möglichst viele Daten abzugreifen. Liegen dort keine Daten, ist mein System schon mal nicht auf der Liste des Hacks.

@Mario Cortes

Ich würde den VPN Server von Synology abschalten und Wireguard nutzen. Läuft als Docker und ist wesentlich performanter als OpenVPN.

Alternativ nach einem Router oder System schauen, das Wireguard schon von Haus aus unterstützt. Im Firmennetzwerk sollte zudem ein Intrusion Prevention System aktiv sein, damit man seine Daten und Zugänge auch schützen kann.

@Ralf

Den Docker haben wir bereits erfolgreich in Betrieb genommen und Wireguard läuft wie geschmiert

Durch Nutzung des Synology-DDNS funktioniert die Erneuerung der Zertifikate ohne weitere Maßnahmen automatisch, auch wenn das NAS nicht über Port 80/443 von außen erreichbar ist. Ich hatte damals Probleme damit bei Nutzung eines eigenen DDNS, daher bin ich der Einfachheit beim Synology-DDNS geblieben.

"Abhilfe schafft man über die Änderung des Standard-Port 1194 auf z.B. 1196."

Sorry, aber einen nicht-öffentlichen Dienst auf dem Standardport zu betreiben ist doch Ausdruck bodenlosen Leichtsinns oder völligen Laientums: Die solchem Verhalten inhärente Gefahr sollte spätestens mit Slammer auch dem Semiprofi klar geworden sein.

P.S. Klar schützt "security by obscurity" nicht vor jedem (insb. nicht vor gezieltem) Angriff, aber eben doch vor Standardwürmern und so manchem Scriptkiddie.

Das sind nicht nur Angriffe auf Synology VPN. Wir verzeichnen auch diese Angriffe auf den Port 1194 bei den Securepoint Routern und auf die Opnsense. Ich habe jetzt überall das GeoBlocking aktiviert.

Diese Angriffe finden immer Nachts und am Wochenende statt.

Kann ich bestätigen (Securepoint) von 95.90.207.7

ACK auch hier. Laut Geoip alles aus .za. Es ging soweit, das legale SSL-VPN User Probleme gemeldet haben. Seit GeoIP ist Ruhe.

Mal allgemein, unabhängig von Synology:

Naja, "einfach" Port ändern ist gar nicht so simple wie man zunächst denkt. Hängen da am Beispiel VPN schon x Clients dran müssen die ja auch angepasst werden. Wenn das nun Roadwarrior sind, die man nur alle Jubeljahre mal zu greifen bekommt ist das schwierig.

Ein weiterer Punkt sind Gast-Netze, in denen nur die Standard-Ports zugelassen sind. Da hilft einem dann ein geänderter OpenVPN-Port (als Beispiel) nichts wenn man so nicht mehr raus kommunizieren kann.

Sascha kann ich mich da nur anschließen. Wir sehen diese und noch viel mehr Zugriffversuche auf verschiedene Dienste. GeoIP-Filterung hilft das zu reduzieren, IDS/IPS hilft ebenfalls und den "Rest" fängt dann ein hoffentlich sicherer Dienst mit seinen eigenen Maßnahmen (Sperre nach x fehlerhaften Anmeldungen, etc.) ab.

Kann ich ebenfalls bestätigen (Securepoint), seit mehreren Tagen mittlerweile.

Ich betreibe ca. 50 Synology Systeme und beobachte insgesamt in den letzten zwei Monaten verstärkte Zugriffsversuche.

Vor allem die Mailserverdienste sind betroffen.

Generell empfehle ich beim Einsatz von Synology NAS:

Syno Betriebssystem und Apps immer auf aktuellsten Stand bringen. Vor allem die alte 6.x auf 7.2 bringen.

Aktivieren der Blockliste

Anmeldeversuche auf z.B. 3 in 1440 Minuten zu beschränken, dann erfolgt eine automatische Sperre der IP

Die interne Firewall benutzen und GeoIP aktivieren, normalerweise reicht Zugriff nur aus Deutschland

Standardports verändern

Admin deaktivieren und alternativen Adminaccount anlegen

Selbstverständlich optimale Passwörter

Zwei-Faktor-Authentifizierung aktivieren

Möglichst ne gute eigenständige Firewall davor schalten (z.B. OPNsense)

Bei eine Standallone Syno ab der Plus-Serie ist eine Virtualisierungssoftware dabei (Virtual Machine Manager). Hier kann z.B. eine OPNsense als VM betrieben werden die dann vor die eigentlichen Syno-Dienste geschaltet wird. Somit bestehen noch mehr Möglichkeiten bei der Filterung.

Die interne Blockliste kann mit folgendem Skript automatisiert befüllt werden:

https://github.com/geimist/Update_Blocklist/

4 Systeme bei mir unauffällig.

Ich habe praktisch keine unerlaubte Zugriffe mehr seit ich Länder via Geo location synology und opnsense (2 Stufig) ausgeschlossen, bez. nur die Länder erlaube die ich mich aufhalte: d.h. alle Nachbarländer der Schweiz und ein paar Feriendestinationen.

Dazu habe ich ein paar Feeds aus verschiedenen Security Seiten eingebunden (opnsense).

Ich kenne das Thema VPN Angriffe eigentlich in Zusammenhang mit Securepoint. Dort gibt es auch einen Wiki Artikel zum Thema. Die einfachste Art der Abschottung ist Geo fenzing.

Gleichzeitig werden alle privaten Synology DDNS Einträge als Fake Sites mit leicht verändertem Namen (zB xxx.synnology.me) aufgesetzt.

Wie haben das gleiche auf unseren Firewalls gesehen wie in dem Link beschrieben. Es scheint ein Angriff auf OpenVPN Lösungen zu geben.

Hier hilft nur MFA und vielleicht ein bisschen GeoBlocking

Siehe auch WatchGuard KB-Artikel:

Unknown authentication attempts against Mobile VPN with SSL from a user named "test" or other random users

Kann ich bestätigen. Nicht nur Synology, sondern auch QNAP Geräte betroffen.

Wahrscheinlich einfach Scan auf Port 1194/UDP und dann Bruteforce Angriff.

IP Adressen: 154.66.178.174, 164.160.91.56, 197.148.64.194 (alle Südafrika)

Firewall Geoblocking mal adaptiert …

Ich denke eher das es generell gegen OpenVPN geht. Die Secruepoints bei unseren Kunden blocken seit rund einer Woche täglich bis zu 2.500 Versuche pro Kunde auf 1194 von bekannten Adressen. Es ist egal ob dort ein NAS steht oder nicht. Hoffen wir das es keine 0-Day in OpenVPN gibt.

Hier auch u.a. auf eine Sophos, kein Std. Port.

von IP z.B. von:

12.219.84.8

Bin dafür, dass das Internet abgeschaltet wird :D

Hallo!

Ich bin Anfang der Woche auch auf das Phänomen gestossen, weil Kunden gemeldet haben, dass sie nicht mehr über OpenVPN verbinden können bzw die Verbindungen dann extrem instabil ist.

Die Logfiles haben dann auch südafrikanische IPs gelistet. Dabei blieb es aber nicht. Es kamen dann auch IPs aus Brasilien und anderen Staaten.

Und dieses "flooden" geht auf alle OpenVPN-Server (nicht nur Synology). Ich habe das bei mindestens 30 verschiedenen Servern gesehen (alle in Österreich).

Lösung: 1) TLS-Auth nutzen (weil dann der Verbindungsaufbau sofort geblockt wird, statt durch das TimeOut den Server zu beschäftigen)

2) Port ändern (wobei ich empfehlen würde höhere Portnummern 5-stellig zu nehmen, weil die Angriffe auch auf 1195 zu sehen waren)

Hab zwei Synology-NAS mit OpenVPN auf Syno-DDNS laufen und bisher keine fremden Zugriffsversuche in den Logs, verwende keine Standard-Ports.

ich habe OpenVPN Access-Server, am 23.4. wurden einige Angriffsversuche wurden unternommen, angriffe wurden aus Israel gestartet Laut IP