[English]Ich stelle mal eine Mail zur Diskussion, die ich angeblich von Microsoft bezüglich eines "auslaufenden Tenants" bekommen habe. Es soll was bestellt werden, da der seit mehr als 200 Tage inaktive Tenant sonst ausläuft. Ist es eine legitime Mail oder Phishing, das ist hier die Frage? Spoiler: Ich bin daran gescheitert, die Frage final zu 100 % sicher zu beantworten. Ergänzung: Die Phishing-Mail kommt von Microsoft – WTF!

[English]Ich stelle mal eine Mail zur Diskussion, die ich angeblich von Microsoft bezüglich eines "auslaufenden Tenants" bekommen habe. Es soll was bestellt werden, da der seit mehr als 200 Tage inaktive Tenant sonst ausläuft. Ist es eine legitime Mail oder Phishing, das ist hier die Frage? Spoiler: Ich bin daran gescheitert, die Frage final zu 100 % sicher zu beantworten. Ergänzung: Die Phishing-Mail kommt von Microsoft – WTF!

Komische Mail "von Microsoft"

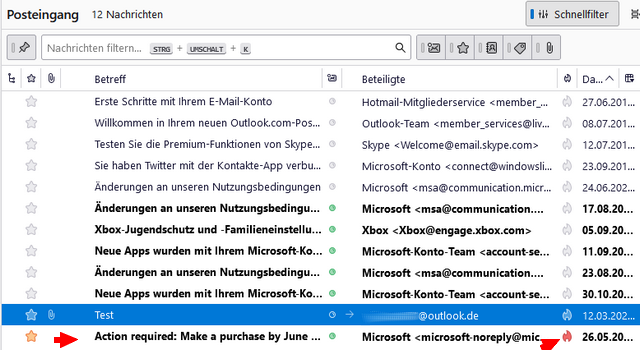

Es war eine Mail, die mich in einem für Tests verwendeten outlook.com-Konto erreichte und sofort alle Alarm-Glocken läuten ließ. Auf diesem Konto treffen eigentlich nur wenige Mails ein – und diese stammen in der Regel von Microsoft (siehe folgenden Screenshot, die erste Mail ist aus 2013).

Zum 26. Mai 2025 schlug dann eine Mail (unterster Eintrag in obiger Liste), angeblich von Microsoft, mit dem Titel "Action required: Make a purchase by June 26, 2025 to continue using your tenant" ein, was ich an einer Thunderbird-Benachrichtigung mit bekam. Die Mail wurde im Thunderbird bereits als SPAM klassifiziert (siehe Markierung durch den roten Pfeil in obigem Screenshot). Hatte ich im ersten Augenblick übersehen und wollte auf die Schnelle wissen, was los sei, und habe mir darauf hin die Mail angesehen.

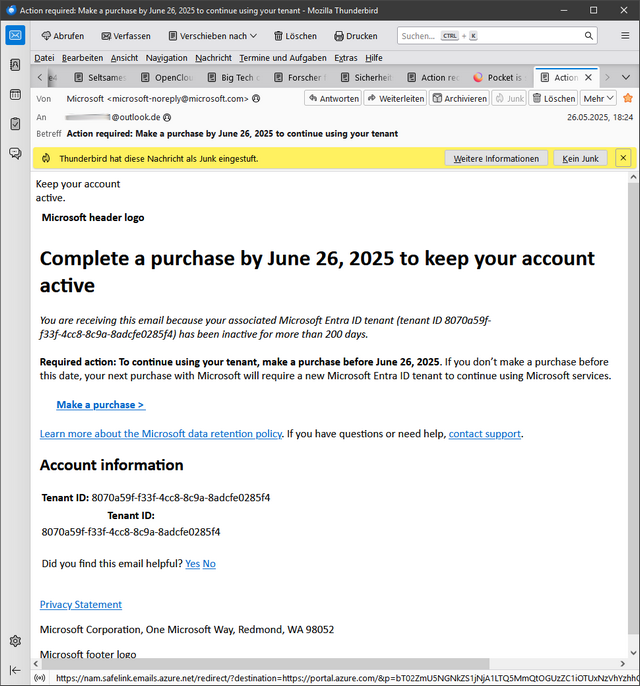

Die Mail informiert, dass mein Microsoft Entra ID-Tenant mit der angegebenen ID auslaufe, weil er 200 Tage ohne Aktivität sei. Ich möge bis zum 26. Juni 2025 einen Einkauf tätigen, da andernfalls ein neuer Tenant gekauft werden müsse. Die Mail enthält auch Links, um solche Einkäufe zu tätigen. Hier noch ein Textausriss der relevanten Informationen:

Complete a purchase by June 26, 2025 to keep your account active

You are receiving this email because your associated Microsoft Entra ID tenant (tenant ID 8070a59f-f33f-4cc8-8c9a-8adcfe0285f4) has been inactive for more than 200 days.

Required action: To continue using your tenant, make a purchase before June 26, 2025. If you don't make a purchase before this date, your next purchase with Microsoft will require a new Microsoft Entra ID tenant to continue using Microsoft services.

Make a purchase *https://portal.azure.com/

Pferdefuß: Ich nutze wissentlich keinen Microsoft Entra ID-Tenant und kann mit dem Zeugs nichts anfangen. Andererseits pflegt das Microsoft Marketing ja seine Produktbenennungen wie andere Leute Unterwäsche zu wechseln. Konnte es sein, dass da irgend ein freies E-Mail-Konto plötzlich als Microsoft Entra ID-Tenant segelt? Oder betraf es ein – mir von Microsoft vor gefühlt 10 Jahren mal ungewollt aufgedengeltes – Office 365-Konto?

Beim Schreiben des Beitrags fiel mir dann auf: Die E-Mail wurde im Thunderbird als SPAM aufgelistet (verdächtig) – kam bei Microsoft im Postfach von outlook.com aber durch – hat deren SPAM-Filter möglicherweise gepatzt, oder ist die Mail legitim? Der Inhalt der Nachricht sah für mich nicht vertrauenserweckend aus – warum soll ich etwas kaufen, wenn der Tenant seit mehr als 200 Tagen inaktiv ist – eine Anmeldung sollte reichen? War aber bereits Mitternacht, als die Mail eintrudelte, so dass ich diese aufgehoben und die Analyse etwas zurückgestellt habe. Die Analyse habe ich beim Schreiben dieses Blog-Beitrags versucht.

Was steckt hinter der Zieladresse

In obigem Screenshot ist der Ziel-Link Make a purchase in der Fußzeile eingeblendet. Es ist ein "Safe-Link" für E-Mails von azure.net, der aber einen Redirect auf eine URL des azure.com-Portals aufweist.

*ttps://nam.safelink.emails.azure.net/redirect/?destination= https%3A%2F%2Fportal.azure.com%2F&p= bT02ZmU5NGNkZS1jNjA1LTQ5MmQtOGUzZC1iOTUxNzVhYzhhOD UmdT1hZW8mbD1idXR0b25fbWFrZV9hX3B1cmNoYXNlX19fXzEw

Dem Redirect wird eine keinen Sinn ergebende Zeichenfolge (vermutlich encodiert oder obfuscated) als Parameter übergeben. Das ist schon arg verdächtig und vermutlich der Grund für die SPAM-Kennzeichnung durch den Thunderbird.

Safe Links ermöglichen laut Microsoft das Scannen von URLs und das Umschreiben eingehender E-Mail-Nachrichten während des E-Mail-Verkehrs sowie die Überprüfung von URLs und Links in E-Mail-Nachrichten, Teams und unterstützten Office 365-Apps zum Zeitpunkt des Anklickens. Die Überprüfung von Safe Links erfolgt, laut diesem Microsoft Support-Beitrag, zusätzlich zum regulären Spam- und Malware-Schutz.

Und in diesem Microsoft-Dokument heißt es irgendwo im Text, dass, wenn man sich über die Quelle einer E-Mail nicht sicher sind, den Absender überprüfen solle. Wenn eine Mail vom Microsoft-Kontoteam unter [irgend eine Adresse von microsoft.com] stammt, wisse man, dass sie legitim sei.

Einfach die Zielseite angeschaut

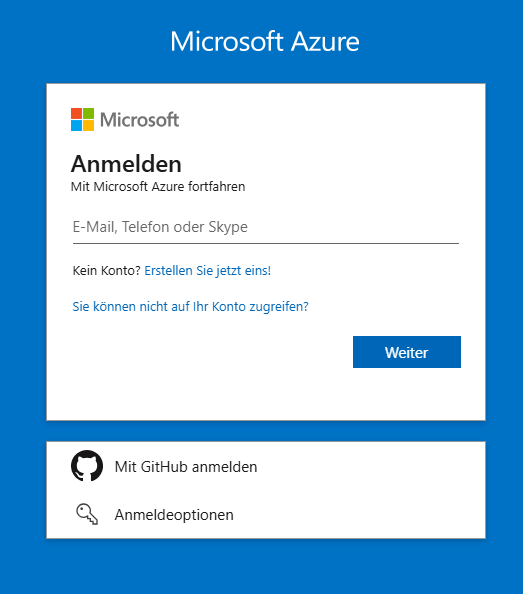

Wer nicht so genau hinschaut, könnte durch den Safe Link und die URLs getäuscht werden. Ich habe daher im Inkognito-Mode eines Browsers die Ziel-URL aufgerufen (sollte man nicht wirklich als unbedarfter Anwender tun) und bekam folgendes angezeigt.

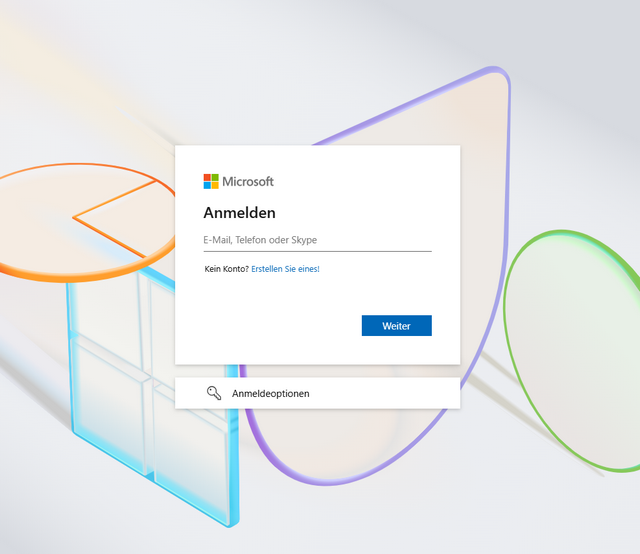

Ich wurde zu einer vorgeblichen Azure-Seite zur Anmeldung am Tenant-Konto umgeleitet (siehe obigen Screenshot). Was sofort stört, ist der blaue Hintergrund – verwendet Microsoft doch seit einigen Monaten einen speziellen Hintergrund für seine Anmeldeseiten (siehe Microsoft hat Online-Anmeldung im März 2025 überarbeitet). Die Anmeldeseite sollte nun wie nachfolgend gezeigt aussehen.

Was sagt Virustotal?

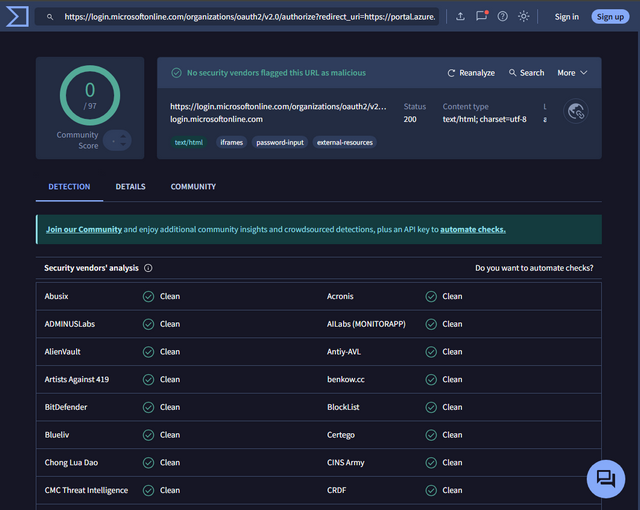

Als schnelle Prüfung einer solchen URL für die Zielseite befrage ich dann meist virustotal.com – dort kann man die URL einkopieren und erhält eine Einschätzung von x Virenscannern. Klappt häufig und man bekommt eine Warnung.

Obiger Screenshot zeigt, dass die Seite als "sauber" von 97 Virenscannern eingestuft wird. Also alles im grünen Bereich? Da passt was nicht und ich musste davon ausgehen, dass virustotal.com patzt.

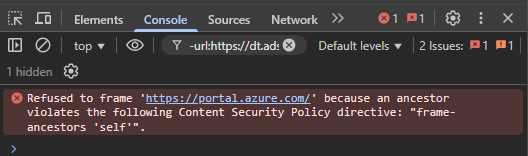

Schau in der Entwicklerkonsole nach

Mein nächster Versuch bestand darin, die Anmeldeseite in der Entwicklerkonsole des Browsers zu inspizieren. Dieses Ansinnen wurde bereits mit einer dicken Warnung quittiert.

Das stinkt irgendwie gewaltig – die Chrome-Entwicklerkonsole verweigert die Auflösung zum Azure-Portal.

Ist es SPAM, Versuch einer Analyse

An dieser Stelle hätte ich die Mail als SPAM löschen können. Der Thunderbird war eindeutig im Urteil, aber es könnte immer noch ein Fehlalarm sein. Daher wollte ich genauer schauen, was Sache ist und das Ganze etwas detaillierter für die Leserschaft aufbereiten.

Was sagt der Header?

Ich habe dann den Header der Mail im Thunderbird anzeigen lassen und bekam dann folgende Angaben.

X-Mozilla-Status: 0001 X-Mozilla-Status2: 00000000 Received: from AS8PR08MB6087.eurprd08.prod.outlook.com (2603:10a6:20b:29c::12) by GVXPR08MB10500.eurprd08.prod.outlook.com with HTTPS; Mon, 26 May 2025 16:24:17 +0000 Received: from DU6P191CA0023.EURP191.PROD.OUTLOOK.COM (2603:10a6:10:540::17) by AS8PR08MB6087.eurprd08.prod.outlook.com (2603:10a6:20b:29c::12) with Microsoft SMTP Server (version=TLS1_2, cipher=TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384) id 15.20.8769.24; Mon, 26 May 2025 16:24:16 +0000 Received: from DB1PEPF000509FD.eurprd03.prod.outlook.com (2603:10a6:10:540:cafe::ca) by DU6P191CA0023.outlook.office365.com (2603:10a6:10:540::17) with Microsoft SMTP Server (version=TLS1_3, cipher=TLS_AES_256_GCM_SHA384) id 15.20.8769.25 via Frontend Transport; Mon, 26 May 2025 16:24:16 +0000 Authentication-Results: spf=pass (sender IP is 20.98.194.70) smtp.mailfrom=microsoft.com; dkim=pass (signature was verified) header.d=microsoft.com;dmarc=pass action=none header.from=microsoft.com;compauth=pass reason=100 Received-SPF: Pass (protection.outlook.com: domain of microsoft.com designates 20.98.194.70 as permitted sender) receiver=protection.outlook.com; client-ip=20.98.194.70; helo=mail-nam-cu07-bn.eastus2.cloudapp.azure.com; pr=C Received: from mail-nam-cu07-bn.eastus2.cloudapp.azure.com (20.98.194.70) by DB1PEPF000509FD.mail.protection.outlook.com (10.167.242.39) with Microsoft SMTP Server (version=TLS1_3, cipher=TLS_AES_256_GCM_SHA384) id 15.20.8769.18 via Frontend Transport; Mon, 26 May 2025 16:24:16 +0000 X-IncomingTopHeaderMarker: OriginalChecksum:50D66B43F75B5279726AC9419C9F53151E9D7FF13A469527B23E1F689F621B80;UpperCasedChecksum:47662D1C63A1B049D645E226224F4A4E7A7AEC9E871EE4DD3FAD000A6AFCF88A;SizeAsReceived:831;Count:9 DKIM-Signature: v=1; a=rsa-sha256; d=microsoft.com; s=s1024-meo; c=relaxed/relaxed; i=microsoft-noreply@microsoft.com; t=1748276655; h=from:subject:date:message-id:to:mime-version:content-type; bh=UQhV0VORpQFBtrrT4sem5dhxcqk0olTGAQFIJf8GT6s=; b=tGrkbudiLBVnur49OvxW7Zqc/XBLDDqDMtBGW7Szu0KrTG0dyMX6BLQihIy2A4O9riuT45lNQsO TMPIs27AmAhg6HOpTzD0abf1TjSKhXSj1bv8Y3z8JkjSCaqLVlWgY6280LriDPrdOoFOxXK9n7OTC EYNGOeGBl3nnWE/2+FU= From: Microsoft <microsoft-noreply@microsoft.com> Date: Mon, 26 May 2025 16:24:15 +0000 Subject: Action required: Make a purchase by June 26, 2025 to continue using your tenant Message-Id: <6fe94cde-c605-492d-8e3d-b95175ac8a85@az.eastus2.microsoft.com> Return-Path: azure-noreply@microsoft.com To: *****@outlook.de Content-Type: multipart/alternative; boundary="=-bL7AEVxXhKA6qM/rW3/B9g==" X-IncomingHeaderCount: 9 X-MS-Exchange-Organization-ExpirationStartTime: 26 May 2025 16:24:16.4849 (UTC) X-MS-Exchange-Organization-ExpirationStartTimeReason: OriginalSubmit X-MS-Exchange-Organization-ExpirationInterval: 1:00:00:00.0000000 X-MS-Exchange-Organization-ExpirationIntervalReason: OriginalSubmit X-MS-Exchange-Organization-Network-Message-Id: e5cac02f-5500-49c5-7938-08dd9c71c27f X-EOPAttributedMessage: 0 X-EOPTenantAttributedMessage: 84df9e7f-e9f6-40af-b435-aaaaaaaaaaaa:0 X-MS-Exchange-Organization-MessageDirectionality: Incoming X-MS-PublicTrafficType: Email X-MS-TrafficTypeDiagnostic: DB1PEPF000509FD:EE_|AS8PR08MB6087:EE_|GVXPR08MB10500:EE_ X-MS-Exchange-Organization-AuthSource: DB1PEPF000509FD.eurprd03.prod.outlook.com X-MS-Exchange-Organization-AuthAs: Anonymous X-MS-UserLastLogonTime: 5/26/2025 11:06:05 AM X-MS-Office365-Filtering-Correlation-Id: e5cac02f-5500-49c5-7938-08dd9c71c27f X-MS-Exchange-EOPDirect: true X-Sender-IP: 20.98.194.70 X-SID-PRA: MICROSOFT-NOREPLY@MICROSOFT.COM X-SID-Result: PASS X-MS-Exchange-Organization-SCL: 1 X-Microsoft-Antispam: BCL:2;ARA:1444111002|9400799033|68400799013|22402599018|10300799035|461199028|21080799006|12005499003|1680799057|970799057|5101999024|9000799050|28045499009|1290799030|4302099013|440099028|3412199025|18021999003|33101999003|21101999018|16125499006|17072799003|1360799030|1370799030|1380799030|56899033|1602099012; X-MS-Exchange-CrossTenant-OriginalArrivalTime: 26 May 2025 16:24:16.2083 (UTC) X-MS-Exchange-CrossTenant-Network-Message-Id: e5cac02f-5500-49c5-7938-08dd9c71c27f X-MS-Exchange-CrossTenant-Id: 84df9e7f-e9f6-40af-b435-aaaaaaaaaaaa X-MS-Exchange-CrossTenant-AuthSource: DB1PEPF000509FD.eurprd03.prod.outlook.com X-MS-Exchange-CrossTenant-AuthAs: Anonymous X-MS-Exchange-CrossTenant-FromEntityHeader: Internet X-MS-Exchange-CrossTenant-RMS-PersistedConsumerOrg: 00000000-0000-0000-0000-000000000000 X-MS-Exchange-Transport-CrossTenantHeadersStamped: AS8PR08MB6087 X-MS-Exchange-Transport-EndToEndLatency: 00:00:01.4284569 X-MS-Exchange-Processed-By-BccFoldering: 15.20.8769.014 X-Microsoft-Antispam-Mailbox-Delivery: ucf:0;jmr:0;ex:0;auth:1;dest:I;ENG:(5062000308)(920221119095)(90000117)(920221120095)(90005022)(91005020)(91035115)(9050020)(9100341)(944500132)(4810010)(4910033)(9575002)(10195002)(9320005)(120001); X-Message-Delivery: Vj0xLjE7dXM9MDtsPTA7YT0wO0Q9MTtHRD0xO1NDTD0z X-Microsoft-Antispam-Message-Info: =?utf-8?B?aDc5OVpXM2M0T2syRnZlVkJoZzhqYjV4VmFTK1dqNzB4R0ZHTEc0aVlhUytk?= =?utf-8?B?S1RocS9FQWZ4WGZlRlMwcE4wZEFKS0J5clY3Qm9lbWduclVaOVkwdGQzaTFP?= =?utf-8?B?UE41TytEZW1VSDRzay9DTnl2N2JQNDNFck9tODZnSGxYMWM2NjNjVjFEOXJV?= =?utf-8?B?L0JXWWdwWjd1RmtPdWlYbks2dURKMkNkaWZhTFA1SHFud0p1YlVzY2ZVMDZF?= =?utf-8?B?MTVyQ1ltejZrU1lwejY1SDh3RllPSjliSzBCSWhxQkxKTGVmY2NtaTBTZzFL?= =?utf-8?B?bkxWVFVlUVZQcCt5VnFhRTZkK1h3ZzRsM2tFOUtJUk8wNTFaVWZpYkNYSmQw?= =?utf-8?B?eTJhQXg3WitPZFVoc0lyR240UFp1eU93VVpXS29vUHgyNWEvUkxBUnNPL2M4?= =?utf-8?B?eFFLNURYS0JzMUhGNFlvY3RoZjNhN1R4enRQK05vcHB1dXBjaXJnVzVPNXJN?= =?utf-8?B?Vm5JaGJGMmhmQWJzUWxHZ1BXb1YzK3NIZTNRa3pBQXhaYXllUWpFRGEwWDR0?= =?utf-8?B?TU1UQWVEcUJHZ3M1bkJMODh0cGZVTEtyVTBrY1VrV1N1SEttRzBHNGhXV1Fx?= =?utf-8?B?WHJWZ2tGU2lEMlF6Q3BtbDNEdlovRHhJRVhHZmdaclZmZVBSZVdOdVJpZUZ1?= =?utf-8?B?Qjh4TmR0aVZCUE52dk1UR1dHN3hsQ3l6R2tGaFJ6Q1ZNVWlRZnpvcEc0dnZN?= =?utf-8?B?STZWb20wVU5pUzJCaVFmYithaDNUaysxS3I0R1ZDUi9vYnlBa3ByZGsyRk0r?= =?utf-8?B?a3J1TE9lR2hEc3ZFSVZYZitKNmV3Y3FJSDNvY3Ewc1dSVDcycmZqNUQ1TG1W?= =?utf-8?B?d3VKSGlzaExXa0xjRWl5SUdKYzRSMUtLOHRwSzArclFuMllIdEt0dkZlZUd1?= =?utf-8?B?UElKMkVMRjZpSUxhblBvWWJQcnhyMjF3VUxkMUQ5d3pUNHpWd09jWVYycW00?= =?utf-8?B?elFFR2hJUkUvV3VYTno4UEVoVlpXb25zRWgrZnhzUmJYSi9kb3BvSFFxTjJv?= =?utf-8?B?OWtjYk5JSGh3aFA3Nk5aV0Vva0Q5elptbFZvN2tjVnhYNnNrYmQ0TjRtcGVF?= =?utf-8?B?Y29qSTJrS3FjcXV5WFZqaGIxWk5vQmVXSkRVdnZXUk84Q3YzazhkZlUvL0s2?= =?utf-8?B?ZnVnSHVFMWFMeVIzYlpZTlkyS29HaGJYUEorcHFkZ0wwT3pNcGhocHhsdTBQ?= =?utf-8?B?R2pqZzUzUkFWVlNSemo4cGlGUUc4Zjd4QzFMUFlTUHp6QTNhYVVvb1FuL0Zx?= =?utf-8?B?cXhRNXV6WEdnclVVM2hkVGJuRHBabHhNNGtFdkwvdm5uUTRSU1hMQ2o2S2tZ?= =?utf-8?B?bjFyK0d0U3BZdnBuN1oyYWcrdXIvMFFWOXNKWHFEcnpROENQT3RaZDR1Nncx?= =?utf-8?B?YkRkU05IZVcyME9mZ3l5UmtzU05ERE5BYm5keSthVXUzMlp5bmRlc0Uvd1dP?= =?utf-8?B?ZXN6MkNqTGJZWXVXdGs3WW1zaFpJMmEvR2Rvb3FNbWxnWW9nOWtLNUV5K0NZ?= =?utf-8?B?Q0VwM2toeDhkY1dWU0Exb2wxQkEwVUw1Qy9aK29zSlQyYzBrZktzamlZY3p1?= =?utf-8?B?dlZON1pQSlZkVDZhQW5PN1RhZi9BS2orbDRnUWJoKzMyVG1uT3pzNExscDdR?= =?utf-8?B?N3Y2dDVkNlBzdVVZTkUrdUtjOEtDQVBUUElReFNianRUUVVkRnI4b3MwT0Y4?= =?utf-8?B?LzF1ZFhYNnRpbkt4T3hwWVNEMU5HWitZMm5UMW1QSDdwUlZwTzZ2eDlXR2Fy?= =?utf-8?B?czFrSHpTUEgrTFo5ZW5DQTRkdzJLbTY3ZXFYeEo4K0ZoVGpkRThzbld0R29u?= =?utf-8?B?RmtZVEMrUHp3c203bG9memhsM2N2QkpyelFRUHR6dFprRUQzTEswSDRDSm5k?= =?utf-8?B?UXBGVk8xbTJNa1VucWZTcndKc1ZNRkxIbHdmazVySmwydzU4ODJjcUJrdzVQ?= =?utf-8?B?V2RWOEUvRFpuYldJRE1MSkY2ZlIvcW5ubkRPTkVsU1VRLzhjLzl1bVNIWkhI?= =?utf-8?B?bHRLYTBvV004cmZWNUdRZDlRNVdYVWx4ajBxZnlJODY0aWZ2QmFhcEhVcDZn?= =?utf-8?B?ak8wckVJSUVPaWVuNXRNNCtVbVA0UHJsMFFza0l1NnVqNThPc3dkY1U1MTgv?= =?utf-8?B?R3EzNnhFVGh2d3AzMFFaUmZhM0gvWHFBYW1MYW9rQUNwSEtNMWxyUWtyMEhI?= =?utf-8?B?U1Y4Sk1EWndlWlEvVHpOWmpQN1dkNWlROXJhZjZSVFJGRkVDTm9NUFVQcFdY?= =?utf-8?B?T0l1a3NBRFR3dnJkYUhFRmRIdDM3ZCtES2R2MlZoSndraHZMVXRLU0VONStM?= =?utf-8?B?Y3VsWENPZC82cDdvTFE1ZzBUV0ZUdEZtSytyRFV6T3dVOG0ra1NpQ1BOU0lD?= =?utf-8?B?SEc5cVR6QkVIM21ZUVEzWnNnajBsamNkUG84TG50MzNHRUxwQVFtUDQ2U05v?= =?utf-8?B?dkVRdGc1eFFjYUpWeFhOK0VFeHFQbWlDWmduZ3pjRDFVRnI0ZE4rME1DYWc0?= =?utf-8?B?TlNDZzJBczlMTFp5SDArYUtjakpHOFNrQ2ZJOVZjR1FNZmtyREJnVlRXdHhX?= =?utf-8?B?dTFMR1ZxZDJweEY1MTdzV25kbzRhYk8vWDdnMjc1NW1TSkN2U1dhL3BFeVNO?= =?utf-8?B?ODBqZThiK0RDTVJoVFp5U0hDaVlXMU94RWZhVWY4Nkh6SmF6RE1mSjZxcnBO?= =?utf-8?B?YXo2RjBJemxvN2FBekFjMDdmcm1XeUVQcnM0Nm5PR0h6TGhKNzR5Rm5HOWdo?= =?utf-8?B?ZVJNTmwzUjIwVmRQWWRmUlRqVGFaZENuT2dUTGR5cElvaitKSElUVHlrbGMy?= =?utf-8?B?Z1Q2ZXhUcVlHSjk2aTJYWlhQV29uU2dRZnpuSjVwWUdQM09qcHR0djFrQ1hL?= =?utf-8?B?T293Tzh2em53NjcxZjVCR3ViWDRHMlV1Qk1BQTRKZGE5dWJSY09UM0xKT2Ru?= =?utf-8?B?KytydExEeG11K2RVSXNnSDlCUCtCMlhpRk1TNDJ1ZEpCd3AvM1E9PQ==?= MIME-Version: 1.0

Sieht alles irgendwie auf den ersten Blick als "von Microsoft verschickt" aus, auch die IP-Adresse wird Microsoft in den USA zugeordnet. Sprich, der Ursprung liegt im Microsoft-Kosmos. Aber der Absender könnte ja ein Phishing-Konto aufgesetzt haben. Die potentiellen Phisher sind also recht trickreich vorgegangen, und eine Inspektion des Headers im Hinblick auf die Frage "kommt die Mail von außerhalb der Microsoft Infrastruktur" läuft imho ins Leere.

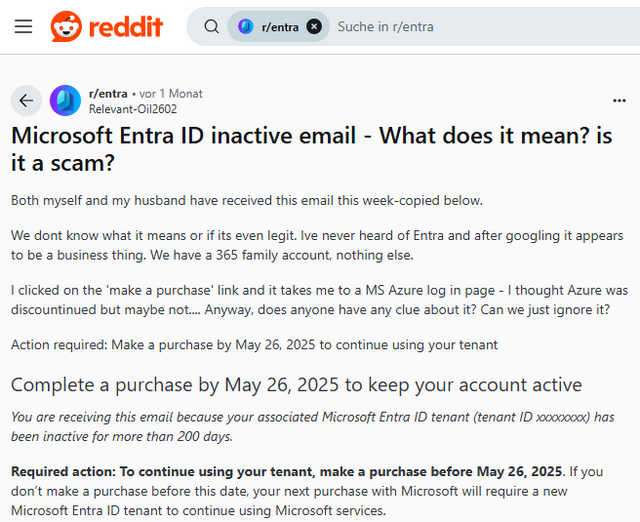

Ist wohl SPAM – gibt weitere Treffer

Wegen der vielen Ungereimtheiten, die ich oben angerissen habe, fiel die Mail für mich in die Kategorie SPAM. Ich habe dann noch etwas im Internet gesucht und bin auf den nachfolgend gezeigten reddit.com-Thread mit gleichem Thema gestoßen.

Dort werden vom Thread-Starter und weiteren Kommentatoren ähnliche Fragen wie oben aufgeworfen. Es ist ein SPAM- bzw. Betrugs- oder Phishing-Versuch, aber nicht schlecht gemacht. Im Thread kommt von den Nutzern dann auch Kritik an Microsoft, dass man nicht mehr erkennen könne, ob so etwas SPAM sei.

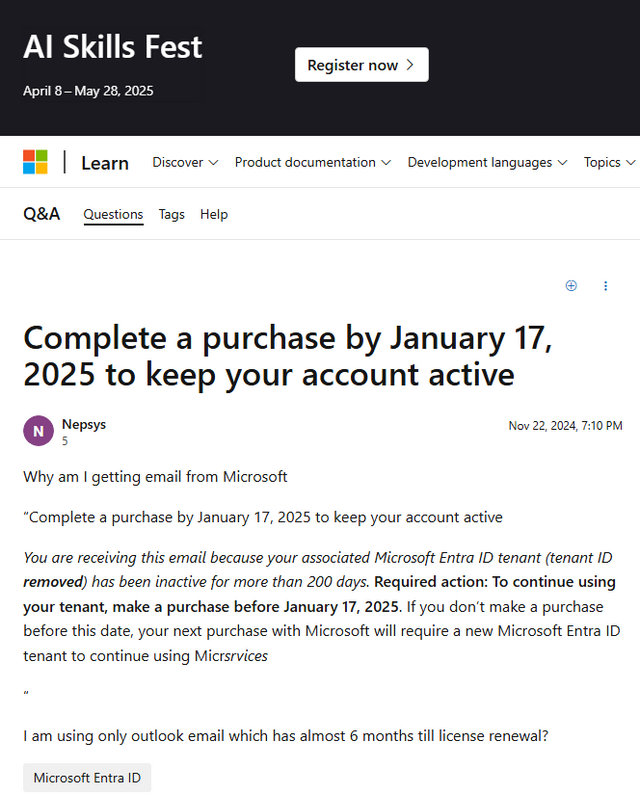

Kein SPAM? Ich streue mal eine Prise Unsicherheit

Im obigen reddit-Thread verweist dann jemand auf den Microsoft Q&A-Post Complete a purchase by January 17, 2025 to keep your account active (überschrieben mit "AI Skills Fest"), wo das ebenfalls thematisiert wird. Hier der Screenshot der eingestellten Frage, die doch meiner initialen Mail ziemlich gleicht.

Ich habe den Text nachfolgend mal herausgezogen – damit er in Suchmaschinen auch gefunden und auf den Blog-Beitrag mit verlinkt wird. Wohlgemerkt, wir reden hier über eine offizielle Microsoft Q&A-Seite.

Complete a purchase by January 17, 2025 to keep your account active

Nepsys Reputation points Nov 22, 2024, 7:10 PM

Why am I getting email from Microsoft

"Complete a purchase by January 17, 2025 to keep your account active

You are receiving this email because your associated Microsoft Entra ID tenant (tenant ID removed) has been inactive for more than 200 days. Required action: To continue using your tenant, make a purchasebefore January 17, 2025. If you don't make a purchase before this date, your next purchase with Microsoft will require a new Microsoft Entra ID tenant to continue using Micrsrvices"

I am using only outlook email which has almost 6 months till license renewal?

Die Antwort hat mich dann doch ziemlich geplättet – kam sie doch zweifach von einem Microsoft-Moderator und einem externen Moderator:

Hello Nepsys,

Thanks for your question

This indicates that your tenant has been inactive for 200 days.

If you just use outlook, check if you require the Microsoft Entra ID tenant. If it's not essential for your current or future needs, you may choose to let it expire.

If you want to keep the tenant active, consider making a purchase on the account for ur tenant

Follow this link for more information on tenant inaccessibility due to inactivity. https://learn.microsoft.com/en-us/entra/fundamentals/inaccessible-tenant

You can mark it 'Accept Answer' and 'Upvote' if this helped you

Regards,

Abiola

In dürren Worten: Die Microsoft Moderatoren behaupten, die E-Mail-Benachrichtigung im Namen von Microsoft sei legitim und stamme von Microsoft. What the fuck! Gibt noch einen weiteren Post im Microsoft Answers-Forum, wo ein Moderator die Echtheit der Mail bestätigt – glauben kann ich es immer noch nicht. Auch hier sind die Nutzer ziemlich perplex über die Mail, da vielen der Inhalt nichts sagt.

Ich habe mir denn nochmals die URL, die von der Safe Mail-Angabe aufgelöst wird, im URL-Feld des Browsers angesehen.

https://login.microsoftonline.com/organizations/oauth2/v2.0/authorize? redirect_uri= https%3A%2F%2Fportal.azure.com%2Fsignin%2Findex%2F&response_type= code%20id_token&scope=https%3A%2F%2Fmanagement.core.windows.net%2F%2F user_impersonation%20openid%20email%20profile&state= OpenIdConnect.AuthenticationProperties%3D uxz6z5N_5Ixhg9N6BGUaMC3bGk2UKXtrL00guLosODZORYKXhxSQL3urwjUIOcZ qPYwWPOAJpk6na8kG23KXG0H50ONs2I0dkFR4Dpb3PgHVYLnAgf2a69keIc0QhHB jYznmS8iD0kDD4oudMjSo0810C1CHxHqIAOoS__Iy9eRAncFBFmWYqDooGAq7ajd gV6FXIWzWL9NE0cTBBlVceJFBfQr0YgeqiIKnV2oX3K2RaQQCrT9tvNlyexWpy1 GXTLFLFp_EkwDqHVqy7YJHNLGd_jnXLKBkp6DNkZJpBmfp05j4YDgaqWGUCYfDQ2 E3AFB9O5A0OO_c5bBdE2vjFzyJQl1u2pGvKExReDGdIsYKl9Oa27RDV5sONadoTaK h6CvCnBIs_V3NdADIAAL3JOqkRqfqPVWwraSmamGim02mKosJyJN3XBKFnm7Lm7z_Ca 09oIleggW48zbqwwROR82XQhXe9ZMGxPTM0YCEXAY&response_mode= form_post&nonce=638838932065190836.OWYyMjQzZWEtNGU1Yy00Nzc1LWI3Zm QtYjk2MTQwZmM3YWIzZjk5Yjg2N2QtMTkyZi00OTlkLThjMjUtMWMzMDhlYzJlZTNm& client_id=c44b4083-3bb0-49c1-b47d-974e53cbdf3c&site_id=501430& client-request-id=21b8db4f-7fca-4c1e-97a7-07a85651f29c& x-client-SKU=ID_NET472&x-client-ver=8.3.0.0&sso_reload=true

Die Domain microsoftonline.com gehört Microsoft und das portal.azure.com sowie windows.net auch. Was in den Parametern getrieben wird, erschließt sich mir (bis auf den Umstand, dass ein Form zur Anmeldung anzuzeigen ist) ad-hoc nicht. Wer denkt sich so etwas aus?

Abschließende Gedanken

Ich habe die simple Mail mal in obigem Beitrag etwas aufgedröselt, bin aber an dieser Stelle nicht sicher, ob es nicht doch was Legitimes von Microsoft ist. Möglicherweise habe ich was übersehen, und die Blog-Leserschaft bringt Aufklärung.

Der Fall bringt mich aber zur Frage: "Wie kaputt ist das Eco-System rund um Microsoft?", wenn ich als irgendwie fortgeschrittener Empfänger einer solchen Mail nicht mehr erkennen kann, ob es vielleicht doch etwas Legitimes sein kann. Das Zeugs ist so komplex geworden, dass ein normaler Anwender da imho kaum eine Chance hat, zu beurteilen, ob eine Mail SPAM ist oder wirklich vom behaupteten Absender kommt.

Der Umstand, dass das Microsoft Marketing Bezeichnungen alle Nase lang ändert und die Entwickler die Webseiten nachziehen müssen (oder auch nicht), schafft auch keine Transparenz. Ich weiß z.B. nicht, ob der oben angemerkte blaue Hintergrund bei der Azure-Anmeldeseite ein Fake ist oder seit ewigen Zeiten so angezeigt wird.

Und nun stehen wir an der Schwelle der KI-Nutzung – vor allem durch Cyber-Kriminelle. Wie soll der normale Anwender da bestehen? Wo bin ich jetzt falsch abgebogen? Oder muss ich dumm sterben? Helft mir vom Pferd.

Kommt von Microsoft – WTF

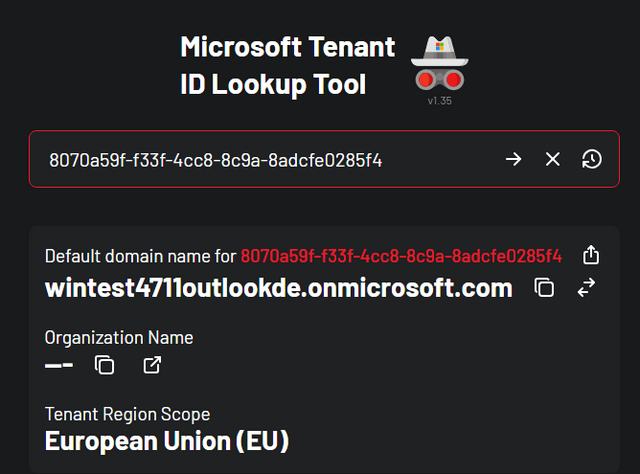

Ich muss nicht dumm sterben, denn Leser Mom20xx hat mich in diesem Kommentar (danke dafür) darauf hingewiesen, die Tenant-ID auf der Seite Tenant ID Lookup prüfen zu lassen. Und ab da "stinkt die Sache gewaltig – hier ist das Ergebnis der Prüfung:

Es ist das Outlook.de-Testkonto, was da mit angegeben wird. Dieses ist jetzt aber irgendwie einem onmicrosoft.com-Tenant zugeordnet. Die Mail stammt also von Microsoft und der Absender kennt die Tenant ID. Bringt mich zu folgenden Aussagen:

- Wie kommt Microsoft dazu, Nutzer mit einem privaten Outlook.com/-de-Konto eine solch kryptische Mail zu schreiben?

- Wie kommt Microsoft dazu, Nutzer aufzufordern, etwas zu kaufen, wenn ein kostenloses E-Mail-Konto angeblich nicht mehr genutzt wird?

- Wie kommt Microsoft zu der Annahme, dass das Konto seit mehr als 200 Tagen unbenutzt sei – wenn mir diese Nachricht im Thunderbird angezeigt wird (also vom Konto abgerufen wurde)?

- Wer hat bei Microsoft diese Implementierung verbrochen? Ich habe kein Azure-Konto und kann mich vermutlich nicht anmelden. Und diese ganzen Redirect-URLs sind ein Fall von geht gar nicht.

Man könnte meinen, dass Microsoft entweder gehackt wurde – oder dass die total die Kontrolle über ihr Cloud-Zeugs verloren haben. Ein Leser meinte, es liegt an dem Thema aus meinem Beitrag Microsoft bereinigt Millionen Cloud-Tenants nach Storm-0558-Angriff, womit "gehackt wurde" passt – fällt dann aber unter "Kontrolle über ihr Cloud-Zeugs verloren oder nie gehabt". WTF! Oder wie seht ihr das so?

Und noch ein WTF: Im englischsprachigen Blog-Beitrag hat sich ein Betroffener gemeldet uns bedankt sich für die Aufbereitung. Er sei MS 365-Administrator und habe aktuell die Mail auch bekommen, nach wenigen Minuten bei der Analyse aber aufgesteckt und war "später" verschoben. Dank meines Artikels habe er viel Arbeit bzw. Zeit gespart. Seine Auswertung der Tenant ID aus der Mail ergab ein Postfach, was ihm nichts sagt – also wohl doch Phishing, oder?

Ergänzung: Frank Carius hat die Geschichte in diesem Beitrag aufgegriffen – er geht von legitimen Microsoft-Mails aus – WTF.

Ähnliche Artikel:

Welle von GMail-Spam? Viele IPs von Google auf Blacklisten

Kurzinfo: Spam, angeblich von borncity.com – Missbrauch von IP 95.211.93.115

SPAM von NGOS1 an Vereine – was steckt dahinter?

E-Mail-Bombing: Neue Spamwelle? Oder Verschleierung eines (Black Basta) Angriffs?

Problem: SPAM-Welle über Mailing-Listen (Google Groups, Microsoft)

Midnight Blizzard-Hack-Benachrichtigung: Microsoft schickt Kunden Mail die in SPAM-Ordnern landet

Massive Spam Welle von outlook.com an office.com Konten?

Phishing mit Termineinladungen zielt auf Office 365-Konten

Mal wieder IONOS E-Mail-Konten-Phishing

Phishing-Alarm: ADAC, DocuSign, Angriffe auf Paypal und Microsoft 365-Konten

Phishing-Alarm: Microsoft Word erzeugt PDF-Phishing-Link

Mögliche Aldi-Talk-Phishing Mail oder legitim?

Achtung: Neue textbasierte QR-Code-Phishing-Varianten

(ARCOR) Phishing-Kampagne verweist auf Google-Seiten

MVP: 2013 – 2016

MVP: 2013 – 2016

Und ich hab schon gedacht "Microsoft Phishing" ist ein neues Softwareprodukt (SaaS) zur Kundenbindung. 😄

Du hast die Doppeldeutigkeit der Überschrift erkannt – genau das ist es "Microsoft Phishing zur Kundenbindung", wie ich nach dem Kommentar und dem Link von Mom20xx jetzt weiß.

ganz einfach licht ins dunkel bringt die seite

https://tenantidlookup.com/

ergebnis hier bei der suche nach tenantid 070a59f-f33f-4cc8-8c9a-8adcfe0285f4 liefert

Default domain name for 8070a59f-f33f-4cc8-8c9a-8adcfe0285f4

wintest4711outlookde.onmicrosoft.com

Organization Name

—

Tenant Region Scope

European Union (EU)

sagt dir wintest4711outlookde etwas?

Sagt mir was – danke für den Link. Ergo will MS einen Kauf, damit das Freemail-Postfach – welches regelmäßig per Thunderbird abgerufen wird (sofern der Abruf funktioniert) – weiter funktioniert? WTF!

eigentlich nicht. ich hab auch einige freemail postfächer bei ms, habe aber für keines extra noch einen tenant getestet oder erworben. Die Frage ist halt was mit dem tenant alles für Services verknüpft sind und ob man diese noch nach Einstellen benötigen würde.

Dafür habe ich das Prinzip der "second source" etabliert. Ich erwarte von Anbietern, dass sie mir nach einer von mir initiierten Anmeldung auf einer weit im Vorfeld genannten Webseite einen Banner anzeigen, auf dem steht: "Kaufe jetzt, oder dein Konto wird für immer verschwinden!"

Wenn ich im Browser eingeben kann: "account.microsoft.com", mich dort anmelden kann, und von dort aus zu einer entsprechenden Meldung gelange: Wunderbar. Valide. Wenn nicht? Nicht.

Ich gebe zu, dass das in diesem Fall nicht wirklich hilft. Aber es ist ein Grundsatz, den ich mir für derlei Fälle angewöhnt habe.

tja und genau da beginnt die Sache zu stinken bei Microsoft. account.microsoft.com ist nur für Privataccounts. für tenants sind wir dann bei myaccount.microsoft.com ebenso auch die Unterscheidung der login Adressen bei privat und business.

und beim tenant kannst ja jede beliebige e-mailadresse als Kontakt oder Ersteller verwenden. Insofern solang man nicht in den tenant einloggt wird das wohl nichts.

"account.microsoft.com ist nur für Privataccounts"

Nein. Wenn ich dort meine Firmenmailadresse eingebe, werde ich auf die Firmenameldeseite meiner Firma umgeleitet. Ich lande genau dort, wo ich auch landen würde, wenn ich myaccount.microsoft.com öffne.

Der Hintergrund dürfte in diesem Artikel hier liegen: https://borncity.com/blog/2025/04/24/microsoft-bereinigt-millionen-cloud-tenants-nach-storm-0558-angriff/

… Dark Reading schreibt, dass Microsoft nach dem Storm-0558-Hack erhebliche Anstrengungen unternimmt, um inaktive Azure-Cloud-Tenants zu bereinigen und eine umfassende Bestandsaufnahme der Cloud- und Netzwerkressourcen durchzuführen. …

Ein Tenant, der über 200 Tage inaktiv (und ohne Lizenzen) ist, wird wohl definitiv nicht benötigt.

Der Fehler liegt im letzten Satz – siehe auch meine Ergänzung.

Eigentlich meinte ich mit dem Kommentar nicht, dass die Daten "aus dem Hack" kommen und es sich um Phishing handelt. Es ging mir darum, warum Microsoft diese (wohl) legitimen Mails versendet und darauf hinweist, die Tenants (zurecht) zu löschen.

Sorry, aber beim Großteil des Artikels frage ich mich: Noch nie eine E-Mail gesehen und noch nie MS365 administriert?

portal.azure.com sollte jedem MS365-Administrator bekannt sein und der Login erfolgt, immer über login.microsoftonline.com. Das ist (fast) die einzige Domain, wo man jemals seine MS365-Zugangsdaten eingeben sollte. Die Screenshots sind auch super Beispiel wie man es nicht macht. Ich erlebe immer wieder, dass ich anhand eines Screenshots, in dem alles wesentliche fehlt — die Adresse, beurteilen soll, ob das legitim sei.

Für die Login-Seite kann man übrigens einen Hintergrund festlegen. Das ist ein Pseudo-Phishingschutz von und für Leute die Phishing nicht verstanden haben. Bei Azure ist das eben ein blauer Hintergrund. Und ja, jedes Skriptkiddie bzw. Baukastensystem schafft es, die legitime Login-Seite zu kopieren und per MitM durchzuschleifen. Da hilft dann auch 2FA nichts, wenn man nicht versteht, was man tut. Deshalb kann man eigentlicher in Steve-Balllmer-Manier brüllen: URL!URL!URL!

Mich würde mehr interessieren, warum Thunderbird das als Spam einstuft. Schlecht geraten? Exchange Online bzw. Defender markieren ja auch alles als Phishing, was nicht bei drei auf dem Baum ist, weil MS offensichtlich keine Ahnung hat, was Phishing ist. Sonst würden sie auch nicht Quarantäne-Mails mit Links versenden, also eine Steilvorlage für Phishing.

Beim eigentlichen Anliegen würde ich vermuten, dass das Konto für einen Test-Tenant verwendet bzw. dort als Admin eingetragen ist. Kann aber auch allgemeines Chaos bei MS sein.

Thunderbird markiert das als Phishing, weil die Absenderadresse nicht bekannt ist.

Falsch, Thunderbird markiert nicht alle unbekannten Absender als Phishing.

Unter "Konteneinstellungen" kannst du das Verhalten einstellen.

Junk-Filter

Klassifizierung

Junk-filter für dieses Konto aktivieren

Wenn er aktiviert ist, muss Thunderbird erst trainiert werden. verwenden Sie die Schaltfläche "Junk" in der Symbolleiste, um

Nachrichten als "Junk" oder "Kein Junk" zu kennzeichnen. Danach wird Thunderbird in der Lage sein, Junk automatisch zu erkennen.

Nachrichten nicht automatisch als Junk kennzeichnen, falls der Absender in einem der folgenden Adressbücher ist:

[ ] Gesammelte Adressen

[ ] Kontakte

[ ] Persönliches Adressbuch

Ja, daher ist die og. generelle Ausssge "Thunderbird markiert das als Phishing, weil die Absenderadresse nicht bekannt ist" einfach falsch.

Und du weißt, wie das beim Born oder anderen Benutzern so eingestellt ist?

Off-Topic: Die Journalisten bei heise verstehen offenbar auch nicht, was Phishing ist: https://www.heise.de/news/Landgerichtsurteil-Wer-haftet-bei-Phishing-mit-manipulierten-E-Mails-10420964.html

Langer Kommentar, von dem der erste und letzte Satz den Kern trifft! Ja, ich habe noch nie die Notwendigkeit gehabt einen MS365 Tenant samt Konten zu administrieren. Es gab vor 5-10 Jahren mal ein Azure Test-Konto, und irgend einen Tenant, eingerichtet von einem CSP für meinen Win7 ESU Key, ist aber Jahre her.

Zurück zum Kern: Das outlook.de Konto ist etwas, was jeder Windows Dully aufs Auge gedrückt bekommt, wenn er das Betriebssystem installiert und kein MS Konto besitzt, aber wegen Online-Kontenzwang dazu genötigt wird. So ist das gegenständliche MS-Konto mal entstanden erinnerungsmäßig in einer Window 7 oder 8 VM …

Ist schon erstaunlich, mit was für Geschützen manche Protagonisten hier auffahren. Einer wirft mir kostenlos-Mentalität vor, der nächste bekrittelt, das für ein privates outlook.de-Konto keine MS 365-Admin-Kenntnisse vorhanden seien. Kommt mal runter und fokussiert euch auf den Kern: Eine Mail schlägt auf und Du kannst nur mit Aufwand samt Schwarmintelligenz halbwegs herausfinden, was Phase ist. Langsam wundert mich in der IT nichts mehr. Vielleicht mal drüber nachdenken.

Windows 7 hatte noch kein Online-Konto. Das ging langsam erst mit 8 los.

genau kann ich es nicht mehr rekonstruieren, bei Win 8 brauchte zum Testen ein MS-Konto. Es waren auch einige Produktschlüssel solchen MS-Konten zugewiesen. Aber ich nutze das Konto kaum, sieht man an der Nachrichtenliste.

Ergänzung: Das Testkonto ist 2013 angelegt worden, die in obiger Mailliste sichtbare Begrüßungsmail ist vom 27.5.2013 (muss also Windows 8.1 gewesen sein). Man sieht, dass da nicht sehr viele Mails eingetroffen sind – ich habe nach 2013 Mails aus 2022, 2023, 2024 und jetzt 2025. Die Testmail vom 12.3.2025 war ein Test, als das Konto bei der Thunderbird-Synchronisierung hakte.

Sorry, war mir nicht bewusst, dass es hier im Blog um Windows eher abseits von MS365 geht. Deshalb auch meine aufrichtige Verwunderung. Eigentlich kommt man beim Administrieren von Windows-Systemen im Unternehmensbereich um MS365 nicht mehr herum. Privat würde ich auch niemandem zu Microsoft oder deren Produkten raten. Dann hat man auch kein Problem mit solch kryptischen Mails.

Die Ursache ist also schlicht und einfach dein Missbrauch deines kostenlosen Microsoft-Kontos. Denn du hast nur das Anrecht auf eins mit 5 GB (ggf. auch mehr) freiem Speicherplatz. Und wenn du das nutzen möchtest und nicht dafür bezahlst, musst du dich halt ab und an auch mal über https://live.com damit anmelden, um für die ansonsten kostenlosen Leistungen zu "bezahlen", nämlich durch Werbeeinblendungen.

Wenn du von dir sog. "Testkonten" einrichtest, mag das zwar angehen, aber dann bitte nicht beschweren, dass das ggf. automatisiert erkannt, geahndet oder auch abgestellt wird. Ein Mensch = ein kostenloses Microsoft-Konto. So zumindest mein Rechtsverständnis. Mag sein, dass auch mehrere von Microsoft geduldet werden. Aber legitim ist das für mich nicht, außer in der üblichen deutschen "alles kostenlos"-Mentalität…

Ist aber 'a bisserl blafasel' nett ausgedrückt! Die können da bei MS gerne verlangen, dass man sich binnen 200 Tagen einmal am Konto anmelden muss. Dann aber sauber kommuniziert 'Hallo, wir sehen, Sie haben sich seit xxxx nicht mehr am Konto xyz angemeldet. Melden Sie sich bis zum xxx einmalig an, da das Konto sonst am xxxx deaktiviert und gelöscht wird.'

So ist der Vorgang Proof of was für Schrott im Microsoft Universum 'als für manche alternativlos' gehandelt wird, imho. Und dein Versuch einer Schuldzuweisung an den Konteninhaber läuft ziemlich ins Leere, da er am Kern vorbei geht.

Abseits dessen habe ich in einem weiteren Kommentar etwas zu den Implikationen (MS-Konto, erinnerungsmäßig bei einer Windows-Testinstallation auf Anforderung für ein Benutzerkonto anlegen lassen, wo mal Lizenzen zugeordnet waren) geschrieben.

In der Tat gibt sich Microsoft nicht sehr viele Mühe bei seinen Nicht-Abonnenten-Verträgen. Vermutlich kann man die E-Mail einfach ignorieren, wenn man selbst nicht genau weiß, was gemeint ist.

Unter welcher E-Mail-Adresse, also in welchem Postfach, wurdest du denn auf die Nicht-Benutzung von win test 4711[at]outlook[dot]de hingewiesen, bzw. worüber kann hier Microsoft eine Verbindung zu diesem Postfach hergestellt haben?

*.onmicrosoft.com sind die Subdomänen, die jeder Microsoft-365-Geschäftskunde zusätzlich zu seinen optionalen eigenen Domänen dauerhaft erhält, falls das eigene DNS mal ausfallen sollte.

Privatkunden-Konten habe ich dort noch nie gesehen.

Es könnte mit der Umstellung auf das kostenlose Teams Free zusammen hängen, dass Skype-Konten dorthin automatisch und vollumfänglich migriert wurden, wie hier und bei vielen Bekannten/Kunden vorbildlich geschehen, inkl. aller Kontakte und Chat-Nachrichten.

Das ist zwar auch die private Microsoft-Welt, aber natürlich dennoch Enterprise-Infrastruktur. Da mag sowas dann schon mal als Beifang auftreten bei dem Grad der Komplexität.

Die Mail traf unter dem von dir genannten Konto ein. Dass es sich auf mein E-Mail-Konto bezieht, kann ich im Text nicht erkennen – was habe ich möglicherweise übersehen? Nun stelle ich mir gerade vor, meine Frau oder ein anderer normaler Nutzer bekommt so was unter einem outlook.de-Konto, das sind doch alles spanische Dörfer im englischen Text…

Ich weiß schon, warum ich beruflich ein E-Mail-Konto nutze, welches meiner Domain borncity.de unter dem DSL-Vertrag zugeordnet ist. Es gab da weitere Konten, auch für meine Frau. Wollte sie aber irgendwie nicht, weshalb ich die aus Sicherheitsgründen gelöscht habe.

Es ist mittlerweile bei den meisten konzerngroßen Mailanbietern Praxis, die meisten Kunden daran zu hindern, ihre Mails

a) per Pop abzurufen

b) per Pop oder Imap abzurufen

(siehe extra zu setzende Häkchen: pop/imap erlauben)

Alle eMails schön beim Provider liegen lassen … Eingang , Papierkorb, Gesendet, eigene Ordnerstrukturen etc.

Man kann damit schön KI anlernen, Werbung personalisieren, Geheimdiensten zuspielen, ggf. Industriespionage betreiben.

Zudem hat man die nervigen Support anfragen eliminiert, warum die emails zwischen PC und Smartphone nicht synchron sind (daher: Pop3-User schikanieren).

Gestern beim Aufruf von outlook.com eine Einblendung : "Wir und unsere 908 Werbepartner analysieren …bla bla … ( ) zustimmen.".

Der von Dir geschilderte Fall riecht aber irgendwie dennoch nach Exploit oder Phishing? DKIM/SPF bringt irgendwann auch nichts mehr, mehr 90% aller Mailpostfaecher weltweit bei MS liegen und somit immer von einem laut MX-Record zum Absender der Scammail passenden Mailssrver. Daher sind solche Zwangumstellungen wie bei HostEurope und Domainfactory besonders ärgerlich.

Thunderbird-Einstellungen für POP Abrufe bei MS

Server-Einstellungen

Servertyp: POP

Server: outlook.office365.com

Port: 995 Standard: 995

Benutzemame: ****froschkoenig****@outlook.com

Sicherheit und Authentifizierung

Verbindungssicherheit: SSL/TLS

Authentifizierungsmethode: OAuth2

Geht problemlos. Und man kann in Thunderbird auch einstellen, dass Mails X Tage nach Eingang gelöscht werden., nachdem sie abgerufen wurden Da hat dann MS nicht viel zu indizieren. Und es indiziert bei mir nur Mails, die MS mir selbst geschickt hat. Der Erkenntnisgewinn von MS ist also gleich Null.

Warum benutzt man dann outlook.com?

Man nötigt ja auch den Absender damit Daten bei Microsoft zu hinterlassen.

Den Inhalt der Mails sieht Microsoft also nur, wenn man sie auf dem Server liegen lässt, aber nicht beim Annehmen und Zustellen?

Der Trend geht eindeutig zu mindestens zwei Mailadressen, wenn nicht sogar zu drei oder vier. Eine bei MS, eine bei Google/Apple (je nach dem was man für ein Smartphone hat), eine beim eigenen Internetprovider, dann noch ne kostenlose bei GMX und/oder Web.de, ja da kann man schonmal den Überblick verlieren oder die einzelnen Accounts ganz gezielt für bestimmte Zwecke nutzen.

Wenn ich paranoid wäre, würde ich sicher kein E-Mail nutzen. Privat macht es eigentlich fast jeder richtig und nutzt E2EE-Kommunikation in Form von WhatsApp, Signal, Threema etc. Nur Unternehmen haben den Schuss nicht gehört und nutzen das Flickwerk E-Mail, scheitern aber schon bei DMARC, von S/MIME oder PGP ganz zu schweigen. Ist eben auch schwer, wenn man sich nach außen als Fort Knox darstellt aber intern dann pragmatisch Scheunentore aus Glas verwendet.

Habe den Safelink Parameter mal in einen base64 Decoder kopiert. Hier der dekorierte Wert: m=6fe94cde-c605-492d-8e3d-b95175ac8a85&u=aeo&l=button_make_a_purchase____10

Gute Frage ob das ein legitimen Wert ist.

Bei der Erstellung einer privaten outlook.de Email Adresse wird nicht automatisch ein Tenant erstellt. Man kann aber gewisse Dienste buchen bei Microsoft und dann wird ein Tenant erstellt. Als Admin Adresse kann die outlook.de Email angegeben sein.

Fazit: Es ist kein Phishing Email. Du must aber nicht reagieren, da Du die Dienste dieses Tenants nicht nutzt. Die outlook.de Email Adresse wird weiter funktionieren, auch wenn der Tenant deaktiviert wird.

Falls es Dich dennoch interessiert, was auf diesem Tenant läuft, solltest Du Dich mit Deiner outlook.de Adresse im Tenant anmelden können.

Fakt ist- es betrifft nicht nur (private) Mailaccounts.

Einige unserer Kunden bekommen diese Benachrichtigungen auch – der ID-Lookup bringt dann so spannende Ergebnisse wie "[Firmierung]665.onmicrosoft.de" – und die Benachrichtigung erhalten Random-User innerhalb dieser Firmen. Die freilich niemals mit der Technik oder technischen Organisation von irgendetwas auch nur im entferntesten etwas zu tun hatten.

Selbst wenn ich die aktuelle Cloud-Tenant-Bereinigung mit bedenke, bleibt es seltsam…

Haben die betroffenen sich den mal bei portal.azure.com angemeldet und umgeschaut? Auch wenn es super unübersichtlich ist, sollte man dort doch irgendwo Hinweise auf Dienste, Abos, Lizenzen finden. Vielleicht gibt es diese Tenants ja auch gar nicht wirklich und Microsoft hat bei einer Umstellung Mist gebaut.

Ein schöner Fallstrick bei Microsoft ist auch, dass man mit derselben E-Mail-Adresse ein persönliches Konto und ein Unternehmenskonto betreiben kann. Das führt dann schon einmal dazu, dass Firmendaten gar nicht unter Firmenkontrolle sind, weil sie im persönlichen OneDrive liegen.

Ich habe diese Mail auch bekommen – und sie natürlich für Phishing gehalten. Darum bin ich ja hier…

> ganz einfach licht ins dunkel bringt die seite

> https://tenantidlookup.com/

Der Lookup-Tip ist genial. Hat mir sofort gezeigt, dass das auf meine ersten Gehversuche mit MS Teams zurückgeht. Vor 5 Jahren. (Von wegen 200 Tage…)

Es scheint wirklich so zu sein, dass MS einfach uralt-Konten ausmisten will.

Die Methode finde ich aber haarsträubend und abschreckend.