Die Bundeswehr muss kriegstüchtig werden, hat aber leider unsichere IT-Systeme. Die IT-Sicherheitsforscherin Flora Schäfer hat sich in Teilen Zugriff auf die öffentlichen Netze von Dienstleistern der Bundeswehr verschafft. In einem Blog-Beitrag berichtet sie über einige Schwachstellen in diesen Systemen.

Die Bundeswehr muss kriegstüchtig werden, hat aber leider unsichere IT-Systeme. Die IT-Sicherheitsforscherin Flora Schäfer hat sich in Teilen Zugriff auf die öffentlichen Netze von Dienstleistern der Bundeswehr verschafft. In einem Blog-Beitrag berichtet sie über einige Schwachstellen in diesen Systemen.

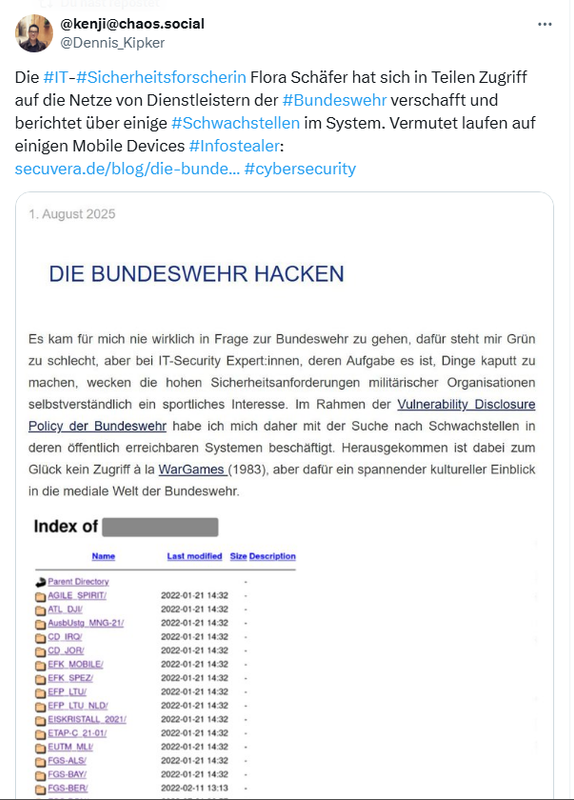

Ich bin über nachfolgenden Tweet auf das Thema und den Blog-Beitrag Die Bundeswehr hacken von secuvera vom 1. August 2025 gestoßen.

Flora Schäfer ist beim Cyber-Sicherheitsunternehmen sucvera als Mobile Application Penetration Tester (eMAPT) zertifiziert worden. Schäfer befasste sich im Rahmen des Vulnerability Disclosure Policy der Bundeswehr damit, Schwachstellen in öffentlich erreichbaren Systemen der Bundeswehr zu suchen.

Datenleck bei Connect-D

Als erstes wurde sie bei der Plattform Connect-D fündig. Es handelt sich um ein Angebot der Bundeswehr für Soldaten und Soldatinnen im Auslandseinsatz, denen ein Internetzugang mit der Möglichkeit, Kontakt zu Familie und Freunden sowie zum gewohnten sozialen Umfeld, herzustellen und auf umfangreiche Mediendienste zeitlich unbegrenzt und kostenfrei zuzugreifen. Das Angebot wird derzeit von Airbus Defence and Space zur Verfügung gestellt.

Auf dem Server gab es eine Schwachstelle, über die sich als als anonymer Benutzer ein Verzeichnis der auf dem Server in diversen Verzeichnissen gespeicherten Dateien einsehen und auch abrufen ließen.

Verzeichnis auf dem Connect-D-Server

In den Dateien gab es u.a. Anleitungen zur Nutzung verschiedener Kommunikationsdienste wie Satellitentelefonie, wobei netterweise auch Passwörter für die jeweiligen Geräte mitgeliefert wurden – Rundum-Service halt eben. Konfigurationsdateien für die jeweiligen Geräte fanden sich auf einem verlinkten, öffentlichen Nextcloud-Server. Ein Angreifer hätte über einen Lieferkettenangriff diese Konfigurationsdateien auf dem Server manipulieren können. Möglicherweise hätten sich auf diese Weise Infostealer einschleusen lassen.

Nett waren auch administrative Passwörter aus Konfigurationsdateien für satellitengestützte Internetverbindungen, die von Dritten ausgelesen werden konnten. Der Sicherheitsforscherin fiel auch ein frei abrufbares Luftbild mit den Netzwerkverbindungen einer militärischen Einrichtung in einem Einsatzland in die Hände.

Die Sendepläne des Fernsehsenders BWTV (Bundeswehr TV) fand sie nach meiner Einschätzung nicht so ganz spannend. Alle diese Schwachstellen wurden der Bundeswehr im Februar 2025 gemeldet.

Radio Andernach muss dran glauben

Nachdem sich Schäfer schon beim Bundeswehr TV in die Medienwelt der Kasernen vertieft hatte, bliebt sie beim nicht öffentlichen Radio Andernach hängen. Das ist der Truppenbetreuungssender der Bundeswehr und dem Kommando Cyber- und Informationsraum (CIR) unterstellt. Das Wörtchen Cyber scheint der Trigger für die Cyber-Sicherheitsforscherin gewesen zu sein, so meine Interpretation. Und schon sind wir bei der Sache, denn den Sender kann man über einen passwortgeschützten Link auch über das Internet hören.

Das Programm war vielleicht nicht so solle, interessanter war die Konsole zur Verwaltung des Online-Streams, der über einen Dienstleister im Internet bereitgestellt wird. Die Anmeldemaske für die Konsole war anfällig für eine SQL-Injection. So konnten Daten ausgelesen und die Authentifizierung ausgehebelt werden. Damit stand der Zugriff auf die Benutzerdaten, der für die Administration des Streams Verantwortlichen offen.

Laut Schäfer waren die in der Benutzerdatenbank hinterlegten MD5-Hashes der Passwörter unsalted, und wiederholende Hash-Werte zeigten, dass für einige Accounts dasselbe Passwort verwendet wurde. Immer sparsam bleiben in der Truppe und vieles wiederverwenden, das hört man doch gerne.

Über den erlangten Zugang wäre es möglich gewesen, den Audiostream zu kapern und stattdessen eigene Inhalte zu übertragen, schrieb Schäfer. Der Impact wäre aber beschränkt, denn es gab 40 Zuhörende (bei 260.000 Bundeswehrangehörigen).

Diese Schwachstelle wurde im März 2025 gefunden, und wurde, weil weitere Radiosender betroffen waren, direkt dem Dienstleister, der für den Stream zuständig ist, gemeldet. Dieser behob die SQL-Injection-Schwachstellen binnen Stunden.

Die Bundeswehr wurde von Schäfer lediglich informiert, da dessen Cyber Security Operations Centre der Bundeswehr (CSOCBw) noch mit der Bearbeitung einer bereits 2024 gemeldeten Schwachstelle befasst war.

Die ganze Geschichte lässt sich hier im Detail nachlesen, ist aber in meinen Augen a bisserl dröge. 40 einschlafende Soldaten, die Radio Andernach hören oder U-Boot-Besatzungen, die sich nach Feierabend "Das Boot" im Bundeswehr TV reinziehen. Weckt Erinnerungen, in was für eine "knackige" Truppe ich vor 50 Jahren als Wehrpflichtiger hinein geraten war. Nicht einmal Internet hatten wir, aber dafür stand eine mechanische Schreibmaschine beim Spieß im Büro. Und ich durfte als Fahrer der Bereitschaft die Offiziere zu später Stunde im VW vom Offizierskasino abholen und in die Unterkünfte lotsen. Die Sicherheitsaufgabe bestand darin, zu verhindert, dass das Auto versaut wurde – hätte ich dann putzen und im Gestank fahren dürfen.

Ok, ok, ich habe die 15 Monate Wehrpflicht überlebt und drei Kreuze beim Exit gemacht. Tja, die Zeiten ändern sich, ich glaube, einen VW-Käfer gibt es nicht mehr im Fahrzeugbestand der Bundeswehr. Aber das Teil war unkaputtbar, und wenn man vorne die Motorhaube öffnete und feststellte, dass der Motor fehlte, brauchte man nur hinten ans Auto zu gehen, die Heckklappe zu öffnen und sah schon den Ersatzmotor – geniale Technik, damals, die nur noch von meinem Renault R4 mit "Einmachglas als Kühlwasserausgleichsbehälter" und der Revolverschaltung getoppt wurde. Wilde Zeiten, damals.

MVP: 2013 – 2016

MVP: 2013 – 2016

Nach

"Es kam für mich nie wirklich in Frage zur Bundeswehr zu gehen, dafür steht mir Grün zu schlecht, aber bei IT-Security Expert:innen, deren Aufgabe es ist, Dinge kaputt zu machen, …"

habe ich aufgehört zu lesen. Abgesehen von der unerträglichen Koketterie ist die Aussage kompletter Nonsens. Umgekehrt wird ein Schuh draus: Die Aufgabe von in der EDV-Sicherheit tätigen Personen ist es 'kaputte Dinge heil zu machen' und sei es nur, dass sie durch Hinweis auf 'das Kaputte', dessen Reparatur anstossen. Wahrscheinlich hat die Dame im vorliegenden Falle im Auftrag oder mit Erlaubnis von Bundeswehrdienststellen gehandelt. Ansonsten aber bewegt sich die pauschale Aussage 'Aufgabe Dinge kaputt zu machen' zunächst einmal regelmässig im Erfassungsbereich einer oder mehrerer Vorschriften aus § 202a StGB, § 202b StGB, § 202c StGB, § 303a StGB, § 303b StGB. Mir unverständlich, dass Secuvera auf ihren Webseiten überhaupt solch schnoddrig-unbedachte Texte ihrer Mitarbeiter duldet.

Wirft hier mit Paragrafen und dem Strafrecht rum und wusste im Beitrag mit den manipulierten Mails noch nicht mal Grundlagenwissen BGB.

https://www.borncity.com/blog/2025/08/02/betrug-mit-manipulierten-rechnungen-ein-neuer-fall-trend/#comment-225984

Typen wie Du sind Verantwortlich, dass wir hier in Deutschland sowas wie den Hackerparagrafen haben, dass Tools wie nmap oder Konzepte wie simple Portscanns oder Brute-Force Authentifizierungsversuche unter Umstnden strafbar machen lässt.

Echt erbärmlich!

Betr. "Grundlagenwissen BGB":

Süss, Entgegnung s. dort. Ich stell' mir das gerade so vor: Während Deine Frau seit Wochen auf den Einbau einer neuen Badewanne wartet, terrorisierst Du Dortmund und Umgebung auf der Suche nach einem Sanitärfritzen, der sich vor Auftragserteilung erst einmal zu einer vertraglichen und schriftlich fixierten Signierpflicht oder ersatzweise Kommunikation ausschliesslich per Fax oder Briefpost breitschlagen lässt. Sehr lebensnah.

Betr. "Typen wie Du sind Verantwortlich, dass wir hier in Deutschland sowas wie den Hackerparagrafen haben,":

Glaube ich nicht, ich habe nach 1979 an keiner Wahl mehr teilgenommen und bin und war nicht Mitglied einer Exekutive.

Diese masslose Selbstüberschätzung von selbsternanntem EDV-Personal, das meint, überall mit dem Hackerhämmerchen draufklopfen zu dürfen, ist bestenfalls erheiternd. Man stelle sich vor, das fände auch in anderen Lebensbereichen statt. Ständig irgendwelche Leute, die ohne Auftrag an Personenaufzügen, Chemieanlagen, Bahngleisen, Gaskesseln, kommunalen Trinkwasserleitungsnetze etc. herumfingern, in der Hoffnung irgendein Katastrophenpotental entdecken zu können. Einfach schlimm und Anzeigenhauptmeister on steroids.

Kein Grundlagenwissen, dafür persönliche Angriffe, man kennt das.

Und wer an keinen Wahlen teilnimmt, aber gleichzeitig die Einhaltung von politischen Rahmenbedingungen wie StGB o.ä. einfordert, der hat das grundsätzliches nicht durchdacht.

Wieviel kostet eigentlich das Bespaßen von 40 Bundeswehrsoldaten (0,00153…% aller Bundeswehrangehörigen) durch diesen Radiosender den Steuerzahler? Könnte man das Geld nicht sinnvoller ausgeben?

Man sollte die Truppe statt vor "Das Boot" zu setzen mal wieder das Brettspiel "Risiko" spielen lassen. 😉

Gut gemacht von Frau Schäfer. Man denke sich nur aus, was autokratische Geheimdienste, mit dem Geld etlicher staatlicher Kriminalaktionen (Kryptoscams, Sepa-scams, Drogen etc) im Rücken, an Hacking-Resourcen haben, im Vergleich zu einer/m Sicherheitsforscherin/unternehmen.

Vielen Dank für diesen schönen Beitrag, der genau das zeigt, was für alle Bereiche gilt, wo EDV eingesetzt wird: völlige Sorglosigkeit bei totaler Ahnungslosigkeit.

Schlimm wird es immer dann, wenn höhere Ränge, also Leute mit Verantwortung dann an solchen ungesicherten Systemen mit Admin Rechten arbeiten.

Und der Irrglaube, dass es für die IT Sicherheit völlig ausreicht, wenn ein Server gut gekühlt im Keller in einem abschließbaren Raum steht, scheint auch bei der Bundeswehr noch weit verbreitet zu sein. ;-)

Schlußfrage: wieviele EDV Systeme bei der Bundeswehr laufen eigentlich noch mit Windows XP?

Satire Ende!

"Schlußfrage: wieviele EDV Systeme bei der Bundeswehr laufen eigentlich noch mit Windows XP?"

Weniger als mit NT

scnr

Eigentlich ist das Einführen und Betreiben von Software kein Hexenwerk…

https://de.wikipedia.org/wiki/Software-Lebenszyklus?wprov=sfla1

Gruß, der.bazi

Mmh früher hätte die Dame netten Besuch vom MAD bekommen, vorzugsweise in den frühen Morgenstunden ;-P, die sind halt auch nicht mehr das was sie mal waren.

Und die Paragrafen Computersabotage & Co. wären da das kleinste Problem gewesen ;-P

§ 81 StGB – Hochverrat gegen den Bund wiegt weitaus schwerer.

BW eben, dazu da den Feind an der Grenze aufzuhalten bis ne richtige Armee da ist

,-p

Komischer Beitrag auf der Seite von Secuvera:

https://www.secuvera.de/blog/die-bundeswehr-hacken/

Schon eine wahnsinnige Leistung für eine "Sicherheitsforscherin" einen öffentlich erreichbaren Server, welcher durch eine Schwachstelle anonym zugänglich ist, zu erreichen.

Was will man bei der Bundeswehr auch erwarten? Der Fokus lag und liegt dort sicher nicht auf IT-Sicherheit.

Die Ausdrucksweise im Artikel selbst und auch die Anrede im Beitrag zur Zertifizierung inkl. der Veröffentlichung des Artikels in der Zeit – werfen doch einige Fragen auf..