Ich greife mal ein Problem auf, welches bei IT-Mitarbeitern, die im Medizinwesen tätig sind, schon eine Weile diskutiert wird. Zum 1.1.2026 müssen alle Praxen bei der Kommunikation mit der gematik Telematik Infrastruktur (TI) auf eine ECC-Verschlüsselung umgestellt sein. Bedeutet, dass in den Praxen bis zum Jahresende Konnektoren, Heilberufsausweise und Kartenterminals ausgetauscht werden müssen.

Ich greife mal ein Problem auf, welches bei IT-Mitarbeitern, die im Medizinwesen tätig sind, schon eine Weile diskutiert wird. Zum 1.1.2026 müssen alle Praxen bei der Kommunikation mit der gematik Telematik Infrastruktur (TI) auf eine ECC-Verschlüsselung umgestellt sein. Bedeutet, dass in den Praxen bis zum Jahresende Konnektoren, Heilberufsausweise und Kartenterminals ausgetauscht werden müssen.

Anzeige

Worum geht es bei der ECC-Verschlüsselung?

Zur Kommunikation mit den gematik-Fachanwendungen werden im Medizinbereich sogenannte TI-Konnektoren verwendet. Das sind besonders gesicherte Router, die über die Telematik Infrastruktur (TI) mit den gematik Servern kommunizieren.

Neben den TI-Konnektoren werden in Praxen oder weiteren medizinischen Einrichtungen noch Heilberufsausweise und Kartenterminals verwendet, deren Absicherung auch gewährleistet wird.

RSA2048-Verschlüsselung wird zum 31.12.2025 ungültig

In der Vergangenheit wurden RSA2048-Verschlüsselungsalgorithmen zur Absicherung der Kommunikation verwendet. RSA ist ein asymmetrisches kryptographisches Verfahren, das sowohl zum Verschlüsseln als auch zum digitalen Signieren verwendet werden kann.

RSA ist in seiner Grundform problematisch, da die Verschlüsselung deterministisch ist und Angreifer ggf. Schlüssel erraten können. Im Mai 2025 wurde bekannt, dass chinesischen Forschern erstmals eine RSA-2048-Integer Faktorisierung durch den D-Wave-Quantencomputer gelungen sei (siehe).

Microsoft sieht RSA-Schlüssel mit weniger als 2048-Bit als unsicher an und akzeptiert diese Verschlüsselungen in TLS seit 2024 nicht mehr. Im medizinischen Bereich kommen bei Anwendungen wie dem E-Rezept oder KIM als Kommunikationsdienst für die eAU und beim eArztbrief, oder bei der elektronischen Patientenakte, flächendeckend Verschlüsselungsverfahren zum Einsatz.

Anzeige

Historisch bedingt wird in älteren TI-Konnektoren, Heilberufsausweisen und Kartenterminals noch die RSA2048-Verschlüsselung benutzt. Nach Vorgaben des BSI und der Bundesnetzagentur darf der derzeit in diesen Komponenten benutzte RSA2048-Algorithmus in Deutschland aber nur noch bis zum 31.12.2025 verwendet werden.

Ab 1.1.2026 ist nur noch ECC-Verschlüsselung zulässig

Ab dem 01.01.2026 müssen alle Praxen zur Kommunikation alle Komponenten auf das ECC-Verschlüsselungsverfahren (Elliptic Curve Cryptography) umstellen. Das bedeutet, dass die in Praxen eingesetzten TI-Konnektoren in der Telematikinfrastruktur (TI) vor dem genannten Stichtag auf das neue, sichere Verschlüsselungsverfahren ECC (Elliptic Curve Cryptography) umzustellen sind. Es ist auch zu prüfen, ob Heilberufeausweise, Kartenterminals etc. ECC-fähig sind.

Was heißt das für die Praxen?

Der Ärztenachrichtendienst (Änd) hatte das Thema bereits zum 14. Mai 2025 aufgegriffen (von heise gab es diesen Artikel) und schrieb, dass wegen der oben skizzierten Sicherheitsproblematik bis zum Jahresende Konnektoren, Heilberufsausweise und ein Haufen Kartenterminals (die nicht ECC-fähig sind) ausgetauscht werden müssen.

Dies wurde im Artikel, in Anbetracht der Geschwindigkeit bisheriger TI-Prozesse, als völlig illusorisch angesehen. Doch die gematik gebe in der Sache nicht nach und setze sich nicht für eine Verschiebung des Stichtags ein, wird auf eine Warnung der Kassenärztliche Bundesvereinigung (KBV) verwiesen.

"In der Konsequenz bedeutet dies, dass alle RSA-only-TI-Komponenten bis zum Ende des Jahres getauscht sowie alle Anwendungen und Systeme ebenso zu diesem Zeitpunkt auf die Verwendung von ECC statt RSA umgestellt sein müssen", zitiert der Ärztenachrichtendienst KBV-Vorstandsmitglied Dr. Sibylle Steiner. Diese hatte die Lage in einem Brief an die Spitze der gematik so zusammen gefasst. Nach aktuellen Zahlen der gematik seien folgende Komponenten von der Umstellung betroffen:

- Austausch von 35.000 Konnektoren, welche hardwareseitig nur RSA-fähig sind und im Jahr 2023 eine Laufzeitverlängerung erhalten haben

- Austausch von ca. 100.000 elektronischen Heilberufsausweisen (eHBAs) der gematik GmbH

- Austausch von ca. 30.000 Praxisausweisen (SMC-Bs)

- Austausch von ca. 160.000 gerätespezifischen Karten für die eHealth-Kartenterminals (gSMC-KT)

- Aktualisierung der Primärsysteme und der Konnektor-Konfiguration („ECC-Preferred")

- Aktualisierung der KIM-Client-Systeme

Dr. Sibylle Steiner betont im Schreiben an die gematik, dass die KBV schon in verschiedenen Gesprächen mehrfach darauf hingewiesen habe, dass dieser Wechsel in erster Linie die Arztpraxen betreffe, da sich der Großteil der betroffenen Komponenten eben dort befinde. "Erfolgt der Austausch bzw. die Aktualisierung dieser Komponenten nicht bis zu dem vom BSI und der BNetzA bislang festgesetzten Stichtag, können die TI-Anwendungen nicht mehr genutzt werden, da beispielsweise keine gültige QES für ein E-Rezept oder einen E-Arztbrief ausgestellt werden kann. Die Regelversorgung der Patientinnen und Patienten wäre somit grundlegend gestört", warnt Steiner die gematik.

Der Rückgriff auf eine flächendeckende Verwendung von papiergebundenen Ersatzverfahren für das Ausstellen von Arzneimittelrezepten und Arbeitsunfähigkeitsbescheinigungen wäre die Folge. Ein solcher Zustand könne "massiv die Akzeptanz der TI und ihrer Anwendungen gefährden und würde darüber hinaus zu einem erheblichen Imageschaden für die Digitalisierung in Deutschland führen" – hieß es im Mai 2025.

Eine flächendeckende Umsetzung des Austausches bis zum Ende des Jahres 2025 sei aufgrund der Menge der betroffenen Komponenten und dem damit verbundenen Aufwand inzwischen nicht mehr realisierbar, war laut Ärztenachrichtendienst der Schluss der KVB. Die KVB zieht die Erfahrungen mit ähnlichen Zeitplanungen bei vergleichbaren Projekten und deren Umsetzung in den vergangenen Jahren für das Urteil heran.

Für mich neu: Im betreffenden Artikel hieß es, dass noch nicht alle Spezifikationen und Test-Tools der gematik für die ECC-Einführung zur Verfügung stünden. Was ich so am Rande verfolgt habe, wird die Umstellung erst in den kommenden Monaten für viele Komponenten möglich, da die Hersteller der Komponenten noch mit der Entwicklung befasst sind.

Die KVB sieht massive Probleme und Dr. Sibylle Steiner appellierte an Gematik-Chef Dr. Florian Fuhrmann, die RSA2048-Verschlüsselung über den 31. Dezember 2025 hinaus zuzulassen. Technisch wäre es kein Problem, die Nutzung noch bis Ende 2027 zuzulassen (der RSA2048-Algorithmus ist nach meinen Informationen international bis 2028 in der zugelassen). In anderen Ländern wie Frankreich habe man die Verwendung des alten Verschlüsselungssystems bis 2030 erlaubt, schreibt die KVB.

Die gematik verweist auf die Empfehlungen des BSI und die Vorgaben der Bundesnetzagentur (BNetzA), die besagt, dass für die qualifizierte elektronische Signatur (QES), RSA-Schlüssel kleiner 3000 Bit nach 31.12.2025 nicht mehr zu nutzen sind.

Wo gibt es Informationen?

Ich habe mal nachfolgend eine kleine Liste an Fundstellen (ohne Anspruch auf Vollständigkeit), die mir die letzten Wochen so untergekommen ist, zusammengestellt.

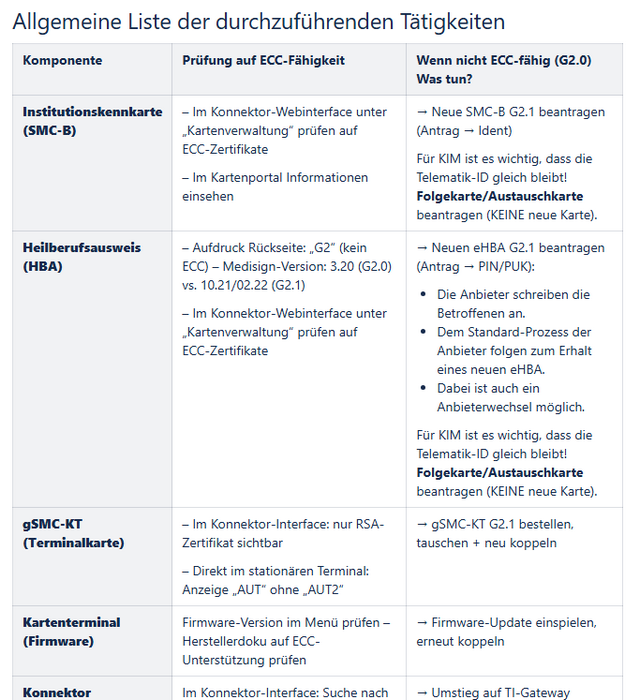

- Die gematik hat eine Wiki-Informationsseite mit der oben gezeigten Allgemeine Liste der durchzuführenden Tätigkeiten veröffentlicht, die für eine Prüfung hilfreich sein soll.

- Weiterhin gibt es von der gematik die Seite Neues Verschlüsselungsverfahren für die Telematikinfrastruktur zur Migration RSA2048 zu ECC.

- KZBV (Kassenzahnärztliche Bundesvereinigung) hat eine Seite Informationen zum Austausch der Konnektoren veröffentlicht.

- Vom PVS-Anbieter Solutio (charly) gibt es diese Ankündigung sowie diese Checkliste für Systembetreuer.

- Die Telekom hat zum 11. Juli 2025 den Beitrag ECC-Umstellung für Ihre Praxis für ihre Kunden veröffentlicht. Es werden dabei bestimmte Konnektoren mit einer vorgegebenen Firmware vorausgesetzt und es gibt eine Anleitung zum Firmware-Upgrade auf ECC.

Manche TI-Konnektoren lassen sich auf ECC-Verschlüsselung umstellen, was aber ggf. einen Technikereinsatz erfordert (ich habe eine entsprechende Meldung für die Solutio charly-Anwender gesehen). Wer als IT-Supporter in diesem Bereich einen Facebook-Zugang hat, könnte sich die "Anwendergruppe PVS (vormals Charly-Anwender-Community)" ansehen. Dort wird das Thema RSA-ECC-Migration häufiger angesprochen.

Anzeige

Immerhin scheint es bei der Telekom einfach machbar zu sein, wenn man die richtige Firmware im Konnektor hat. Dann ist ein Teil der Welt ja schon gerettet ;-)

Ist ja noch massig Zeit wenn man bedenkt, dass so ein Wechsel auch mal aufgrund eines wirklich akuten Sicherheits- oder Hardware-/Firmwareproblems nötig sein könnte.

Kann mir schon vorstellen, wie das mancherorts läuft:

"Nach den Ferien kümmern wir uns erstmal um die Win7 und Win10 Clients. Danach ist vor Weihnachten immer noch genug Zeit für die Umstellung der Konnektoren…" ROFL…

Dieses Paper bezüglich RSA-Faktorisierung mit D-Wave ist sehr fragwürdig. Einfach dort mal die Zahlen p und q anschauen, da wird eher sowas wie eine Wurzel gezogen. Das ist mMn ein exzellentes Beispiel für schlechte Wissenschaft, so ein Paper sollte nirgendwo zitiert werden, es ist in dem Zusammenhang eine Mogelpackung. Sie hätten ja schreiben können, wir ziehen eine Wurzel einer großen Zahl mit D-Wave mit kleiner Abweichung bei dem einen Faktor, wäre ok gewesen, hätte aber weder mit allgemeiner Faktorisierung noch mit RSA-2048 etwas zu tun gehabt.

Verstehe ich auch nicht so richtig: abgesehen von der riesigen(und ich meine wirklich riesigen) selbst nur 2 hoch 2048 großen Primzahl sehe ich als Laie da (noch) keinen wirklichen Handlungsbedarf in der Faktorisierung!

Dann eben eine Stufe "höher" auf eine 2 hoch 3096 Primzahl gehen – die mögliche Errechenbarkeit ist auch durch das ECC-Verfahren nicht ausgeschlossen, da müssen neue Verfahren (KYBER/MLKEM) eingearbeitet werden, um s.g. Quantencomputern zu widerstehen.

[offtopic]

Wer möchte, kann unter

https://pq.cloudflareresearch.com/

testen, ob sein Browser bereits KYBER/MLKEM verarbeiten kann – wird in Zukunft sicherlich immer wichtiger werden.

[/off-topic]

Das Verfahren, nennt sich mathematisch (https://de.wikipedia.org/wiki/Diskreter_Logarithmus) Diskreter Logarithmus, und ist im Grund wirklich das Ziehen einer Wurzel aus großen ganzen Zahlen.

Und ja dieses Verfahren hat seit Jahren Probleme, größere Schlüssel lösen das Problem nicht, denn mit größeren Schlüsseln steigt der Rechenaufwand enorm.

Ein nettes Video dazu:

https://www.youtube.com/watch?v=-UrdExQW0cs

Zitat aus dem Artikel:

"RSA ist in seiner Grundform problematisch, da die Verschlüsselung deterministisch ist und Angreifer ggf. Schlüssel erraten können. Im Mai 2025 wurde bekannt, dass chinesischen Forschern erstmals eine RSA-2048-Integer Faktorisierung durch den D-Wave-Quantencomputer gelungen sei (siehe).'

1. Jede Verschlüsselung ist deterministisch, weil sonst sonst die Entschlüsselung einen anderen Klartext ergeben würde.

Sonst würde E(P,K)=C und D(C,K)=P nicht funktionieren.

2. Dwave hat "spezielle Primfaktoren" berechnet, und zwar jene, bei denen sich die Primfaktoren p und q aus denen das RSA-Schlüsselpaar gebildet wird in nur 2 Bits(!!!) unterscheiden.

Solche Primfaktoren sind aber schon lange als problematisch bekannt, und keine halbwegs aktuelle Implementierung von RSA nutzt diese.

Der große Vorteil von ECC gegenüber RSA sind die kleineren Zahlen bei gleicher Sicherheit, was Berechnungszeit spart.

Angesichts der Unzuverlässigkeit und häufigen Ausfälle der Telematik-Infrastruktur, TI, im Gesundheitswesen hätte ich es bevorzugt, wenn sich die Gematik mit Unterstützung des BSI zunächst um einen zuverlässigen Betrieb gekümmert hätte. Die vielen Ausfälle sind im Praxisalltag störend. Einen substanziellen Vorteil für Patienten und Ärzte in der Krankenversorgung kann ich in der TI bislang nicht erkennen.

Selbstverständlich habe ich die in der Liste genannten fünf Punkte in meiner Praxis überprüft. Hier sieht man an den fünf Punkten auch, wie kompliziert die TI aufgebaut ist.

Jede Stunde, die ich mich mit der Praxis-IT beschäftige (ja, ich habe auch eine Dauerwartung vertraglich mit einem IT-Systemhaus vereinbart), fehlt für medizinische Fortbildungen und in der Versorgung von Patienten.

# gematik wiki = RU = Referenz Umgebung.

Ist nicht für Anwender gedacht. Zu komplex …

"Was ist "RU as a Service?"

Die Referenzumgebung (RU) der Telematikinfrastruktur ermöglicht Herstellern und Anbietern den eigenverantwortlichen Test ihrer Produkte gegen die Dienste der TI.

Die gematik verfolgt mit RU as a Service folgende Ziele:

Organisation der Bereitstellung eines Zugangs zur RU

die Bereitstellung der RU als Umgebung für die Entwicklung und Testung mit Echtkomponenten

die Bereitstellung von weiteren Funktionen und Services zur Unterstützung der Entwicklung und Testung gegen die RU"

= https://wiki.gematik.de/spaces/RUAAS/pages/433732872/RU+as+a+Service

Für Anwender ist das hier gedacht:

Gematik gemmunity

https://www.gemmunity.de/community?id=community_forum_list&v=

Und dort besonders dieses Forum:

Dezentrale TI für DvO

https://www.gemmunity.de/community?id=community_question&sys_id=54d600eb83a9e610c270bcdfeeaad3b1

Da findet man dann Themen, z. B.

eGK G2.1 immer ECC fähig; eHBA ECC?

https://www.gemmunity.de/community?id=community_question&sys_id=54d600eb83a9e610c270bcdfeeaad3b1

Darin schreibt z. B. Herr Voß von der gematik GmbH:

"Zwar begleitet die gematik den Kartentausch sehr aufmerksam, allerdings haben wir in dieser Frage weder Gestaltungspielraum noch Entscheidungsbefugnis – es handelt sich rechtlich um eine Vertragsbeziehung zwischen Karteninhaber und Trust Service Provider, also grundsätzlich ohne unsere Beteiligung.

Von Seiten der TSP sind wir jedoch darüber informiert worden, dass es unterschiedliche Ansätze gibt – etwa das Angebot, die Karten zu tauschen und eine Rückvergütung zu gewähren, entsprechend einer Anrechnung der Restlaufzeit auf die neue(n) Karte(n). …"

https://www.gemmunity.de/community?id=community_question&sys_id=54d600eb83a9e610c270bcdfeeaad3b1&anchor=answer_09c681c793f96650ae973fd47aba1048

=> eHBA: Arzt und TSP sind Vertragspartner

# Anwendungsbeispiel eRezept, Vorgang Arzt signiert mit eHBA.

Wenn ein an diesem Vorgang Beteiligter ein Problem hat, geht nichts. Das kann ein TSP sein, z. B. für den eHBA oder SMC-B, oder die Krankenkasse des Patienten oder oder oder. Selten ist der eRezept Fachdienst selbst länger gestört. In Summe führt das aber zu dem allseits bekannten Ärger.

ja, es stimmt, irgendwann wird einmal RSA 2048 für eine größere Anzahl von Hackern angreifbar sein. doch im Augenblick und auch noch für einige Jahre wird dieses Problem wirklich nur theoretische Natur sein, da der Aufwand, der hier getrieben werden muss, nichts im Verhältnis ist zu dem, was andere Sicherheitsprobleme der gesamten Infrastruktur angeht.

Der Skandal bestand ja früher darin, dass man behauptete, dass nun alle Geräte ausgetauscht werden müssten. dies ist meiner Meinung nach eine Lizenz zum Geld drucken ohne Not.

Sofern also nur Firmware ausgetauscht wird, kann man diese erhöhte Sicherheitsstufe anstreben, muss aber bedenken, dass man die Energien wohl besser auf die schwächeren Stellen der Telematik-Infrastruktur richten sollte.

Die Gematik ist unfähig eine Hochverfügbarkeit der TI zu realisieren. Six-Sigma sind da böhmische Dörfer. Solange dies so bleibt, ist die TI unbenutzbar, da im Praxisbetrieb täglich sinnlose kryptische Fehlermeldungen aufpoppen. Zur ECC-Verschlüsselungsumstellung gibt es keinerlei einfaches Testskript oder eine Übersichtsseite über den Handlungsbedarf zur Umstellung. Es kann doch nicht sein, dass Mediziner mit mehrseitigen EDV-HowTo-Kauderwelsch gequält werden. Die Gematik wird auch die Konnektorablösung nicht hinbekommen, denn außer bunten Bildchen gibt es keinerlei neue Plattform. Man presst dann Ärzten einfach Gelder für Remote-Anbindungen in Rechenzentren zzgl. Support- und Umstellungskosten im Gesamt-Millionenbereich ab, welche dann natürlich nicht für die Gesundheitsversorgung wirksam werden. Irrsinn made by Bundesministerium für Gesundheit.

Mein Prognose: In spätestens 5 Jahren ist die jetzige GKV-Struktur unbezahlbar und zusätzlich wird es kaum noch Ärzte geben, die als Deppen unter SGB-V-Bedingungen für Stundenlöhne zu 60€ Netto (EBM) kalkuliert arbeiten werden.