[German]Ich bin gerade durch einen Leser auf eine Information hingewiesen worden, die noch verifiziert werden muss. Die Everest Ransomware-Gruppe Everest listet BMW als eines ihrer Opfer auf. Behauptet wird, dass man bei einem erfolgreichen Angriff auch interne Dokumente (z.B. zum Auditing) erbeutet habe. Der Vorfall geht auf den 14. September 2025 zurück.

[German]Ich bin gerade durch einen Leser auf eine Information hingewiesen worden, die noch verifiziert werden muss. Die Everest Ransomware-Gruppe Everest listet BMW als eines ihrer Opfer auf. Behauptet wird, dass man bei einem erfolgreichen Angriff auch interne Dokumente (z.B. zum Auditing) erbeutet habe. Der Vorfall geht auf den 14. September 2025 zurück.

Die Everest Ransomware-Gruppe

Die Ransomware Everest und die gleichnamige Gruppe ist seit Dezember 2020 aktiv und hat sich im Bereich der Cyberkriminalität einen "Namen gemacht". Zur Strategie der Grupp gehört es, hochkarätige Ziele wie die NASA, die brasilianische Regierung oder aktuell des Kosmetik-Herstellers Clarins (siehe) anzugreifen.

Everest ist bekannt für seine Doppel-Erpressungstaktik: Es werden nicht nur die Daten der Opfer verschlüsselt. Die Ransomware zieht auch Daten ab und die Gruppe droht den Opfern mit der Veröffentlichung sensibler Informationen, wenn die Lösegeldforderungen nicht erfüllt werden.

Im April 2025 ist diese Seite zum Schluss gekommen, dass sich Everest inzwischen zum Initial Access Broker (IAB) gewandelt habe, der anderen Gruppen Zugang zu Systemen verschafft.

Die Seite enthält ein ausführliches Profil der Everest-Gruppe und verortet die Mitglieder mit einer starken Verbindung zu "Operationen mit Sitz in Russland", schreibt aber auch von einer Verbindung zur BlackByte-Ransomware-Gruppe. Allerdings ist das genaue Herkunftsland derzeit noch unbestätigt.

Die Opfer der Gruppe finden sich derzeit in den USA, in Kanada und in Europa. SocRadar beschreibt hier ebenfalls ein Profil dieser Ransomware-Gruppe. In den fast fünf Jahren hat die Gruppe es wohl auf um die 200 Opfer gebracht.

Bezüglich der nachfolgenden Meldung sollte man wissen, dass die Everest Gruppe im April 2025 selbst wohl Opfer eines Hacks (von einem unbekannten Akteur) geworden ist und darauf hin mit der Tor-Seite offline ging. Security Affairs hat einige kurze Hinweise zum Vorfall publiziert. Bei Golem gibt es einen umfangreicheren Artikel zu diesem Vorfall. Die neuesten Opferbenennungen könnten der Versuch sein, sich wieder ins Gespräch zu bringen.

BMW mutmaßliches Everest Opfer

Ein Blog-Leser hat mich vor einigen Stunden über eine private Nachricht auf meinen Social Media-Kanälen auf Berichte hingewiesen, dass "BMW" mutmaßliches Everest Opfer geworden sei. Mir ist dann bei einer Recherche folgender Tweet untergekommen, die diese Information beinhaltet.

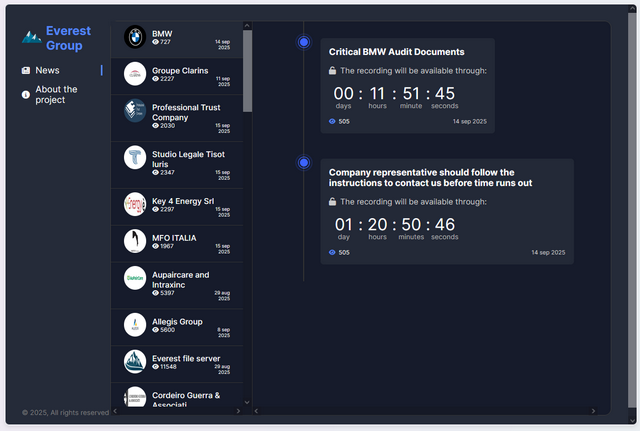

Es sind also sehr wenig Informationen verfügbar. Aktuell steht nur die Behauptung der Everest-Gruppe im Raum, die auf ihrer Onion-Darkweb-Seite die BMW-Group (bmw.com) als Opfer reklamiert.

Auf der Onion-Seite der Gruppe (siehe oben) findet sich in der Liste der behaupteten Opfer der Eintrag für Clarins (hatte ich oben im Text erwähnt), und aktuell BMW. Als Datum des Zugriffs auf BMW-Systeme wird der 14. September 2025 genannt. Es wurden bisher keine Daten als Beleg für die Ransomware-Infektion gepostet, sondern es läuft aktuell ein Count-Down, der besagt, dass kritische BMW Audit-Dokumente in ca. 12 Stunden (Stand beim Schreiben des Beitrags, 18.9.2025, 5:00 Uhr) veröffentlicht werden sollen.

Ich werde mal versuchen, bei der BMW-Presseabteilung eine Stellungnahme zu dieser Behauptung von Everest einzuholen.

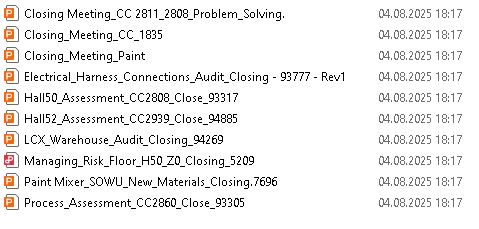

Ergänzung: Bisher ist wenig wirklich brisantes durch Everest geleakt worden. Es sind Listings von Verzeichnissen wie oben den Dokumentnamen nach – speziell LCX Warehouse Audit (ist BMWs 2022 in Spartanburg, South Carolina, eröffnetes neue Logistic Center), die auf ein Vorkommnis in den USA hindeuten. Und ich bin nicht sicher, ob es nicht einen Dienstleister wie change2target.com getroffen hat.

Informationen zu BMW

Die Bayerische Motoren Werke Aktiengesellschaft (BMW) ist ein börsennotierter Automobil- und Motorradhersteller mit Sitz in München, der auch als BMW Group auftritt. BMW gehört mit 142 Milliarden Euro Umsatz und rund 159.000 Beschäftigten im Geschäftsjahr 2024 zu den größten Wirtschaftsunternehmen Deutschlands und zählt mit einem Jahresabsatz von 2,45 Millionen Automobilen und 210.385 Motorrädern im Jahr 2024 zu den 15 größten Kraftfahrzeugherstellern der Welt sowie zu den Top 6 nach Umsatz. Zur BMW Group gehören die Automarken Mini und Rolls-Royce sowie die BMW-Submarken BMW M und BMW i.

MVP: 2013 – 2016

MVP: 2013 – 2016

BMW muss nicht zwingend BMW selber sein, sondern es kann sich hierbei auch um einen "BMW Händler" handeln. Natürlich erregt es mehr Aufmerksamkeit da mit "BMW" öffentlich zu gehen anstatt mit "Autohaus XY", die letztendlich aber nur BMW Vertragshändler sind.

Und Audit Protokolle können auch beim externen Dienstleister abgezogen worden sein. Solche Prüfungen werden in der Regel immer ausgelagert und nach Liste abgearbeitet.

Ich sehe im BMW Umfeld jedenfalls keine Aktivitäten die auf einen Ransomware Angriff hindeuten.

Es kann vieles sein, vom Arbeitsplatz eines Externen (wo Audits gespeichert wurden) über Händler (die eher seltener Auditdokumente haben, schätze ich mal), bis hin zu einem Bereich, wo Entwickler bei BMW sitzen. Wir müssen abwarten – ich weiß, dass meine Anfrage gegen 6:41 Uhr vom Adressaten in der Presseabteilung der BMW-Group abgerufen wurde. Möglicherweise läuft nun eine interne Anfrage – möglicherweise wurde die Mail auch in Ablage P geschoben und ich bekomme nie eine Antwort (ist in 80% der Fälle zutreffend).

Natürlich hat der Händler ein Auditdokument, das vom Audit was bei Ihm durchgeführt wurde.

Sollte es sich um ein Händler mit mehren Standorten handeln, könnte es auch sein das die Auditprotokolle aller Standorte Zentral abgelegt sind und abgegriffen wurden. Es gibt einige Autohausgruppen da draußen.

Letztendlich enthält so ein Auditprotokoll nichts weltbewegendes oder DSVGO relevantes. Wenn das das einzige ist was da abgezogen wurde sollte man ein Stoßgebet nach oben abgeben.

Warten wir es ab – aktuell gehe ich von "wenig los auf der Gass" aus.

Im September 2025 hatte ich im Beitrag Ransomware bei Easy Credit und Plan-B Rechtsanwälte berichtet. Auch dort war Everest genannt. Von der Bank hinter Easy Credit wurde ein Abfluss von Kundendaten bestritten. Nun liegen mir Datensätze mit persönlichen Daten vor, wo ich gerade verifiziere, ob die Daten echt sind.

Betr. "Letztendlich enthält so ein Auditprotokoll nichts weltbewegendes oder DSVGO relevantes.":

Das wird ja immer bunter. Der Born 'sche Artikel spricht von "kritische BMW Audit-Dokumente" was in Ordnung ist. Dann beginnst Du zu spekulieren von "Audit Protokolle … beim externen Dienstleister" und versteigst Dich zu "Auditprotokoll nichts weltbewegendes oder DSVGO relevantes."

Welche technisch-juristische Definition von 'Auditprotokoll' legst Du Deiner abwiegelnden Darstellung zu Grunde? Wenn solche Protokolle – was immer sie beinhalten mögen – keine Bedeutung hätten, würden sie auch nicht angefertigt.

Warten wir doch einfach ab – in einer oder zwei Stunden könnten Samples online gehen. BMW Group ist ein extrem großes Konglomerat, wo es viele Ecken gibt, wo was passiert sein kann.

Bei einer Prüfung zu Easy Credit sieht es mir so aus, als ob eine Sample Datei uralte Daten enthält (und woher die stammt, ist auch unklar). Ich weiß inzwischen von stichprobenartigen Überprüfungen, dass dort enthaltene Personen seit Jahren verstorben sind – bei anderen Datensätzen sind die E-Mail-Adressen erloschen und so weiter. Also ziemlich viele "Karteileichen", wie es ausschaut. Es ist immer sehr schwierig, zu verifizieren, ob ein Leak valide ist oder nicht und ob Daten alt sind – für Betroffene ist es immer doof – auch wenn Datensätze uralt oder Informationen weniger brisant sind.

Nicht Hr. Born, sondern die Ransomware Gruppe spricht von "Kritischen BMW Audit-Dokumente", gesehen hat die zu dem Zeitpunkt noch keiner, ausser die Erpresser.

Da spielt man mit der Angst der Opfer und da gibt es immer nur Superlativen. Würde ich auch machen wenn ich Geld aus der Sache schlagen wollen würde. Denn für ein paar unwichtige Audit Dokumente würde ja keiner zahlen.

Wer auf sowas anspringt öffnet auch jeden Artikel mit einer ClickBait Überschrift.

Bin gespannt was dabei raus kommt.

@Günter Born: Bei "…dass meine Anfrage gegen 67:41 Uhr vom…" muss ich unweigerlich an einen Ihrer Artikel über KI denken :D

In Bayern, da gehen die Uhren anders.

Mich hat halt beim Blick aufs Handy verwirrt, dass die Mail bereits um 6:41 Uhr abgerufen wurde – hatte 7:41 Uhr als "christliche Zeit" beim Einstellen des Kommentars angenommen, dannn aber nochmals meine Mails kontrolliert. Bei der Korrektur des Kommentars ist dann dummerweise eine Ziffer stehen geblieben – passiert mir gerne, wenn ich am Smartphone die Browser-Darstellung nicht von Desktop- auf Mobildarstellung umstelle. Also keine KI, sondern Born und Fluch der Technik, gepaart mit einem Chef der Presseabteilung, der Mails (zu meiner Überraschung und Daumen hoch) zu sehr früher Stunde abruft ;-).

Auf der Dark-Web-Seite (.onion) von Everest laufen aktuell zwei Countdowns für BMW.

Als Datum steht dort 14.September 2025.

Das war vermutlich der Start der Countdowns oder der Tag des Hacks.

Der erste Countdown läuft noch knapp 5 Stunden und hat diesen Text:

"Critical BMW Audit Documents"

"The recording will be available through:"

Der zweite Countdown läuft noch 1 Tag und 14 Stunden und hat diesen Text:

"Company representative should follow the instructions to contact us before time runs out"

Die URL dieser Dark-Web-Seite steht dort (#1 von 2):

watchguard. com/wgrd-security-hub/ransomware-tracker/everest

Die dort verlinkte Dark Web Seite muss man mit dem TOR-Browser aufrufen.

Bei "Groupe Clarins" (als Opfer von Everest) steht deren Countdown bei 9 Stunden 15 Minuten.

Es gibt dort insgesamt 40 Opfer in der Liste vom 28.Juli 2025 bis 14.September 2025.

Zum Beispiel:

Coca-Cola

Easy Credit

Kaefer

New American Funding

Grayscale Investments

PDI Health

Mediclinic Group

Avantic Medical Lab

Professional Trust Company

Department of Culture and Tourism Abu Dhabi

Jordan Kuwait Bank

Viking Automation

…

Die Onion-Seiten sollte man nicht verlinken – nicht dass noch jemand Unsinn macht. Einiges sieht auf den Seiten von Everest plausibel aus – und bezüglich Easy Credit bin ich gerade an der stichprobenartigen Überprüfung.

Betr. "bezüglich Easy Credit bin ich gerade an der stichprobenartigen Überprüfung.":

Danke, bitte dranbeiben. Ich halte die Meldung bzw. den Fall für das in 2025 bis anhin wichtigste Vorkommnis in Sachen Informationssicherheit in der EU-Bankwirtschaft.

Es bleibt sehr schwierig – wenn ich bis morgen oder übermorgen keine Antworten auf ein halbes Dutzend konkreter Anfragen zur Verifizierung bekomme, muss ich die Waffen strecken. Irgendwo ist auch meine Zeit begrenzt, die ich in so was rein stecken kann und will – zumal im Hintergrund noch einige investigative Geschichten laufen, wo Zeit verbrannt wird, ohne dass ich weiß, ob ich jemals einen Beitrag zu machen kann.

Ergänzung: Mangels Rückmeldung der Angeschriebenen stelle ich die Nachforschungen ein. Die Datenbasis scheint sehr alt zu sein.

Zumindest spinnt seit ein paar Tagen wieder mal die BMW-App und aktualisiert die Fahrteneinträge nicht mehr.

Landrover/Jaguar sind auch am "Wiederherstellen" – die wurden vor ca. 2 Wochen gehackt und auch „verschlüsselt".

Audit ist ein weitläufiger Begriff, daher kann man nur spekulieren.

Warten wir ab wenn Günther ein Update bringt, dann geht die Diskussion weiter ab

Skoda (VW?) hat schon seit vielen Wochen Probleme was ihre Fahrzeug-Anbindung / Handy-App angeht, der Support meinte auch sie wären gehackt worden…

Audit-Dokumente sind nicht zu verwechseln mit einem Auditbericht oder einem Zertifikat nach einem Audit.

Angefangen bei personenbezogenen Daten von den Auditoren und Auditierten bieten die Unterlagen schon einen tiefen Einblick in das auditierte Unternehmen und deren Prozesse.

Schaut einfach mal welche Fragen bei einem Audit gestellt werden und welche Dokumente als Belege mit eingesammelt werden…..

Die Leak Seite zeigt nun dass es viele Dokumente Hinweise auf Verstöße und Ursachen für Teil und Fahrzeugprobleme zeigen

Erste Dokumente wurden geleakt – ist bisher wenig brisantes (aus meiner Sicht) dabei – scheint ein US-Werk oder einen Dienstleister dort getroffen zu haben.