[English]In den Abendstunden des 19. September 2025 (Freitag) gab es einen Ransomware-Angriff auf den Dienstleister Collins Aerospace, der für europäische Flughäfen u.a. die Check-In-Systeme betreibt. In Folge kam es dann am Wochenende zu zahlreichen Flugausfällen, und die IT-Störungen beim Dienstleister halten bis heute an. Hier eine kurze Nachbetrachtung, was im Argen lag und liegt. Ergänzung: Es hat eine Festnahme in diesem Zusammenhang gegeben. Und es gibt einen Hinweis auf die Art der Ransomware.

[English]In den Abendstunden des 19. September 2025 (Freitag) gab es einen Ransomware-Angriff auf den Dienstleister Collins Aerospace, der für europäische Flughäfen u.a. die Check-In-Systeme betreibt. In Folge kam es dann am Wochenende zu zahlreichen Flugausfällen, und die IT-Störungen beim Dienstleister halten bis heute an. Hier eine kurze Nachbetrachtung, was im Argen lag und liegt. Ergänzung: Es hat eine Festnahme in diesem Zusammenhang gegeben. Und es gibt einen Hinweis auf die Art der Ransomware.

Kurzer Rückblick auf das Wochenende

Zum frühen Samstag-Morgen des 20. September 2025 machte die Meldung in den Medien die Runde, dass es "wegen Computerproblemen beim Check-In" an zahlreichen europäischen Flughäfen zu Flugausfällen komme – denn das Check-In musste per Papier und Bleistift manuell vorgenommen werden.

In Folge fielen an Flughäfen in Berlin, Brüssel, Heathrow (London) zahlreiche Flüge aus und an den Abflugterminals stauten sich die Passagiere.

Obiger Mastodon-Post verweist auf einen BBC-Beitrag zu London Heathrow, ich selbst hatte ausführlicher im Blog-Beitrag Cyberangriff auf Flughafen-Dienstleister; Verspätungen am Flughafen BER (20.9.2025) berichtet. Hieß es zuerst, dass es eine technische Störung am Check-In-System gebe, kamen später weitere Informationen an die Öffentlichkeit.

Schnell wurde ein Cyberangriff auf den Flughafendienstleister Collins Aerospace als gemeinsame Ursache bekannt. Inzwischen heißt es, dass es einen Ransomware-Angriff gegeben habe.

Normalerweise hätte das Ganze keine wirklich großen Auswirkungen auf den Abfertigungsbetrieb bei Flugreisen haben müssen, wenn die Airlines nicht ihre Check-In-Vorgänge komplett an Collins Aerospace ausgelagert gehabt hätten. Das Angebot von Collins Aerospace war, dass das Check-In über verschiedene Fluggesellschaften möglich sei.

Daher waren alle Flughäfen betroffen, die auf das Check-In-System von Collins Aerospace gesetzt haben. Neben Berlin Brandenburg International (BER), waren dies die Flughäfen in Brüssel sowie London (Heathrow). Aber es gibt eine ganze Reihe weiterer, kleinerer Flughäfen, die ungenannt blieben. Ein Post auf Mastodon nennt einige weitere Flughäfen, in Deutschland waren neben Berlin (BER) auch Münster, und laut Post auch Köln/Bonn, betroffen.

Ein Blick auf die Details, was passiert ist

Spannender fand ich, was inzwischen hinter den Kulissen bekannt geworden ist. Also erste Hinweise auf ranzige Altsoftware und fatale Abhängigkeiten.

Wer ist Collins Aerospace?

Ich hatte ja in meinem oben verlinkten Blogbeitrag bereits ausgeführt, dass Collins Aerospace 2018 gegründet wurde. Das ist ein US-amerikanisches Luftfahrt- und Verteidigungstechnologieunternehmen und eine Tochtergesellschaft der RTX Corp., ehemals Raytheon Technologies. Raytheon macht wohl auch in Sachen "Cybersicherheit".

Der Angriff fand auf "ARINC" statt. ARINC steht als Abkürzung für Aeronautical Radio Incorporated, ein Unternehmen, welches 1929 gegründet wurde und in Minneapolis, USA angesiedelt war. Kevin Beaumont hat die Geschichte von Collins Aerospace in diesem Post skizziert.

"ARINC war im Grunde genommen der ursprüngliche Anbieter von Flughafennetzwerken seit 1929. ARNIC wurde 2007 an die Carlyle Group (Private Equity) verkauft, die es 2013 an Rockwell Collins verkaufte, die es 2018 an United Technologies verkaufte, die sich zu Collins Aerospace zusammenschlossen. Ihr Netzwerk sieht aus wie ein Durcheinander von US-Unternehmensmachenschaften… Webmail erfordert nicht einmal https."

Oder zusammengefasst: Am Ende des Tages wurden da uralte Firmen und Systeme gekauft, die nun unter Collins Aerospace firmieren. In meinem Blog-Beitrag schrieb ich die Tage "Collins bietet eine Technologie, mit der Passagiere an einem Kiosk selbst einchecken, Bordkarten und Gepäckanhänger ausdrucken und ihr Gepäck selbst aufgeben können."

Löst man das auf, ergibt sich folgendes Bild: An den Flughafen sind wohl die Self-Service Check-In-Stationen aufgestellt – letztendlich so etwas wie Terminals (Thin Clients) – die am vMUSE-System angebunden sind. Dort sollen Passagiere am Flughafen vor dem Abflug für die verschiedenen Fluggesellschaften einchecken können und dann die Bordkarten erhalten. In einem Post schreibt Beaumont dazu: "ARINC SelfServ vMUSE-Geräte sind weltweit an Flughäfen im Einsatz und dienen zum Selbstbedienungs-Check-in. Sie sind mit navAviNet, auch bekannt als ARINC Ground Network, verbunden, das von Collins Aerospace verwaltet wird, einem Unternehmen im Besitz von RTX."

Auf den Systemen werden Passagierdaten, Gepäckdaten, biometrische Informationen etc. erfasst, in das MUSE™-System (mit einer Datenbank) eingespeist und den Fluggesellschaften bereitgestellt. In einem Folgepost ergänzt Beaumont: "Die betroffenen Systeme befinden sich in der ARINC Multi-User System Environment (MUSE™), auch bekannt als ARINC vMUSE™ von Rockwell Collins. Das ist wie eine Unternehmenskette von Übernahmen!"

Ein Blick auf die IT-Systeme von Collins Aerospace

Spannend wird es, auch unter dem oben skizzierten Wissen, wie die Firma Collins Aerospace mit ihren Unternehmensteilen so IT-technisch konkret aufgestellt ist, und was Kevin Beaumont bei kurzen Checks über die IT des Unternehmens herausgefunden hat.

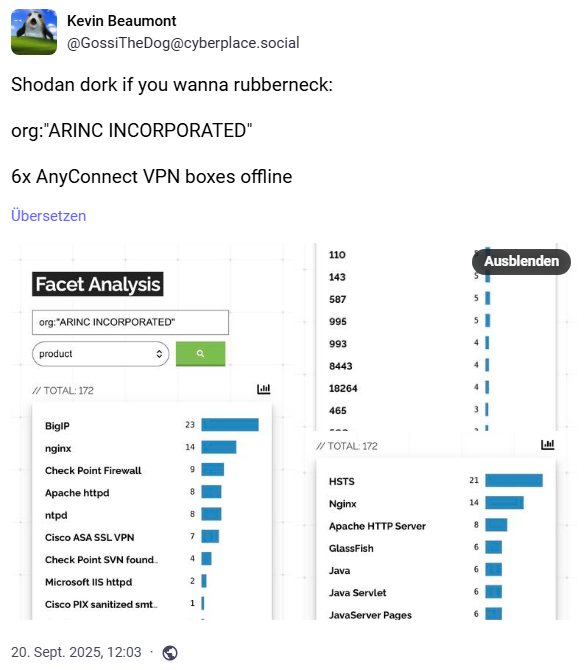

Auf der Plattform shodan.io sind laut obigem Post sechs Cisco AnyConnect VPN-Boxen offline. Gut, ist eine Maßnahme, wenn man angegriffen wird, die VPN-Zugänge zu kappen. Denn viele Ransomware-Gruppen nutzen VPN-Zugänge für ihre Angriffe. Im Juni 2025 gab es diesen Sicherheitshinweis von Cisco zu einem Problem mit VPN-Zugängen. Wenn da was fehlkonfiguriert war, hätte der Betreiber schon ein Problem gehabt – aber das ist nur eine spekulative Information.

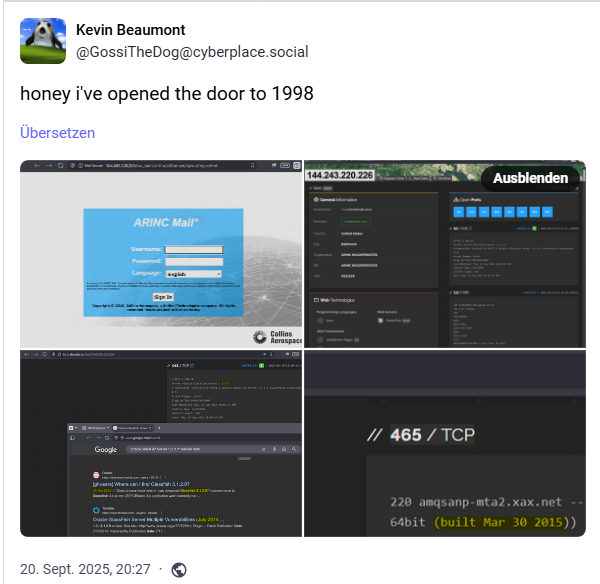

Beaumont hat sich dann noch die Webmail-Seiten von AIRINC (dem Betreiber des Check-In-Systems bei Collins Aerospace) angesehen und folgenden Post dazu abgesetzt.

Nun ja, was soll man dazu sagen: Die Login-Seite für deren Web-Mail-System verwendet http, d.h. da wird nichts verschlüsselt, was an Anmeldedaten eingetippt wird. Gut, E-Mail ist eh wie Postkarte, kann jeder einsehen, was kann schon groß passieren.

Was jetzt etwas stört: Das Ganze läuft unter JAVA mit einem Oracle GlassFish Server 3.1.2.9 (aktuell ist 7.0.25 vom 28. Mai 2025). In obigen Screenshots wird angezeigt, dass das System am 23. Juni 2016 letztmalig modifiziert wurde.

Beaumont zeigt noch den Screenshot einer Websuche, wo jemand 2014 fragt, wo er noch diese alte 3.1.2.9 finden könne. Und es gibt einen Treffer aus 2014, der der Software mehrere Schwachstellen bescheinigt. Ein weiterer Screenshot von Beaumont zeigt ein Built-Datum 30. März 2015 für den Messaging Server.

Hat zwar alles nichts von einer "smoking Gun" beim aktuellen Cyber-Vorfall, es ist ja nur das E-Mail-System. Der obige Abriss ergibt aber ein bestimmtes Bild, wie das Firmenkonglomerat in Sachen IT-Sicherheit aufgestellt sein könnte. Beim Schreiben des Blog-Beitrags ist mir dann noch angezeigt worden, dass diese alte Oracle GlassFish Server 3.1.2.9-Version in 2025 in der Luftfahrt- und Verteidigungsindustrie in den USA, in Frankreich etc. in niedriger Anzahl eingesetzt wird.

Berichte über Ransomware-Angriff

Im Internet finden sich inzwischen Berichte, dass das ARINC vMUSE™-System von Collins Aerospace durch Ransomware infiziert wurde. airliners.de schreibt in diesem Artikel: "Die EU-Cybersicherheitsagentur Enisa hatte den Vorfall am Montag offiziell als Ransomware-Angriff bestätigt."

Die Enisa hatte dies gegenüber Reuters bestätigt, ohne die Details oder die verantwortlich Gruppe zu nennen. Allerdings scheint die verantwortliche Ransomware-Gruppe bekannt zu sein. Betroffen sind die Check-in- und Gepäckabfertigungssysteme des IT-Dienstleisters Collins Aerospace an den oben genannten Flughäfen.

Spannend ist ein weiterer Post von Kevin Beaumont: "After ARINC restored domain controllers from backup, the threat actor got back in and started trashing more stuff. The whole thing is a mess, they probably want to pause, take a breathe, and think about flushing out attacker before rebuilding things."

Das impliziert für mich, dass die auf einer Windows-Infrastruktur unterwegs sind, aber den Einfallsvektor der Angreifer nicht kennen. Man hat versucht, ein Backup des ARINC Domain-Controllers zurück zu spielen. Die Angreifer hatten aber weiter Zugriff auf das IT-Netzwerk, kamen zurück und haben dann damit begonnen, weitere Daten zu vernichten.

Aktueller Stand ist nach meinen Informationen, dass auch nach vier Tagen die Systeme nicht vollständig online sind. Und ob die Angreifer in der Lage waren, Daten aus der Datenbank des ARINC vMUSE™-Systems abzuziehen, ist derzeit auch offen. Aber eine solche Datenbank mit Millionen Passagierdaten, einschließlich biometrischer Merkmale dürfte ein besonders attraktives Ziele darstellen.

Ergänzung: Es gibt noch eine Kurzanalyse, die ich nach Veröffentlichung des Blog-Beitrags auf dieser Seite gefunden habe. Sofern zutreffend, waren Cyberkriminelle bereits Ende 2024 an dem Thema dran. CYFIRMA Research stuft Alixsec, Scattered Spider und die Ransomware-Gruppe Rhysida als plausible Akteure ein.

Ergänzung 2: Der Beitrag hier zieht Kreise – auf Mastodon bin ich gerade auf diesen Post gestoßen, wo jemand bei Kevin Beaumont nachfragt.

Kevin Beaumont schreibt, dass eine Variante der Hardbit-Ransomware zum Einsatz kam. Details zu Hartbit finden sich hier.

Festnahme in Großbritannien am 24.9.2025

Ergänzung: Es hat eine Festnahme in Zusammenhang mit dem Ransomware-Angriff auf den Dienstleister Collins Aerospace gegeben. Das berichtet die BBC hier unter Berufung auf die National Crime Agency (NCA) – die NCA-Mitteilung ist hier abrufbar. Ein Mann in den Vierzigern wurde in West Sussex "im Rahmen einer Untersuchung zu einem Cybervorfall, der Collins Aerospace betrifft", festgenommen, ist die offizielle Lesart.

Abschließende Gedanken

Blicke ich auf die Fragmente, die ich oben mal zusammen gezogen habe, weiß ich jetzt nicht, was ich davon zu halten habe. Ob Fluggast-Abfertigung Teil der kritischen Infrastruktur ist, und ob da renommierte Firmen mit zentralen Funktionen betraut werden – das müsste eigentlich von den Aufsichtsbehörden für Flughäfen und Fluggesellschaften aufgearbeitet werden.

Der Vorfall zeigt aber einmal mehr, auf welch wackeliger Infrastruktur die Digitalisierung in vielen Branchen aufsetzt. Und dies will man politisch weiter vorantreiben, getreu einem Wahlspruch "Digitalisierung first, Bedenken second". Ich weiß jetzt nicht, ob ich lachen oder weinen soll. Aber der Vorfall fällt in ein Muster, was man seit Jahren überall wiederholend beobachten kann.

MVP: 2013 – 2016

MVP: 2013 – 2016

don't put all eggs in one basket…

"That's not the yellow from the egg"

Deutschland ≠ Digitalität

War es nie, ist es nicht und wird es nie sein!

Dir ist aber schon klar das nicht nur deutsche Flughäfen betroffen waren, oder?

Es ist unfassbar, wie so manche Institution "arbeitet"! Solche Unternehmen sollten in Grund und Boden geklagt werden aufgrund ihrer desaströsen Inkompetenz!

Wer kann heute noch eine Infrastruktur mit alter Hard- wie auch Software betreiben, wenn er doch jeden Tag aufs neue von vielen Zwischenfällen erfährt?!

Wenn ich dergleichen lese und höre, wird mir Speiübel! Da wird in Stellenanzeigen bis zum schwindlig werden mit Buzzwörter um sich geworfen um Wettbewerbern zu offenbaren, man wäre wer, man hätte was, man bietet was und vor allem: VERLANGT WAS!

Und dann? Wer stellt solche Suppenkasper ein und erteilt ihnen Verantwortung für solche desaströsen Missstände?!

Aber aus eigener Erfahrung weiß ich: Man teilt dem Vorgesetzten mit, das da ein Firewall Admin-Interface wie auch das der Exchangeserver frei aus dem iNet OHNE JEDES VPN erreichbar sind und erntet jede Menge SPOTT in jedem Meeting über MONATE hinweg, versammelt die Kollegen um dann mit dem Finger rumzufuchteln!

Und am Ende? Nach DREI MONATEN bekommt man dann Sonntagsabend einen Anruf vom Chef mit den Worten, er hätte es sich mal angesehen nach all den Monaten, in denen man Sreenshots und Links per eMail kommuniziert hat, sich in Meetings mal wieder zum Kasper hat degradieren lassen vor versammelter Mannschaft, und entschuldigt sich…! LEISE…! OHNE, das es die Mannschaft mitbekommt…!

DAS nennt man dann EIER HABEN!?!

Meiner bescheidenen Meinung und Erfahrung nach sind es sehr oft die Vorgesetzten, die hier die Hemmschuhe werfen! Warum? Vielleicht weil sie 12 cm braune Angst in der Hose mit sich schleppen aufgrund ihrer Inkompetenz und der damit verbundenen Angst, ihren Job an jemanden da unten zu verlieren..!

Die Entschuldigung (bzw. die Bitte danach!) hätte man am Sonntag ablehnen sollen, mit der Aussage das man die nur im nächsten Meeting (mit den anderen Kollegen) annimmt (bzw. erteilt!)

Du solltest dir ein anderes Unternehmen suchen. Mit solch einem Vorgesetzten wäre ich schon lange fertig und hätte ihn vor versammelter Mannschaft auch nicht gut aussehen lassen. Einfach mit Fakten "erschlagen". Von diesen Luftpumpen gibt es genug.

Lass mal stecken – bei manchen Lesern glaube ich eine längere Historie zu kennen – er wird seine Gründe haben, wenn er genau bei der Firma arbeitet (mehr schreibe ich mal nicht dazu).

Die eingesetzte Ransomware ist "Locky Locker" (es könnte auch "LokiLocker" gemeint sein).

www. vrt. be/vrtnws/nl/2025/09/21/cyberexpert-geert-baudewijns-over-ransomware-aanval-luchthavens/

Locky läuft auf Windows und der Einfallsvektor ist email-Anhang in Form von Word-Dokument mit Macros oder Anhang als Javascript-Code, etwa in einem PDF.

Warum laufen email und Check-In und Gepäckabfertigung auf dem selben System?

Warum wird kein Applocker-Whitelisting benutzt, damit fremde Programme nicht gestartet werden können?

Warum sind Macros nicht deaktiviert bzw warum kann man doc überhaupt auf dem email-System anschauen?

Warum kann der PDF-Viewer Scripting?

Warum öffnen die Mitarbeiter die Anhänge einer email?

2.

zu Wiederbefall nach Restore eines Backups:

Wenn LokiLocker zum ersten Mal auf einem Computer ausgeführt wird, kopiert er sich als „%ProgramData%/winlogon.exe" und richtet dann mithilfe einer geplanten Aufgabe und eines Startregistrierungseintrags eine Persistenz ein.

Vermutlich war der Backup nicht alt genug und LokiLocker war bereits im Backup drin.

Man muss Autostart und den Task in der Aufgabenplanung und diese Winlogon.exe löschen.

Eine gute Ransomware nistet sich Tage oder Wochen vor der Aktivierung ein. Dann wird es auch mit den Backups schwierig, ältere unbetroffene Backups hat man sicher, aber die Daten sind dann halt auch schon sehr alt

Ich dachte, nur Otto Homeuser wie ich haben ihr System und Daten auf einer Platte, bei Profis hätte ich unabhängige Backuppfade erwartet…

locky locker war ne lustige, animierte Werbung als DOS Programm, die Werbung für ein PC Handbuch gemacht hat.

kennt das noch jemand?

Weil es so schön ist noch einmal.

EU Haftbefehl des CEO und der CEO muss zu 100% mit seinem Privatvermögen haften.

Dazu noch alle EU Bankkonten der Firma und des CEO einfrieren.

Das ist ganz klar vorsätzlich und nicht nur fahrlässig.

Ein bisschen dududu wird nichts ändern.

CEOs der Airlines, die outgesourced haben, die meinen Sie, oder?

Das ist Käse, weil du alle MAs gleich mit planierst. Kein Vermögen, keine Firma. Den CEO belange ja, aber nicht die ganze Firma.

Käse ist, dass es offensichtlich wieder einmal deine geliebten MS Produkte waren, die man dort warum auch immer eingesetzt hat. Das ist schön mehr als grob fahrlässig!

Wenn du nicht weißt warum, warum vermutest du dann etwas wovon du keine Ahnung hast? Wer sagt das ich die Produkte liebe?

Weil du hier permanent zugunsten von MS herumtrollst – und sei es noch so peinlich.

Ich frage mich schon eine Weile, wie lange können wir uns das Internet mit all seinen Facetten noch leisten? Wann müssen wir mehr Geld aufbringen um uns zu schützen als wir durch Digitalisierung sparen? Ganz zu schweigen von den Schäden, die immer größer werden, im zivilien als auch militärischen Bereich. Back zu Papier und Schreibmaschine – ein neues Geschäftsmodell für Startups?

Imho wird es uns allen noch ziemlich auf die Füße fallen. Mir stellen sich überall da, wo ich genauer nachschaue, meist die Haare zu Berge. Und dann wird noch mehr Digitalisierung auf Teufel komm raus verlangt.

Für Deutschland wäre es wohl (m.M.n.) am besten, an "altbewährten" festzuhalten und wenn schon was neues, dann auch wirklich von Grund an aufbauen, mit notwendiger Vorlaufzeit zum Testen (wie man es schon die letzten 30 Jahre lang hätte Zeit gehabt haben können)!

Aber alles so "hoppla-di-hopp-rumms-bumms" das kann ja nicht gut ausgehen – aber was schreib' ich da bloß (wahrscheinlich falsche Generation(X))???

"Digitalisierung first – Bedenken second" – wenn ich sowas schon lese…

Es wird auf ein geschlossenes, als "ganz sicher" kommuniziertes Internet hinauslaufen, alles bisherige wird durch Zertifikatsablauf/-revoke rausgedrängt, genereller Zugang dann nur noch mit persönlicher digitaler Identität, inkl. gläsernem Benutzverhalten. Klingt utopisch? Ist näher als viele denken (wollen).

Wäre gut