Vor einigen Tagen ging ja die Meldung über ein riesiges Datenleck (das größte der Geschichte) mit 2 Milliarden E-Mail-Adressen durch die Medien. Nachdem ich von Lesern angesprochen wurde, eine kurze Einordnung des Sachverhalts. Ergänzung: Zudem wurde gerade bekannt, dass Sicherheitsforscher 3,5 Milliarden WhatsApp-Profile auslesen konnten. Fazit: Alles ist demnächst öffentlich, was irgendwie online ist. Ach ja, 1Password speichert Profilfotos ohne Authentifizierung auf seinen Servern.

Vor einigen Tagen ging ja die Meldung über ein riesiges Datenleck (das größte der Geschichte) mit 2 Milliarden E-Mail-Adressen durch die Medien. Nachdem ich von Lesern angesprochen wurde, eine kurze Einordnung des Sachverhalts. Ergänzung: Zudem wurde gerade bekannt, dass Sicherheitsforscher 3,5 Milliarden WhatsApp-Profile auslesen konnten. Fazit: Alles ist demnächst öffentlich, was irgendwie online ist. Ach ja, 1Password speichert Profilfotos ohne Authentifizierung auf seinen Servern.

Es gab in den letzten Wochen zwei Meldungen, die irgendwie Wellen schlugen. Da war einmal die Meldung über ein massiver Datenleck zu 183 Millionen Benutzerkonten, wobei sich auch Gmail-Passwörter darunter befinden sollten (siehe diesen reddit.com-Thread). Die Kollegen von Bleeping Computer hatten Ende Oktober 2025 in diesem Artikel die Info aufgegriffen und geschrieben, dass Google eine Datenpanne bestreitet und die Berichte als falsche Behauptungen bezeichnet. Die Daten wurde mutmaßlich in früheren Fällen direkt durch Infostealer oder Phishing von den Systemen der Nutzer abgezogen. Experten warnten die Nutzer aber, ihre Passwörter sofort zu ändern und die Zwei-Faktor-Authentifizierung (2FA) zu aktivieren.

Und dann gab es noch die Meldung, dass ca. zwei Milliarden E-Mail-Adressen und 1,3 Milliarden Passwörter aufgetaucht seien. Troy Hunt hatte zum 5. November 2025 den Beitrag 2 Billion Email Addresses Were Exposed, and We Indexed Them All in Have I Been Pwned dazu veröffentlicht.

Presseberichte überschlagen sich

Der letztgenannte Vorfall hatte ein großes Presseecho zur Folge (siehe folgenden Screenshot). Der oben verlinkte Beitrag von Troy Hunt ging bei vielen Meldungen aber irgendwie unter. Ein Blog-Leser schrieb beispielsweise zum 11. November 2025 im Diskussionsbereich "Das ist doch sicher nur eine Sammlung aus Altbeständen – oder?" und verlinkte auf den ZDF-Beitrag Milliarden Mailadressen und Passwörter online aufgetaucht.

Ich hatte bereits geschrieben, dass das alles Altbestände an Daten sind, die auf Have I Been Pwned eingestellt wurden. Troy Hunt hatte ja bereits zum 5. November 2025 im Beitrag 2 Billion Email Addresses Were Exposed, and We Indexed Them All in Have I Been Pwned geschrieben, dass das alles kein neues Material sei.

Vielmehr hat Synthient (ein Unternehmen im Bereich Cybersicherheit) im Jahr 2025 Milliarden sogenannter Bedrohungsdaten aus verschiedenen Internetquellen aggregiert. Nach einer Normalisierung und Konsolidierung umfasste der Datensatz 183 Millionen eindeutige E-Mail-Adressen, jeweils zusammen mit den Websites, auf denen sie eingegeben wurden, und den dabei verwendeten Passwörtern.

Bei GMail sollte man bezüglich "geleakter" E-Mail-Adressen zudem vorsichtig sein. Ein Leser wies auf Seiten wie diese hin, wo sich jeder GMail-Adressen generieren lassen kann.

Der Hintergrund zu Synthient

Synthient wird von einem Nutzer mit Vornamen Ben betrieben, einem Studenten, der gerade sein letztes Studienjahr in den USA absolviert, wie Troy Hunt hier schreibt. Ben hat einen Artikel The Stealer Log Ecosystem: Processing Millions of Credentials a Day veröffentlicht, in dem er erklärt, wie er mit Synthient Daten aus verschiedenen Quellen, darunter soziale Medien, Foren, Tor und Telegram bezieht, zusammenführt, um doppelte bzw. mehrfache Einträge bereinigt, um dann die finalen Datensätze zu haben. Diese hat er dann an Troy Hunt weiter gegeben, der das Ganze dann auf Have I Been Pwned veröffentlichte.

Einschätzung von Tenable

Mir lag dazu bereits seit Ende Oktober 2025 eine frühe Einschätzung der Sicherheitsexperten von Tenable zu diesen Sachverhalten vor. Satnam Narang, Senior Staff Research Engineer bei Tenable, meinte dazu "In verschiedenen Medienberichten ist von 183 Millionen Gmail-Passwörtern die Rede, die angeblich aus einem Datenleck stammen. Diese Berichte zeichnen jedoch ein verzerrtes Bild der Lage – Google selbst war nicht von einem Sicherheitsvorfall betroffen. Stattdessen haben Sicherheitsforscher Bedrohungsdaten aus einer Vielzahl unterschiedlicher Quellen zusammengeführt – darunter 183 Millionen eindeutige Zugangsdaten, die zu verschiedenen Websites gehören, einschließlich Gmail-Konten."

Das ist im Prinzip die Aussage, die ich weiter oben bereits getroffen hatte. Die Quelle solcher Datensätze ist immer ein Mix aus Informationen, die aus anderen, bereits bekannten Datenlecks stammen. Diese Daten können auch aus sogenannten "Infostealern" stammen. Dass sind Schadprogrammen, die auf kompromittierten Systemen installiert sind und, sensible Informationen wie Benutzernamen, E-Mail-Adressen und Passwörter abgreifen. Loggt sich ein Nutzer auf einem infizierten Gerät in sein Gmail-Konto, sein Online-Banking oder soziale Netzwerke ein, werden diese Zugangsdaten in den sogenannten "Stealer Logs" aufgezeichnet.

Tenable weist dann auch darauf hin, dass die Sicherheitsforscher bei Synthient einen umfangreichen Abgleichsdatensatz zusammengestellt haben und an Troy Hunt von Have I Been Pwned übermittelt haben. Die Website von Troy Hunt katalogisiert Datenlecks und informiert registrierte Nutzer, sobald ihre E-Mail-Adresse in einem bekannten Leak auftaucht. Laut Hunts Analyse waren 91 Prozent der Datensätze bereits aus früheren Leaks bekannt. Rund 16,4 Millionen Adressen wurden erstmals in diesen "Stealer Logs" entdeckt. Dabei ist laut Tenable zu berücksichtigen, dass nicht alle Datensätze zwangsläufig valide sind – die tatsächliche Zahl könnte also niedriger liegen.

Problem: Mehrfachverwendung von Passwörtern

Ein zentrales Problem im Zusammenhang mit gestohlenen Zugangsdaten ist, so Tenable, die Mehrfachverwendung von Passwörtern. Sobald solche Daten im Umlauf sind, besteht die Hauptgefahr darin, dass Angreifer "Credential Stuffing" durchführen: Dabei werden große Mengen an Kombinationen aus E-Mail-Adresse und Passwort automatisiert auf verschiedenen Websites ausprobiert, um abzuklopfen, wo ein Login erfolgreich ist.

Als Schutzmaßnahmen sollten Nutzer Passwörter nicht mehrfach verwenden, sondern Passwortmanager einsetzen, rät Tenable. Dies kann eine integrierte Lösung in Android oder iOS oder ein Drittanbieter-Tool wie 1Password oder Bitwarden sein. Weiterhin sollte zudem Multi-Faktor-Authentifizierung (MFA) aktiviert werden, dort, wo es unterstützt wird. Letztere kann etwa per SMS-Einmalcode, über Authenticator-Apps, die alle 60 Sekunden neue Codes generieren, oder über Hardware-Token wie YubiKey oder Titan Security Key erfolgen.

Diese Maßnahmen tragen laut Tenable entscheidend dazu bei, Online-Konten effektiv abzusichern. Aber das ist auch keine neue Information, sondern längst bekannt.

Das WhatsApp-Leak

Ergänzung: Hatte es wieder vergessen, Sicherheitsforscher aus Österreich waren in der Lage, das komplette WhatsApp-Mitglieder-Verzeichnis samt Profilinformationen (Bilder, Namen und Telefonnummern) über eine API aufzulisten. Frank H. hatte mich bereits zum 18. November 2025 per Mail darauf hingewiesen – und ein anonymer Leser hatte mich per Kommentar daran erinnert (danke dafür).

Heise hat die Geschichte im sehr umfangreichen Beitrag 3,5 Milliarden User: Gesamtes WhatsApp-Verzeichnis abgeschnorchelt aufbereitet. Ich erspare mir die Details, daher nur die Kurzfassung: Es konnten mehr als 3,5 Milliarden Konten mit ihren Daten abgerufen werden. Die Gruppe der Universität Wien und der österreichischen SBA Research hatte ab September 2024 entsprechende Meldungen bei Whatsapp eingereicht. Die Forscher bekamen zwar Empfangsbestätigungen, aber es tat sich nichts.

Man muss also davon ausgehen, dass auch andere Akteure diese Daten abrufen konnten. Für Meta ist es "Scraping" und man geht davon aus, dass die Daten von den Forschern sicher gelöscht wurden, und es zudem keine Hinweise darauf gegebe, dass dies von böswilligen Akteuren missbraucht wurde. Also alles im grünen Bereich bei Meta, gehen sie weiter, es gibt nichts zu sehen.

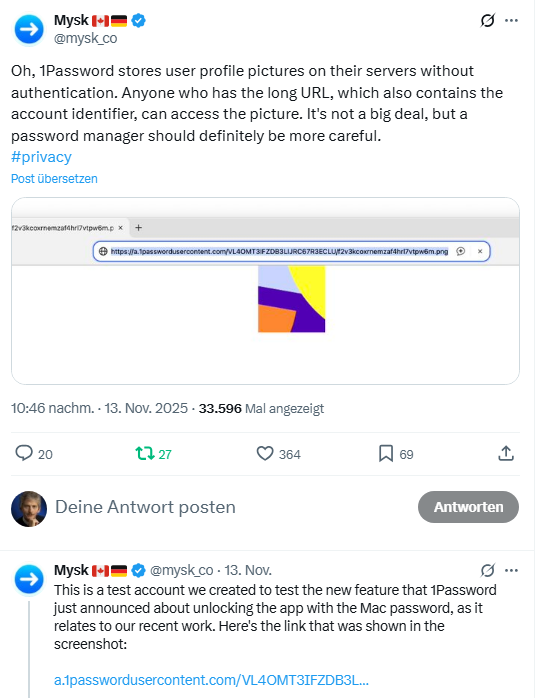

1Password speichert Profilfotos auf Servern

Dann gibt es noch eine Sicherheitsproblematik beim Passwort-Manager 1Password. Dieser speichert Profilfotos ohne Authentifizierung auf seinen Servern. Das geht aus nachfolgendem Tweet hervor.

Jeder, der die betreffende URL kennt, die auch die Konto-ID enthält, kann auf das Profilbild zugreifen. Das ist zwar keine große Sache, schreibt Mysk, aber ein Passwort-Manager sollte auf jeden Fall vorsichtiger sein, meint er. Und nachdem er das Profilbild geändert hatte, funktioniert der Link zum alten Profilbild immer noch, obwohl das alte Bild nirgendwo im Konto mehr zu sehen ist.

MVP: 2013 – 2016

MVP: 2013 – 2016

Schön wäre es wenn man seine alte Daten (Die längst obsolet sind)aus HIBP löschen lassen könnte… so da man nicht bei jeder Neuen Prüfung erstmal gewarnt wird, prüft man dann genauer sind es doch nur Daten aus 10+ Jahren alten Vorfällen.

Die Seite ist so nutzlos! Das Sony; Adobe LastFM sich meine Daten klauen haben lassen weis sich schon seit Ewigkeiten. Neues ist nicht dabei. Und direkt auf meinen Geräten abgezogen überhaupt noch nie!

You have been pawned! Nein eben doch nicht.

"Vielmehr hat Synthient 2025 Milliarden Bedrohungsdaten … aggregiert."

Ich weiß, was Du schreiben wolltest, musste aber trotzdem schmunzeln, 2025 Mrd. eine stolze Summe ;-)

> Dies kann eine integrierte Lösung in Android oder iOS oder ein Drittanbieter-Tool wie 1Password oder Bitwarden sein.

Das allerdings ist eine bemerkenswerte Position. Smartphones dürften der denkbar schlechteste Aufbewahrungsort für Passwortmanager sein. Erstens sind diese physisch besonders exponiert und können schnell entwendet oder verloren werden. Zweitens dürften die meisten Ihren 2. Faktor ebenfalls auf dem gleichen Gerät halten und damit nicht nur faktisch sondern auch rechtlich vertragswidrig den Sinn eines 2. Faktors unterlaufen und last but not least ist diese Geräteklasse geprägt von nicht mehr vorhandener Kontrolle und Datenabfluß in irgendwelche Clouds.

Ich denke das bezieht sich auf die aktuelle Lebensrealität. Ein großer Teil der Menschen hat keinen zweiten Rechner mehr neben dem Smartphone.

Hmm…da sprechen die statistischen Absatzzahlen für Tablets aber 'ne andere Sprache > https://www.itreseller.ch/Artikel/101720/Tablet-Markt_legt_zu_PC-Absatz_stagniert.html

138 Millionen Tabletts (davon vermutlich noch ein guter Teil geschäftlich) auf, keine Ahnung, geschätzt vielleicht 4 Milliarden Smartphone-Nutzer?

Der 2. Faktor beim Smartphone ist für viele Menschen ihr Daumenabdruck. Einfach, weil den haben sie immer dabei.

Und schon wird das Sicherheitsansinnen durch die Gewohnheitsbequemlichkeit ausgehebelt – wie dumm das ist! 🤷♂️

Nicht nur da.

Schau mal die Shoppingapps an:

Die sammeln sehr viele Daten, die fürs Shopping überhaupt nicht nötig sind und einige davon geben diese Daten auch an Dritte weiter.

Besonders übergriffig ist die Amazon-App.

Die sammelt alles an Daten, was sie auf dem Smartphone/Tablet finden kann.

Die App ist Spyware mit Shoppingfunktion.

Ja, ich weiß schon warum ich kaum Apps auf meinen Android-Mobilgeräten hab'. 😉

Ja, ich weiß schon warum ich gar keine Android-Mobilgeräte habe.🙌

Weil gar keine Mobilgeräte oder nur nicht mit Android?

Letzteres kann man natürlich machen, aber ich werde bspw. meine noch unter Herstellergarantie laufenden Geräte nicht mit einem anderen OS beglücken. 🤷♂️

In meiner Position benötige ich kein eigenes Mobiltelefon. 😎

Tja und ich habe gar kein Smartphone, sondern noch ein über 10 Jahre altes klassisches Handy.

Ich brauche das Teil nur zum telefonieren und etwas SMS.

Ich gehöre noch zu den Leuten, die fähig sind, ohne Smartphone zu überleben.

Biometrie als Zugangsschutz – na Bravo.

Die wenigsten werden so dem unbestechlichen Sachvortrag einer stumpfen Axt irgendwelche Einwände entgegen bringen können.

Und dann eines Tages Daumen ab mit einer scharfen Axt…

Zitat:

Passwortmanager […] Bitwarden

—

Bitwarden Desktop 2024.09.0 war die letzte vertrauenswürdige Version.

Danach wurden Teile des Codes in ein closed-source SDK ausgelagert, so dass man ohne dieses SDK Bitwarden nicht mehr compilieren konnte (*1).

Das SDK hat eine neue Lizenz (*2).

Es ist nicht wie vorher die GPL bei Bitwarden bis v2024.9, sondern ab dann ist es die "BITWARDEN SOFTWARE DEVELOPMENT KIT LICENSE v2.0."

Es wird ein BinärBlob unbekannten Inhalts mit reingelinkt.

Es ist seitdem also nicht mehr vollständig Open-Source.

Deswegen ist Bitwarden damals aus F-Droid rausgeflogen (*3).

Bitwarden hat dann versucht, selber seine Variante der F-Droid-App zu hosten (*4), obwohl es nicht FOSS war, was das Prinzip von F-Droid sabotiert.

Im Oktober 2024 hat Bitwarden das SDk erneut verändert und neu unter der GPL lizensiert (*5).

Allerdings mit der Einschränkung:

"The sdk-internal reference only uses GPL licenses at this time. If the reference were to include Bitwarden License code in the future…"

Ich würde sowas nicht einsetzen.

(*1):

github. com/bitwarden/clients/issues/11611

(*2):

github. com/bitwarden/sdk-internal/blob/main/LICENSE

github. com/bitwarden/sdk-internal/blob/main/LICENSE_SDK.txt

(*3):

gitlab. com/fdroid/rfp/-/issues/114#note_1995138172:~:text=Given%20that%20Bitwarden%20SDK%20is%20not%20FOSS%20Bitwarden%20can't%20be%20included

(*4):

mobileapp. bitwarden. com/fdroid/

(*5):

github. com/bitwarden/clients/issues/11611#issuecomment-2436287977

Das Problem an diesen zusammengeführten Datensätze ist das es nichts nutzt. HIBP und auch Hasso Platner sein Dienst sagen zwar: "Junge du bist dabei". Aber eben nicht wo(!) Dabei wäre es bei Hasso seinem Dienst der sowieso eine Mail an die eingegebene Adresse schickt nun wirklich einfach in dieser Mail zu ergänzen welchen Dienst/Webseite es betrifft.

Gut, wer immer dasselbe PW verwendet, für den ist das egal. Wer aber tatsächlich überall ein anderes PW verwendet, der steht dumm da und fragt sich: OK – WO – ist es passiert?

Nun soll man also seine Passwörter selbst bei HIBP eingeben um zu prüfen ob die bekannt sind. Ich soll WAS??? Alle meine Passwörter auf einer Webseite eingeben und prüfen lassen? Ehrlich – soll ich wirklich dieses Vertrauen haben?

Nein in der jetzigen Form sind beide Dienste weitestgehend nutzlos! Klar ist es toll zu wissen das man wo dabei ist, aber wenn man nicht weiß wo ist es Sinn befreit!

Ja, das fehlende WO macht den Dienst für viele sinnlos.

in the meantime: Windows ist in den USA im Oktober 2025 auf 58% Verbreitung auf den Desktops gerutscht…

Ich habe meine Grafik dazu Windows58 genannt ;-)

https://blog.jakobs.systems/micro/20251119-clownflare-incident/

Solang die Bequemlichkeit bei der Nutzung von Apps, in diesem Fall WhatsApp, weiterhin besteht, die von Datenkraken auf dem Markt zur Verfügung gestellt werden, braucht sich die Nutzerschaft nicht zu wundern, dass plötzlich sensible Daten im Netz frei zur Verfügung stehen. Kennwörter wie 1234567 sind heute noch leider Gang und Geben.

Allein aus diesen Gründen meide ich alles, was mit WhatsApp, (a)sozialen Netzwerken (Meta, X und Co.) usw. zu tun hat. Höchstens bin ich bereit, Diaspora oder Mastodon mäßig zu nutzen. Wer gerne nackt über die Straße laufen will, soll meiner Ansicht das weiter tun.

HIBP ist tatsächlich ziemlich nutzlos, da da jede Menge uralte Daten drin sind.

Eine meiner Mailadressen ist da auch drin.

Wenn man dann schaut, von wann die Infos stammen, sieht man bei der Mailadresse 2 Daten: Einmal 2015 und das andere von 2019.

Beide also uralt. Und zwischen 2015 und 2019 und seit 2019 habe ich das Passwort schon viele viele Male geändert.

IMHO müsste da mal aufgeräumt werden und alte Daten, die älter als 1-2 Jahre sind, gelöscht werden.

Nein – gibt genug "Ersttäter" die diesen Dienst das erste Mal aufsuchen und fragen und ihr Kennwort seit sie es vor 25 Jahren vergeben haben noch nie geändert haben. Auch die sollten Wissen das es schon längst "geknallt" hat. Und wer den Dienst häufiger nutzt, der weiß eben das er das ignorieren kann.

Warum?

Die Mailadresse gibt es ja noch immer? Das ist für jeden Angreifer schonmal 50% der Zugangsdaten.

Da sind von mir Mailadressen drin, die seit 2008 nicht mehr genutzt werden. Seit dem gibt es auch den zugehörigen Mailserver nicht mehr und seit 2009 ist auch die Domain nicht mehr existent.

Dann kann ja jemand anderes die Domain wiederbeleben.. und damit auch die Accounts.

@Günter

Danke, dass Du das Thema noch mal aufgearbeitet hast!