[English]Kleiner Nachtrag zum Google Chrome-Browser. Zum 14. Mai 2025 hat Google den Chrome-Browser auf die Versionen 136.0.7103.113/.114 aktualisiert, um die Schwachstelle CVE-2025-4664 zu schließen. Die Tage sind mir einige Informationen zu dieser Schwachstelle untergekommen, die ich nachfolgend kurz einstelle.

[English]Kleiner Nachtrag zum Google Chrome-Browser. Zum 14. Mai 2025 hat Google den Chrome-Browser auf die Versionen 136.0.7103.113/.114 aktualisiert, um die Schwachstelle CVE-2025-4664 zu schließen. Die Tage sind mir einige Informationen zu dieser Schwachstelle untergekommen, die ich nachfolgend kurz einstelle.

Google Chrome (Stable) 136.0.7103.113/.114

Der betreffende Eintrag findet sich im Google-Blog. Der Stable-Channel wurde per Update für macOS und Windows auf die Version 136.0.7103.113/.114 aktualisiert. Für Linux aktualisiert das Update den Browser auf die Version 136.0.7103.113. Auch der Extended Stable-Channel wurde aktualisiert. Laut Google wurden folgende, mit High bewertete, Schwachstellen als geschlossen aufgeführt.

- CVE-2025-4664: Insufficient policy enforcement in Loader. Source: X post from @slonser_ on 2025-05-05

- CVE-2025-4609: Incorrect handle provided in unspecified circumstances in Mojo. Reported by Micky on 2025-04-22

Hinzu kommen verschiedene Korrekturen aus internen Audits, Fuzzing und anderen Initiativen. Google schreibt, dass die Schwachstelle CVE-2025-4664 in freier Wildbahn ausgenutzt wurde. Ein Update ist also dringend angeraten. Sowohl der Google Chrome, als auch der Microsoft Edge-Browser sollten sich, sofern betroffen, automatisch aktualisiert haben. Man kann auch versuchen, den Browser auch manuell (über das Menü und den Befehl Über Google Chrome) zu aktualisieren. Die aktuelle Build des Chrome-Browsers lässt sich auch hier herunterladen.

Hinweise zur Schwachstelle CVE-2025-4664

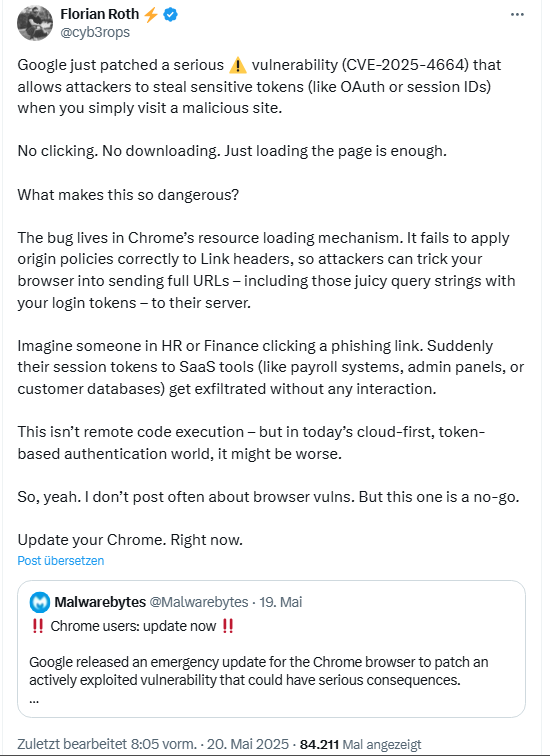

Bei der Schwachstelle CVE-2025-4664 ermöglicht eine unzureichende Durchsetzung von Richtlinien in Loader in Google Chrome vor 136.0.7103.113 es einem Angreifer, über eine manipulierte HTML-Seite Daten über den Ursprung hinaus zu verbreiten. Die Entwickler stufen den Schweregrad der Sicherheitslücke als Hoch ein. Die Woche sind mir dann einige Berichte zur Schwachstelle CVE-2025-4664 untergekommen – unter anderem der nachfolgende Post von Florian Roth.

Roth weist darauf hin, dass Angreifer über die Schwachstelle sensible Sicherheits-Token (wie OAuth- oder Sitzungs-IDs) zu stehlen. Es reicht, eine bösartige Website zu besuchen, es muss weder etwas anzuklicken noch etwas herunterzuladen und auszuführen.

Der Fehler steckt im Ressourcen-Lademechanismus des Chrome-Browsers. Dieser wendet die Herkunftsrichtlinien nicht korrekt auf Link-Header an. Das ermöglicht Angreifern den Browser des Webseitenbesuchers dazu zu bringen, vollständige URLs – einschließlich der pikanten Abfragezeichenfolgen mit Ihren Anmeldetokens – an einen von den Angreifern kontrollierten Server zu senden.

Roth skizziert ein Szenario, dass jemand aus der Personal- oder Finanzabteilung auf einen Phishing-Link klickt und der Browser die Zielseite öffnet. Plötzlich werden seine Session-Token für SaaS-Tools (wie Gehaltsabrechnungssysteme, Verwaltungspanels oder Kundendatenbanken) ohne jegliche Interaktion exfiltriert. Es sei zwar keine keine Remotecode-Ausführung, argumentiert Roth. Aber in der heutigen Cloud-first-Welt mit Token-basierter Authentifizierung ist das ein No-Go. Wazuh bietet hier die Detektion angreifbarer Versionen an.

MVP: 2013 – 2016

MVP: 2013 – 2016