Über ein Jahr lang haben die Sicherheitsforscher von Check Point dabei geholfen, das GhostNetwork lahmzulegen, welches mittels Youtube-Videos Malware verbreitet hat. Mehr als 3000 Videos konnten abgeschaltet werden. Hochgeladen wurden sie aus vielen Ländern, auch aus Deutschland.

Über ein Jahr lang haben die Sicherheitsforscher von Check Point dabei geholfen, das GhostNetwork lahmzulegen, welches mittels Youtube-Videos Malware verbreitet hat. Mehr als 3000 Videos konnten abgeschaltet werden. Hochgeladen wurden sie aus vielen Ländern, auch aus Deutschland.

Das Thema ist mir die Woche einmal durch nachfolgenden Tweet, aber auch durch eine direkte Mitteilung von Check Point Research zugegangen.

Was wie harmlose Tutorials und Software-Demos aussah, entpuppte sich als ausgeklügeltes Netzwerk zur Verbreitung von Malware, bekannt als das YouTube Ghost Network.

- Check Point Research deckte das YouTube Ghost Network auf, eine groß angelegte Malware-Verbreitungsaktion, bei der gefälschte und kompromittierte YouTube-Konten verwendet wurden, um Infostealer wie Rhadamanthys und Lumma zu verbreiten.

- Mehr als 3000 bösartige Videos wurden identifiziert und entfernt, nachdem sie von Check Point Research gemeldet worden waren, wodurch eine der größten Malware-Aktivitäten auf YouTube unterbunden wurde.

- Die Operation stützte sich auf geknackte Software und Game-Hack-Videos, um Opfer zum Herunterladen passwortgeschützter Archive mit Malware zu verleiten.

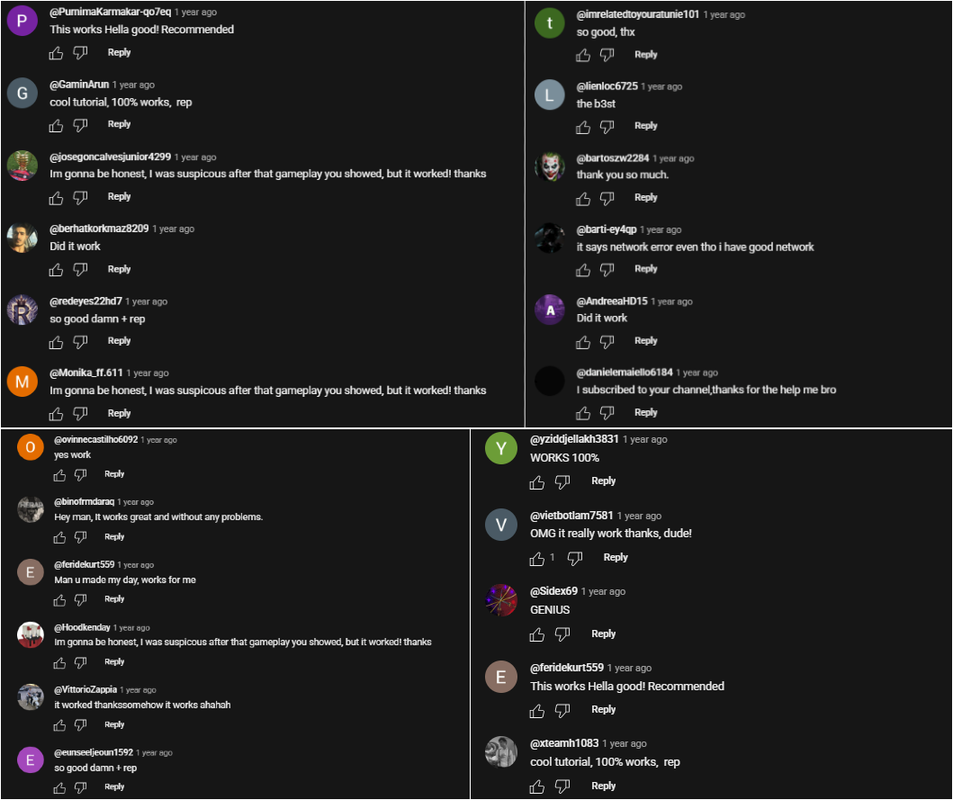

- Gekaperte Konten wurden verwendet, um Videos zu posten, Links zu teilen und Kommentarbereiche mit gefälschten Empfehlungen zu überschwemmen, wodurch ein falsches Gefühl des Vertrauens geschaffen wurde.

- Die Untersuchung zeigt einen wachsenden Trend, dass Cyber-Kriminelle soziale Plattformen und Engagement-Tools nutzen, um Malware in großem Umfang zu verbreiten.

Die Operation nutzte kompromittierte und gefälschte YouTube-Konten, um Infostealer wie Rhadamanthys und Lumma zu verbreiten, die oft als geknackte Software oder Gaming-Cheats getarnt waren.

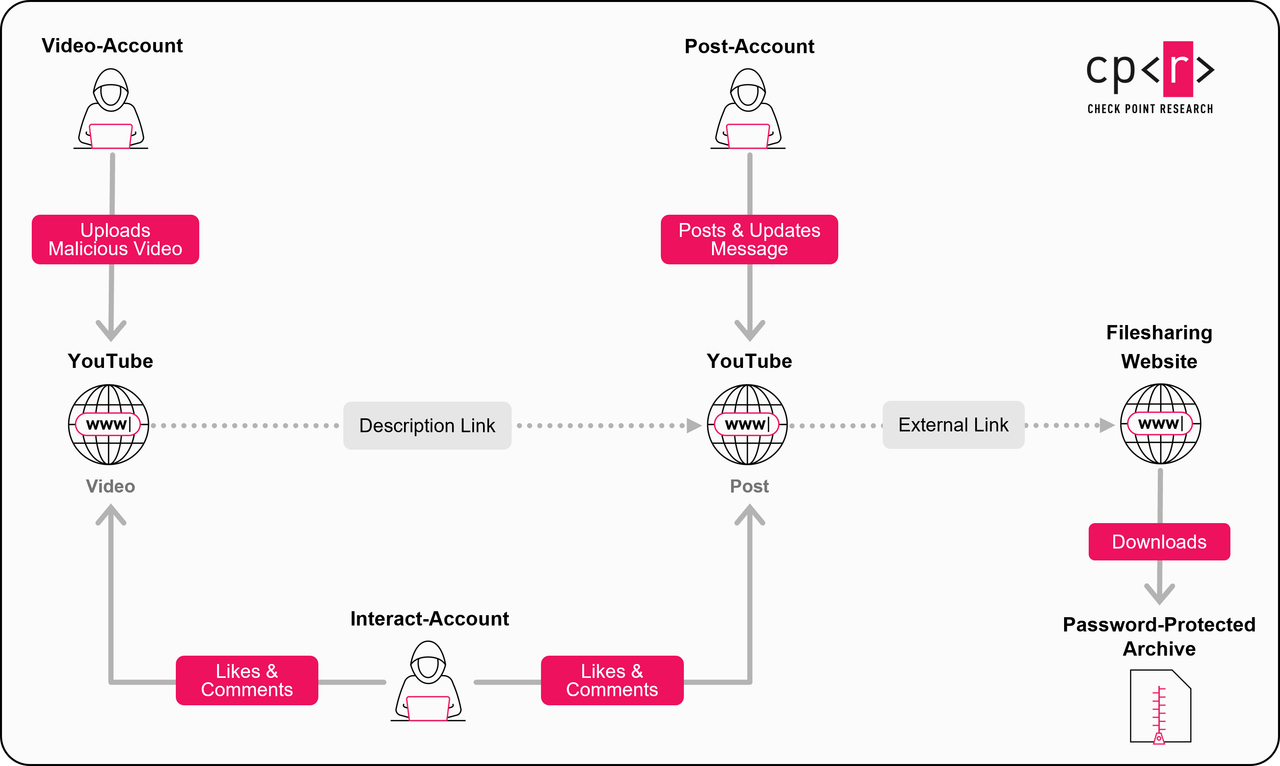

Abbildung 1: Funktionsweise des YouTube Ghost Network (Check Point Software Technologies Ltd.).

Das Ghost Network ist keine zufällige Ansammlung von betrügerischen Uploads, sondern ein koordiniertes System aus gefälschten oder gekaperten Konten, die vertrauenswürdig erscheinen sollen. Jeder Kontotyp spielt eine bestimmte Rolle:

- Videokonten: Hochladen von Tutorial-Videos, die Links zum Herunterladen bösartiger Dateien enthalten.

- Post-Konten: Veröffentlichen von Community-Beiträgen mit Passwörtern und aktualisierten Links.

- Interaktionskonten: Veröffentlichen positiver Kommentare und Likes, um bösartige Videos als sicher erscheinen zu lassen.

Abbildung 2: Vermeintlich echte positive Kommentare zu einem Malware-Video ((Check Point Software Technologies Ltd.).

Diese modulare Struktur ermöglicht eine schnelle Skalierung des Betriebs und das Bestehen gegen Account-Sperren, wodurch die Entfernung komplexer und kontinuierlicher wird.

Von geknackter Software bis zum Diebstahl von Zugangsdaten

Das Netzwerk unterhielt eine ausgeklügelte Struktur zur Verbreitung mit folgenden Fähigkeiten:

- Ein auf Dropbox, Google Drive oder MediaFire liegendes Archiv zum herunterladen.

- Windows Defender vorübergehend zu deaktivieren.

- Die als legitime Software bezeichnete, in Wirklichkeit jedoch als Malware identifizierte Software zu extrahieren und zu installieren.

Nach ihrer Ausführung exfiltrierten diese Infostealer verschiedene Anmeldedaten, Krypto-Währungs-Wallets und Systemdaten an Command-and-Control-Server, die häufig alle paar Tage wechselten, um einer Entdeckung zu entgehen.

Highlights der Kampagne:

- Ein kompromittierter YouTube-Kanal mit 129 000 Abonnenten veröffentlichte eine geknackte Version von Adobe Photoshop, die 291 000 Aufrufe und über 1000 Likes erreichte.

- Ein weiterer kompromittierter Kanal richtete sich an Nutzer von Krypto-Währungen und leitete die Zuschauer auf Google Sites Phishing-Seiten weiter, auf denen der Rhadamanthys Stealer versteckt wurde.

- Die Angreifer aktualisierten regelmäßig die Links und Payloads, wodurch auch nach teilweiser Entfernung anhaltende Infektionsketten ermöglicht wurden.

Check Point Research hat diese Aktivitäten über ein Jahr lang verfolgt und dabei Tausende miteinander verbundene Konten und Kampagnen kartiert. Nach monatelangen Ermittlungen meldete Check Point Research mehr als 3000 bösartige Videos an Google, was zu deren Entfernung und zur Störung eines wichtigen Malware-Vertriebskanals führte. Eine detaillierte technische Analyse bietet der Bericht Dissecting YouTube's Malware Distribution Network von Check Point Research.

Wie man sich schützen kann

Angesichts des obigen Angriffsvektors ist der Schutz für Anwender eigentlich trivial über folgende Maßnahmen umzusetzen:

- Keine Software aus inoffiziellen oder geknackten Quellen herunterladen.

- Antivirus-Schutz niemals auf Wunsch eines Installationsprogramms deaktivieren.

- Beliebte „kostenlose" Software-Videos mit Skepsis betrachten.

Eigentlich Sachen, die jetzt Nutzer beherzigen sollte, aber wohl noch immer nicht tut.

MVP: 2013 – 2016

MVP: 2013 – 2016

Betr. "Youtube-Videos Malware": Was wohl das gängige Vorurteil widerlegt, man könne sich Schmutzprogramme nur auf Nacktsportvideografieportalen zuziehen.

Ein "auf Dropbox, Google Drive oder MediaFire liegendes Archiv" hat nichts mit der Plattform zu tun, über die es beworben wird.

Bei "welches mittels Youtube-Videos Malware verbreitet hat" hatte ich erst gedacht, dass Malware durch das Anschauen verbreitet wird aber die Videos sind die Phishing Methode und die Malware muss man sich dann extra über Links herunterladen.

Leider mal wieder ein selbstverursachtes Problem.

Man hat die Raubkopierer daran gewöhnt, dass der Virenscanner jeden noch so harmlosen Keygen o.ä als "KeyGen/Crack/HackTool" false positive meldet und blockiert, somit abgeschaltet werden muss.

Hätte man dieses absichtliche Fehler auslösen und in den Weg stellen unterlassen, könnte die AV Software weiterlaufen und echte Bedrohungen unterbinden.

Aber der Zug ist sowieso jetzt abgefahren.