[German]Momentan rappelt es bei der Sicherheit von Windows 10. Die von Microsoft heraus gegebenen Meltdown-Patches für Windows 10 reißen eine weitere Sicherheitslücke. Diese ist in Windows 10 Version 1803 geschlossen, aber Updates für ältere Windows 10-Builds sind erst in Arbeit. Und es gibt eine kritische Sicherheitslücke im Windows Host Compute Service Shim – ein Patch ist verfügbar.

[German]Momentan rappelt es bei der Sicherheit von Windows 10. Die von Microsoft heraus gegebenen Meltdown-Patches für Windows 10 reißen eine weitere Sicherheitslücke. Diese ist in Windows 10 Version 1803 geschlossen, aber Updates für ältere Windows 10-Builds sind erst in Arbeit. Und es gibt eine kritische Sicherheitslücke im Windows Host Compute Service Shim – ein Patch ist verfügbar.

Microsoft Meltdown Patches Bypass-Problem

Microsoft hat mit Updates zum Schließen von Sicherheitslücken nicht immer eine glückliche Hand. Nachdem Microsoft Patches zum Schließen der Meltdown-Schwachstelle veröffentlicht hat, wurde eine dadurch verursachte, neue Schwachstelle Total Meltdown bekannt. Ich habe darüber in meinem Artikel Windows 7/Server 2008 R2: Total Meltdown exploit went public berichtet. Gut, das bezog sich auf das total veraltete und unsichere Windows 7 sowie das Server Pendant, was eh keiner mehr nutzt (nur eine kleine Minderheit hängt auf dieser Plattform fest). Aber nun wird bekannt, dass auch Windows 10 so seine Probleme hat. Denn es gibt auch eine Meltdown Bypass-Schwachstelle in Windows 10. Microsoft hat dies in Windows 10 April Update (Version 1803) gepatcht.

Welp, it turns out the #Meltdown patches for Windows 10 had a fatal flaw: calling NtCallEnclave returned back to user space with the full kernel page table directory, completely undermining the mitigation. This is now patched on RS4 but not earlier builds — no backport?? pic.twitter.com/VIit6hmYK0

— Alex Ionescu (@aionescu) May 2, 2018

Sicherheitsforscher Alex Ionescu hat dies in obigem Tweet öffentlich gemacht. Ruft eine Anwendung die API-Funktion NtCallEnclave auf, gibt dies die Kernel Page Table Directory an den User Space zurück. Für mich sieht es wie die im Artikel Windows 7/Server 2008 R2: Total Meltdown exploit went public beschriebene Lücke aus.

Und für ältere Windows 10-Builds gibt es aktuell keinen Patch, um das Problem zu schließen. Bleeping Computer hat von Microsoft eine E-Mail mit folgender Aussage erhalten: ' Wir sind uns [dessen] bewusst und arbeiten daran, unsere Kunden mit einem Update zu versorgen'. Möglicherweise wird am Patchday (8. Mai 2018) ein Update für diverse Windows 10 Builds freigegeben.

Windows Host Compute Service Shim-Sicherheitslücke

Es gibt noch eine zweite, von Microsoft selbst als kritisch eingestufte Sicherheitslücke im Windows Host Compute Service Shim. Blog-Leser wufuc_MaD hat mir hier einen diesbezüglichen Kommentar hinterlassen.

na wie wärs denn mit der ersten sicherheitslücke im mai? also wenn eine "Windows Host Compute Service Shim Remote Code Execution" nicht mal was neues ist.. das sicherheitsupdate samt release notes gibs bereits auf "github":

htt ps://github.com/Microsoft/hcsshim/releases/tag/v0.6.10

auch wenn noch nichts weiter bekannt ist, da noch nicht mal mit der analyse begonnen wurde: htt ps://nvd.nist.gov/vuln/detail/CVE-2018-8115

tja, bin mal gespannt was das genau ist! hab schon ein wenig darüber gelesen (english) und ein paar worte über "shims" deinerseits würde ich sehr begrüßen!

Gut, die Informationen in der National Vulnerability Datenbank NVD, die oben erwähnt ist, kann man vergessen. Das US CERT berichtete hier, dass Microsoft ein Sicherheitsupdate veröffentlicht hat, um eine Schwachstelle in der Windows Host Compute Service Shim (hcsshim) Bibliothek zu beheben. Ein entfernter Angreifer könnte diese Schwachstelle ausnutzen, um die Kontrolle über ein betroffenes System zu übernehmen.

Von Microsoft habe ich vor einigen Stunden die folgende Sicherheitsbenachrichtigung erhalten:

**********************************************

Title: Microsoft Security Update Releases

Issued: May 2, 2018

**********************************************Summary

=======The following CVE has undergone a major revision increment:

* CVE-2018-8115

Revision Information:

=====================– CVE-2018-8115 | Windows Host Compute Service Shim Remote Code

Execution Vulnerability

– https://portal.msrc.microsoft.com/en-us/security-guidance

– Version: 1.0

– Reason for Revision: Information published.

– Originally posted: May 2, 2018

– Aggregate CVE Severity Rating: Critical

Dieser Microsoft Artikel enthält ein paar zusätzliche Informationen zu der als kritisch eingestuften Sicherheitslücke.

A remote code execution vulnerability exists when the Windows Host Compute Service Shim (hcsshim) library fails to properly validate input while importing a container image. To exploit the vulnerability, an attacker would place malicious code in a specially crafted container image which, if an authenticated administrator imported (pulled), could cause a container management service utilizing the Host Compute Service Shim library to execute malicious code on the Windows host.

An attacker who successfully exploited the vulnerability could execute arbitrary code on the host operating system.

The security update addresses the vulnerability by correcting how Windows Host Compute Service Shim validates input from container images.

An dieser Stelle ein paar Erläuterungen zum Sachverhalt. Shims sind eigentlich Zwischenstücke (in der Mechanik Unterlegscheiben oder Blechstücke als Abstandshalter); in der Softwarewelt ist damit eine Zwischenschicht gemeint, die Anpassungen vornimmt.

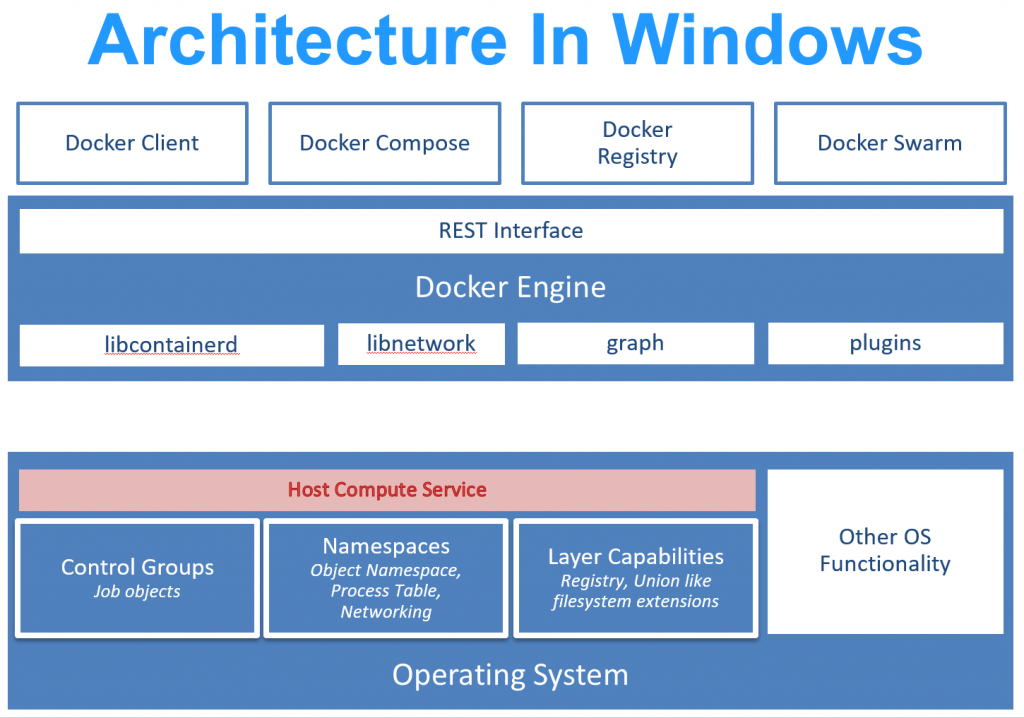

Windows Host Compute Service Shim ist ein Dienst, der auf einer Bibliothek aufsetzt und dafür sorgt, dass Container (Stichwort Docker) unter Windows eingebunden und ausgeführt werden können. Microsoft hat Anfang 2017 diesen Technet-Beitrag veröffentlicht, in dem der Host Compute Service (HCS) im Virtualisierungs-Blog vorgestellt wurde.

(Quelle: Microsoft)

Es besteht nun eine Sicherheitslücke, die eine Remotecodeausführung ermöglicht, wenn die Windows Host Compute Service Shim (hcsshim)-Bibliothek die Eingaben beim Importieren eines Container-Images nicht ordnungsgemäß validiert. Um die Schwachstelle auszunutzen, müsste ein Angreifer bösartigen Code in ein speziell erstelltes Container-Image einfügen. Wird dieses von einem authentifizierten Administrator importiert, schlägt die Malware zu. Sie könnte den Container-Verwaltungsdienst, der die Host Compute Service Shim-Bibliothek mit der Sicherheitsanfälligkeit verwendet, veranlassen, bösartigen Code auf dem Windows-Host auszuführen. Sprich: Ein infizierter Container erlaubt Malware über die hcsshim-Bibiliothek aus dem Container auszubrechen und sich auf dem Windows-Host auszubreiten.

Microsoft kennt keine Lösung, um diese Schwachstelle abzumildern und schreibt, dass es keine Problemumgehung für diese Sicherheitsanfälligkeit im Zusammenhang mit Container-Images (Docker usw.) gibt. Eine gepatchte hcsshim-Datei kann von GitHub heruntergeladen werden. Es handelt sich imho um Go-Quellcode, der in das betreffende Verzeichnis der hcsshim-Bibiliothek zu kopieren ist. Der Fehler trifft nur Szenarien, wo Container unter Windows verwendet werden.

Ähnliche Artikel:

Microsoft kündigt Windows 10 April 2018 Update zum 30.4. an

Windows 10 April Update: ISO-Installationsabbild herunterladen

Windows 10 Version 1803: Update KB4135051 (Insider Preview)

Windows 10 April Update – Neuerungen und Timeline angeschaut

Windows 10 V1803: Erzeugt neue OEM-/Recovery-Partition

Windows 10 V1803: Das ist entfallen/wird eingestellt

MVP: 2013 – 2016

MVP: 2013 – 2016

Hallo Herr Born,

bei allem Respekt vor Ihren sonstigen Beiträgen, aber wo bitte ist denn "Windows 7 sowie das Server Pendant total veraltet, unsicher und wird nicht mehr benutzt"??? Defacto sind das bestehende, nachwievor von Microsoft unterstützte und gepatchte Systeme, die gerade im Produktivbereich, wo man oftmals nicht so einfach mal bestehende Systeme aufgrund von Abhängigkeiten, etc. schwuppsdiwupps upgraden kann , nachwievor Verwendung finden. Ich schätze sonst ihren Blog sehr, aber solche Aussagen halte ich eher für bedenklich.

Gruß

Ein IT-Admin

Furchtbar – da ist der Ironie-Tag wohl nicht erkannt worden – spätestens bei der 'kleinen Minderheit' von > 40%, die mit Win 7 unterwegs ist, hätte es klingeln müssen ;-)

Ich habe nur die von mir gefühlte Meinung der Windows 10-Anwenderschaft und Microsofts kolportiert. Und nun freue ich mich diebisch, dass (leider nicht der 1. April), Leute das auch noch glauben – wird böse mit mir enden. … Nichts für ungut, manchmal sticht hier der Hafer (2015 habe ich mir bei einer solchen Aktion das Genick ausgerenkt).

Gut, dann will ich nichts gesagt haben! :-) Mit Ironie sollte man immer vorsichtig sein, eigene Erfahrung…

Habe ich auch gerade wieder festgestellt ;-)

Du musst das dann schon so übertreiben das es einfach nur auf fallen kann oder am ende "Ironie aus" schreiben, ansonsten müsste man dich fast tagtäglich lesen, um zu wissen was bei dir zur Ironie gehört.

W7 ist das stabilste und sauber funktionierende Windows aller Zeiten. Nutzen es auf alles PC und das bleibt bis 2020 so!

Laut Microsoft ist doch Windows 10 das sicherste Windows aller Zeiten!

Ich bleib bei Linux Mint und W7.