![]() Die VPNFilter getaufte Malware ist doch kritischer als gedacht. Das haben neue Analysen ergeben. Vor allem sind mehr Router als bisher bekannt von dieser Malware betroffen.

Die VPNFilter getaufte Malware ist doch kritischer als gedacht. Das haben neue Analysen ergeben. Vor allem sind mehr Router als bisher bekannt von dieser Malware betroffen.

Anzeige

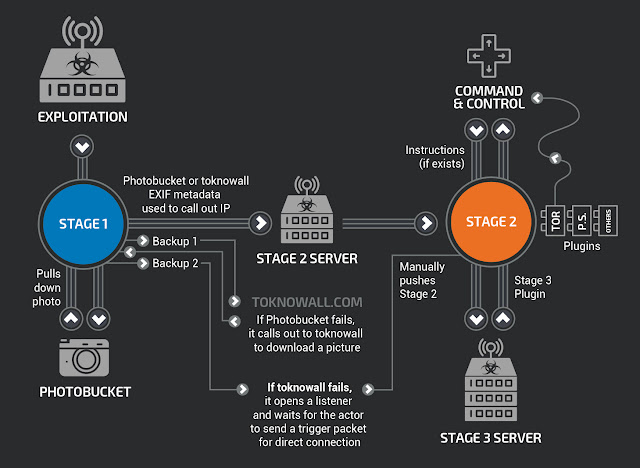

Ich hatte im Artikel Sicherheitsinfos zum 31. Mai 2018 über das vom FBI gekaperte Botnet VPNFilter berichtet. Das Botnetz ist so entworfen, dass es Router und NAS-Geräte befällt. Man geht von 500 Millionen befallenen Geräten aus.

(Quelle: Talos)

Das FBI hat zwar die Control & Command-Server übernommen, aber die Urheber des Botnetzes versuchen dieses zur Zeit zu aktivieren. Details hatte ich im Blog-Beitrag VPNFilter-Botnetz versucht ein Comeback, Ukraine im Visier berichtet. Aktuell sieht es so aus, als ob die Ukraine im Visier der Cyber-Kriminellen (man vermutet russische Staatshacker dahinter) steht.

Neue Erkenntnisse

Im Artikel Sicherheitsinfos zum 31. Mai 2018 hatte ich eine Reihe an betroffenen Routern genannt. Diese basierten auf einem von der Sicherheitsfirma Talos veröffentlichten Blog-Beitrag.

Anzeige

Jetzt wurde in einem Update vom Cisco Talos Sicherheitsteam mitgeteilt, dass die Malware auch Geräte von UPVEL, Ubiquiti, D-Link, ASUS, ZTE und Huawei infizieren kann. Lediglich Cisco-Geräte scheinen vorerst nicht betroffen. Damit ist die Gesamtzahl der anfälligen Gerätemodelle von 16 auf 71 gestiegen. Und es gibt die Möglichkeit, das weitere anfälligere Gerätemodelle existieren.

Zudem haben die Sicherheitsforscher ein neues Modul der 3. Infektionsstufe entdeckt, das bösartigen Inhalt in den Webverkehr einspeist, während diese Daten durch das Netzwerkgerät geleitet werden. Das neue Modul ermöglicht es dem Angreifer, Exploits über eine Man-in-the-Middle-Fähigkeit an Endpunkte zu liefern (z.B. können sie den Netzwerkverkehr im Netzwerk abfangen und bösartigen Code ohne das Wissen des Benutzers in ihn einfügen). Damit bestätigt Talos, dass die Bedrohung über das hinausgeht, was der Angreifer auf dem Router selbst tun könnte. Die Bedrohung bezieht sich auf das gesamte Netzwerk, in dem ein kompromittiertes Netzwerkgerät arbeitet. Dieses 3. Modul, "ssler" (Endpoint exploitation module — JavaScript injection) genannt, bietet Datenexfiltrations- und JavaScript-Injektionsmöglichkeiten. Es kann den gesamten Datenverkehr, der durch das für Port 80 bestimmte Gerät fließt, abfangen. Es wird erwartet, dass dieses Modul mit einer Parameterliste ausgeführt wird, die das Verhalten des Moduls bestimmt und welche Websites angesprochen werden sollen. Der erste Positionsparameter steuert den Ordner auf dem Gerät, in dem die gestohlenen Daten gespeichert werden sollen. Der Zweck der anderen genannten Parameter ist wie folgt:

- dst: Wird von den iptables-Regeln verwendet, um eine Ziel-IP-Adresse oder einen CIDR-Bereich anzugeben, für die die Regel gelten soll.

- src: Wird von den iptables-Regeln verwendet, um eine Quell-IP-Adresse oder einen CIDR-Bereich anzugeben, für den die Regel gelten soll.

- dump: Jede Domäne, die in einem Dump-Parameter übergeben wird, hat alle ihre HTTP-Header in der Datei reps_*.bin gespeichert.

- site: Wenn eine Domäne im Parameter "site" angegeben wird, werden die Webseiten dieser Domäne auf JavaScript-Injektion ausgerichtet.

- hook: Dieser Parameter bestimmt die URL der zu injizierenden JavaScript-Datei.

Technische Details zu diesem 3. Modul finden sich bei Talos. Bei OSRadar findet sich ein ergänzender Artikel – und Golem hat hier sowie heise.de hier jeweils eine deutschsprachige Abhandlung mit weiteren Details.

Nutzer sollten das Gerät neu starten, um die nicht persistenten Angriffsmodule zu entfernen. Dann sollte die aktuellste Firmware (sofern vorhanden) aufgespielt und die Zugangsdaten für die Verwaltung geändert werden. Das ist natürlich kein Garant, dass ein infiziertes Gerät wieder sauber ist.

Ähnliche Artikel:

Sicherheitsinfos zum 31. Mai 2018

VPNFilter-Botnetz versucht ein Comeback, Ukraine im Visier

Anzeige

Wie kommt die VPNFilter genannte Malware überhaupt auf die Geräte?

Es gibt wohl mehrere Angriffswege. Ein Weg: Die Leute haben niemals die Standard-Anmeldedaten der Router geändert – daher der Hinweis, den Router neu zu starten und die Zugangsdaten zu ändern.

Konten mit zu leichten Kennwörter können mit Brute-Force-Angriffen geknackt werden, wenn die Router-Software da keinen BF-Schutz per Internet aufweist.

Und zu guter letzt sind es Firmware-Schwachstellen in den Geräten, die das Ausnutzen eines Exploits ermöglichen. Hier muss aber jeder Gerätebesitzer eruieren, was mit der Firmware des Geräts für Sicherheitslücken bestehen. Oft sind für die Lücken bereits vor einem Jahr Firmware-Updates herausgekommen.

Danke!