[English]Ich fasse mal vorab einige Erkenntnisse zusammen, die Sicherheitsanalysten von Malwarebytes zum Malware-Angriff auf die Gigaset Android-Smartphones dokumentiert haben. Die Infektion konnte aus einer Kombination eines infizierten Update-Servers in Verbindung mit der in der Firmware der Gigaset-Android-Smartphones installierten Auto Installers com.redstone.ota.ui (auch als Android/PUP.Riskware.Autoins.Redstone bezeichnet) erfolgen.

[English]Ich fasse mal vorab einige Erkenntnisse zusammen, die Sicherheitsanalysten von Malwarebytes zum Malware-Angriff auf die Gigaset Android-Smartphones dokumentiert haben. Die Infektion konnte aus einer Kombination eines infizierten Update-Servers in Verbindung mit der in der Firmware der Gigaset-Android-Smartphones installierten Auto Installers com.redstone.ota.ui (auch als Android/PUP.Riskware.Autoins.Redstone bezeichnet) erfolgen.

Rückblick: Malware auf Gigaset Android-Geräten

Seit ca. Gründonnerstag (1. April 2021) gab es ein massives Problem mit Gigaset Android-Geräten, die plötzlich durch Malware befallen wurden. Es wurden automatisch unerwünschte Apps installiert, die ihr Eigenleben auf den Smartphones führen. Das Ganze wurde von mir ja in diversen Blog-Beiträgen (siehe Artikelende) dokumentiert (siehe Gigaset Android-Update-Server liefern vermutlich Malware aus).

Bei Malwarebytes gab es noch diesen Post im Malwarebytes-Forum zum Thema, was ich ebenfalls verlinkt hatte. Parallel hatte ich Malwarebytes per Twitter auf die Thematik bei Gigaset hingewiesen und meinen englischsprachigen Blog-Beitrag als Referenz verlinkt. Sicherheitsforscher von ESET waren auch von mir kontaktiert worden – eine direkte Rückmeldung gab es über Twitter aber noch nicht. Von Gigaset liegt mir auch noch keine technische Analyse vor.

MalwareBytes dokumentiert den Fall

Über einen Artikel bei The Hacker News, den ich im Beitrag Update zum Malware-Befall bei Gigaset Android-Geräten (6.4.2021) kurz erwähnt habe, bin ich dann aber auf den Malwarebytes-Sicherheitsspezialisten Nathan Collier aufmerksam geworden. Collier hat vor wenigen Stunden eine detailliertere Analyse im Blog-Beitrag Pre-installed auto installer threat found on Android mobile devices in Germany vorgelegt. Zitat aus seinem Beitrag:

Der Übeltäter, der diese Malware-Apps installiert, ist die Update-App mit dem Paketnamen com.redstone.ota.ui, die eine vorinstallierte System-App ist. Diese App ist nicht nur der System-Updater des Mobilgeräts, sondern auch ein Auto-Installer.

Dieser Auto-Installer ist der System-Updater vieler Android-Mobilgeräte aus chinesischer Produktion und auf dem Gerät werksseitig vorinstalliert. Sicherheitsforscher bezeichnen das Paket com.redstone.ota.ui auch als Android/PUP.Riskware.Autoins.Redstone, also als Riskware. Laut Nathan Collier installiert dieser Auto-Installer drei Versionen des Android/Trojan.Downloader.Agent.WAGD.

- Package name: com.wagd.gem; App name: gem

- Package name: com.wagd.smarter; App name: smart

- Package name: com.wagd.xiaoan; App name: xiaoan

Das deckt sich mit den Beschreibungen in meinen Blog-Beiträgen (siehe Malwareangriff: Was Gigaset Android-Gerätebesitzer jetzt machen sollten, wobei weitere Schad-Apps vorkommen können). Collier hat einige Screenshots der Apps von Mobilgeräten im Blog-Beitrag veröffentlicht.

(Quelle: Malwarebytes)

(Quelle: Malwarebytes)

Verknüpfe ich meine Informationen von Gigaset mit den Erkenntnissen, ist es Angreifern wohl gelungen, den Update-Server (von Adups) so zu kompromittieren, dass dieser über den Prozess com.redstone.ota.ui die Trojaner installiert. Im Blog-Beitrag listet Nathan Collier die aus seiner Sicht betroffenen Android-Geräte auf (es sind also nicht nur Gigasets):

- Gigaset GS270; Android OS 8.1.0

- Gigaset GS160; Android OS 8.1.0

- Siemens GS270; Android OS 8.1.0

- Siemens GS160; Android OS 8.1.0

- Alps P40pro; Android OS 9.0

- Alps S20pro+; Android OS 10.0

Ich würde aber meine Hand nicht dafür ins Feuer legen, das nicht aufgeführte Gigaset Modelle nicht betroffen seien (die Nutzerschaft hier im Blog meldet mehr Gigaset-Modelle als betroffen. Collier hat nur einige Testgeräte genannt, auf denen er den Auto-Updater gefunden hat.

Hier wird das grundsätzliche Problem sichtbar, welches auch schon von Blog-Leser Bolko in den Kommentaren angesprochen wurde. Einerseits braucht eigentlich jedes Android-Gerät einen Updater für die Firmware und die Apps. Aber mir wäre eindeutig wohler, wenn diese Updater unter Kontrolle von Firmen wie Google oder Samsung stehen. Anderseits ist die bittere Wahrheit: Wir haben in der Firmware vieler chinesischer Android-Geräte einen Auto-Updater, der von Sicherheitsforschern als Riskware klassifiziert wird.

Sprich: Da ist einerseits eine Sollbruchstelle für Infektionen eingebaut. Andererseits bedeutet das auch: Wenn eine Organisation Zugriff auf die Update-Infrastruktur bekommt, kann sie, ja nach Gusto alle Geräte stilllegen, verwanzen oder mit Trojanern ausstatten. Ich lasse das jetzt einfach mal wirken – auch mit dem Gedanken im Hinterkopf, dass auch hier im Blog schon mal heiß diskutiert wurde, ob bestimmte Unternehmen in der G5-Infrastruktur eingesetzt werden dürfen (der Zug ist imho doch längst abgefahren – und die Leute sind ganz stolz, wenn Sie Android-Geräte als weiße Ware bei Alibaba und Co. ergattern können).

Die Implikationen für WhatsApp

Da hier im Blog viele Nutzer aufschlagen, deren WhatsApp-Konto bzw. Telefonnummer geblockt wurde und die nach einer erneuten Freischaltung mit WhatsApp-Nachrichten aus Afrika, Südamerika oder Asien bombadiert werden, greife ich mal die Erkenntnisse in Bezug auf diesen Dienst bzw. die App auf. Colier schreibt in seinem Blog-Beitrag:

- dass der Android/Trojan.Downloader.Agent.WAGD in der Lage ist, bösartige Nachrichten über WhatsApp zu versenden, neue Registerkarten im Standard-Webbrowser zu Spiel-Websites zu öffnen, weitere bösartige Apps herunterzuladen und möglicherweise andere bösartige Verhaltensweisen auszuführen. Die bösartigen WhatsApp-Nachrichten dienen höchstwahrscheinlich dazu, die Infektion auf andere mobile Geräte weiter zu verbreiten.

- das einige Benutzer zudem erleben mussten, dass auch Android/Trojan.SMS.Agent.YHN4 auf ihren mobilen Geräten installiert wurde. Das Herunterladen und die Installation dieses SMS-Agenten ist darauf zurückzuführen, dass Android/Trojan.Downloader.Agent.WAGD Spiele-Websites besucht, die bösartige Apps enthalten. Daraufhin enthält das Mobilgerät Malware, die in der Lage ist, bösartige SMS-Nachrichten zu versenden. Wie bei den bösartigen WhatsApp-Nachrichten kann er zusätzlich bösartige SMS-Nachrichten senden, um die Infektion weiter zu verbreiten.

Damit ist das Kind also in den Brunnen gefallen – meiner aktuellen Einschätzung nach sind die Geräte maximal kompromittiert und meine Empfehlungen im Blog-Beitrag Malwareangriff: Was Gigaset Android-Gerätebesitzer jetzt machen sollten, das Gerät still zu legen, erweisen sich als richtig. Ob Gigaset es schafft, dieses Sammelsurium an Trojanern zu bereinigen, da habe ich meine Zweifel. Zudem beschleicht mich das Gefühlt, dass eine Re-Infektion über per WhatsApp-Nummern oder Schad-SMS kontaktierte andere Android-Geräte passieren kann.

Was man tun sollte

Wer auf Nummer Sicher gehen will, legt sein Gigaset-Android-Gerät endgültig still, entfernt die SIM-Karte und benutzt diese auch nicht mehr. Denn wer will ausschließen, dass plötzlich über WhatsApp oder eine SMS eine Schad-Funktion zurück kommt. Und an dieser Stelle noch eine Wiederholung meines Hinweises:

Sollten Gigaset-Geräte für berufliche Zwecke genutzt werden, ist die datenschutzrechtliche Relevanz des Malware-Befalls zu evaluieren. Es ist eventuell die zuständige Datenschutzaufsicht über einen möglichen DSGVO-Vorfall binnen 72 Stunden zu informieren. Ich spreche diesen Punkt an, da einige Nutzer über gesperrte WhatsApp-Konten berichten – ich gehe also davon aus, dass die Malware auf WhatsApp zugegriffen hat und dann aktiv etwas gepostet hat. Wer WhatsApp auf beruflich genutzten Geräten installiert hat, steht übrigens vor einem weiteren Problem – diese App und der Dienst konnte nicht DSGVO-konform genutzt werden.

Ich hatte im Blog-Beitrag Malwareangriff: Was Gigaset Android-Gerätebesitzer jetzt machen sollten ja bereits darauf hingewiesen, dass man Passwörter für Online-Konten vorsorglich ändern sollte. Ergänzend sei darauf hingewiesen, dass Mehrwertdienste oder der SMS-Versand an Premium-Nummern sowie die Begleichung von App-Buchungen beim Mobilfunkprovider für den Vertrag gesperrt werden sollte. Denn es scheint, dass Premium-SMS die nicht per Flat-Rate abgedeckt sind, sowie kostenpflichtige Optionen bei Spiele-Apps oder Spiele-Seiten automatisch gebucht wurden (siehe diesen Kommentare im heise-Forum).

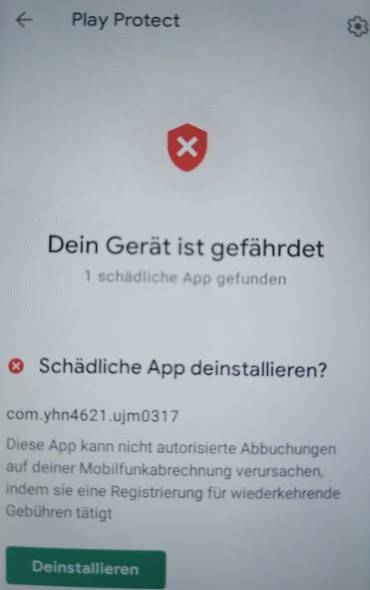

Obiger Screenshot zeigt eine Warnung von Google Play Protect vor dem installierten Trojaner com.yhn4621.ujm0317.

Kann ich das Gerät säubern?

Der Beitrag von Nathan Collier enthält noch einige Informationen, dass man den System-Updater nicht so einfach entfernen kann – in meinem Blog-Beiträgen und den Kommentaren ist ja beschrieben, dass man ADB benutzen kann. Collier verweist in seinem Beitrag auf die Schritte, um die Schadfunktionen per ADB zu entfernen.

Ich sage es mal so: Wer sehr erfahren und risikofreudig ist, kann das Bereinigen versuchen. Ich würde mir das aber – bei dem Strauß an möglichen Kompromittierungen – nicht zutrauen.

Sondern die Vorgehensweise wäre: Du bekommst ein sauberes Image der Gigaset Firmware sowie eine Anweisung, was Du an Partitionen wie auf dem Speicher des Mobilgeräts löschen musst. Dann installierst Du dieses saubere Firmware-Image, löschst die diversen Cache-Speicher, wechselst die SIM-Karte und änderst alle Online-Zugangsdaten. Auf WhatsApp würde ich verzichten – und eingehende SMS-Nachrichten sollten mit größter Vorsicht angefasst werden – speziell von unbekannten Absendern.

Das ist natürlich eine Extremposition. Aktuell bleibt den meisten Nutzern nur abzuwarten, was Gigaset noch an Details rausrückt – mein Bauchgefühl sagt mir "der Käs ist gegessen, da ist nix mehr zu machen" – ich lasse mich aber gerne überzeugen, dass es den Zauberstab gibt, mit dem sich der Vorfall per Finger-Schnipp gänzlich ungeschehen machen lässt. Nur sollte sich niemand vom Prinzip Hoffnung, dass es schon irgendwo gut geht, leiten lassen.

Ergänzung: Ein ausführlicher Blog-Beitrag zu den Informationen, die im Artikel Kurzinfo: Gigaset-Pressemitteilung zum Malware-Befall der Android-Geräte (8.4.2021) bereitgestellt wurden samt meiner Einschätzung folgt.

Ähnliche Artikel:

Gigaset Android-Update-Server liefern vermutlich Malware aus

Neues zum Gigaset Android-Smartphone Malware-Befall (April 2021)

Malwareangriff: Was Gigaset Android-Gerätebesitzer jetzt machen sollten

Update zum Malware-Befall bei Gigaset Android-Geräten (6.4.2021)

Vorläufige Analyse des Gigaset Malware-Angriffs durch Auto-Installer in der Firmware

Kurzinfo: Gigaset-Pressemitteilung zum Malware-Befall der Android-Geräte (8.4.2021)

Malwarebefall von Gigaset Android-Geräten: Analysen und Handlungsoptionen (8.4.2021) – Teil 1

Malwarebefall von Gigaset Android-Geräten: Analysen und Handlungsoptionen (8.4.2021) – Teil 2

Gigaset: Hürden beim Bereinigen des Malwarebefalls (12. April 2021)

Gigaset-Malwarebefall und das WhatsApp/SIM-Problem

MVP: 2013 – 2016

MVP: 2013 – 2016

Moin,

habe ein Gigaset 170 und den Mist auch drauf.

Ich habe an Gigaset geschrieben das diese Pfeifen mir ein neues

sauberes Gerät schicken sollen.Sie bekommen mein jetziges gern zurück.

Bis jetzt nur nichtssagende Antworten wg.Garantie bekommen.

Auspeitschen sollte man sie alle……………

Hery

Wenn die schadhaften Apps SMS ins Ausland verschicken oder man gar keine SMS-Flat hat… Wer kommt denn dann für die entstandenen Kosten auf? Ich selber hab kein Gigaset-Handy, aber die Frage stellt sich ja schon…

Indy kommt für die Kosten auf. Es sei denn es wurde eine Versicherung abgeschlossen, die das deckt.

Na ich wohl eher nicht ;) Hab ja kein Gigaset Handy ;)

Aber ja ich befürchte auch, dass die Privatpersonen drauf sitzen bleiben…

Das ist ja richtig übel. Der einzige Ausweg wäre, die Phones zu Gigaset zu schiecken, entweder entwanze diese die, oder sie erstatten den Kaufpreis zurück. Übrigens sind nicht alle chinesischen Smartphones automatisch betroffen oder böse, mein Redmi (Xiaomi) hat benutzt besagte Installer nicht. Aber was nicht ist, kann ja noch eine zukünftig andere Lücke sein. Grundsätzlich darf man dem ganzen einigermaßen aktuellen Kram sobald er irgendwie vernetzt ist, nicht mehr vertrauen, und da ist es auch ganz egal, ob die Software open oder close Source ist.

Xiaomi ist allerdings auch mehrfach damit aufgefallen die Schnüffelei und Werbung an allen möglichen Stellen gleich selbst zu machen. Mir persönlich kommen die auch nicht ins Haus.

https://www.golem.de/news/tracking-xiaomi-verteidigt-ueberwachung-von-smartphonenutzern-2005-148228.html

Eben, Xiaomi ist keinen Deut besser als andere schlechte Billighersteller. Günstige Hardware alleine macht nun mal nicht automatisch ein gutes Produkt.

Wollte mir auch mal eins holen. Heute bin ich sehr glücklich doch keins genommen zu haben.

Ich habe ein Xiaomi, aber Werbung gab es da bisher noch nie im System.

Bei der Ersteinrichtung gibt es einen Schalter, wo man einstellen kann, ob man Werbung haben möchte oder nicht und Xiaomi hält sich daran, weil es auch entsprechende Gesetze für den europäischen Markt gibt.

Genau die Erfahrung habe ich auch gemacht, habe ja so ein Remdi 8 Pro, was es vor weihnachten für 165.- im Mediamarkt gab. Es gibt zwei Softwareklippen die man umschiffen muss, sonst funktioniert Android-Auto nicht, und die Ihr-Smartphone-App von MS funzt bis heute nicht gescheit, aber das ist nicht sonderlich schlimm. Für den Preis funzt das Ding und hat mit 128GB Flash Platz ohne Ende.

Diese Werbeeinstellung kann man auch im Systemmenü jederzeit umstellen.

Was durch die Hintertür fließt bleibt trotzdem unklar, denn es geht hier nicht nur um Werbung. In Xiaomi habe ich diesbezüglich keinerlei Vertrauen.

Mobilfunktech ist Wanzentechnologie, reine. Wann bemerken all die Wesen (die man teils eig. nur als 'Deppen' bezeichnen kann) das eigentlich?

Vermutlich nie. Weil wegschauen ja sooo schön ist…

Unter anderem Jacob Appelbaum hat auf diese Tatsache ja auch schon vor Jahren hinreichend aufmerksam gemacht:

https://www.zeit.de/digital/datenschutz/2012-02/jacob-appelbaum-interview/komplettansicht

Mehr braucht es eig. nicht, um zu begreifen, das man, will man noch einigermaßen ernst genommen werden, so eine eindeutig ausgerichtete "Technik" nicht benutzt. Niemals.

Oder ansonsten einfach mit den damit zwangsläufig verbundenen Kollateral-Schäden lebt.

Ich werde mir unter keinen Umständen ein Rot chinesisches Smartphones kaufen

Vielen Dank für den Blog wodurch die ganze Geschichte viel mehr in die Öffentlichkeit gerückt wird, zum Glück.

Ich hab ein Gs370plus, was betroffen ist.

Laut Gigaset ist das gar nicht bei den betroffenen Handys dabei.

Mich würde mal interessieren wer für den ganzen Schaden aufkommt?

Ich muss mir eine neue Rufnummer besorgen, ein neues Handy. Wer weiß, ob auch Bilder von dem Gerät in Umlauf gebracht worden sind?

Mit guten Gewissen nutze ich definitiv das Gigaset Handy nicht mehr. Also kann es ja eigentlich nur auf eine Rückerstattung vom Kaufpreis hinauslaufen?

Gab es schon mal ähnliche Fälle?

Bei mir das umgekehrte :

siehe https://www.borncity.com/blog/2021/04/06/update-zum-malware-befall-bei-gigaset-android-gerten-6-4-2021/#comment-104660

Mein GS370 (ohne plus) ist nicht betroffen.

Haben Sie in letzter Zeit ein Update installiert bzw. wurde Ihnen eines angezeigt?

Das geht mir ähnlich. Wobei "nur" eine neue Telefonnummer ist das eine. Aber wissen wir, ob und inwieweit das google Konto angegriffen wurde? Nein, wissen wir nicht. Und wenn das infiziert ist, dann geht es hier nicht nur um geliebte, seit Jahren besessene Telefonnummern (bei mir zwei wegen Dual-SIM), sondern um eine komplett neue Online-Identität, nicht zu sprechen von den verlorenen Daten wie Fotos und Kontaktnummern, die auf google drive gespeichert sind.

Zitat:

"om.redstone.ota.ui"

Korrekturvorschlag:

"com.redstone.ota.ui"

(da fehlt ein "c")

Danke für die vielen Korrekturen.

Offenbar muß es noch einen anderen als den "Redstone"-Updater geben – denn damit läßt sich der Befall der gemeldeten GS160/GS170 ja nicht erklären … Oder was übersehe ich?

Bzgl. Lösung: ich erwarte von Gigaset ein sauberes Image der Gigaset Firmware, das von der Gigaset-Website herunterladbar zu sein hat und dann entweder über USB-Kabel oder microSD-Karte installiert wird, sowie natürlich eine Installations-Anweisung; der Updater muß auch klar erkennbare Routinen enthalten, daß der komplette interne Speicher des Geräts flachgewalzt wird – incl. allen Caches und sonstigen Daten (am besten ein vor Installation durchzuführende Speichernullung – die natürlich seine Weile dauern darf (LowLevel-Formatierung).

Die SIM-Karten selbst erachte ich nicht als kompromittiert – bei der Nutzung der Mobilnummern sieht das aber schon anders aus; und die Änderung aller im Gerät genutzten Online-Zugangsdaten hat selbstverständlich schon jetzt zu erfolgen – zu nennen ist neben WLAN-Passwort (in allen (!!! – auch fremden!!) genutzten (und gespeicherten) Netzwerken), Googlekonto-Passwort (das wird ja meist für Android selbst gebraucht), eMail-Passwort (wenn eine weitere eMail genutzt wurde; z.B. GMX mit App) usw. usf. Aber auch nicht vergessen, sämtliche Passwörter von Webseiten zu ändern, die mit dem Gerät angesteuert worden waren (wie FB, heise.de, oder wo man sonst noch etwas abonniert hatte und sich dazu einloggen mußte, etc.).

Wenn Du die Möglichkeit hast, ein GS160/170 an einen PC anzuschließen und per ADB darauf zuzugreifen, wäre es hilfreich, wenn Du mit

adb shell pm list packages -f

Dir eine Liste der installierten APPs anzeigen lassen und betreffend die genannten Updater durchsuchen könntest.

Danke für den Tip – hatte ich gemacht – da wurden aber dermaßen viele Zeilen im "DOS" ausgegeben, daß das nicht mehr auf einer Seite Platz hatte (oder gibt's einen Trick, das in eine Textdatei auszugeben) … Werde sowieso alle Progs abräumen – und dann sollte es nicht mehr überquellen … (NB: ich hab' ein GS170 mit Android 7.0 – und staune, daß bei der Redstone-Analyse (s.o.) von GS160 mit Android 8.1 die Rede ist) … NB: weitere Details hier (auch über aufgetauchte Dateien): https://www.android-hilfe.de/forum/gigaset-allgemein.2916/tayase-malware-auf-gigaset-smartphones.974787.html

Umleitung in Text:

Am Ende der Befehlzeile ein Space (Leertaste) und dahinter

>c:\Windows\adb.txt

(Der Pfeil nach Rechts ist die Umleitung)

(man kann auch irgend einen anderen Pfad oder Dateinamen wählen.

)

Danke, hat geklappt … nun: redstone ist drauf – und zwar war das schon im 2019 drauf, als ich mal mit dem TotalCommander ein Backup des Systemordners auf die SD-Karte gemacht hatte. Interessanterweise hat Malwarebytes nur die Kopie auf der SD-Karte gefunden; wagd wurde nicht angezeigt – jedoch noch etwas bisher unbekanntes: com.setmktdsings.asmitasmkutapp

ich kaufe keine Androids mehr, für die ich keine alternativen ROMs bekomme. Ich bevorzuge e.foundation oder micro-Lineage – GrapheneOS/CalyxOS wollte ich zumindest mal testen.

Schöner Nebeneffekt: die Geräte sind gebraucht meist recht günstig zu haben und entsprechen eher meinen Anforderungen: 3,5 mm Klinke.

Ich hatte mal günstig ein GS370 erstanden und verschenkt – die Zeit, die ich jetzt damit verbringe dem Betroffenen hinterher zu telefonieren und das Gerät zu prüfen/bereinigen/ersetzen bezahlt mir auch niemand.

Kluge Entscheidung mit Lineage. Problem 1: Wird die Masse der Leute nicht nutzen. Problem 2: Die Entwickler der LineageOS-ROMs sind halt Enthusiasten. Ich habe ein Galaxy S4 damit beaufschlagt – beim Surfen mit dem Browser kann ich in Nähe der CPU Spiegeleier braten – von Optimierungen ist man da noch weit entfernt.

Hab hier noch ein GSM-Handy meiner verstorbenen Mutter liegen, was ich wohl reaktivieren werde. Doof: Wer in der Schweiz mobil erreichbar sein will, hat ein Problem. Die haben m.W. das GSM-Netz (2G) Ende 2020 abgeschaltet – das Gerät bleibt dort also tot.

Swisscom hat das 2G-Netzwerk erst heute morgen (!) abgeschaltet. Da hieß es heute morgen dann "Willkommen in Frankreich" (Grenzgebiet). Ein 2G-Netz hat in der CH nun nur noch Sunrise aktiv – und das werden die noch längerfristig haben, da sie einen Modus eingerichtet haben, der auf 2G nur detektiert, ob Geräte vorhanden sind – und erst, wenn diese aktiv etwas tun wollen, wird dann nach Bedarf entsprechend 2G-Leistung zugeschaltet (die sonst mit denselben Antennen für 3G/4G eingesetzt wird; Huawei mache sowas möglich).

Die 2G Abschaltung bei Swisscom erfolgt schrittweise seit Anfang 2021, daher die regionalen Unterschiede.

Wir konnten eine ältere SIM-Karte kostenlos in eine neue Umtauschen, kostet sonst CHF 40.–

Sunrise garantiert bis Ende 2022 die Nutzung von GSM-Geräten, was danach kommt ist offen.

Offiziell war von Swisscom ab Anfang 2021 kein 2G mehr garantiert, und wer bisher ein nur 2G-fähiges Gerät im Einsatz hatte, erhielt einen Rabattcode per SMS und konnte damit von einer Sonderaktion profitieren (http://www.swisscom.ch/2G-Netz – das Angebot gilt offenbar immer noch; das A32 war Anfang Jahr noch nicht verfügbar); und die SIM-Karte wird bei Bedarf gratis gegen eine mini/micro/nano-fähige ersetzt. So ein Angebot gab's schon bei der Abschaltung von 3G im 2.1 GHz-Bereich.

Das Hauptproblem von LineageOS ist, dass viel zu wenig Geräte (offiziell) unterstützt werden und wenn doch und sie irgendwann nicht mehr offiziell unterstützt werden, verschwinden auch die alten ROMs.

Nächstes Problem ist, dass nicht immer alle Funktionen der Geräte unterstützt werden und es auch viele Bugs geben kann. Da kann es schon an grundlegenden Dingen hapern.

Beide Punkte machen LOS nur bedingt empfehlenswert. Das muss jeder für sich entscheiden ob es überhaupt infrage kommt und wenn ja ob man mit den "Risiken" leben kann.

Was das S4 angeht, das ist auch nicht mehr aktuell. Daher stellt sich die Frage, ob das mit einem Original ROM von Samsung tatsächlich wesentlich besser wäre.

Weiß denn jemand was man von KaiOS halten soll? Kommt ja leider auch aus China (Hong Kong) und wird von Nokia auf den Feature Phones eingesetzt.

Im Prinzip können die Teile alles was ich brauche:

– Klein handlich (Display <5 Zoll !!!)

– Telefonieren

– SMS

(- Exchange/Mails)

– LTE

Ist halt trotzdem wieder China. Wenn ich da auf Nummer sicher gehen kann, brauche ich gar kein Smartphone mehr. Aber hat Nokia das im Griff, weil ist nicht Nokia sondern HMD?

Würde GSM noch tausend Jahre laufen, würde ich das alte Nokia 6300 wieder reaktivieren….

Ich mag es nicht beschreien und zu viel aus dem Nähkästchen plaudern – heute noch mit jemand geplaudert der ein Nokia (HMD) gekauft hatte – und sich wunderte, dass der Chrome-Browser ab Werk ein Redirect ausführte. War in der Firmware wohl ein Teil für ein Mittelamerikanisches Land "vergessen" worden, der den Browser dahin entführte (wobei ich all die schmutzigen Details und Implikationen vergessen habe, da wir übereingekommen sind, dass ich da nicht drüber blogge). Kommt gut in Firmenumgebungen, wenn deine Daten über solche Klopper per App quer um den Globus sausen, um dann in der heimischen Firma zu landen.

Am liebsten wäre mir womöglich, wenn es endlich ein anständiges Stück Hardware geben würde wo Sailfish OS ab Werk drauf ist und das gerade nicht China gedongelt ist.

Das Nokia N9 mit Meego war definitiv das beste Smartphone was ich je hatte. Da kommt bis heute kein anderes System heran, auch kein iPhone. Würde es heute noch nutzen, wenn die Dinger nicht alle das Problem hätten ständig die Verbindung zum Provider zu verlieren. Kommen wohl mit aktueller Provider Technik nicht mehr zurecht, bzw. es gab auch Berichte wonach der Modem-Baustein prinzipiell den Geist aufgibt. (Fehlverhalten habe ich auf 3 Geräten). Was gegen einen alternden Chip spricht: Eines der drei N9 war ein Reserve Gerät, das im Schrank lag.

Und auch optisch waren die sehr gut – nach meinem Geschmack sogar besser als iPhones

KaiOS ist zwar nicht unbrauchbar, aber schon etwas eine Bastelei … sprich: ich bin enttäuscht und hätte mehr erwartet. Ich wollte das Teil als GSM-Logger einsetzen – doch es gibt gar keine App, die das macht, sondern nur manuelle Einzelpositionsabfrage. Zudem wollte ich den Phone-Log extrahieren und auf die SD-Karte speichern können – so, wie das mit SMS/MMS geht. Der Anbieter jener App, die letzteres macht, meinte aber, KaiOS verfüge über gar kein API, um überhaupt auf den PhoneLog zuzugreifen … Insofern: hält einem echten Vergleich nicht wirklich stand …

Auch ich erwarte von Gigaset hier entweder

– eine von jedem DAU einfach durchführbare Säuberung

– oder kostenfreie Einsendung zur Säuberung und zeitnahe Rücksendung

– oder Kaufpreiserstattung

Zusätzlich wäre es das mindeste pauschal für jeden Kunden eine Entschädigung für den ganzen sonstigen entstandenen Aufwand anzubieten aber ich bezweifle dass es dazu kommen wird.

Die Frage ist, ob man Möglichkeit 2 auf ihre Durchführung und Effektivität überprüfen kann. Ich bezweifle es. Am Ende wird ggf. nur das ROM drübergebügelt, aber Reste bleiben übrig.

Abgesehen davon, dass ich in Asien sitze….haha….mit Handy einsenden ist da nix. Und bei der Antwort, die da von Gigaset als Mail kam….na gute Nacht.

Einfache Frage: was ist mit Banking Apps (Push-TAN, Photo-TAN, etc.)?

Ich verlinke gerade mal auf einen Kommentar, den ich vor wenigen Minuten bei Zeit Online zu diesem ganzen Thema gepostet habe:

https://www.zeit.de/digital/mobil/2021-04/gigaset-smartphone-malware-angriff-schadsoftware-android-update?cid=56609444#cid-56609444

Ich würde keine TANs, wie die auch immer genannt werden, auf einem Smartphone generieren lassen. Mit einem TAN-Generator ohne Intelligenz von Reinert (kostet um die 20 Euro) kann ich meinen Flicker-Code auslesen und die TAN generieren – wird von meiner Bank angeboten und klappt hier seit Jahren problemlos – einziges Problem waren mal ein kaputter Generator und zwei leere Knopfzellen.

Ich stimme hier Herrn Born komplett zu, TANs würde ich niemals auf einem Mobilgerät (egal welches OS) generieren lassen. Auch würde ich keinerlei Banking-Apps dort nutzen oder generell Onlinebanking darüber betreiben.

Die TAN-Geräte von Reinert kann ich ebenfalls empfehlen. Der tanJack Photo QR für ca. 18€ reicht vollkommen aus (ich hoffe diese kleine Werbung ist erlaubt). Der für Flickercodes ist nochmal etwas günstiger aber diese Technik ist wohl ein Auslaufmodell, weshalb ich es nicht mehr als Neukauf empfehlen würde.

Auf dem würde ich zudem dringendst vom Browserbanking abraten und ein separates Bankingprogramm nutzen.

Mein Online Banking Programme ist jenes:

SIGEL SW235 WinBanking Professional

:D

Ich habe wie oben beschrieben per adb die Paketliste ausgelesen. Es ist keine der im Eingang aufgeführten Prozesse installiert. Auch der Updater "com.redstone.ota.ui" nicht.

Die im Blog aufgeführten Bestandteile "com.wind.emode" und "com.wind.windruntimetest" aber sehr wohl.

Sind die nun mit unter geschoben worden oder evtl. schon immer ein Teil des Problem?

Ich habe wie oben beschrieben die installierten Apps bei meinem GS170 ausgelesen; sind über 300 – da ist Ausgabe in eine Textdatei zwingend – aber diese läßt sich danach entsprechend auseinanderbeineln und per Tabellenkalkulation sortieren … Fazit: Redstone ist da, sowie die drei wagd (gem, smarter, xiaoan). Ich hab' danach alle vier per ADB-Befehl mal deaktiviert – löschen ging nicht (https://mxki.de/posts/vorinstallierte-android-apps-entfernen/ …). Daraufhin habe ich Malwarebytes installiert und mal gesucht. Interessanterweise findet er Redston mehrmals – und zwar nur auf der SD-Karte … die Erklärung ist aber einfach: ich hatte vor eineinhalb Jahren mal den Systembereich mit dem TotalCommander auf die SD-Karte kopiert, und die hat er nun gefunden. Das heißt nun aber etwas weiteres: Redstone war somit wohl von Anfang an auf dem Gerät – und es wurde definitiv nicht erst in den letzten Tagen installiert …

Neue Erkenntnisse, warum auf den beiden bei uns in der Familie betroffenen GS180 meiner Kinder die Auswirkungen der Malware allem Anschein nach ausschließlich auf das Öffnen von Browser-Fenstern mit unerwünschten Glücksspielseiten beschränkt waren und neben den drei Haupt-Malware-Komponenten nicht noch weitere Schadsoftware nachgeladen wurde, sowie WhatsApp – bei Kindern im schulpflichtigen Alter leider unvermeidlich! – nicht betroffen war:

Ich hatte auf unserem Router schon vor längerer Zeit aus Datenschutzgründen den Standard-DNS-Server unseres Telefonanbieters gegen einen alternativen DNS-Server ausgetauscht, welcher zusätzlich DNS-Anfragen betreffend bekannte Malware-, Werbe- und Tracking-Server blockiert … und die beiden GS180 waren im betroffenen Zeitraum zufällig ausschließlich über unser WLAN mit dem Internet verbunden. Dieses zusammen hat offenbar bei uns jetzt mutmaßlich Schlimmeres verhindert!

Volko,

kurze Frage: Ist dieser DNS-Server ein externer Dienst und wenn ja, welcher, oder ist damit Pi-Hole auf einem Raspberry gemeint?

Danke!

Und ein ganz dickes DANKE an Günter Born!

Es handelt sich um einen externen DNS-Server.

(den genauen Namen nenne ich bewusst nicht, da ich die Kapazität des DNS-Servers nicht einschätzen kann und es mehrere Anbieter gibt, die DNS-Anfragen betreffend bekannte Malware-, Werbe- und Tracking-Server blockieren … da macht es meiner Meinung nach zwecks gleichmäßiger Verteilung mehr Sinn, dass jeder sich selbst einen geeigneten Dienst aussucht)

Eine gute Anlaufstelle für Datenschutzbelange ist

h##ps://www.privacy-handbuch.de/

… hier findest Du auch eine Liste mit empfehlenswerten DNS-Servern.

Hat jemand schon einmal LineageOS auf einem Gigaset 270 installiert? Ist das möglich? Wäre das nicht eine Alternative um die Gigaset- Server zu umgehen?

Guten Abend Herr Born und an alle anderen,

nochmal eine Frage zu der SIM-Karte:

Würde es reichen die aktuelle SIM-Karte aufzugeben und sich eine neue beim Provider zu besorgen oder sollte ich mir eine komplett neue Nummer zulegen?

Habe die SIM-Karte seit Samstagmorgen in einem alten Galaxy meiner Frau. Parallel habe ich auf diesem Malwarebyte und eine bezahlte Lizenz Norton 360 draufgespielt und bisher keine auffäligkeiten bemerkt.

Danke für Ihre Hilfe

Die SIM-Karte ist nicht das Problem sondern die Telefonnummer die der SIM-Karte zugeteilt ist.

Betrügerische SMS und WhatsApp Nachrichten werden nach wie vor an die kompromittierte Telefonnummer verschickt, daher neue Telefonnummer zulegen.

Vorsicht falls diese Telefonnummer für 2FA genutzt wird, das muss alles umgestellt werden.

Vielen Dank für die Erklärung. Dann werde ich das morgen mal in Angriff nehmen.

Bei mir ist auch ein GS370Plus betroffen. Update war mit hoher Wahrscheinlichkeit geladen worden, aber Installation noch nicht genehmigt. Da das Gerät Google Family Link verwendet und viele Rechte entfernt waren, schockiert mich die Angelegenheit um so mehr. Auch ärgert es mich, dass ich extra Geld für eine echt super Handynummer ausgegeben hatte. Die kann ich wahrscheinlich jetzt vergessen …

Bisherige Beobachtungen:

* 1 unbekannte SMS verschickt

* WhatsApp gesperrt bzw. es wurde angezeigt, dass es auf einem anderen Gerät aktiv ist. Macht hier eine zusätzliche Sperrung per Email Sinn?

* Browser öffnet ungefragt Seiten

* Gerät reagiert kaum

* schnelle Entladung vom Akku

* viele Apps stürzen ab

* Schadsoftware wurde gemeldet und entfernt, aber wohl ohne Wirkung

Ich habe gestern aus Verzweiflung ein neues Handy bestellt. Eigentlich sollte Gigaset für den Schaden aufkommen.

Das Thema SIM wechseln ist doch eigentlich ein Rufnummernwechsel? Vielleicht sollte man das deutlicher formulieren? Das ist schon ein erheblicher Unterschied. Und kann man überhaupt so einfach die Rufnummer eines Vertrags wechseln?

Und letztlich: Macht es überhaupt Sinn die Rufnummer zu wechseln? Denn schädliche SMS und WhatsApp Nachrichten etc. kann man doch jederzeit auf jeder Nummer erhalten, sobald diese irgendwo bekannt ist. Und im Zweifel ist das sowieso der Fall.

Es gilt doch beim Empfang von unbekannten Nachrichten das was immer gilt: Trau, schau, wem. Insofern sollte man doch sowieso niemals einfach unbekannte Links in unerwarteten Nachrichten – sei es SMS oder E-Mail, etc. – anklicken.

Etwas anderes wäre es schon, wenn man jetzt 1000 SMS pro Stunde reingewürgt bekommt – aber eine gut eingeführte ggf. geschäftlich genutzte Rufnummer ändert man doch nicht mal eben so einfach und von der Rufnummer selbst geht auch keine Gefahr aus.

Inwieweit kann man eigentlich SMS von ausländischen Absendern schon auf Provider Ebene blockieren (lassen)? Wenn man nicht aus dem Ausland angerufen wird, kann man damit den Empfang doch deutlich einschränken.

Also in Summe: Sofern man nicht sowieso wenig Wert auf die Rufnummer legt ist ein Wechsel schon ziemlich massiv und noch sehe ich die zwingende Erfordernis nicht. Vielleicht kann da mal jemand der mehr Ahnung hat etwas genauer darauf eingehen, was das "Gefährliche" ist. Ggf. auch unterschiedlich gewichtet, weil SMS ggf. ein Unterschied zu WhatsApp macht.

Wie funktionieren eigentlich "bösartige SMS-Nachrichten"?

Ist es so das diese einen Link zu einem bösartigen Inhalt enthält. Ähnlich wie beim abrufen einer SMS über meinen Mobilfunk Router am PC. Der Browser kennzeichnet das Objekt als Hyperlink.

Ich nutze ein Nokia 6030 von 2006 zum Telefonieren. Da bestehen SMS Nachrichten nur aus Text. Alternativ kann man ein paar vordefinierte SW Bilder einfügen.

Die neuen Kaios basierten Nokia Feature Phones habe ich mir auch mal im Elektromarkt angeschaut. Gefühlt reagieren die Teilweise ziemlich Träge auf Eingaben. Auch das einschalten des Telefons dauert recht lange.

Nokia/HMD Global sollte mal wieder anfangen selber Software für ihre Geräte zu entwickeln. Damals hat Nokia mit Series OS und Symbian ja auch brauchbare Software entwickelt. Nach dem Zusammenschluss von Microsoft und Nokia wurde aber die Symbian Entwicklung eingestellt.

Es gibt zwei Ansätze: a) einen Link auf Schad-Apps verschicken – und b) eine SMS, die über Sonderzeichen oder Steuercodes ggf. einen Bug oder eine Schwachstelle nutzt (ob das aktuell noch geht, habe ich nicht evaluiert).

Habe GS 370.

Seit ca. 1.4.21 plötzlich und ständig aufpoppende Seiten m. Horoskop, Tarotkarten, Spiele. … über Google Playstore!? Deinstallieren ging nicht. Ausschalten ging nicht mehr. Bei WhatsApp war eine fremde Nachricht ( asiatisch/südamerikanisch aussehender, uniformierter Herr; später Frau m. Kind gleicher Herkunft.), die ich löschte.Akku war schnell leer. simmkarten entfernt. Akku geht nicht zu entfernen. Seit 6.4. nicht mehr geladen. Jetzt immer noch 7%. Auf Display erscheint unten links groß „ gesicherter Modus". WhatsApp, email, Kompass, sind blass markiert. Hab wlan und Standort ausgeschalten….

Meine Frage:!!!! Kann ich aus Galerie die Bilder der Kamera sicher herunterladen?..

Kommentar aus dem heise Forum zu Günters Artikel:

Auch Optionsbuchungen erfolgen unerlaubt

Das oben beschriebene ist nicht alles: Das Virus versucht nicht nur auf Glücksspiel Seiten zu verweisen, es führt auch die Optionsbuchungen aus, mit denen die Gebühren für die Spiele über die Telefonrechnung beglichen werden sollen. Wer diese Option nicht proaktiv bei seinem Telefonanbieter blockiert hat, wird sich in kürze über eine saftige Rechnung wundern.

Erkennbar ist das an den Meldungen zum Fehlschlag der Versuche, die das Virus jedoch ebenfalls kurz nach Eintreffen offenbar löscht.

Danke – habe das oben nochmals thematisiert und verlinkt.

Gibt es eigentlich schon eine "Analyse" von Gigaset?

Ich habe selbst ein GS290, das ist aber wohl nicht betroffen. Ich würde das gerne weiter verwenden, aber dazu hätte ich gerne weitere Infos von Gigaset:

Mich würde vor allem interessieren:

* Wie gelang der Zugriff auf den Update-Server?

* Mussten die betroffenen Personen die Installation des verseuchten "Updates" auf ihrem Smartphone bestätigen, oder ist das vollautomatisch passiert?

* Und hätte ein Virenscanner geholfen, der im Hintergrund die heruntergeladenen Dateien scannt?

* Und wie gedenkt Gigaset, einen ähnlichen Vorfall in Zukunft zu verhindern?

Da müsstest Du Gigaset fragen – mir sind weder Analysen noch Antworten auf deine Fragen bekannt.

Nur zu deiner Virenscanner-Frage bilde ich mir ein, ein Nein in den Raum werfen zu können. Virenscanner sind i.d.R. Apps, die als weiße Salbe mitlaufen, während der Updater als Systemprozess läuft. Und wenn der eine Schadapp installiert, kann die Scanner-App maximal Alarm schlagen und über die Android-Mechanismen, die ein Benutzer zur Verfügung hat, diese Apps deaktivieren und deinstallieren. Ergibt das Fehlerbild, was hier im Blog ja ausgiebig durch Nutzer in den Kommentaren beschrieben wurde.

Hallo,

Ich habe Heute Morgen von Gigaset eine gleichlautende Mailantwort

bekommen, die dem Text .. im Rahmen von routinemäßigen Kontrollen … gleich kommt. Entsprechend der in diesem Blog bekannten Antwort an Herrn Born.

Erhalt 1:00h erstellt 7.4.21 9:xxh. Hier ist von weiteren Hinweisen/Lösungen binnen 48 Stunden getextet.

Schaun wir mal was dies bedeutet.

Gruß

Da sie gestern was von 48h geschrieben haben und auch vorgestern schon was von 48h sind es heute wahrscheinlich immer noch 48h ;-)

Ich habe gerade was von Gigaset auf den Tisch bekommen – wird binnen Minuten wohl von vielen Seiten so rausgeblasen. Hier zur Information der Text der Pressemitteilung – bei Gigaset erreiche ich die Leute nicht mehr.

Ich nehme mir die Freiheit, das an dem zu spiegeln, was ich weiß und auch die offenen Fragen einzuflechten. Es wird in den nächsten Stunden hier im Blog was geben – und zum Wochenende bekommt der heise Newsticker einen Artikel mit mehr Hand und Fuß.

Die Anleitung zum Säubern reicht aber nicht aus, denn easenf ist ein Browser-Hijacker, der sich in die Startseite und die Benachrichtigungslisten (Notifications) einträgt und dadurch Webseiten aufrufen kann, wodurch dann weitere Downloads und evtl drive-by-infection passieren können.

h**ps://malware-guide.com/de/so-entfernen-easenf-virus

idle.miner.* soll also auch nicht deinstalliert werden, sondern weiter Bitcoins etc berechnen?

Was ist mit

update.apk

com.wagd.diggoods.upa

com.adups.fota

com.adups.fota.sysoper

Agent.CHI

etc

Was ist mit den zahlreichen Spielen, die unfreiwillig nachinstalliert wurden?

Muss man den Dalvik-Cache jetzt nicht mehr extra löschen?

Was ist mit Schadenersatz für die höhere Mobilfunkrechnung?

Außerdem fehlt in der Liste der betroffenen Geräte mindestens das GS280 oder sollen die 51 Dateien mit jeweils 19,93 MB. normal sein?

Wenn die Server angeblich schon am 7.4.2021 sauber waren, warum hat dann ein User heute am 8.4.2021 trotz vorheriger Säuberung erneut com.yhn4621.ujm0317 finden können?

h**ps://www.heise.de/forum/heise-online/Kommentare/Gigaset-Malware-Befall-von-Android-Geraeten-des-Herstellers-gibt-Raetsel-auf/So-sieht-das-aus-Screenshot/posting-38685423/show/

Hallo Herr Born.

Vielen Dank für diese Infos von Gigaset !

Demnach dürfte mein GS270plus eigentlich nicht betroffen sein. Meine Build-Version ist 142.

Allerdings sind die beiden "verdächtigen" Applikationen "com.wind.emode" sowie "WindRuntimeTest" seit Ostern auf dem Gerät installiert (ich denke, dass diese vorher nicht da waren), die aber in der obigen Pressemitteilung von gar nicht von Gigaset "als bösartig" gelistet worden sind … aber in etlichen anderen Beiträgen mit aufgeführt wurden/werden. Das Gerät zeigt keine Symptome, aber ich hatte es sehr frühzeitig offline genommen und dann stillgelegt, als ich von der Malware-Problematik erfahren habe.

Ich bin jetzt unschlüssig was nun weiter zu tun ist … wirklich vertrauenserweckend ist das Gerät nicht (mehr).

"…nur einige Geräte, bei denen die in der Vergangenheit seitens Gigaset zur Verfügung gestellten Software-Updates nutzerseitig nicht ausgeführt wurden…"

Das ist die größte Frechheit! Und schlichtweg eine Lüge! Das war's dann mit Gigaset. Also nachdem hoffentlich ich noch meine Telefonnummern und Daten retten kann, aber dann…

So geht man nicht mit Kunden um!

Danke erst einmal für die zahlreichen Kommentare. Ich bin noch am Denken – da aber zig Leute hier kommentieren, dass es die Rettung gibt, habe ich vorab den Artikel Kurzinfo: Gigaset-Pressemitteilung zum Malware-Befall der Android-Geräte (8.4.2021) online gestellt. Jetzt bereite ich das auf, was mir im Kopf herum geht und was ihr an Fragen ebenfalls aufgeworfen habt. Braucht aber etwas länger als ein paar Minuten. Danke für euer Verständnis.

Zitat: "Nach jetzigem Informationsstand wurden aus den betroffenen Produktlinien nur einige Geräte, bei denen die in der Vergangenheit seitens Gigaset zur Verfügung gestellten Software-Updates nutzerseitig nicht ausgeführt wurden, infiziert."

GS170: Ich hatte schon in regelmäßigen Abständen ein Update gemacht und einmal kam da etwas. Ansonsten war da gar keiner. Gigaset hatte die alten Smartphones schon vernachlässigt. Das ist mir schon aufgefallen, daher hatte ich nur unwichtige Daten auf dem Smartphone. Das Ausmaß des Schadens ist aber dennoch erschreckend und ich werde in Zukunft doch etwas neuere Smartphones benutzen.

Hab gerade gesehen, im Gigaset-Blog gibt es mittlerweile nähere Infos:

https://blog.gigaset.com/lmas/

Ist das, was ich im vorhergehenden Kommentar veröffentlicht habe – da waren wir wohl parallel dran. Ich möchte das in Ruhe aufbereiten und in einen neuen Artikel gießen – braucht aber Zeit.

Vielen Dank für den Link!! Die Seite konnte ich bisher trotz langem Googeln nicht finden.

Ganz herzlichen Dank vor allem aber an Günter Born und alle die sich in diesem Elend so grossartig eingesetzt haben! Einfach grossartig!!

https://blog.gigaset.com/smas/

Gigaset Blog unter diesem Link verfügbar.

Zitat von GIGASET:

"Geräte, bei denen die in der Vergangenheit seitens Gigaset zur Verfügung gestellten Software-Updates nutzerseitig nicht ausgeführt wurden"

Das würde oder müsste bedeuten, dass der vorinstallierte und korrekte originale System-Updater ( com.redstone.ota.ui ) in der älteren (Auslieferungszstand) auf den Servern eines Drittanbieters #1 (welcher konkret?) nach Updates geschaut hatte. Diese Server von Anbieter #1 waren dann ab ca 26.3.2021 kompromittiert.

Der neuere System-Updater hingegen ( ebenfalls com.redstone.ota.ui ), der in den von GIGASET irgendwann mal zwischen Auslieferung der Smartphones und vor dem 26.3.2021 als (optionales) Update bereit gestellt worden war, holte seine Updates nicht von den Servern des Drittanbieter #1, sondern von einem anderen Drittanbieter #2 (?).

Denn es wurde keine Sicherheitslücke in der Smartphone-Software ausgenutzt, sondern der Update-Server gehackt und mit Malware befüllt (supply-chain-attack), aber eben nur in der Ursprungsversion des Updaters ( com.redstone.ota.ui ), aber nicht in der neueren upgedateten Version ( ebenfalls com.redstone.ota.ui ).

Beim GS3 und GS4 hat GIGASET zugegeben, dass sie ADUPS-Update-Server benutzen.

h**ps://blog.gigaset.com/gs3-und-gs4/

Da diese GS3 und GS4 die neueren Modelle sind, ist also Adups auch der neuere Drittanbieter (#2).

Soll man GIGASET so verstehen oder anders?

Gigaset hatte mal vor ein paar Jahren den Drittanbieter gewechselt, weil damals das selbe passiert ist wie aktuell.

Ist es aber plausibel, dass die Benutzer der älteren Smartphones wirklich jahrelang keine Updates gemacht haben?

Wie heisst dann der ältere Drittanbieter (#1), dessen Server kompromittiert waren?

Ab welcher Version des com.redstone.ota.ui schaut dieser auf Drittanbieter #2 statt auf Drittanbieter #1 nach Updates?

Oder mache ich da einen Denkfehler?

Ich habe ein GS160 und habe alle Updates von Gigaset und auch alle Updates via Play Store durchgeführt. Immer tagesaktuell.

Jedoch gab es seit Mai 2018 keine Updates seitens Gigaset mehr für das Gerät, es dümpelt mit Version S114 rum.

Geschätzt gab es seit Anfang 2017 bei zum Mai 2018 vier oder fünf Updates von Gigaset.

Ich fühle mich gerade nach dem Lesen der Erklärung von Gigaset für dumm verkauft bzw. beleidigt.

Ich habe bereits vor einigen Tagen die genannten Apps mittels ADB, Cache löschen usw. entfernt. Alle waren auch nicht auf dem Gerät. Zusätzlich auch die anderen, jedoch nicht von Gigaset genannten, die hier und anderswo noch so genannt waren.

Auch heute zeigt es weiterhin das Verhalten, dass gelegentlich "nicht stören" aktiviert wird, dann die untere Symbolleiste aufleuchtet und "irgendwas" im Playstore zumindest ein Spiel aufruft, dieses aber nicht installiert.

Also Gigaset, das kann es nicht sein.

OK, danke.

Das mit den Softwareupdates bezieht sich nicht auf GS160, GS170, GS180, denn diese 3 Modelle sind in sämtlichen Versionen befallen, wie GIGASET schreibt.

… und genau bei diesen Geräten ist es schlicht eine Unverfrorenheit, was Gigaset hier schreibt, indem den Nutzern unterstellt wird, daß sie angebotene Updates nicht eingespielt hätten – insbesondere nach untenstehend verlinkter Geschichte von damals, als mich für das GS170 der Gigaset-Support per eMail Anfang Dezember 2018 anwies, das neuste Update zu installieren – es seien keine Störungen des Updateservers bekannt, derselbe Gigaset-Support aber einige Tage zuvor jedoch telephonisch ganz nebenbei erwähnte, daß der Update-Server für dieses Gerät schon abgestellt worden sei. Anfang Januar 2019 kam dann wieder eine eMail vom Gigaset-Support – mit folgendem Inhalt bzgl. des geschilderten Problems: (Zitat) "Nach intensiver Analyse des Problems und Abwägung aller Gegebenheiten ist beschlossen worden das dieses Handling vom Großteil der Benutzer weiterhin so gewünscht ist. Daher werden wir Ihren Änderungswunsch leider nicht in einer neuen SW Version umsetzen können." Interessanterweise war zu diesem Zeitpunkt der Update-Server nochmals angestellt und S112 war verfügbar … Aber es dauerte dann nochmals mehrere Monate, bis der Support dann tatsächlich das (technische) Problem begriffen hatte – behoben ist es nach wie vor nicht.

Und nun den Nutzern der GS160/GS170/GS180 zu unterstellen, sie seien nur betroffen, weil sie zur Verfügung gestellte Updates nicht installiert hätten, ist nicht mal mehr armselig – dafür gibt es kaum noch Worte …

https://www.android-hilfe.de/forum/gigaset-allgemein.2916/frage-an-alle-gigaset-nutzer-bzgl-sim-kartenwechsel-mobile-daten.900159.html … Bitte auch den Link auf das eigentliche Problem im ersten Beitrag beachten.

Nun ganz konkret zum vorliegenden Fall: gestern war bei mir _com.setmktdsings.asmitasmkutapp_ (wieder) da, das sich als "AppSettings" ausgibt, sowie die bekannten, wagd gem/smarter/xiaoan, die Teil des Package sind … letztere drei hatte ich mit adb-Befehlen auf disabled gestellt – und das scheint keine schlechte Idee gewesen zu sein: sie waren immer noch disabled und haben weder Cache noch Daten gesammelt – und auch der Accu-Verbrauch war normal. Leider verpaßte ich es, dies auch mit dem com.setmktdsings.asmitasmkutapp noch zu tun – denn sollte das doch noch wiederkommen, wäre es dann schon auf inaktiv gesetzt, bevor es wieder Schaden anrichten kann …

Davon lese ich jetzt zum ersten mal:

"_com.setmktdsings.asmitasmkutapp_"

Steht das wirklich so da inklusive der Unterstriche oder hast du diese nur zur Hervorhebung beigefügt?

Wäre vielleicht auch gut, wenn du diese Dateien an ESET , Malwarebytes und Co schickst, damit die die Signatur in die Malwaredatenbank einbauen können.

Die beiden email-Adressen stehen in einem der inzwischen 7 Stränge zum Thema hier im Blog.

Drittanbieter #1 ist REDSTONE (kompromittiert).

Drittanbieter #2 ist ADUPS.

Bei der Reparatur wird Redstone gelöscht und Adups als Ersatz installiert.

Beim GS170 kommt Tayase noch immer und "Nicht Stören" wird auch noch aktiv.

Und soweit ich gesehen habe, kommt Tayase NICHT durch com.redstone.ota.ui !

Ich hatte Tayase als erstes über die App-Verwaltung gelöscht – und seither ist es nicht mehr gekommen … Ich hatte´vorsorglich aber auch com.inaction, Termux und Connect Bot gelöscht, weiß aber nicht, ob die involviert sind.

Absatz bei Gigaset

"Nach jetzigem Informationsstand wurden aus den betroffenen Produktlinien nur einige Geräte, bei denen die in der Vergangenheit seitens Gigaset zur Verfügung gestellten Software-Updates nutzerseitig nicht ausgeführt wurden, infiziert. Auf diese Geräte wurde durch einen kompromittierten Server eines externen Update-Service-Providers Schadsoftware aufgespielt. "

Der guten Ordnung halber kann ich bestätigen das auf meinem GS170 alle Updates immer zeitnah installiert wurden und mit den meisten hier im Blog Ständen per 2018 letztmalig beliefert wurden.

Inwieweit die Aussage eine Abwälzung und Abwehrhaltung bzgl. mgl. Ersatzansprüchen darstellt dazu sollten kundigere Stellungnehmen.

Naja, laut Seite sind ALLE Versionen des GS170 betroffen.

Die Aussage mit den Updates bezieht daher logischerweise nur auf "neuere" Modelle, wie GS100, GS370, …

Hi,

Weil ich nicht nur auf Gigaset trauen wil habe ich mir ein Batch-file zusammen gebastelt (quick-und-dirty) die mit ADB die Apps listed und löscht.

Wenn jemand interessiert ist : https://www.dropbox.com/s/q85tqg3ltzplvwk/ADBGigasetMalwareCleanup.bat?dl=1

Erst mal die kommentare drin lesen.

Wenn jemand etwas herausfindet das drin sein soll, bitte melden

!!! Auf jeden fall was jetzt im batch-file gelöscht wird ist noch nicht genügend !!!

Soeben ist AppSettings (wieder) drauf gekommen und ist wieder "Nur Alarme" eingeschaltet.

Also irgendwo ist noch etwas das dieses schaft

warum hast du da merfach "none" stehen bei einigen Apps statt "uninstall"?

zusätzlich:

uninstall gem

uninstall com.wagd.gem rem ("Gem")

uninstall com.wagd.easenf rem ( Android/Trojan.Downloader.Agent.WAGD Brwoser-Hojacker "easenf")

uninstall com.wagd.smarter rem ("Smart")

uninstall com.wagd.diggoods.upa

uninstall com.taieapps.stack rem (Spiel "Hoppy Stacky")

uninstall com.sixmonkeys.game1.!dieSpace rem (Spiel "Six Monkeys")

uninstall com.loogngames.balance

uninstall com.dolphinstudio.hook

uninstall com.dolphinstudio.taiko

uninstall com.zyxapps.happyduck

uninstall slots.pcg.casino.games.free.android

uninstall Agent.CHI

Eventuell wurde sogar der "Google Play Store" ausgetauscht gegen einen Schädling, der genauso heißt, denn bei User "manne" wurde die "Tayase" laut Systemauskunft von diesem "Google Play Store" installiert, aber das kann normalerweise nicht sein, weil Google so einen Tayase-Schädling erkennen und nicht installieren würde.

Also schau mal bei dir nach, wie der Paketname des "Google Play Store" lautet in den Einstellungen.

Die "none" war weil ich von einige nicht 100% sicher war, habe die liste angepasst.

Zum testen habe ich com.redstone.ota.ui wieder disabled, aber dieses ist nicht nötig

Wann WLAN aktiviert wird, fangt es an : erst "alarms only" und dann werden "neue" apps installiert, diesmal gab es zum ersten mal

com.httapps.colors.

Ich habe auch dem eindruck das Google Play Store involviert ist , aber leider kann ich die Paketname in den Einstellungen nicht sehen.

Also Google Play Store is com.android.vending in /data/apk/com.android.vending-1/base.apk

Danke Walter, Dein Script hat mir die Einarbeitung in ADB erspart

Hallo Zusammen,

mein GigaSet 370Plus hängt seit dem Update des Firmware Patches. Komme nur noch in das Menü zum Recovery. Kann mir jemand sagen, wo ich die Firmware .apk zum manuellen Draufspielen finde? auf Gigaset wurde sie entfernt und der Kundendienst weiß leider nichts, außer Gerät löschen…sehr professionell.

Gruß,

McG

Auf Google Play Website liest man kommentare (25.3.2021 usw) mit Google Play Services über probleme.

Auf meine GS170 war ein update 26.3.2021.

Laut Google Play Website gibt es ein neue update 6.4.2021 aber diese wird von Google Play nicht angeboten

Ich wundere ob diese Google Play Services jetzt nicht die probleme veruchsacht

Hallo, ich hatte ein Gigaset GS370.

Nach der Malware Attacke wurde ich auch bei Whatsapp gesperrt und bis jetzt nicht mehr freigeschaltet..

Jetzt habe ich ein neues Handy einer anderen Marke.

Kann mir jemand sagen, wie ich mein Whatsapp wieder aktivieren oder mich entsperren lassen kann.

(Kein Kontakt zum Support möglich)

Es kommt immer "deine Telefonnummer ist bei WA gesperrt"

Danke im Vorraus.

Stephan K.

E-Mail an den Support schreiben, aus den faq whatsapp:

" …Wenn du davon ausgehst, dass dein Account fälschlicherweise gesperrt wurde, sende uns bitte eine E-Mail und wir werden uns deinen Fall anschauen."

Grundsätzlich: Lasst WhatsApp gesperrt und verwendet die SIM auch nicht auf einem anderen Smartphone. Ich schaue mal, ob ich Montag was dazu zusammen bekomme und in einen Blog-Beitrag gießen kann.

Wir haben 3 SIM-Karten aus 2 betroffenen Gigaset-Telefonen bei denen jeweils auch WhatsApp betroffen war.

Ein GS 270 ist ja wohl erfolgreich bereinigt und das GS170 wurde eingeschickt und die Simkarten sind in einem anderen Telefon drin.

Es kam nach inzwischen ja fast 3 Wochen bisher für keine der SIMs eine (Spam-) SMS und auch bei beiden WhatsApp Accounts kamen nur "normale" Nachrichten von den üblichen Kontakten.